Zyxel ürünlerini etkileyen bir güvenlik açığı keşfeden araştırmacıları, şirketinin bunu iki hafta önce yayınlanan bir güncellemeyle düzelttiğini bildirdi. Rapid7’deki güvenlik araştırmacıları, şu anda CVE-2022-30525 (CVSS v3 puanı: 9.8 – kritik) olarak izlenen kusuru buldu ve 13 Nisan 2022’de Zyxel’e açıkladı. Kusur, HTTP arayüzü aracılığıyla, Zero Touch Provisioning’i (ZTP) destekleyen Zyxel güvenlik duvarlarını etkileyen, kimliği doğrulanmamış bir uzaktan komut enjeksiyon zafiyeti. Etkilenen donanım yazılımı sürümleri ZLD5.00 ila ZLD5.21.

CVE-2022-30525 aşağıdaki modelleri etkiliyor:

- USG FLEX 50, 50W, 100W, 200, 500, 700 using firmware 5.21 and below

- USG20-VPN and USG20W-VPN using firmware 5.21 and below

- ATP 100, 200, 500, 700, 800 using firmware 5.21 and below

Yakında istismar edilecek!

Rapid 7, MTU alanına komutlar enjekte ederek CVE-2022-30525’ten yararlanan ilgili Metasploit modülüyle birlikte açıklama raporunu yayınladı.

Böyle bir saldırının tipik sonuçları saldırganların bir ağa ilk erişim elde etmesine ve bir ağ üzerinden yanlamasına yayılmasına izin veren dosya değişikliği ve işletim sistemi komut yürütmesi olacaktır. Güvenlik açığının teknik ayrıntıları açıklandığından ve artık Metasploit tarafından desteklendiğinden, tüm yöneticiler, saldırganları kusurdan aktif olarak yararlanmaya başlamadan hemen önce cihazlarını güncellemelerini öneriyor.

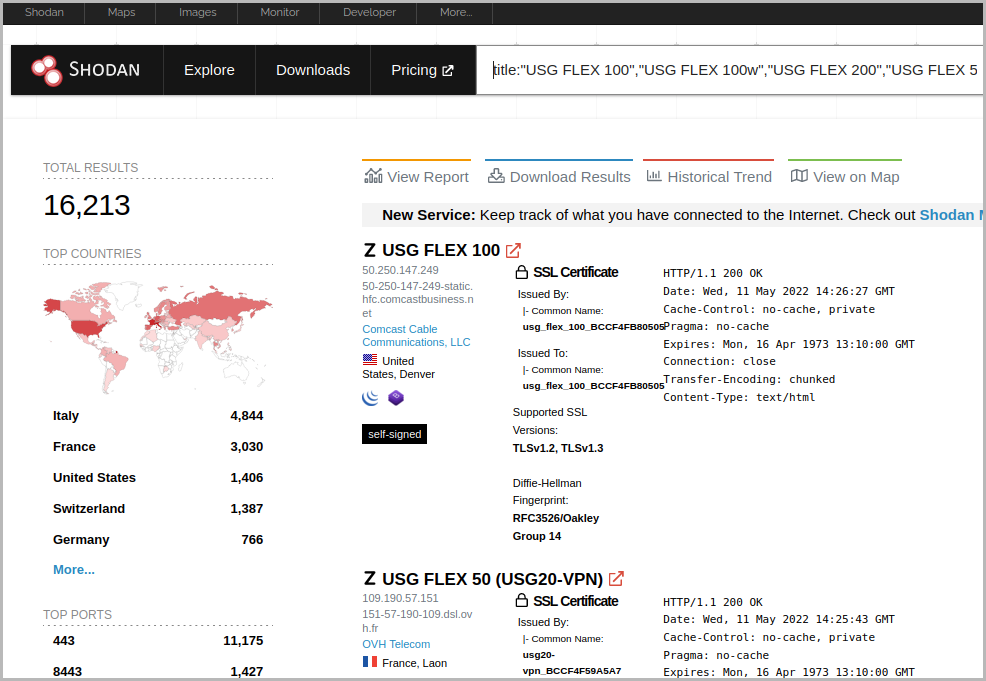

Rapid 7, keşif sırasında internete açık kalan en az 16.213 güvenlik açığı olduğunu ve bu güvenlik açığını saldırganlar için çekici bir hedef haline getirdiğini bildiriyor.

Mevcut en son sürüme güncelleme mümkün değilse, etkilenen ürünlerin yönetim web arayüzüne en azından WAN erişimini devre dışı bırakmanız öneriliyor.

Kaynak: bleepingcomputer.com