Zafiyetlerin Labirentinde Navigasyon: CVE, CWE ve CVSS’yi Anlamak

The Forum of Incident Response and Security Teams(FIRST), Kasım 2023’te Common Vulnerability Scoring System (CVSS 4.0)’ün dördüncü sürümünü resmi olarak başlattı.

CVSS 4.0, bilgisayar sistem güvenlik zafiyetlerin ciddiyetini değerlendirmek için endüstri standardı olan önceki sürümlerinden önemli bir güncelleme ve organizasyonların zafiyetleri değerlendirme ve önceliklendirme şekillerini etkileyecek birkaç değişiklik getirdi.

Software Vulnerability Nedir?

Bilgisayar biliminde, zafiyetler bir sistemin genel güvenliğini zayıflatan hatalardır. Zayıflıklar, donanımın kendisi veya üzerinde çalışan yazılımın zafiyetleri olabilir.

Zayıflıklar, saldırganların tarafından bir hatayı kullanarak yetkisiz erişim elde etmek veya yazılım geliştirme ekibi tarafından gözden kaçırılmış bir boşluğu kullanarak yetkilendirilmiş gibi görünen bir erişim elde etmek için kullanılabilir.

Zafiyet taraması, sistemlerde ve üzerlerinde çalışan yazılımlardaki güvenlik zafiyetlerini ve hataları belirleme sürecidir. Bu, zafiyet yönetimi programının ayrılmaz bir bileşenidir ve organizasyonu ihlallerden ve hassas verilerin açığa çıkmasından koruma amacına hizmet eder.

CVE Sistemi Nasıl Çalışır?

Common Vulnerabilities and Exposures (CVE) sistemi, kamuya bilinen bilgi güvenliği zafiyetlerini ve tehditleri listeleyen bir sistemdir.

Bu sistem, 1999 yılında MITRE Corporation tarafından US Department of Homeland Security (DHS) ve US Cybersecurity and Infrastructure Security Agency (CISA) ile işbirliği ile kuruldu.

CVE listesindeki her bir zafiyete zayıflığın keşfedildiği yıl ve sıralı bir numaradan oluşan benzersiz bir CVE tanımlayıcısı atanır.

Örneğin, son Citrix Bleed zafiyeti için CVE idsi CVE-2023-4966’dır.

Ayrıca bir CVE bilgi güvenliği risklerini yönetmek için zafiyet hakkında bazı temel bilgiler içerir.

Bunlar arasında:

Zafiyetin açıklaması, etkilenen yazılım, zayıflığın potansiyel etkisi ve zafiyet kullanıldığında olası etkiler, zayıflığın kullanıldığında potansiyel etkisine dayalı olarak belirlenen bir ciddiyet puanı gibi bilgiler içerir.

CVE Süreci Nasıl İşler?

CVE’ler ilk olarak bir CVE Numbering Authority (CAN) tarafından kaydedilir. Bu kuruluş, CVE Programı tarafından zafiyetlere CVE kimlikleri atama ve kendi belirli kapsam alanları içinde CVE kayıtlarını yayınlama yetkisine sahiptir.

Belirli kriterlere uygun olan bir kamu zafiyet açıklama politikası ve yeni zafiyet açıklamaları için bir kamu kaynağına sahip olan organizasyonlar, CNA olmak için başvuruda bulunabilirler. CVE Programı, CNA başvurularını yeterli organizasyonların yalnızca CVE kimliklerini atama yetkisine sahip olduğundan titiz bir inceleme sürecine sahiptir.

CVE’ler, MITRE tarafından sürdürülür ve standart tabanlı zafiyet yönetimi verilerinin depolandığı National Vulnerability Database (NVD) içinde saklanır.

NVD, sistemlerin otomatik zafiyet yönetimi, ölçüm ve politika uyumluluk değerlendirmelerini mümkün kılan Security Content Automation Protocol (SCAP) kullanılarak oluşturulur.

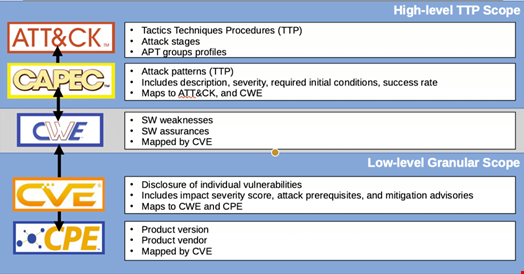

Zafiyet Sınıflandırma Sistemleri

Common Weakness Enumeration (CWE), yazılım zafiyetlerine yol açabilen yazılım zayıflıklarının hiyerarşik bir taksonomisidir ve bir CVE’ye atanır.

Süreç, MITRE tarafından sürdürülmekte ve DHS ve CISA ofisleri tarafından desteklenmekte ayrıca US-CERT ve DHS National Cyber Security Division tarafından desteklenmektedir.

Her CWE girişine benzersiz bir tanımlayıcı atanır ve zayıflığın türü, potansiyel sonuçları ve hafifletme teknikleri gibi zayıflığa ilişkin bilgileri içerir.

CWE’nin 600’den fazla kategorisi bulunmaktadır, bunlar arasında path/directory tree traversal errors, race conditions, cross-site scripting, hard-coded passwords gibi sınıflar bulunmaktadır.

Bir Zafiyetin Kritikliği Nasıl Ölçülür?

Bir zafiyetin ciddiyetini ölçmek, kapatma sürecini önceliklendirmek ve siber güvenlik risklerini etkili bir şekilde yönetmek için önemlidir. Bir zafiyetin ciddiyetine birkaç faktör katkıda bulunabilir, bunlar arasında şiddeti, sömürülebilirliği ve olası etki olarak sıralanbilir.

Zafiyetin şiddeti, zafiyetin sömürülmesiyle ortaya çıkabilecek potansiyel zarara işaret eder. Common Vulnerability Scoring System (CVSS), zafiyet şiddetini değerlendirmek için yaygın olarak kullanılan bir framework kullanılır.

Olası etki, zafiyetin sömürülmesi durumunda neden olabilecek zararın boyutunu belirtir. Bu etki, operasyonel aksama, finansal kayıp, itibar kaybı veya yasal ve düzenleyici sonuçlar gibi çeşitli şekillerde ölçülebilir.

CVSS Sistemi Nedir?

Common Vulnerability Scoring System (CVSS), bilgisayar sistem güvenlik zafiyetlerinin risklerini değerlendirmek için kullanılan açık bir endüstri standardıdır.

Bu, zafiyetlerin özelliklerini ve etkilerini tanımlamak için ortak bir dil sağlar. Bu da güvenlik profesyonelleri ve organizasyonlar arasında zafiyet bilgilerini paylaşmayı ve karşılaştırmayı kolaylaştırır.

Sistem, 2005 yılında US National Infrastructure Advisory Council (NIAC) tarafından geliştirildi ancak daha sonra The Forum of Incident Response and Security Teams(FIRST) tarafından devralındı ve şu anda skorlama sistemini sürdürmekte.

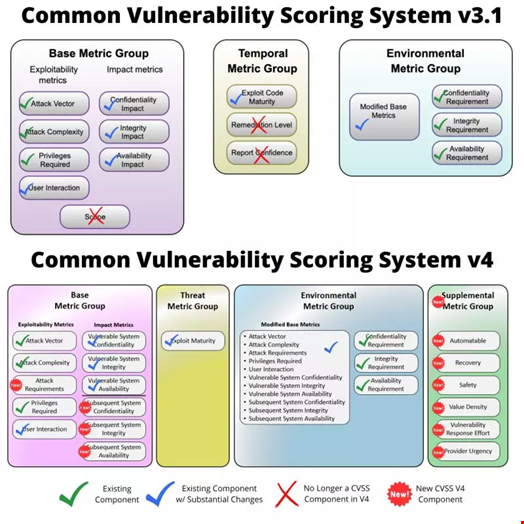

CVSS, üç grup metriğe dayanmaktadır: base, temporal ve environmental

Temel metrikler, bir zayıflığın doğasındaki özellikleri değerlendirir ve şu kriterleri içerir:

Sömürü potansiyeli: Bir zafiyetin başarıyla sömürülebilme olasılığı.

Erişim vektörü: Bir saldırganın zayıf sisteme veya bileşene nasıl erişebileceği.

Etki: Zafiyetin sömürülmesinin potansiyel sonuçları, örneğin gizliliğin, bütünlüğün veya kullanılabilirliğin kaybı.

Zamansal metrikler, zafiyetlerin zaman içindeki değişen doğasını yansıtır ve şu kriterleri içerir:

Sömürü kodu bulunabilirliği: Zafiyet için public exploiti var olup olmadığı.

Düzeltme bulunabilirliği: Zafiyeti ele almak için yama veya düzeltmenin mevcut olup olmadığı.

Güven: Zafiyet bilgilerinin doğruluğuna duyulan güven.

Çevresel metrikler, bir zayıflığın bir organizasyonun BT ortamındaki belirli bağlamını dikkate alır ve şu kriterleri içerir:

Yan hasar potansiyeli: Zafiyetin diğer sistemlere veya bileşenlere istenmeyen hasara neden olma olasılığı.

Hedef dağılımı: Zayıf sistemin veya bileşenin organizasyonun BT ortamındaki yaygınlığı.

Etki modifikatörleri: Zafiyetin etkisini etkileyebilecek ek faktörler, örneğin organizasyonun güvenlik durumu ve etkilenen varlıkların değeri.

CVSS, bu metriklere dayalı olarak bir risk puanı atar. Daha yüksek bir CVSS puanı, daha ciddi bir Zafiyeti gösterir. CVSS puanı, zafiyetlerin ele alınma çabalarını önceliklendirmek ve siber güvenlik risklerini yönetmek için kullanılabilir.

CVSS 4.0’da Neler Değişiyor?

CVSS standardının en son güncellemesi, önceki sürüm olan CVSS 3.1’in tanıtılmasından dört yıl sonra gerçekleşti. CVSS 3.1’e yöneltilen eleştirileri ele almayı amaçlayan bu güncelleme, özellikle bir zafiyetin önemini değerlendirmek için genel bir ayrıntı eksikliği ve endüstriyel kontrol sistemlerini (ICS) ele almada başarısızlıkları düzeltmeyi hedeflemektedir.

CVSS 4.0, güvenlik açığı değerlendirmesi için Safety (S), Automatable (A), Recovery (R), Value Density (V), Vulnerability Response Effort (RE) ve Provider Urgency (U) gibi ek metrikleri içermektedir.

Ayrıca, CVSS puanlarını sıralamak için Base (CVSS-B), Base + Threat (CVSS-BT), Base + Environmental (CVSS-BE) ve Base + Threat + Environmental (CVSS-BTE) şiddet derecelendirmelerini birleştiren yeni bir terimleri tanıtmaktadır.

Eline sağlık.