YouTuber’lar, Telif Hakkı İddialarıyla Kötü Amaçlı Yazılım Yaymaya Zorlanıyor

Siber suçlular, YouTuber’lara sahte telif hakkı ihlalleri bildirerek onları kötü amaçlı yazılım ve kripto para madenciliği yapan programları tanıtmaya zorluyor.

Saldırganlar, özellikle Rusya’da internet sansürünü aşmak için kullanılan Windows Packet Divert (WPD) araçlarının popülerliğinden faydalanıyor. YouTube’da bu araçların kullanımını anlatan içerik üreten YouTuber’lar, sahte telif hakkı sahipleri tarafından hedef alınıyor.

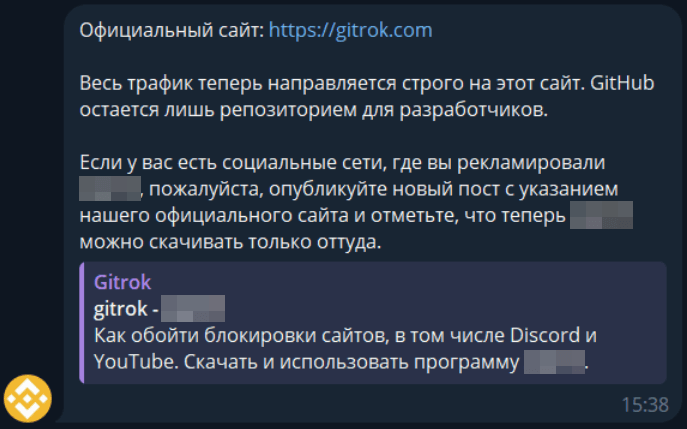

Kaspersky’nin tespitlerine göre, saldırganlar kendilerini bu araçların geliştiricisi gibi tanıtıyor. Daha sonra YouTube’a telif hakkı ihlali bildirimi yaparak içerik üreticileriyle iletişime geçiyor. Çözüm olarak, kendilerinin verdiği indirme bağlantısının videoya eklenmesini talep ediyor.

Saldırganlar YouTube Kanalını Kapatma Tehdidinde Bulunuyor

Saldırganlar, YouTube’un “üç ihlal” politikası nedeniyle YouTuber’ların kanallarının kapatılabileceğini öne sürerek tehditler savuruyor. Bazı durumlarda, doğrudan geliştirici kimliğiyle iletişime geçerek aracın güncellenmiş sürümünü paylaşmaları gerektiğini söylüyor. Pek çok içerik üreticisi, kanallarını kaybetme korkusuyla saldırganların isteklerine boyun eğiyor. Videolarına ekledikleri bağlantılar ise GitHub üzerindeki zararlı yazılım içeren WPD araçlarına yönlendiriyor.

Kaspersky, bu yöntemle yayılan kötü amaçlı bir yazılımın bulunduğu bir YouTube videosunun 400.000 izlenmeye ulaştığını ve 40.000’den fazla kişinin zararlı dosyayı indirdiğini açıkladı. Ayrıca, 340.000 abonesi olan bir Telegram kanalı da aynı yöntemi kullanarak kötü amaçlı yazılımı tanıttı.

Siber güvenlik uzmanları, bu kampanyanın şimdiye kadar Rusya’da 2.000’den fazla kişiyi etkilediğini, ancak gerçek sayının çok daha yüksek olabileceğini belirtiyor.

Kötü Amaçlı Yazılım Nasıl Çalışıyor?

Saldırganların sunduğu bağlantılardan indirilen arşiv dosyası, PowerShell kullanılarak çalıştırılan Python tabanlı bir kötü amaçlı yazılım yükleyicisi içeriyor. Dosya çalıştırıldığında, Microsoft Defender devre dışı bırakılıyor ve sistemde kalıcı hâle gelmesi için yeni bir Windows hizmeti oluşturuluyor. Yazılım, yalnızca Rusya’dan erişildiğinde ikinci aşamaya geçiyor ve analiz araçlarından kaçınmak için boyutu 690 MB’a kadar şişirilmiş bir dosya indiriyor.

Son aşamada, XMRig tabanlı SilentCryptoMiner yükleniyor. Bu yazılım, Ethereum (ETH), Ethereum Classic (ETC), Monero (XMR) ve Raptoreum (RTM) gibi çeşitli kripto paraları madencilik yaparak üretiyor. Tespit edilmemek için, madenci yazılımı sistem süreçlerine entegre ediliyor ve kullanıcı görev yöneticisi gibi izleme araçlarını açtığında çalışmasını durduruyor.

Bu saldırılar şu anda Rusya’daki kullanıcıları hedef alıyor. Ancak uzmanlar, aynı yöntemin farklı ülkelerde de uygulanabileceğini ve çok daha tehlikeli yazılımların yayılmasına zemin hazırlayabileceğini belirtiyor.