Kırmızı ekip üyelerinin (redteamers) ve dahil olmak isteyenlerin, sahte Chrome tarayıcı pencerelerini kullanarak kimlik avı formları oluşturmasına olanak tanıyan yeni bir kimlik avı kiti yayınlandı.

Çeşitli web sitelerinde oturum açarken Google, Microsoft, Apple, Twitter ve hatta Steam ile oturum açma seçeneğinin kullanıcıya sunulması oldukça yaygın bir uygulama.

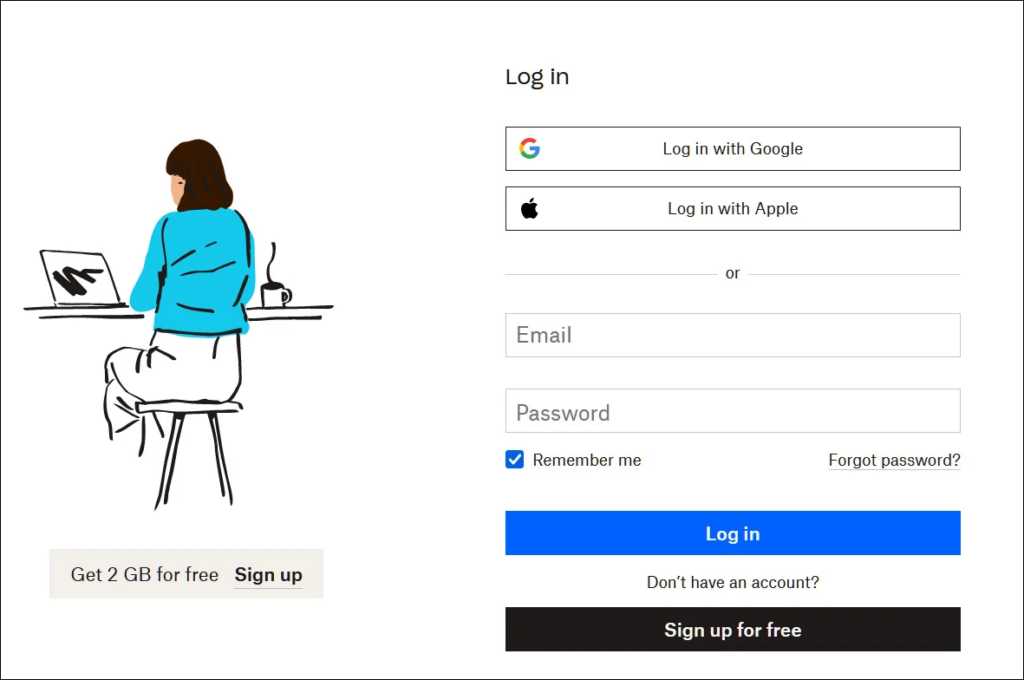

Örneğin, DropBox’ın kullandığı oturum açma sistemi, aşağıda gösterildiği gibi bir Apple veya Google hesabı kullanarak giriş yapmanıza olanak sağlıyor.

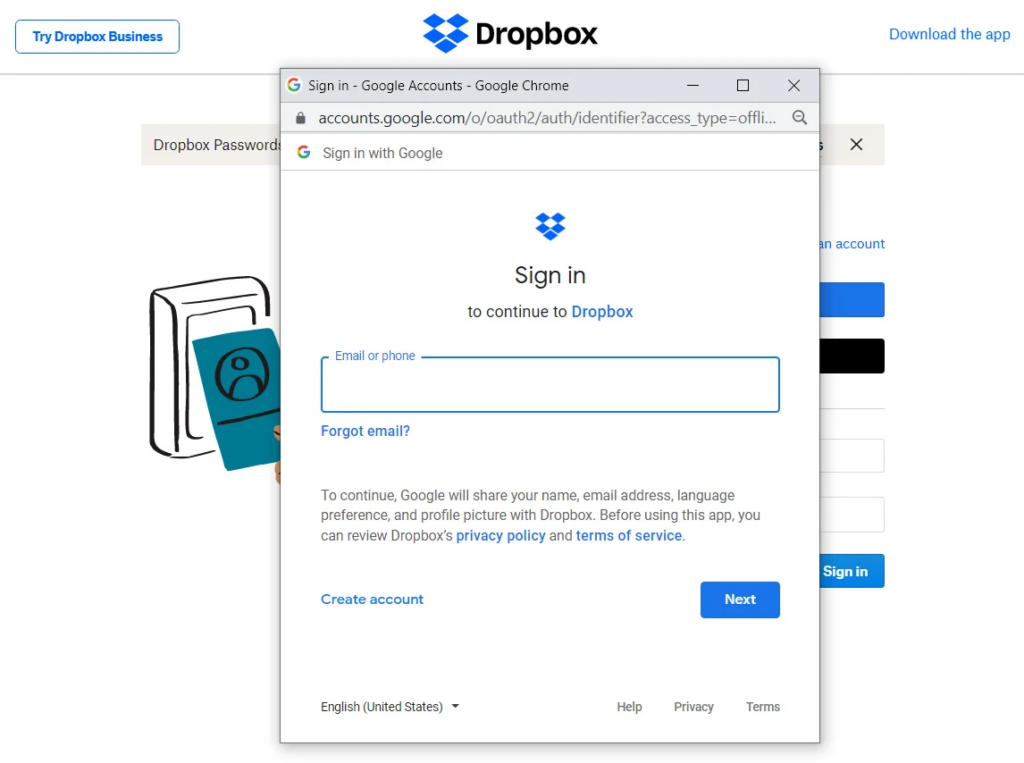

Google ile veya Apple ile Oturum Aç düğmelerine tıkladığınızda, kimlik bilgilerinizi girmenizi ve hesabınızla oturum açmanızı isteyen bir tek oturum açma (single-sign-on) tarayıcı penceresi görüntülenecektir.

Bu ekranlar, yalnızca oturum açma formunu ve oturum açma formunun URL’sini gösteren bir adres çubuğunu gösterecek şekilde kullanıcının karşısına çıkar.

Bu SSO pencerelerinde adres çubuğu devre dışı bırakılmış olsa da, sitede oturum açmanız için meşru bir google.com alan adının kullanıldığını doğrulamak için URL’yi görüntülemeye devam edebilirsiniz. Bu URL, formun güvenilirliğini daha da artırır ve oturum açma kimlik bilgilerinizi girme konusunda kendinizi rahat hissetmenizi sağlar.

Tehdit aktörleri geçmişte HTML, CSS ve JavaScript kullanarak bu sahte SSO pencerelerini oluşturmaya çalıştılar, ancak genellikle pencerelerde şüpheli görünmelerine neden olan detaylar da her zaman var oluyordu.

“Tarayıcı içinde tarayıcı saldırıları“

İşte tam da burada, sahte ancak gerçekçi, özel adres URL’leri ve kimlik avı saldırılarında kullanılabilecek başlıklar içeren Chrome açılır pencereleri oluşturmak için önceden hazırlanmış şablonlar kullanan yeni bir “Tarayıcıda içinde Tarayıcı (BitB) Saldırısı” devreye giriyor.

Temel olarak, bu saldırı, ikna edici kimlik avı saldırıları oluşturmak için gerçek tarayıcı pencereleri (Tarayıcıdaki Tarayıcı) içinde sahte tarayıcı pencereleri oluşturuyor.

Tarayıcı içinde tarayıcı saldırılarında kullanılan şablonlar güvenlik araştırmacısı mr.d0x tarafından oluşturularak GitHub’da yayınlandı. Bu şablonlar, Windows ve Mac işletim sistemlerinde Google Chrome için karanlık ve aydınlık modları içeriyor.

mr.d0x, herhangi bir çevrimiçi platform için SSO giriş formlarını görüntülemek için ikna edici Chrome pencereleri oluşturmak için şablonların kullanımının çok basit olduğunu söyledi.

Araştırmacı, kırmızı ekip üyelerinin şablonları indirebileceğini, istenen URL’yi ve Pencere başlığını içerecek şekilde düzenleyebileceğini ve ardından oturum açma formunu görüntülemek için bir iframe kullanabileceğini söyledi.

Oturum açma formu için HTML’yi doğrudan şablona eklemek de mümkün, ancak mr.d0x, CSS ve HTML kullanarak formu düzgün bir şekilde hizalamanız gerektiğini söyledi.

Evilginx kimlik avı araç setinin yaratıcısı Kuba Gretzky, yeni yöntemi test etti ve Evilginx platformuyla oldukça mükemmel şekilde çalıştığını gösterdi. Bu durum, kimlik avı saldırıları sırasında 2FA anahtarlarını çalmak için uyarlanabileceği anlamına geliyor.

mr.d0x, bunun yeni bir teknik olmadığını ve Zscaler’ın 2020’de sahte oyun siteleri aracılığıyla Steam kimlik bilgilerini çalmak için kullanıldığını.

Ancak artık sahte Chrome pencereleri için önceden hazırlanmış şablonlar mevcut olduğundan, kırmızı ekip üyeleri, müşterilerinin veya kendi şirketlerinin çalışanlarının güvenliğini test etmek için ikna edici kimlik avı oturum açma formları oluşturmak için bunları kullanabilir.

Tarayıcı içinde tarayıcı saldırısını denemek isteyenler GitHub’dan ilgili şablonları indirebilir.

Kaynak: bleepingcomputer.com

Diğer Haberler

Western Digital İçin Güncelleme Vakti

Veeam Backup For Microsoft 365 v6’yı Genel Kullanıma Sundu!

CISA ve FBI, ABD’yi SATCOM Ağlarına Yönelik Tehditlere Karşı Uyardı