Yeni DNS Zafiyeti Geniş Kapsamlı DDOS Atakları Yapılmasını Sağlıyor

İsrailli güvenlik araştırmacıları DNS protokolü üzerinden hedef sistemlere geniş kapsamlı DDOS atakları gerçekleştirilmesine imkan sağlayan yeni bir DNS zafiyetini raporladı.

NXNSAttack olarak isimlendirilen zafiyet, temel olarak DNS sorgusunun devredilmesi mekanizmasını kullanıyor. DNS çözücüler saldırganlar tarafından ele geçirilmiş yetkili DNS sunucuları tarafından belirlenen hedef üzerine çok sayıda DNS sorgusu iletecek şekilde yönlendiriliyor ve bu da hedef üzerinde botnet atağı çapında bir trafik oluşturarak servis kesintisi oluşmasına sebep oluyor.

Güvenlik araştırmacılarının raporuna göre standart bir DNS sorgusunda sunucular arasındaki mesaj trafiğinin pratikte teorik olarak tahmin edilenin çok üzerinde olduğu görülüyor. Bu durum istismar edilip, geniş kapsamlı bir servis dışı bırakma atağı olarak kullanılabiliyor.

NXNSAttack zafiyetinin ortaya çıkarılmasından sonra PowerDNS (CVE-2020-10995), CZ.NIC (CVE-2020-12667), Cloudflare, Google, Amazon, Microsoft, Oracle-owned Dyn, Verisign, ve IBM Quad gibi önemli firmalar da dahil olmak üzere bir çok şirket yazılımlarını ilgili zafiyete karşı güncelledi.

NXNSAttack Saldırı Yöntemi

Özyinelemeli DNS sorgusu, bir DNS sunucusunun istemci adına farklı yetkili DNS sunucuları üzerinden hiyerarşik bir sırayla alan adı sorgulaması yapmasıdır.

Tipik bir DNS sorgulaması, bölgedeki ISP’ye ait olan veya Cloudflare (1.1.1.1), Google (8.8.8.8) gibi sisteme tanımlanmış genel DNS sunucuları ile başlar. İlk sorguyu alan sunucuya kısaca DNS çözücü diyebiliriz. Eğer DNS çözücü sorgulanan alan adına ait IP adresini bulamıyorsa sorguyu farklı bir yetkili DNS sunucusuna iletir.

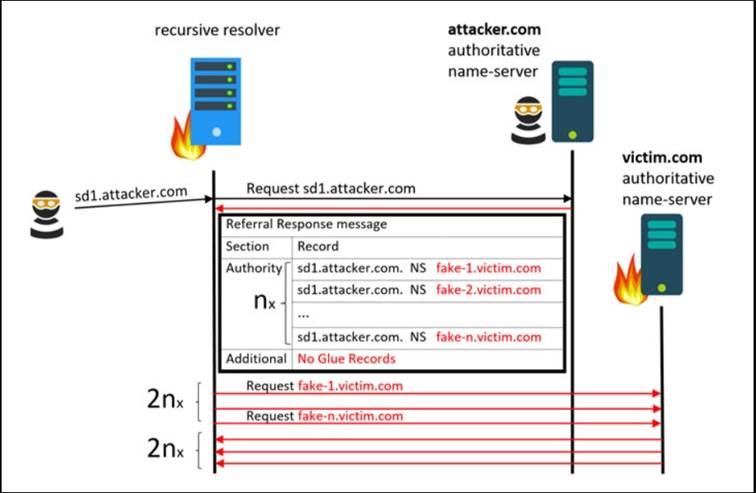

Sorguyu alan ilk yetkili DNS sunucusu da eğer ilgili alan adı kaydını bulamıyorsa ilk sorguyu gönderen DNS çözücüye ilgili sorgunun başka bir yetkili sunucuya devredilmesi ile ilgili bir cevap döner. Başka bir deyişle ilk yetkili sunucu çözücüye “Ben bu alan adına ait ip adresini bulamadım. Benim yerime şu sunucularda aynı sorgulamayı yapabilirsin: ns1, ns2, …vb” şeklinde bir cevap dönerek sorgu yapabileceği alternatif yetkili sunucu adreslerini gönderir.

DNS çözücü dönen cevaba göre diğer yetkili alan adı sunucularında ilgili kayıt bulunana kadar sorgulama yapmaya devam eder. Kayıt bulunana kadar bu döngü devam ettiği için bu sorgulama şekline özyinelemeli (Recursive) DNS sorgulama adı verilir.

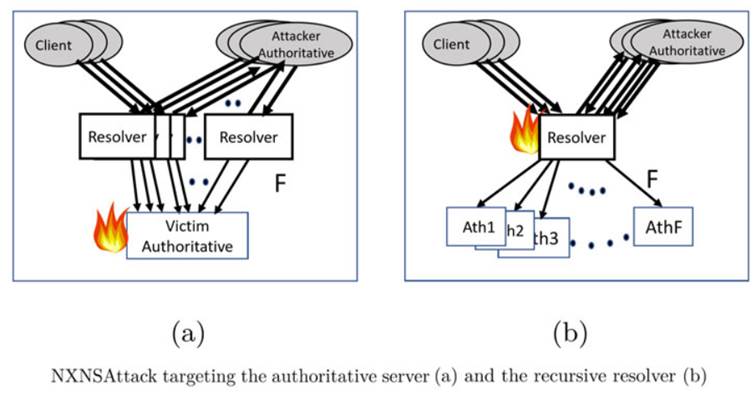

Güvenlik araştırmacıları bu sorgulama esnasında DNS çözücülerin sorgulama döngüsünün bir yerinde, yanlış yönlendirilerek bir zafiyet oluşturulabileceğini tespit ettiler. DNS çözücüler sorgulama için yetkili alan adı sunucuları yerine, hedef sisteme yönlendirildiği ve bu yönlendirme çok sayıda DNS çözücüye yaptırıldığı takdirde bu sorgulama bir DDOS atağına dönüşmüş oluyor.

Bu atağın gerçekleştirilebilmesi için saldırganların yetkili alan adı sunucularının birinin yerine geçmesi gerekiyor. Araştırmacılara göre bu basitçe bir alan adı satın alıp yetkili sunucu gibi davranan bir sunucu kurularak gerçekleştirilebiliyor.

NXNSAttack atağı güvenlik açığı bulunan bir DNS çözücünün saldırgan tarafından kontrol edilen domainde bulunan yetkili alan adı sunucusuna DNS sorgulaması göndermesiyle başlıyor. Böylece saldırgan alan adı sorgulama döngüsüne bir anlamda “man in the middle” atak yapmış oluyor. Saldırgana ait yetkili sunucu DNS çözücüye alternatif alan adı sunucu bilgisi yerine hedef olarak seçilen sistemlere ait sunucu bilgilerini gönderip DNS çözücünün hedef sisteme sorgu göndermesini sağlıyor. Araştırmacılar, saldırının özyinelemeli çözümleyici tarafından değiştirilen paket sayısının 1.620 kata kadar artırılabildiğini böylece hem DNS çözücülerin daha fazla sorgu yapamaz hale getirildiğini, aynı zamanda hedef üzerinde yapılan yoğun sorgu trafiği ile hedefin servis dışı bırakıldığını belirttiler.

Yukarıda anlatılan saldırı mekanizmasında “Mirai” gibi bir botneti DNS istemci olarak kullanmak saldırının ölçeğini katbekat arttırabilir. Araştırmacıların açıklamalarına göre çok sayıda istemci ve yetkili alan adı sunucusunun aynı anda saldırganlar tarafından kontrol edilmesi pratikte kolay ve pahalı olmayan bir yöntem.

Güvenlik araştırmacıları, özyinelemeli DNS çözücülerin verimliliği ve farklı saldırı altındaki davranışlarını incelemek için çıktıkları yolda sonuç olarak ciddi bir güvenliği açığı olan NXNSAttack güvenlik açığını tespit ettiklerini belirtiyorlar.

İlgili atağın temel bileşenleri olarak (i) Yetkili bir DNS alan adı ve sunucusuna sahip olmanın kolay olması (ii) Gerçekte olmayan domain isimlerinin alan adı sunucularında kullanılabilmesi (iii) DNS sorgularındaki hataların azaltılması ve hızlı sorgu cevabı için tekli yerine çoklu DNS sunucu yapısının kullanılması maddeleri belirtiliyor.

Kendi DNS sunucularına sahip olan network yöneticilerinin DNS çözümleme yazılımlarını en son versiyona güncellemleri tavsiye ediliyor.