Yazıcı Zafiyeti Windows Kullanıcılarını Tehdit Etmeye Devam Ediyor

Haziran ayından bu zamana devam eden ve CVE-2021-34527 kodu ile takip edilebilen PrintNightmare olarak tanımlanan zafiyet gündemi meşgul etmeye devam ediyor. İstismar edilmesi durumunda sistem üzerinde tam yetki elde edilmesine neden olan zafiyet oldukça tehlikeli.

Daha önce portalımızda haberini yaptığımız zafiyet ile ilgili Microsoft patch ve mitigate önlemleri yayınlamıştı. Ancak güvenlik araştırmacıları mevcut yazıcı zafiyeti üzerinde keşfettikleri yeni teknik ile saldıranlar tarafından önceden hazırlanmış bir yazıcısı sunucundan yüklenecek driverlar ile tüm sistem haklarını alabileceklerini açıkladı. Microsoft, güvenlik açığını gidermek için güvenlik güncellemesi yayınlamasına karşın araştırmacılar yamayı atlamanın yolunu buldular. Bir araştırmacı herhangi bir kişinin yönetici ayrıcalıklarıyla bir komut istemi açmasına izin veren İnternet üzerinden erişilebilir bir baskı sunucusu oluşturmasıyla bu güvenlik açığından yararlanmanın yeni yolları üzerinde çalıştı ve yeni bir yöntem keşfetti.

Artık herkes windows sistem ayrıcalıklarına sahip olabilir

Güvenlik araştırmacısı ve Mimikatz’ın programcısı Benjamin Delpy PrintNightmare zafiyeti üzerine çalışmaya devam ediyor ve özel olarak hazırlanmış yazıcı ve sürücüleri aracılığıyla ve Windows API’lerini kötüye kullanarak ,birden çok atlama ve istismar güncellemesi yayınlamaya devam ediyor.

Delpy araştırmasını göstermek için \\printnightmare[.]gentilkiwi[.]com’dan bir yazıcı sürücüsü yükleyen ve sistem ayrıcalıklarına sahip bir DLL dosyasını sisteme indiren internet’ten erişilebilen bir yazdırma sunucusu oluşturdu. DLL, C:\Windows\System32 klasörüne yalnızca yetkili kullanıcılar tarafından yazılabilir olması gereken log dosyası yazardı.

Bu yeni yöntem, saldırganlar da dahil olmak üzere herkesin yalnızca yazdırma sürücüsünü yükleyerek yönetici haklarını almasını sağlıyor. Bilgisayarda yönetici haklarını kazanıldıktan sonra herhangi bir komutu çalıştırabilir, kullanıcı ekleyebilir veya herhangi bir yazılımı yükleyebilir ve böylece onlara sistem üzerinde tam kontrol sağlayabilirler.

Bu teknik, fidye yazılımının sisteme yüklenmesi için saldırganların elini oldukça kolaylaştırıyor, çünkü cihazdaki yönetici ayrıcalıklarına hızlı ve kolay erişime izin veren zafiyet ağ üzerinden yayılmak için saldırganlara kapı açıyor.

Konu ile bir video hazırlamış ve videoda yazıcı driverların yüklenmesi sonlarında Windows Defender devre dışı bırakılıyor ve yönetici haklarına sahip komut satırı açılıyor. Bu gerçekten edişe verici kullanımı basit ancak etkileri çok büyük ve yıkıcı olabilir.

Zafiyet ile ilgili bir çok mitigate yöntemi var ancak ne kadar etkili olduğu tartışma konusunu, bunun yanında sorunun tam çözümü hakkında Microsoft cephesinden bir yanıt gelmiş değil.

Önerilen mitigate yöntemleri

Seçenek 1: Windows yazdırma biriktiricisini devre dışı bırakın

Tüm PrintNightmare güvenlik açıklarını önlemenin yolu, aşağıdaki komutları kullanarak windows yazdırma biriktiricisini devre dışı bırakmaktır.

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType Disabled*Bu yöntemin sistemin üzerindeki yazdırma işlemlerini durduracağını unutmayın.

2. Seçenek: RPC ve SMB trafiğini engelleyin

Delpy’nin uzak bir yazdırma sunucusu kullandığından , tüm RPC ( 135/tcp) ve SMB ( 139/tcp ve 445/tcp) trafiğini engellemelisiniz .

*Ancak bu erişimleri engellemek özellikle sunucu işlevi gören bir sistemde, beklenen özelliklerin düzgün şekilde çalışmasını engelleyebileceğini unutmayın.

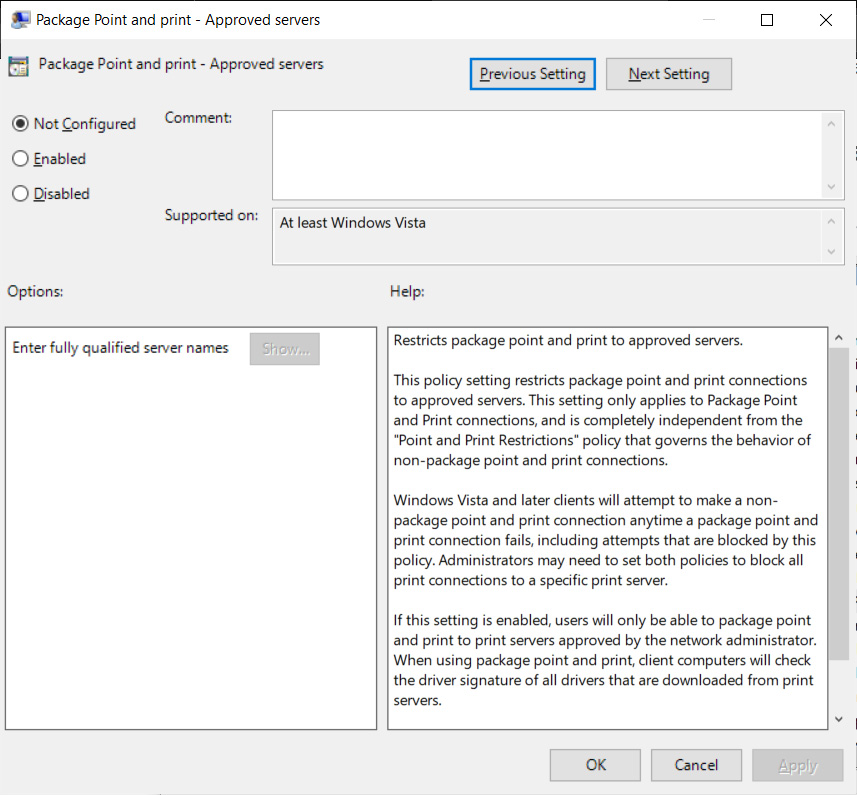

Seçenek 3: PackagePointAndPrintServerList’i yapılandırın

Uzak bir sunucunun bu güvenlik açığından yararlanmasını engellemenin en iyi yolu, İşaretle ve Yazdır işlevini ‘Package Point and print – Approved servers” grup ilkesini kullanarak onaylı sunucu listesiyle kısıtlamak.

Kaynak: bleepingcomputer.com