Nisan 2023’te WinRAR’ın 6.23 sürümünden önceki sürümlerini etkileyen CVE-2023-38831 adlı bir güvenlik açığı keşfedilmesiyle güvenlik ekiplerinde alarm verildi. Bu güvenlik açığı çeşitli APT grupları tarafından kullanılarak sistemlere sızılmalarını sağladı.

APT grupları tarafından kullanılan yöntemler incelendiğinde dikkat çekici derecede yaratıcı ve sofistike olduğu görülmekte. Zafiyet, PDF ve JPEG gibi dosyaların içerisine zararlı kodlar yerleştirerek sonrasında bu dosyaları sıkıştırıp kurbana göndermek suretiyle kullanıldı. Bu yöntem kurbanın zararsız bir dosya aldığına inanmasını sağladı.

CVE-2023-38831 kullanılarak yapılan saldırılar dünyada bir bölge ile sınırlı kalmadı. Bunun yerine, DarkMe, UAC-0057, APT40, Konni ve SandWorm gibi APT grupları tarafından kullınarak farklı sektörleri (ticaret, hükümet, enerji ve kripto endüstrisi gibi) ve birçok ülkeyi hedef aldı.

Bu blog yazısında, her APT grubunun bu zafiyeti sömürmek için kullandığı benzersiz taktikleri daha ayrıntılı bir şekilde inceleyeceğiz. Bu taktikler, zararlı ZIP dosyalarını içeren phishing e-postalarından, belirli sektörleri ve ülkeleri hedefleyen farklı malware çeşitlerini dağıtmaya kadar uzanmakta.

CVE-2023-38831’e karşı koruma stratejisi olarak WinRAR’ın en son sürümüne güncellenmesi kritik öneme sahip.

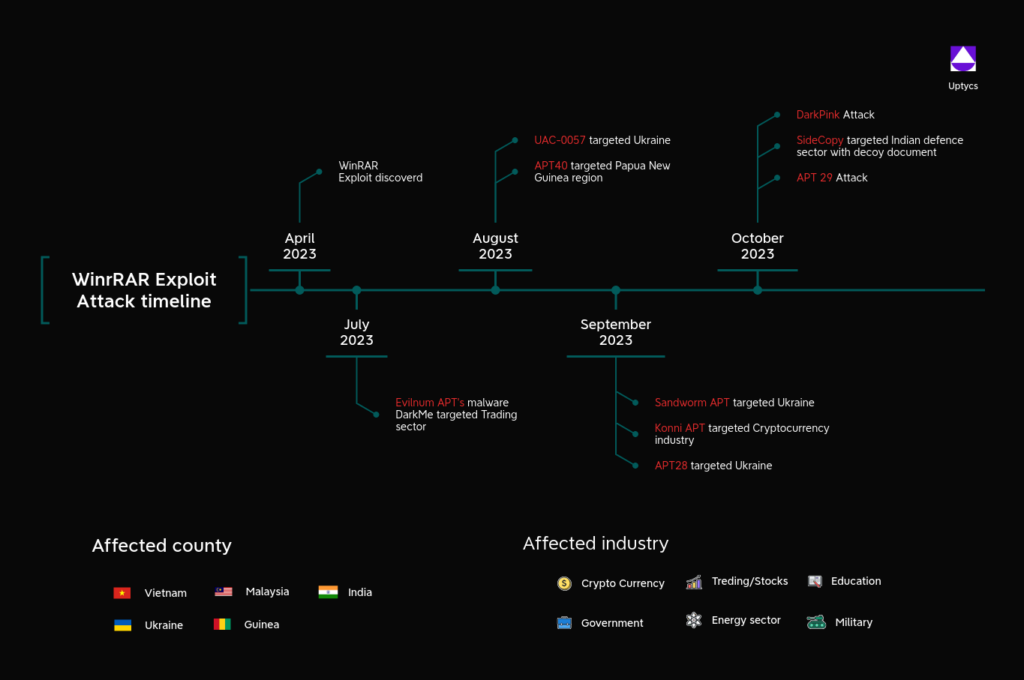

Zaman Çizelgesi

Araştırmacılar Nisan 2023’ten beri RARLAB WinRAR uygulamasının 6.23 öncesi sürümünde zero-day zafiyeti içerdiğini keşfettiler. Aşağıda adı geçen çeşitli APT grupları bu zafiyeti kullanarak saldırlar düzenledi.

DarkMe – Evilnum APT tarafından kullanılan DarkMe malware, Temmuz 2023’te ticaret sektöründeki hedef sistemlere saldırı başlatmak için bu zafiyeti kullanmaya başladı.

Ağustos 2023’te UAC-0057 grubu, öncelikle Ukrayna bölgesini hedef alan bu zafiyeti kullanarak saldırı başlattı ve Cobalt Strike C2 sunucusu üzerinden PicassoLoader malware’ı dağıttı.

Aynı aylarda, Çinli tehdit aktörü APT40, Papua Yeni Gine’yi hedef alarak bir phishing e-posta saldırısı başlattı. Bu saldırı Dropbox bağlantılı Zip arşiv dosyası kullanılarak WinRAR zafiyeti tetikleniyor ve ikinci aşamada payload dağıtıyordu.

Rusya merkezli SandWorm ve APT28 grubu, Ukrayna bölgesini hedef aldı. Sandworm APT, Rhadamanthys stealer malware’ı dağıtmak için zararlı ZIP arşivi kullanırken, APT28 grubu Ukrayna bölgesindeki kurbanları hedeflemek için bir ücretsiz hosting sağlayıcısını kullanarak WinRAR zafiyetini kullandı.

Kuzey Kore merkezli Konni APT grubu ise özellikle KriptoPara endüstrisini hedeflemek için CVE-2023-38831 zafiyetini kullandı.

Şu anda da devam eden saldırılar var ve Ekim ayında DarkPink APT, bu zafiyeti kullanarak Vietnam ve Malezya’daki hükümet sektörünü hedef almış durumda.

WinRAR Zafiyetini İstismar Eden APT Grupları

DarkPink

En son raporlara göre DarkPink APT’nin aynı zamanda Saawic olarak bilinen WinRAR’ın zero day zafiyetini Vietnam ve Malezya’daki devlet sektörlerini hedeflemek için kullanmaya başladığını gösteriyor.

DarkPink, zararlı winrar dosyaları hazırlayarak sistemlere sızmaya çalışıyor. DarkPink APT tarafından kullanılan rar dosyaları inandırıcılığı arttırmak için gerçek fotokopi devlet belgeleleri içeriyor.

DarkPink tarafından oluşturulan CVE-2023-38831 zafiyeti pdfl tuzak dosyaları ve aynı adı taşıyan bir klasör içeren bir dosyayla birlikte geliyor. Klasörün içerisinde pdf ile aynı adı taşıyan bir exe programı ve ‘twinapi.dll’ adlı bir kütüphane dosyanı da içeriyor.

Kullanıcı, WinRAR programının daha önceki bir sürümün ile PDF tdosyasını açmaya çalıştığında, CVE-2023-38831 zafiyet bir siber saldırıyı tetikliyor ve klasördeki EXE programının çalışmasına neden oluyor. Daha sonra aynı dizindeki ‘twinapi.dll’ dosyasını yüklüyor saldırı yüzeyini arttırıyor.

Konni

Kuzey Kore merkezli apt grubu kripto endüstrisini hedeflemek amacıyla WinRAR (CVE-2023-38831) zafiyetini kullanıyor.

Saldırıda örnek dosya, “wallet_Screenshot_2023_09_06_Qbao_Network.zip” gibi görülmekte ve bu dosya Qbao Network kripto cüzdanlarına benziyor.

Kurban arşiv dosyasını çıkarıyor ve EXE dosyası olan html dosyasına tıkladığında bu dosya GetSystemWow64DirectoryW fonksiyonunu kullanarak mevcut sistemin 64-bit olup olmadığını kontrol ediyor. Sistem kontrolü yapıldıktan sonra C2 sunucusuyla iletişim kurarak playload’ları indirmeye başlıyor. Ardından sistem bilgilerini toplamaya başlıyor ve bu bilgiler saldırgan tarafından kontrol edilen sunucuya geri gönderiyor.

SideCopy

Pakistan merkezli Sidecopy adlı APT, diğer bildirilen saldırganlar gibi WinRAR zafiyeti kullanımında benzer teknikleri kullanıyor ancak burada özellikle AIANGOs (All India Association of Non Gazetted Officers) olarak taklit edilen Hindistan savunma sektörünü hedeflemiş durumda.

Paketlenmiş zip dosyası herhangi bir zararlı içermeyen PDF dosyası ve EXE dosyası içeriyor, her ikisi de “Achievements_of_DMF” adını taşımakta.

EXE dosyası çalıştığında, vmi1433024[.]contaboserver[.]net adlı komut ve kontrol sunucusuna bağlanmaya çalışıyor. Daha fazla analiz yapıldığında, bu zararlının Uzak Erişim Truva atı [RAT] yüklemelerinden sorumlu olduğu keşfedildi.

APT29

APT29 veya diğer adlarıyla CozyBear, Nobelium, The Dukes, WinRAR zafiyetini kullanarak Avrupa’daki ülkeleri hedefliyor. Zararlı zip arşiv dosyası, PDF ve aynı adı taşıyan DIPLOMATIC-CAR-FOR-SALE-BMW adlı bir BAT dosyasını içeriyor.

BAT dosyasını çalıştırdıktan sonra, hXXps://d287-206-123-149-139[.]ngrok-free[.]app/b125[.]ps1 ve hXXp://d287-206-123-149-139[.]ngrok-free[.]app:443 URL’leri üzerinden PowerShell dosyasını indirmeye çalışıyor.

Yapılan incelemede her iki URL’nin de şu an için geçersiz olduğu tespit edildi. Ancak saldırganların faaliyetleri için Ngrok platformunu kullandıklarının keşfedilmesini sağladı.

UAC-0057

Ağustos ayının sonunda CVE-2023-38831 zafiyetini kullanmaya başladı. Zafiyetin sömürülmesi BAT dosyasının yürütülmesine ile başlıyor. Dosyaya tıklandığında Mshta.exe programını kullanarak HTA dosyasının çalışmasına yol açan bir LNK dosyası başlatıyor

Ardından, Cobalt Strike bacon tarafından hedef sisteme özgü olarak oluşturulan bir resim dosyasını indirmek için JavaScript kodunu yürüten bir HTA dosyasının çalıştırılmasına neden oluyır. Bu süreç sonunda son olarak PicassoLoader yazılımının bilgisayara dağıtılmasına yok açıyor.

APT28

Rus APT28 grubu saldırıda CVE-2023-38831 zafiyetini kullanmış. Bu saldırı, WinRA’ın 6.23 sürümünden önceki sürümlerini etkliyor.

Saldırı bir HTML sayfası aracılığıyla gerçekleştiriliyor ve hedef Ukrayna Enerji sektörü olmuş durumda. Saldırgan kurbanı WinRAR zafiyetini kullanarak zararlı içeren bir belge dosyasını indirmeye zorluyor.

Başka bir saldırı senaryosunda WinRAR CVE-2023-38831 zafiyetini kullanarak bir BAT dosyası dağıtılıyor. Bu BAT dosyası çalıştırıldığında zararlı PDF dosyası açılıyor ve reverse SSH shell oluşturarak saldırgan tarafından kontrol edilen bir IP adresine bağlanıyor.

Sonuç olarak, PowerShell kullanarak IRONJAW script dosyasını çalıştırmış oluyor. En sonunda tarayıcı verilerini çalarak toplanan detayları C2 sunucusuna taşıyor.

SandWorm

Rus Silahlı Kuvvetleri Genelkurmay Başkanlığı’na bağlı GRU Unit 74455 tarafından desteklendiği düşünülen SandWorm grubu, Ukrayna’da drone savaş eğitim okulunu taklit eden bir e-posta saldırısı ile zafiyeti sömürmekte.

Saldırganlar, kurbanı akademilerine katılmaya davet eden bir davet temalı e-posta ile kandırıyor. E-postalar zararlı ZIP dosyasını içeren bir bağlantı içeriyor.

ZIP dosyası, CVE-2023-38831 zafiyetini içeren bir saldırıyı başlatmak üzere hazırlanmış. Bu saldırı sonucunda BAT dosyası “Rhadamanthys” adlı, son zamanlarda aktif bir şekilde bilgi çalan payload’u dağıtıyor

APT40

Çin hükümeti tarafından desteklenen APT40, 2023’ün sonlarında Papua Yeni Gine’yi hedefleyen phishing saldırısı düzenledi.

E-posta içinde CVE-2023-38831 zafiyetini içeren bir ZIP arşivi bulunan bir Dropbox bağlantısı içeriyor. Bu sıkıştırılmış dosya içerisinde şifre korumalı sahte PDF ve LNK dosyası yer alıyordu. Daha sonra XOR ile şifrelenmiş DLL playload olan ISLANDSTAGER adlı bir DLL payload bulundu.

ISLANDSTAGER çalıştırıldıktan sonra kayıt defteri anahtarını değiştirip kendini sistemde kalıcı hale getiriyor. Ardından Dropbox API’yi C2 sunucu olarak kullanarak BOXRAT backdoor’u yükleyip çalışıtıyor.

WinRAR’daki zafiyet kullanılarak dağıtılan zararılar!

CVE-2023-38831 ayı zamanda, Guloader, Remcos, Agent Tesla, Picassoloader, Rhadamanthys ve IRONJAW gibi birçok zararlının dağıtılması için kullanıldı.

DarkMe

DarkMe, Evilnum APT tarafından kullanılan bir zararlı yazılım. DarkMe’nin başlangıç saldırı taktiklerinin başında Zip arşiv dosyaları geliyor. Araştırmacılar, bu arşiv dosyalarını incelemeye yönlendiren ve Finans sektörünü sıkça hedefleyen Evilnum APT tarafından kullanıldığını belirledi.

Oluşturulan ZIP arşivleri, etkilenen sistemlere ulaştığında arşivlerin içindeki zararlı yazılım playload’ları çalıştırıldı.

Saldırganlar bu zafiyeti kullanarak dosya uzantılarını taklit etti. Böylece arşiv içindeki zararlı kod gizlemiş oldu.

DarkMe’nin başlatma süreci karmaşık ve birden çok modülü içeriyor. Örneğin, zararlı script, SFX CAB dosyası olarak bilinen Cabinet Self-extractor dosyasını başlatıyor.

Guloader

Bu örnekte, araştırmacılar SFX arşivleri yerine NSIS kurulum programlarını kullanan ZIP varyantlarını buldular. Bu saldırı faaliyetinde NSIS paketi, paketin içinde bulunan ‘Piskens.For187’ adlı dosya içine gömülü PowerShell script’i çalıştırarak başlatıyor. Süreç ayrıca başka bir aşamayı şifrelemeyi ve çalıştırmayı içeririyor.

Araştırmalar GuLoader’u zararlı bir URL’yi kullanarak bir HTTP isteği yaparak bir sonraki aşamaya geçmeye çalıştığını gösteriyor.

Remcos

Remcos, bilgisayarları ele geçirme, üzerlerinde kontrol sağlama ve hassas verileri dışa aktarma yeteneğine sahip Truva atı türü.

9 Ekim’de saldırganlar tarafından CVE-2023-38831’i kullanarak NATO-zip arşiv dosyası adıyla Ukrayna hükümet’ini hedeflemek için kullanıldığı ortaya çıktı.

Agent Tesla

Saldırganlar, CVE-2023-38831’i kullanarak Agent Tesla zararlısını yaymada kullandılar. Aynı isimli klasörde CMD dosyası PDF dosyası içine gizlenmiş duurmda. Bu dosyaya tıklanıldığında, Agent Tesla zararlısı başlatılıyor.

Picassoloader

UAC-0057 olarak adlandırılan Rus devlet destekli saldırganlar, CVE-2023-38831 zafiyetini kullanarak kurbanları doldandırıyor. Zip arşivi, JPG resimleri ve .cmd uzantılı BAT dosyasını içeriyor.

Cmd dosyası çalıştırıldığında, birden çok VBS ve Bat. dosyası oluşturuyor ve ardından Ukrayna’nın kritik enerji sektörünü hedef alan saldırılar için kullanılıyor.

Rhadamanthys

Rhadamanthys, tarayıcı kimlik bilgilerini ve oturum bilgilerini toplama ve dışa aktarma yeteneğine sahip zararlı bir yazılım. Rhadamanthys, Keepass ve kripto para cüzdanları gibi çeşitli uygulamaların kimlik bilgilerini çıkarma yeteneğine sahip.

IRONJAW

APT28 grubu WinRAR zafiyeti CVE-2023-38831’i kullanarak BAT dosyası dağıtıyor. Bu BAT dosyası çalıştırıldığında sahte bir PDF dosyasını açıyor ve reverse SSH shell oluşturarak saldırgan tarafından kontrol edilen bir IP adresine bağlanıyor. Sonunda ise PowerShell kullanarak IRONJAW script dosyasını çalıştırıyor.

Taktikleri, teknikleri ve prosedürleri

Analize göre, saldırganlar sürekli olarak geliştirmek için taktiklerini değiştirmiş ve hedef sistemlere başarılı bir şekilde ulaşmak için WinRAR zafiyetini kullanmışlar.

İlk olarak, DarkPink çetesi RAR arşiv dosyasının içine eklenmiş CVE-2023-38831 zafiyetini içeren bir dosyayla birlikte Phishing mail ile başlatılan bir saldırı gerçekleştirdiler. Süreklilik metodolojisi için ise, EXE dosyasını DLL yükleme enjeksiyon mekanizmasıyla bırakarak UAC bypass gerçekleştiriyor. Daha sonra toplanan sistem bilgilerini iletmek için kontrol sunucusuna bağlanıyor.

Konni APT grubu aynı saldırı modelini kullanarak EXE dosyası yerine BAT dosyasını kullanmışlar. UAC-OO57, SideCopy, APT28 gibi diğer saldırganlar, CMD komut ve komut istemi dosyasını kullanarak WinRAR zafiyetini sömürerek LNK dosyasını bırakıyor ve MSHTA aracılığıyla zararlı HTML dosyasına erişiyor. Bu HTMLzararlı JavaScript kodu içeriyor ve sonuda payload’un dağıtılmasını sağlıyor.

Son saldırıs ise APT29 gibi birden fazla Rus saldırı grupları tarafından yapılıyor.

Saldırıların yapıldığı ülkeler

Kuzey Kore, Rusya, Pakistan ve Çin gibi ülkelerdeki APT grubları bu güvenlik açığından yararlanarak ülkeleri veya endüstrileri hedef alıyor.

| Ülke adı | İlişkili APT Grupları |

| Kuzey Kore | Konni |

| Rusya | Kum kurduDaire 29Daire 28 |

| Pakistan | Yan Kopya |

| Çin | APT40 |

Indicators of compromise

Hash

| 5716244ce0f3bbae24b79db810e80cd5001b320e6608a838284b22889143ca66 | SideCopy |

| 5893b58d6a6a772f8ecd491a4dace11007fd1aac90e5f4a0363288d1376e1ce5 | |

| eec902a61886198a8e48ac862fabeecd628f2fa4122b78a0d7d6ee5c256ae724 | APT29 |

| f78ee3005ca9f0e78a9dd136fc69afe7c06d69d1fc6218bc9e7eb3adec045977 | |

| 5d6bfb8fd1102273ef489060219293f8da796d07e8b2872efbda55050512b71f | |

| 378f6ec865c7ed29742d0b8f156e7171cde8b7fc25c2ccfca21abc77cca5aa83 | DarkPink |

| a9da81172425d580b53b72b559f7ec8f496ded783b40e012c77f6cb669405068 | |

| 3cf0408ce29f916beb1fc5767a028c0f8c7dd4c0311002e0827f7557c0c25ab4 | |

| 40d1ebcca7ed35da9776383abca3e7ec6b70aec53c739aef773cdb90726f46c0 | |

| 42b4be54955f9e17b7135ef34bb924874045ed4fde51bbe7fa33e67acd3a699a | |

| 173ec2775bfb01977985303863af2a7218e5ead7cf2592e971b99bdd91a850e9 | |

| 35f42a0fb17fa9e7d32e47df859a2b8239f236b1b2baf51f5b33963e728ea5d4 | BumbleBee |

| 60f4f1cd1eed873c414fb56441a3d76efbb469ee1312b3b73c0534eec1e082d3 | |

| 79a4fa2ac4971f669cbcbe4f1573bbc893f05490a9a0d0d9d6b6c1c91bb3a1c4 | Remcos RAT |

| 6ca54ba5f6665ddf1653cc3564647918eaa5290045dfca20b30235d73d0ebd99 | |

| 3e92abb85fe234dd55668fc71346164ef3a65051ddeff8b4d871837300b03878 | AgentTesla |

| 15a4c64ec2cdc0f9b77763c7ad7b0181e5852ed5e74d1090e6112a9f05d34e8a | |

| c5b392748985dc71aea2ea1a54e59ae68d90c43c0de44dfdf7f6b55c65d99540 | Exploit samples |

| 74bc4c892f5590610c31057c4f60d6f7e1d7fafff4565d5726d82ef262888632 |

Domain

| vmi1433024[.]contaboserver[.]net | SideCopy |

| d287-206-123-149-139[.]ngrok-free[.]app | APT29 |

| g7qf7ew5c[.]life | BumbleBee |

IP

| 45[.]142[.]212[.]34 | C2 Indicators |

| 38[.]242[.]149[.]89 |

MITRE techniques used on WinRAR exploitation

On overall analysis of the threat actors used the below MITRE Framework Techniques to exploit the severe WinRAR vulnerability to perform an attack.

| Tactics | Techniques |

| Initial Access | T1566 – Phishing |

| Execution | T1203 – Exploitation for Client Execution |

| Execution | T1059 – Command and Scripting Interpreter |

| Persistence | T1574 – DLL Side-Loading |

| Persistence | T1205 – Traffic Signaling |

| Privilege Escalation | T1548.002 : Bypass User Account Control |

| Defense Evasion | T1112 – Modify Registry |

| Credential Access | T1555.003 – Credentials from Web Browsers |

| Discovery | T1082 – System Information Discovery |

| Lateral Movement | T1563 – Remote Service Session Hijacking |

| Collection | T1560 – Archive Collected Data |

| Command and Control | T1071 – Application Layer Protocol |

| Command and Control | T1105 – Ingress Tool Transfer |

LOLBINS used

| LOLbins Utility | Techniques |

| Mshta.exe | T1218.005 – Mshta |

| Cmd.exe | T1059 – Command and Scripting Interpreter |

| PowerShell.exe | T1059.001 – PowerShell |

| WScript.exe | T1059.005 – Visual Basic |

| RunDLL32.exe | T1574.002 : DLL Side-Loading |

YARA rule

rule Uptycs_CVE_2023_38831_PK_FILES

{

meta:

malware_name = “CVE-2023-38831”

description = “CVE-2023-38831 is a vulnerability that enables malicious actors to execute arbitrary code when a user tries to access a harmless file contained within a ZIP archive.”

author = “Uptycs Inc”

version = “1”

strings:

$magic_header = “PK” ascii

$string_pattern = /(.{1,256}\.[A-Za-z1]{2,4})\s\/(.{1,256}\.[A-Za-z1]{2,4})\s\.[A-Za-z0-9]{2,4}/

condition:

$magic_header at 0 and $string_pattern

}

Kaynak: uptycs.com