Windows Server 2012 Fine Grained Password Policies (FGGP)

Microsoft’un 2012 yılı içerisinde çıkarmayı planladığı yeni nesil sunucu işletim sistemi olacak olan Windows Server 8 ile gelecek yenilikleri Developer Preview sürümünden itibaren incelemeye ve detayları sizlerle paylaşmaya başladık. Bu konuda portalımızda şu ana kadar aşağıdaki makaleleri yayınlamıştık.

Bu makalemizde Windows Server 2012 Fine Grained Password Policies (FGPP) özelliğini inceleyeceğiz.

Windows Server 2008 ile tanıştığımız Active Directory Fine Grained Password Policies özelliğini ilgili makalemizde detaylı olarak incelemiştik. Bu makalemizde de Windows Server 2012 ile Fine Grained Password Policies özelliğini ve Windows Server 2008 & R2’den farklılıkları detaylarıyla ele alacağız.

Öncelikle Fine Grained Password Policies özelliğinin kullanım amacı ve sağladığı faydayı tekrar hatırlayalım.

Windows Server 2008 öncesi Active directory domain yapılarında “Password Policy” ve “Account Lockout Policy “ politika ayarları sadece domain seviyesinden uygulanarak domain ortamında çalışan kullanıcılara etki edebiliyordu. OU seviyesinden uygulanan GPO ayarları içerisinden yapılan “Password Policy” ve “Account Lockout Policy “ politika ayarları domain ortamındaki kullanıcılara etki etmediğini, sadece o OU altında bulunan bilgisayarların lokalinde açılan kullanıcılara etki ettiğini tekrar belirtmiş olalım. Dolayısıyla domain seviyesinden uygulanan tek bir GPO ile ayarlanan “Password Policy” ve “Account Lockout Policy “ politika ayarları domaindeki tüm hesaplar için ortak oluyordu. Eğer belli kullanıcı ya da kullanıcılara farklı “Password Policy” ve “Account Lockout Policy “ politika ayarları yapmak istiyorsak ya üçüncü parti çözümleri kullanmamız ya da domain seviyesinden uygulanan GPO içerisinden kullanılan ayarı değiştirip, farklı ayarı alması istenen kullanıcılara gerekli ayarları uyguladıktan sonra GPO içerisindeki “Password Policy” ve “Account Lockout Policy “ politika ayarlarını tekrar eski haline çevirmek gibi workaround’larla ya da bir diğer deyişle taklalar attırarak buna çözüm üretmemiz gerekiyordu. Domain seviyesinden genele uygulanan GPO içerisindeki “Password Policy” ve “Account Lockout Policy “ politika ayarlarının yanında Windows Server 2008 ile gelen Fine Grained Password Policies kullanılarak doğrudan kullanıcı hesabına ya da Global Security gruplara özel “Password Policy” ve “Account Lockout” politikları uygulayabiliyoruz. Böylece domain seviyesinden genel olarak tüm kullanıcılar için uygulanacak “Password Policy” ve “Account Lockout Policy “ politika ayarları yapıldıktan sonra kullanıcı ya da grup seviyesinde de özel kullanıcılar için “Password Policy” ve “Account Lockout Policy “ politika ayarları uygulanmış olacaktır.

Genel mantığından söz ettikten sonra şimdi de adım adım Windows Server 8 üzerinde Fine Grained Password Policies’in nasıl uygulandığını beraber görelim.

Windows Server 2008 R2 ile tanıştığımız Active Directory Administrative Center (ADAC) bileşeninin özelliklerini yine bu konudaki makalemizde detaylı olarak paylaşmıştık. Microsoft Windows Server 8 ile ADAC konsolunda da yeni özellikleri beraberinde getiriyor. Ve geleneksel olarak kullandığımız Active Directory Users and Computers konsolu yerine ADAC konsolunu daha da zenginleştirerek kullanımını yaygınlaştırmayı amaçlıyor. Bu anlamda da Active Directory Users and Computers konsolu yerine yenilikleri ve geliştirmeleri ADAC konsolu üzerinde yaptığını görüyoruz. Windows Server 8 ADAC konsolu içerisinde gelen yeniliklerden biri de grafiksel arayüzden yönetilebilen Active Directory Fine Grained Password Policies özelliği. Eskiden hem Windows Server 2008’de hem de Windows Server 2008 R2 işletim sistemleri üzerinde ADSIEDIT aracı ile oluşturduğumuz ve yönettiğimiz FGPP, Windows Server 8 ile ADAC konsolundan daha basit bir forma arayüzünden yönetilebiliyor. Tabii ADSIEDIT aracı ile de eskiden olduğu gibi yönetmek mümkün, fakat ADAC konsolundan yönetimi çok daha kolaylaştırılmış.

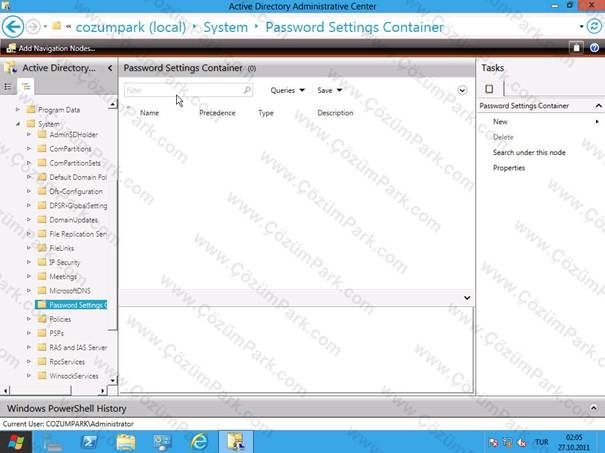

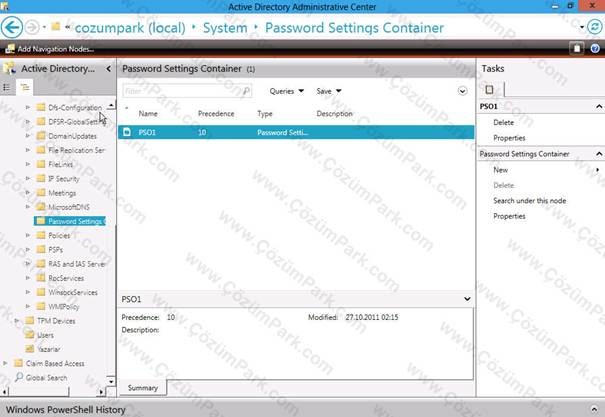

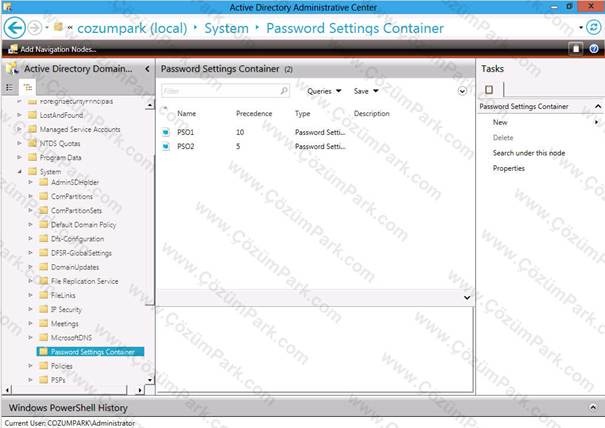

Fine Grained Password Policies için Active Directory Administrative Console aracını çalıştırıyoruz. Görünümü ağaç görünümüne aldıktan sonra domain altındaki Systems altında gelen Password Settings kabına konumlanın. Şu anda hali hazırda oluşturulmuş bir FGPP ayarı olmadığı için kabın içi boştur. Eskiden olduğu gibi Password Settings kabı içerisinde her farklı FGPP için ayrı bir “Password Settings Object (PSO)” nesneleri oluşturacağız.

Yeni bir PSO nesnesi oluşturmak için Password Settings kabı üzerinde sağ tuşa basın ve Newà Password Settings tıklayın.

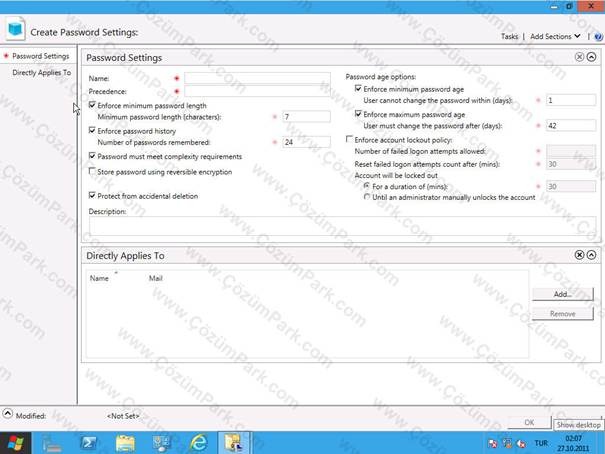

Karşımıza “Create Password Settings” form ekranı gelecektir. Gördüğünüz gibi tamamen form-tabanlı bir arayüzden çok daha kolay bir şekilde PSO nesnelerini oluşturup, kullanıcı ya da gruplara atayabiliyoruz.

Name kısmına PSO ismini veriyoruz. Precedence kısmına PSO’nun öncelik değerini giriyoruz. “Minimum Password Length” ile şifrenin minimum karakter sayısını belirtiyoruz. Eğer şifre boş geçilebilsin diyorsanız bu değeri 0 olarak belirtebilirsiniz. “Number of passwords remembered” ile en son kullanılan kaç şifrenin tekrar kullanılmasının engelleneceğini ayarlıyoruz. “Password must meet complexity requirements” ile şifrenin kompleks olup olmamasını belirleyebilirsiniz.

Not : Kompleks şifreden kastedilen rakam(0..9), küçük harf (a..z), büyük harf (A..Z) ve özel karakter (#,@,! Vb.) kategorilerinden en az 3’ünün bir arada kombinasyonunu içeren şifrelerdir. Örneğin P@ssword, P@SSW0RD, p@ssw0rd vb. kompleks şifreye verilen örneklerdir.

“Store password using reversible encryption” ayarı ile şifrelerin veritabanında düz metin (plain-text) moduna benzer bir şifreleme metodu ile saklanıp saklanmayacağını belirleyebiliriz. Bu özellik varsayılan olarak devre dışıdır, çünkü şifrelerin güvenliğini azaltır. Özellikle bazı uygulamalarda bu ayar etkinleştirilerek uygulamanın doğrudan veritabanından kullanıcının şifresini okuyarak kimlik doğrulaması yapması sağlanabilir. Fakat bunu güvenlik zafiyeti oluşturacağı için etkinleştirmeyi önermiyoruz. Zaten normalde şifreler hash’li bir yapıda veritabanında depolanırlar. “User cannot change the password within day” ile şifrenin değiştirilebilmesi için geçmesi gereken minimum süre, bir diğer deyişle şifrenin minimum yaşı belirlenir. “User must change the password after days” ile de şifrenin maksimum kullanım süresi ya da şifrenin kullanım süresi belirlenir. Bu süre sonunda kullanıcı şifreyi değiştirmeden logon olamaz. Bu kısma kadar yaptığımız ayarlar şifre politikaları içindi. Şimdi de hesap kilitleme (account lockout) politikaları için gerekli ayarlara bakalım.

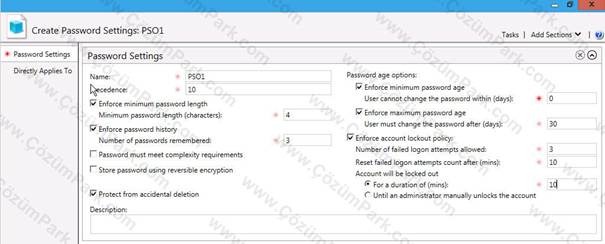

“Number of failed logon attemps allowed” ile şifrenin kaç kez yanlış girilirse kullanıcı hesabının kilitleneceği belirlenir. “0” değeri verilmesi durumunda sınırsız sayıda yanlış girilse de hesap kilitlenmez. “Reset failed logon attemps count after mins.” İle yanlış girme sayacının sıfırlanma süresi belirlenir. Bu süre sonunda yanlış girişlerin sayısının tutulduğu sayaç sıfırlanır. “Account will be locked out” ayarında “For a duration of mins.” İle kilitlenen bir hesabın kilidinin belirtilen süre sonunda açılması sağlanmış olacaktır. “Until ad administrator manually unlocks the account” ile kilitlenen bir hesabın kilidi sistem yöneticisi açana kadar kilitli kalması sağlanmış olur. Ben yukarıdaki şekilde de gördüğünüz gibi PSO” isimli nesne üzerinde minimum 4 karakter ve kompleks olmayacak şekilde şifre tanımlamasına izin verecek ayarlarla PSO1’i oluşturacağım için onay göre gerekli ayarlarımı yaptım.

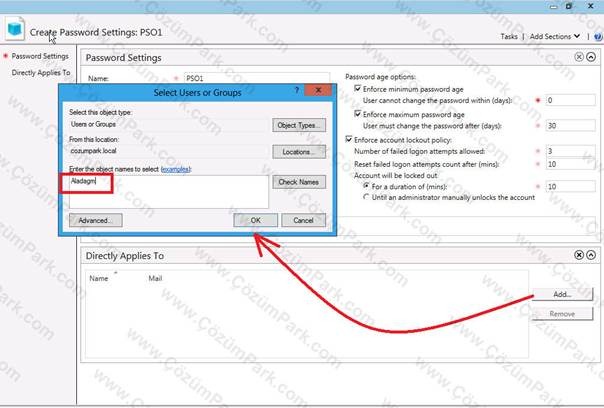

Bu PSO’yu hangi kullanıcı ya da gruba uygulayacaksak “Directly Applies To” altından Add ile ilgili kullanıcı ya da grupları ekliyorum. Ben şu anda bunu sadece “Aladagm” kullanıcısına uygulayacağım için onu seçiyor.

Gerekli her şey hazır artık. OK ile PSO1 isimli nesneyi oluşturuyoruz.

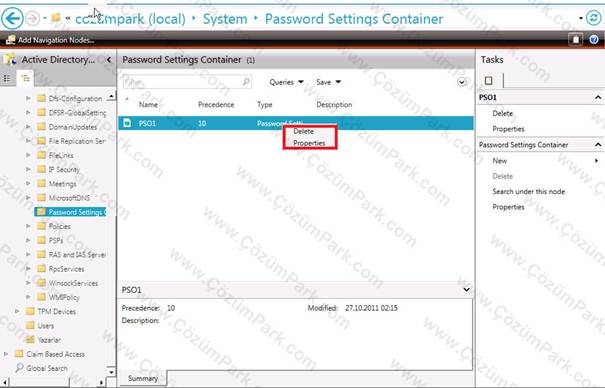

Bu oluşan PSO nesnesi arka plana gelecektir. Bunun üzerinde sağ tuşa basarak Properties’den ya da üzerine çift tıklayarak mevcut PSO ayarları üzerinde değişiklikler yapabilirsiniz.

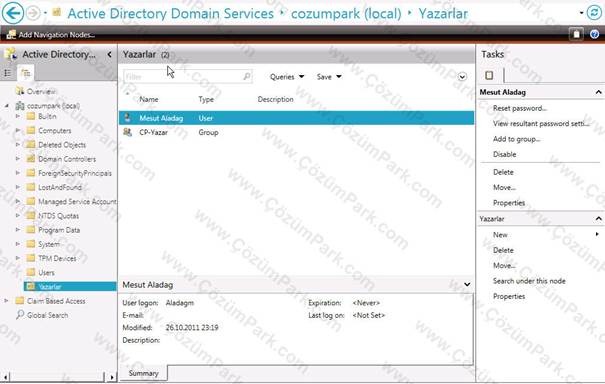

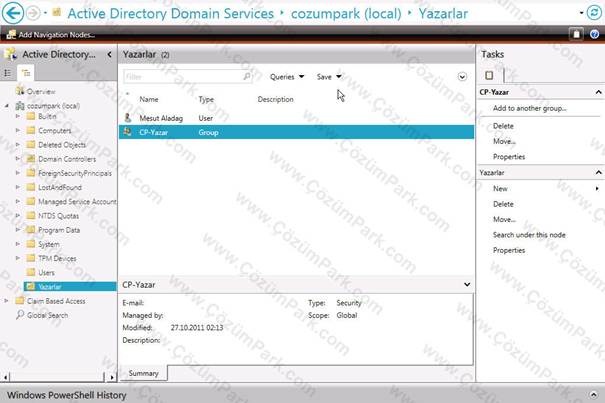

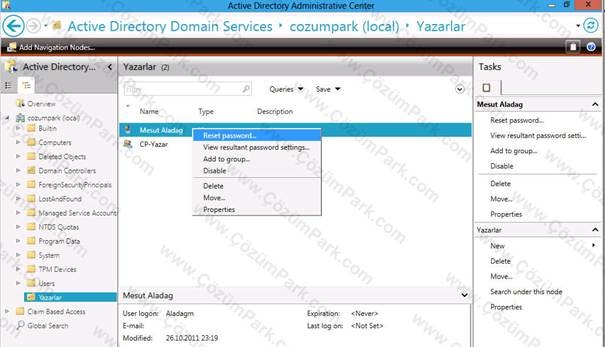

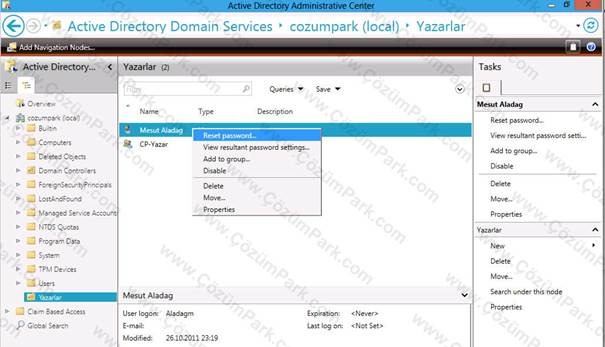

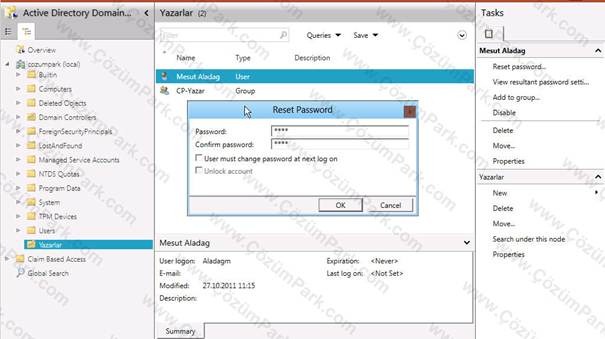

Yazarlar OU’su altındaki “Mesut Aladag” kullanıcısının Properties’ine gidiyoruz.

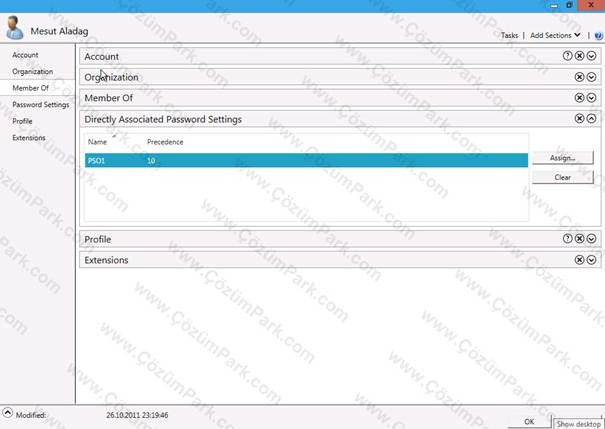

“Directly Associated Password Settings” kısmından bu kullanıcı hesabına ilişkilendirilmiş PSO nesnesini göreceksiniz. Eğer herhangi bir PSO bağlanmadıysa burada da Assign ile bu kullanıcıya PSO’yu ilişkilendirebilirsiniz.

Yapılan değişiklikler sonrası “OK” ile onaylıyoruz.

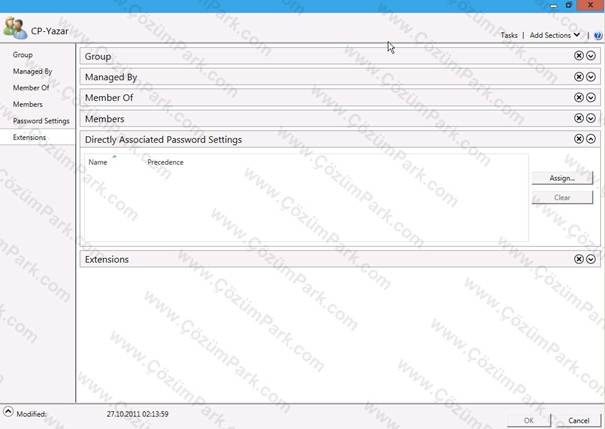

Yazarlar OU’su altında önceden oluşturduğumuz “CP-Yazar” global security grubunun Properties’ine giriyoruz.

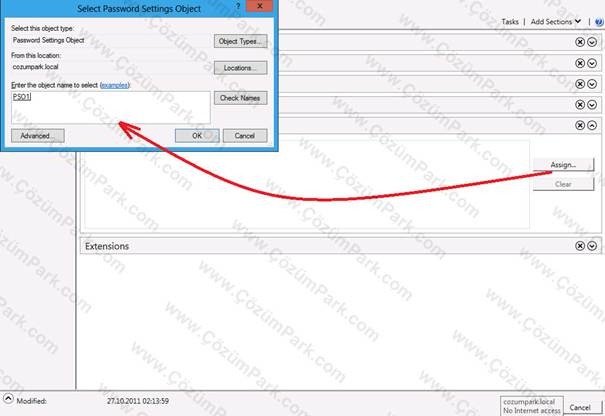

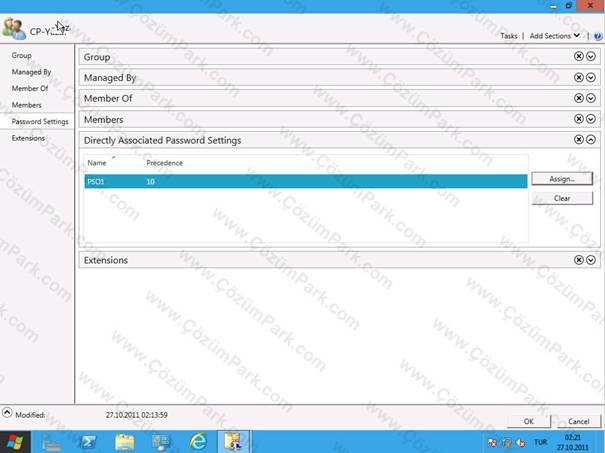

“Directly Associated Password Settings” kısmında şu anda gruba ilişkilendirilmiş bir PSO olmadığı için liste boş durumda. “Assign” butonuna tıklayarak gelen diyalog kutusunda listelenen PSO’lardan hangisini gruba ilişkilendireceksek onu seçiyoruz. Bizim şu anda sadece PSO1 nesnemiz olduğu için bunu seçip onaylıyoruz.

Böylece bu grubun üyesi olan tüm kullanıcılara bu PSO’da yapılmış ayar etki edecektir.

OK ile işlemi onaylıyoruz. Yeni bir kullanıcı oluşturup, gruba üye yaparsanız gruba uygulanan şifre ve hesap kilitleme politikalarının bu kullanıcıya etki ettiğini göreceksiniz.

PSO nesnesinin bağlanmasından sonra Aladagm kullanıcımızın şifresini 1234 gibi 4 karakter ve kompleks olmayan bir şifre vererek test ettiğimizde son derece başarılı olduğunu göreceksiniz.

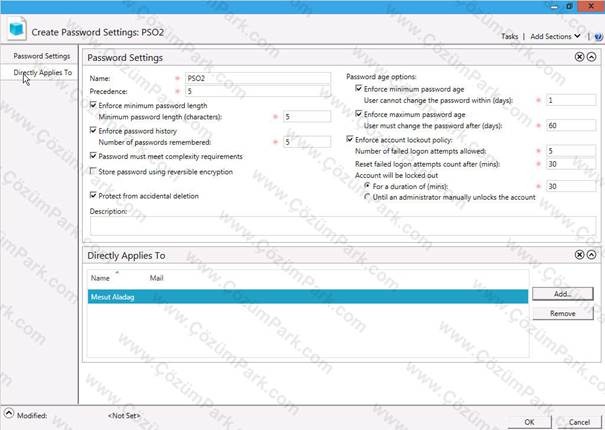

Şimdi de “PSO2” isimli yeni bir PSO nesnesi oluşturuyoruz ve ayarlarını aşağıdaki şekilde görüldüğü gibi yapıyoruz.

Ve bu PSO’yu Aladagm kullanıcısına bağlıyoruz.

Bu durumda Aladagm kullanıcısına PSO1 ve PSO2 nesnelerini her ikisini de uygulamış olduk. Böyle bir durumda Aladagm kullanıcısı için hangi PSO nesnesindeki ayarların geçerli olacağını belirleyen değer PSO oluşturma esnasında verdiğimiz “PRECEDENCE” değeridir. PRECEDENCE değeri düşük olan PSO nesnesinin önceliği yüksektir

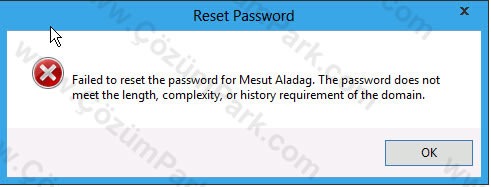

. PSO1 için Precedence değeri olarak 10, PSO2 için de Precedence değeri olarak 5 vermiştik. Bu durumda Aladagm kullanıcısı için PSO2 nesnesindeki ayarlar geçerli olacaktır. Dolayısıyla minimum 5 karakter ve kompleks olmayan şifreleri kabul etmeyecektir.

Yazarlar OU’suna gelerek Aladagm kullanıcısı için şifre denemesi yaparak bunu test edebilirsiniz.

4 karakter ve kompleks olmayan bir şifre vermeye çalıştığımızda PSO2’de belirtilen şartları sağlamadığı için aşağıdaki uyarı ekranımıza gelecektir.

Şimdi de 5 karakter ve kompleks bir şifre vererek bunun PSO2’deki şartları sağlamasından dolayı kabul edileceğini göreceksiniz.

PSO uygulamalarını yönetim kolaylığı açısındankullanıcı seviyesi yerine grup seviyesinde uygulanmasını tavsiye ediyoruz.

Buraya kadar detaylarıyla anlattığımız PSO nesneleri ile tanımlanan Fine Grained Password Policy ayarları bağlandığı kullanıcı ya da gruplara etki edecektir . Doğrudan PSO bağlanmış kullanıcı ve grupların dışındaki domain ortamında bulunan bütün diğer gruplar için domain seviyesinden uygulanan Domain GPO içerisindeki şifre ve hesap kilitleme politikaları geçerli olacaktır.

Evet bu makalemizde de sizlerle Windows Server 8 ile Fine Grained Password Policies özelliğini ve Windows Server 2008 & R2’den farklılıkları detaylarıyla ele aldık. Bir sonraki makalemizde görüşmek dileğiyle, esenkalın.