Windows Server 2019 Üzerinde User Password ve Account Lockout Policy

Bu makalemizde Windows Server 2019 Active Directory ortamlarında Parola Politikasının ayarlanması ve hesap kilitlenmesi ilkelerini ele alıyor olacağız. Kurumumuzda belirli standartları sağlamak, güvenliği sıkılaştırmak adına parola politikalarına genelde müdahale etmek zorunda kalıyoruz. Bu makalemizde genelde portal üzerinden gelen sorulara yanıt niteliğinde parola politikası konusunu ele alıyor olacağız.

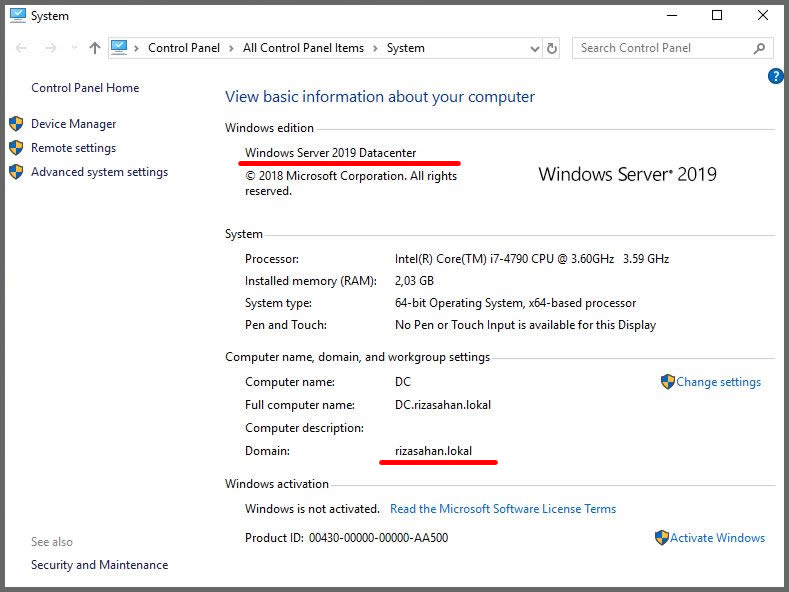

Öncelikle ortamımıza göz atalım elimizde üzerinde Windows Server 2019 işletim sistemi var ve üzerinde rizasahan.lokal isimli Domain Controller rolü aktive edilmiş durumda.

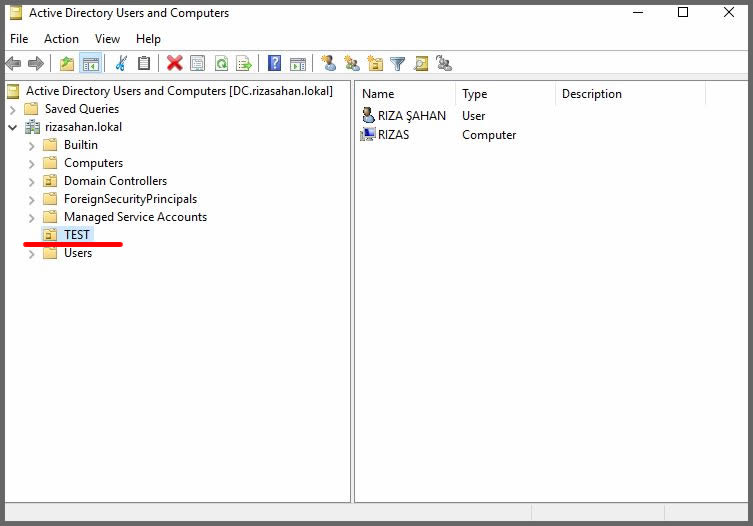

Test amaçlı olarak, üzerinde Group Policy ilkeleri uygulayacağımız bir Organization Unit yapımız ve içerisinde bir kullanıcı ve bilgisayar öğesi var.

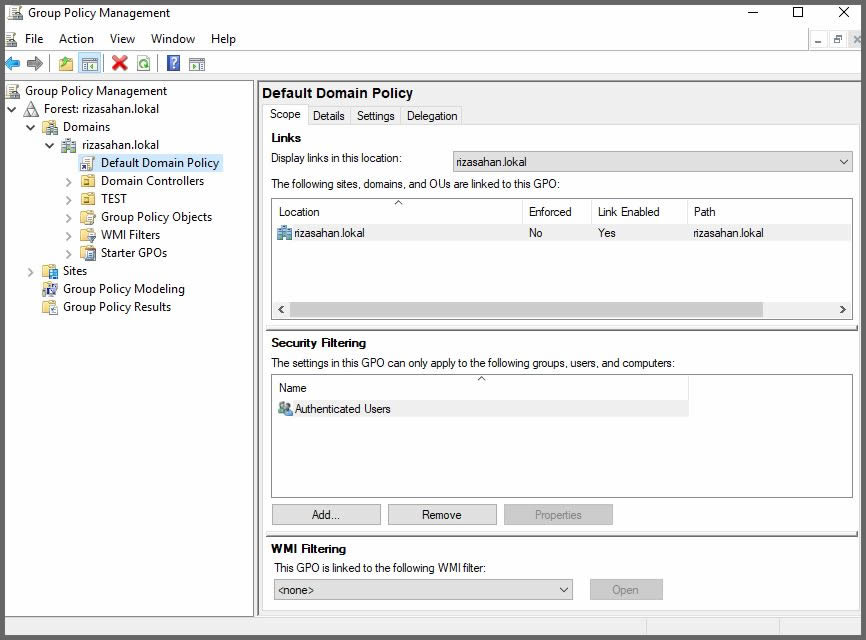

Group Policy konsolumuzda varsayılan Group Policy ilkeleri haricinde bir ilke yok.

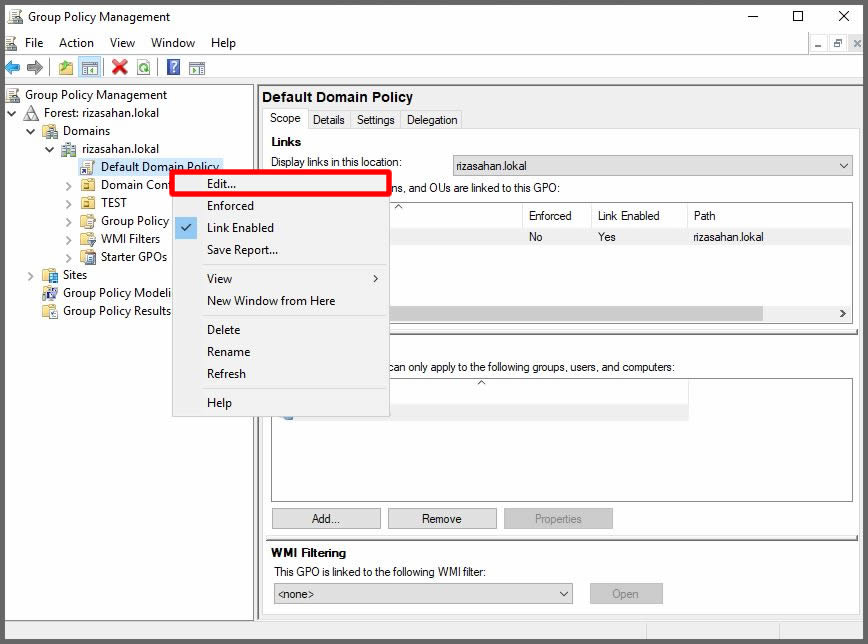

Password Policy yapılandırmasının sorunsuz olarak çalışabilmesi için bu grup ilkesini Default domain Policy üzerinde yapılandırmamız gerekmekte. Default Domain Policy üzerinde sağ tıklayarak Edit… açılır menüsünü tıklayalım.

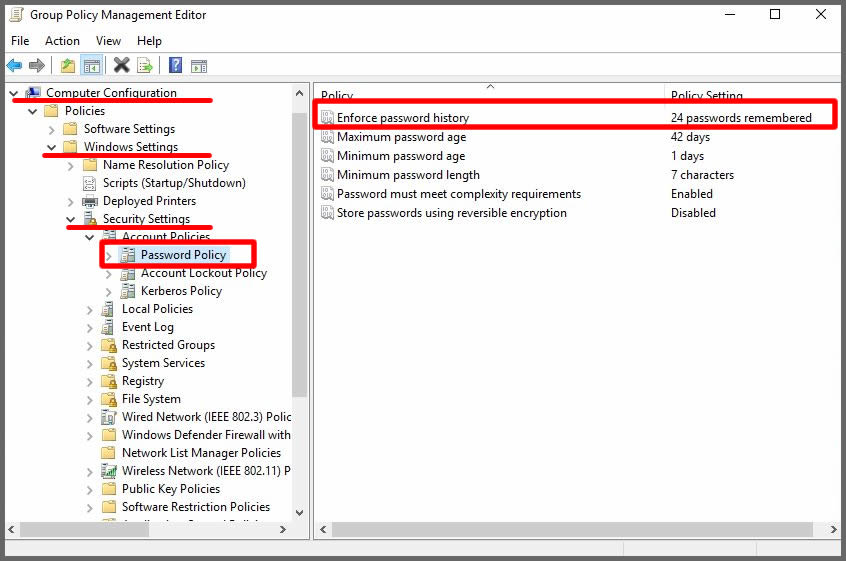

Domain ortamımızda yer alan password policy ilkesini editleyip yapılandırmak için Computer Configuration->Policies->Windows Settings->Account Policy->Password Policy kabına gelelim. Bu ekranımızda parola yapılandırması için ilkelerimiz yer almakta. Buradaki ilkeleri açıklayalım.

Enforce Password History : Daha önce son olarak kullanılan parolaların kaç tanesinin yeni parola olarak belirlenip belirlenemeyeceğini belirler.

Maximum Password Age : Belirlenen parolanın maksimum kaç gün geçerli olacağını belirler.

Minumum Password Age : Belirlenen parolanın minimum kaç gün geçerli olacağını yani değiştirilemeyeceğini belirler.

Minumum Password Length : Belirlenecek olan parolanın minimum en az kaç karakter olacağını belirler.

Password must meet complexity requirements : Belirlenecek olan parolanın karmaşık parola olup olmayacağını belirlememizi sağlar.

Store Passwords Using Reversible Encryption : Parolaların encrypt olmasını sağlar.

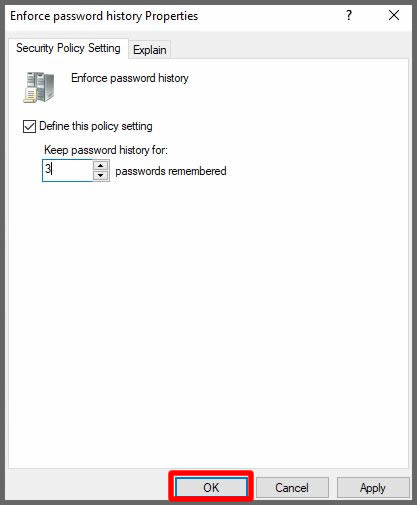

Biz yapımızda bazı kurallar belirleyelim. Örnek olarak son kullanılan 3 parolanın yeniden kullanılmasını engelleyelim. Bu işlem için Enforce password history ilkesini açarak burada 3 rakamını verelim ve OK ile onaylayalım.

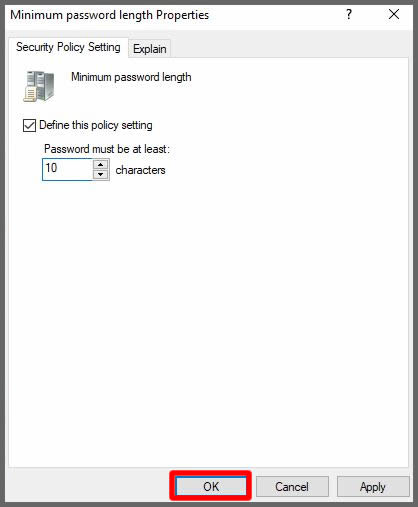

Parolanın minimum kaç karakter olacağını belirleyelim. Biz en az 10 karakter parolamız olsun istiyoruz bu nedenle Minimum password length ilkesini tıklayarak değerimizi 10 olarak belirleyelim ve OK ile onaylayalım.

Şu ana kadar olan mimaride son parolayı hatırlamasın, en az 10 karakterli parolamız olsun ve parolalar karmaşık olsun şeklinde ayarlarımız yaptık. Bu işlemden sonra belirlenen parolaların yanlış girilmesi durumunda hesap kilitlenmesi kurallarımızı düzenleyelim.

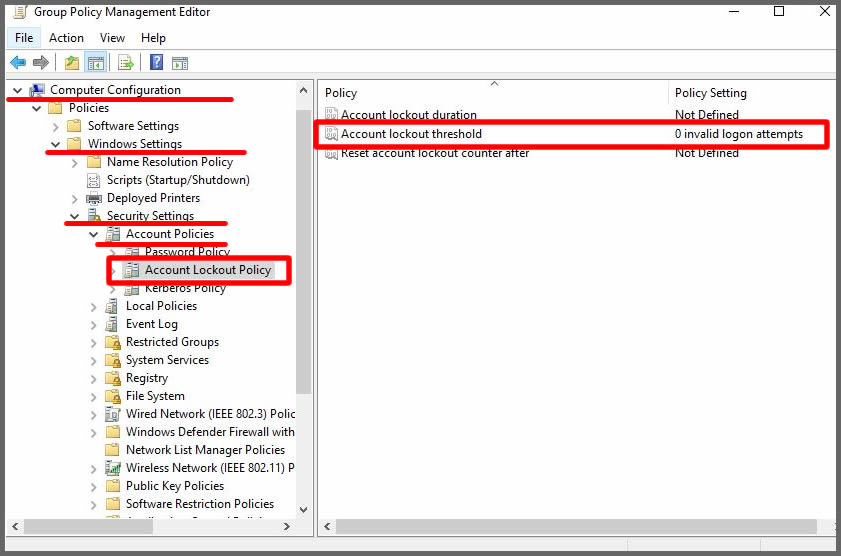

İlgili ilke ayarları için Computer Configuration->Policies->Windows Settings->Security Settings->Account Policies->Account Lockout Policy kabınıaçalım.

Öncelikle buradaki ilke terimlerini açıklayalım.

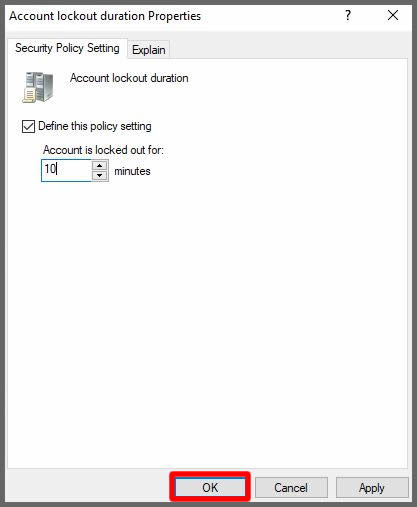

Account Lockout Duration: Kilitlenen hesabın ne kadar zaman sonra kilidinin kalkacağını belirler.Varsayılan değeri yoktur 0 olması durumunda hesap kilidi kendiliğinden açılmaz, yetkili kullanıcı tarafından açılır.

Account Lockout Threshold: Hesabın kaç adet yanlış parola girişi yapabileceğini belirleyen değerdir. 0 olarak ayarlanması durumunda hesap kilitlenmez. Sürekli yanlışta olsa parola denemesi yapabilir.

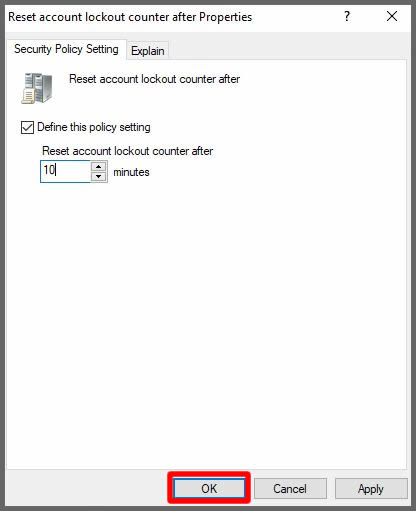

Reset Account Lockout Counter After: Bu özellik açma sayacı sıfırlanmadan önce, başarısız bir oturum açılmasından sonraki geçen dakika sayısıdır. Account Lockout süresine eşit ya da daha az olmalıdır.

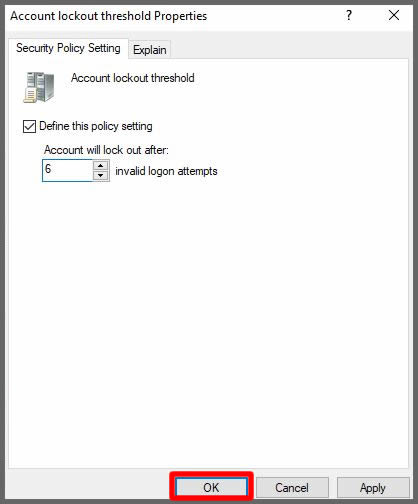

Biz ortamımızdaki ayarlarımızı yapılandıralım. Account lockout threshold ilkesini açalım.

Buradaki ilke yapılandırması kurumlarda farklı politikalara göre farklı değerler alabilmektedir. Biz genelde en çok kullanılan değer olan 6 değerini alacağız. Burada girdiğimiz değere göre kullanıcı 6 yanlış parola denemesi yapar ise hesap kilitlenecektir. Ayarımızı yapıp OK ile onaylayalım.

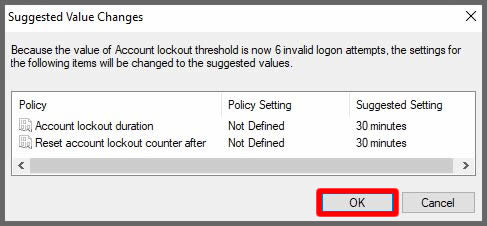

Bu ayarı yapmamız durumunda hesabın 30 dakika kilitli kalacağı ve 30 dakika sonra hesabın kilidinin kalkacağı bilgisi bize uyarı olarak yansıtılmakta.

Biz hesabın kilitli olma süresini ve kilidin kaldırılma süresini 10 dakika olarak belirleyelim.

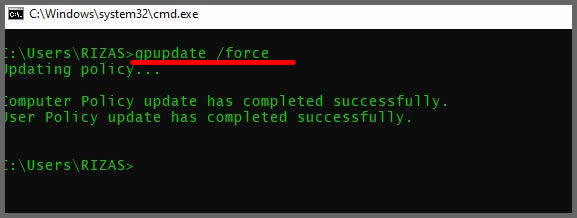

Bu ayarlardan sonra kullanıcımızın ayarları hızlı alması için kullanıcımızı gpupdate / force komutu ile tetikleyelim.

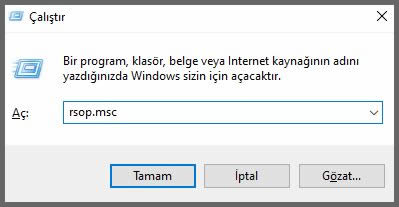

Rsop.msc konsolunu çalıştırarak policylerin kullanıcı tarafındaki durumlarına göz atalım.

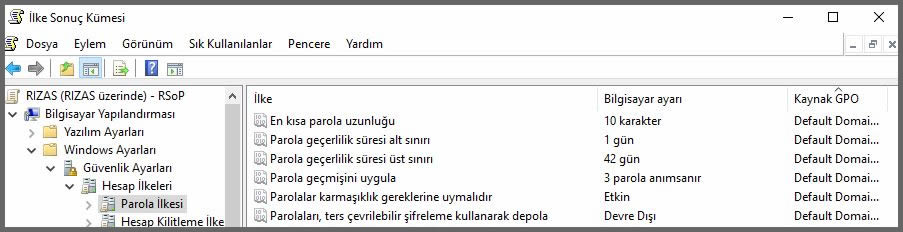

Kullanıcımızın ilkeleri Default Domain Policy üzerinden sorunsuzca çektiğini görebiliyoruz. Parola ilkelerimiz aşağıdaki gibi.

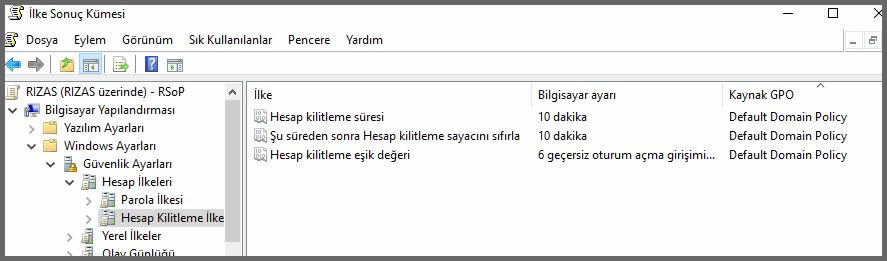

Hesap kilitlenme ilkelerimizin durumu da aşağıdaki gibi gözükmekte.

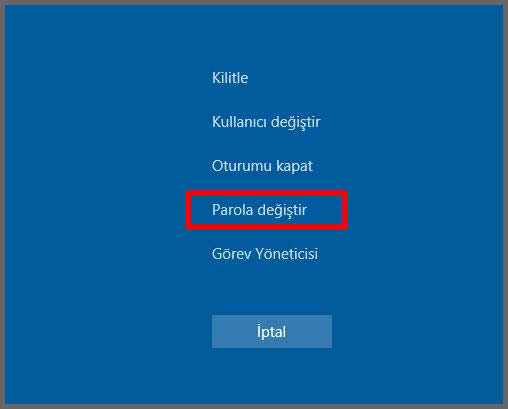

Bu ayarlardan sonra birkaç deneme yapabiliriz. Öncelikle kullanıcımızın parolasını değiştirme denemesi durumunu test edelim.

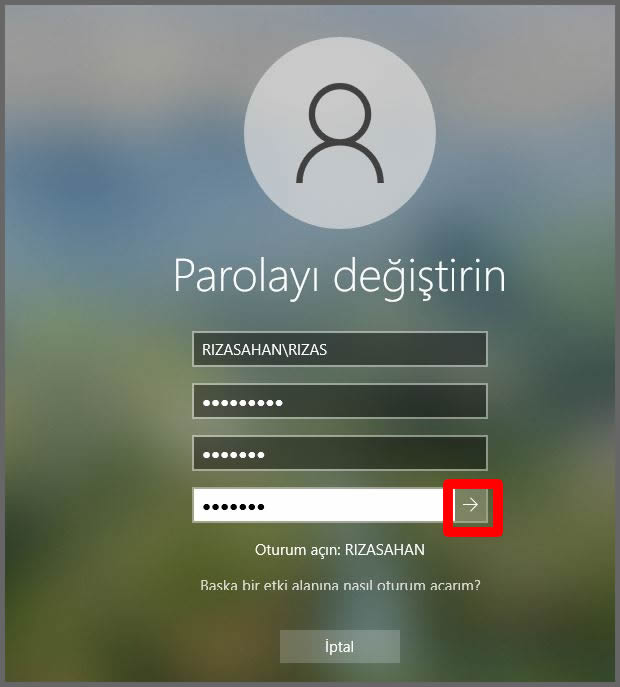

Test amaçlı olarak ben 7 karakterli bir parola belirledim.

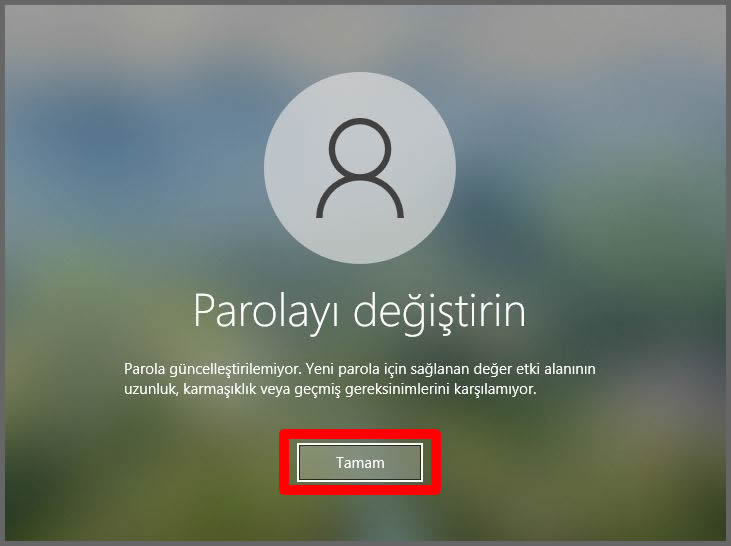

Bizim belirlediğimiz kriterlerde en az 10 karakter, karmaşık ve son 3 parola olmaması gerekiyordu. 7 karakter olduğu için parola gereksinimleri karşılamadığı için Parolanın Güncellenemediğine dair uyarımızı aldık.

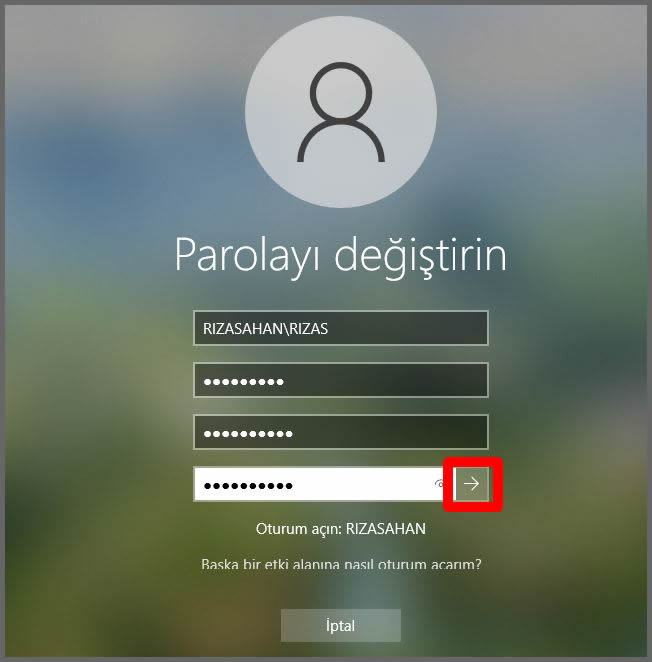

Şimdi gereksinimleri karşılayan bir parola belirleyelim.

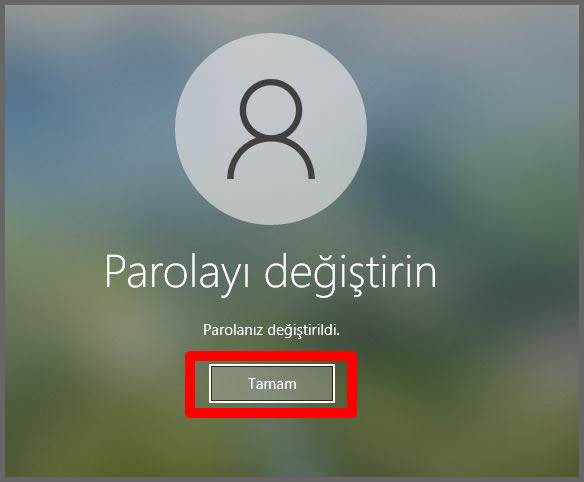

Parolamız başarı ile değişti.

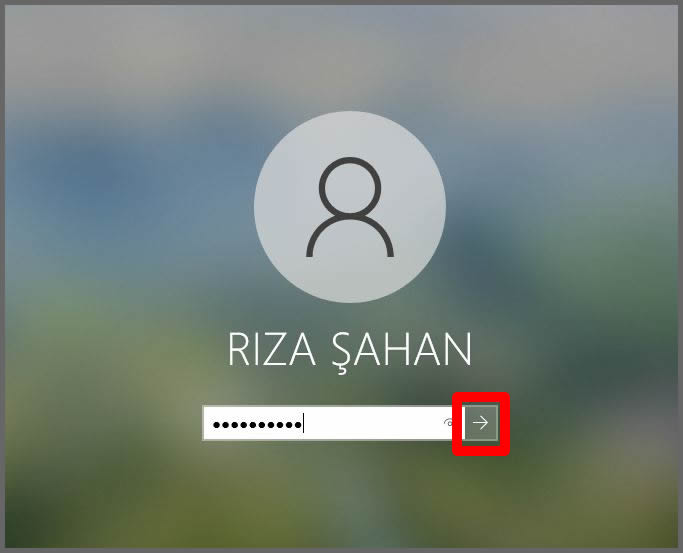

Şimdi parolamız ile login olalım.

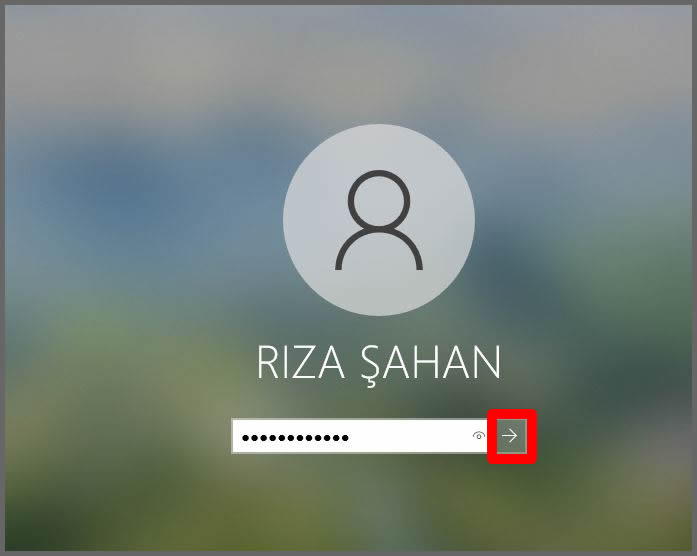

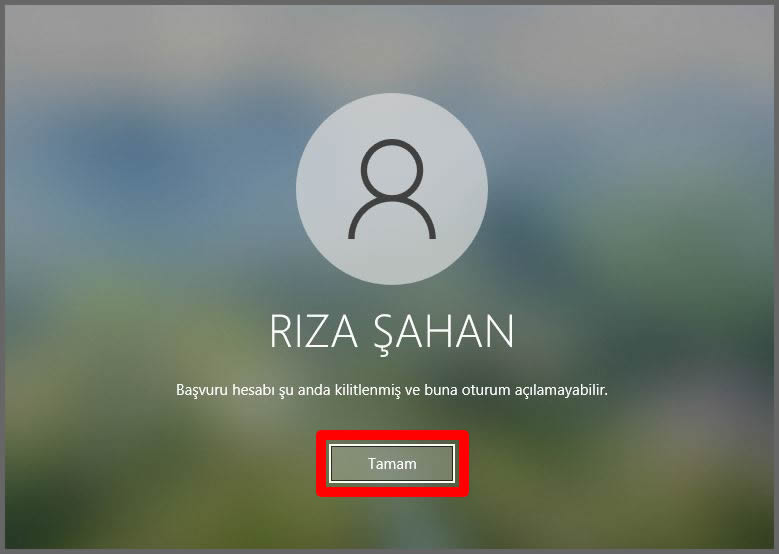

Şimdi birkaç kez hatalı girip kullanıcı bilgisayarımızın hesabını kilitliyorum.

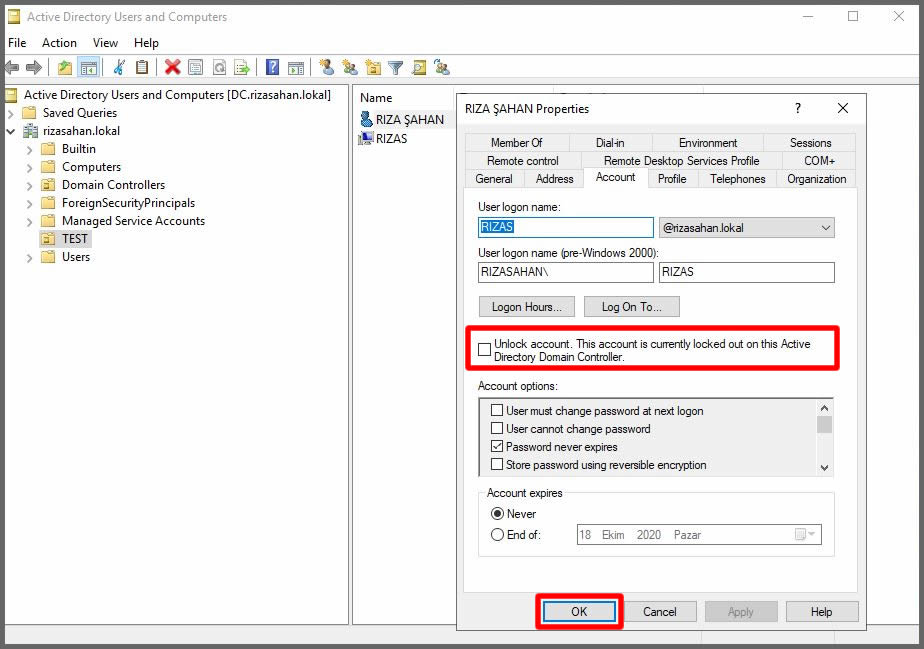

Kullanıcı hesabının kilidini, yetkili hesap üzerinden kaldırabiliriz. Ancak bir ayarlarımızda 10 dakika sonra kilidin kalkması şeklinde belirlemiştik. Bu nedenle bu süreyi bekleyerek durumu gözlemleyelim.

Beklediğimiz süre geçti. Şimdi parolamızı girip, ilkemizde olduğu gibi 10 dakika sonra kilidin otomatik olarak kalkıp kalmadığına göz atalım.

Kilidimiz otomatik olarak kalktı ve mevcut parolamızla sorunsuzca oturum açtık.

Bir makalemizin daha sonuna geldik. Umarım yararlı olmuştur.

Eline sağlık Rıza.

Elinize sağlık Rıza bey

Elinize Sağlık Rıza Hocam

Çok Teşekkürler

Tesekkurler cok faydali oldu..