Windows Server 2019 Üzerinde File Audit

Bu makalemizde Windows Server üzerinde file audit olayını ele alacağız. Aslında gerçek hayatta bu tür iş ihtiyaçları için kurumsal şirketler Lepide, Networix, Change Auditor veya Manage Engine gibi ürünler kullanmaktadır. Çünkü makale de de göreceğiniz gibi aslında bu iş ne yazık ki Microsoft’ un kendi imkanları ile çok pratik olmuyor. Ama yine de bu konuda bir iş ihtyacınız var ve ne yazık ki bu ürünleri alacak bir bütçeniz yok ise bu makale size yardımcı olacaktır.

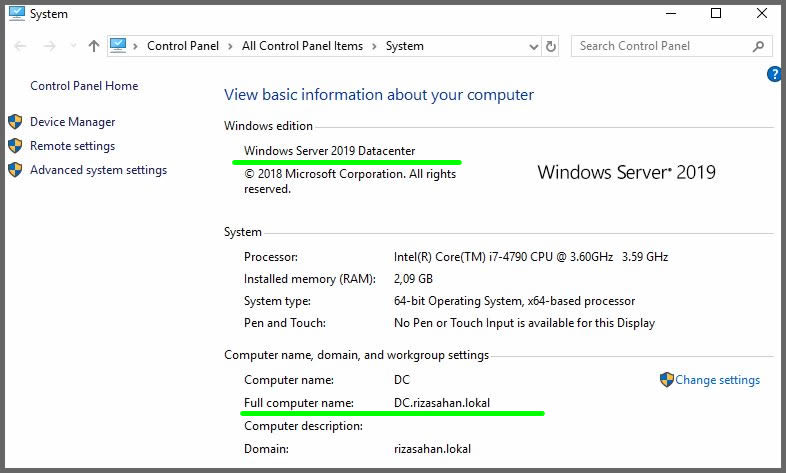

Elimizde üzerinde Domain Controller mimarisi kurulu olan bir Windows Server 2019 işletim sistemimiz var.

Active Directory yapımız üzerinde Test amaçlı olarak kullanacağımız bir konteyner ve içerisinde kullanıcı ve bilgisayar öğesi mevcut durumda.

Group Policy konsolumuzda TEST konteynerine bağlı bir policy ilkemiz yok.

Öncelikle File Audit özelliğini gpo üzerinden açmamız gerekmekte. Ben Deafult Domain policy üzerinde fazla ayar yapmaktan kaçınıyorum. Bu nedenle var olan policy yapısına dokunmadan Test işlemleri yapacağımız, konteyner üzerinde sağ tıklayarak “Create GPO in this domain, and Link it here…” açılır menüsüne tıklayarak yeni bir policy oluşturacağım.

Oluşturacağımız Policy ilkesine bir isim verip OK ile onaylayalım.

Oluşturduğumuz File_Audit_Policy isimli ilke üzerinde sağ tıklayarak Edit açılır menüsüne tıklayalım.

Açılan konsolda Computer Configuration->Policies->Windows Settings->Security Settings->Local Policies->Audit Policy ekranını açalım. Audit object Access kuralını açalım.

Define these policy settings özelliğini aktif ederek Success ve Failure durumlarında loglamayı açmak için işaretleyelim ve OK ile bu ekrandan çıkalım.

Normalde kısa süre içerisinde ayarlar etkin olacaktır ancak gpupdate /force komutu ile policy ayarının etkin olmasını sağlayalım. Aslında bu komutun policy ilkesi alacak bilgisayar ve kullanıcılar üzerinde çalıştırılması daha önemlidir.

Şimdi bu GPO ayarından sonra bir ortak klasör oluşturalım, paylaşıma açalım, audit ayarını aktive edelim ve logları izleyecek duruma gelelim. Bizim elimizde sunucumuz üzerindeki bir alanda HAVUZ-ORTAK isimli bir klasörümüz var.

Klasörümüz paylaşıma açık durumda.

Klasörümüzde Everyone okuma ve yazma açık durumda. Biz test ortamındayız, normalde güvenlik sıkılaştırması gereği yeteri kadar yetki verilmesi gerektiğinden dolayı bu alanlarda sadece işlem yapacak kişi ve bilgisayarlara yetki verilmesi gerekmekte.

Security tabında yine izinleri görebiliyoruz. Audit ayarlarını yapabilmek için Advanced butonuna tıklayalım.

Açılan ekranda Auditing tabına tıklayalım. Burada Change veya Add butonuna tıklayarak paylaşım üzerinde audit yapılacak olan kişi veya grupları belirlememiz gerekmekte.

Açılan ekranımızda Select principal linkine tıklayalım.

İlgili kişi veya grupları seçebiliriz. Biz test ortamında olduğumuz için Everyone grubunu seçerek tüm erişim sağlayanların audit logunu alalım.

Bu ekranımızda Type kısmında tüm olayların loğunu almak istediğimizi belirtelim. Applies to kısmında klasör ve içindeki alt klasör ve dosyaların logunu almak istediğimizi belirtelim. Logu alınacak olan aksiyon türlerini Basic permissions alanından seçelim. Özelleştirilmiş ayarlar yapmak için Show advanced permissions linkine tıklayalım.

Açılan ekranımızda loglama konusunda detay seçimler yapabiliriz. Biz burada sadece silme ve okuma yapanların loglanmasını sağlayacak olduğumuz için aşağıdaki seçimi yapıyorum. Siz yapınızdaki duruma göre gerekli farklı aksiyonların loglanması için gerekli seçimleri yapabilirsiniz.

Evet ilgili grubumuz eklendi. OK ile bu ekrandan çıkalım.

HAVUZ-ORTAK klasörü içerisinde klasörlerimiz ve dosyalarımız var. Ben test etmek açısından bir klasörü sileceğim. Silme işlemi için policy uyguladığımız client bilgisayarını kullanıyorum.

Klasörü siliyorum.

Klasörümüz silindi.

Şimdi Havuz-Ortak paylaşımının olduğu sunucumuz üzerinde Event Viewer konsolumuzu açalım. Audit Logları Windows Logs->Security kabına düşmektedir. Öncelikle son logları görebilmek için Refresh butonuna tıklayalım. Sonrasında aradığımız log kaydını rahat bulabilmek için Find butonuna tıklayalım.

İşlemler Havuz-Ortak üzerinde olduğu için arama alanına Havuz-Ortak yazıp Find Next ile aratalım.

Aramalarda bu klasörde meydana gelen bizim belirlediğimiz Audit Aksiyonları ortaya çıktı. RIZAS kullanıcısı tarafından TEST isimli klasörün Havuz-Ortak paylaşım alanından silindiğini görebiliyoruz.

Umarım yararlı olmuştur. Bir başka makalede görüşmek dileğiyle.

Eline sağlık.

Eline sağlık hocam. Çok güzel bir yazı

Elinize sağlık.

Merhaba,

Öncelikle paylaşımınız için çok teşekkürler. Gayet anlaşılabilir bir yazı olmuş. Bu işlemde kafama takılan bir durum oldu. GPO üzerinden Audit Object Access ilkesini etkinleştirmesem de klasör özelliklerindeki denetimden etkinleştirdiğimde yine de log atıyor. GPO dan yaptığımız ilke tanımı ne işe yarıyor o halde anlayamadım.

Cevap İçin Şimdiden Teşekkürler

Makaleyi bir daha okuyun bence, sanırım audit-denetim kavramını pek anlamadınız.

Merhabalar hocam bir sorum olacak, paylaşılan klasör dc sunucu üzerinde değil de başka bir sunucu üzerinde olduğunda da loglama yapabiliyor muyuz? Denedim ama başarılı sonuç alamadım.

Merhaba, evet yapabiliyorsunuz, ilgili ilkeyi yani GPO’ yu veya elle event logları açmanız yeterli.