Windows Server 2012 R2 Routing and Remote Access Yapılandırması

Daha önceki makalemizde Windows Server 2012 R2 Remote Access rolümüzün kurulumunu gerçekleştirmiştik. Artık Remote Access rolümüzü yapılandıracağız. Kurulum işlemimizi tamamladıktan sonra bizi karşılayan Configure Remote Access pencere üzerinden devam ederek yapılandırmamızı gerçekleştireceğiz.

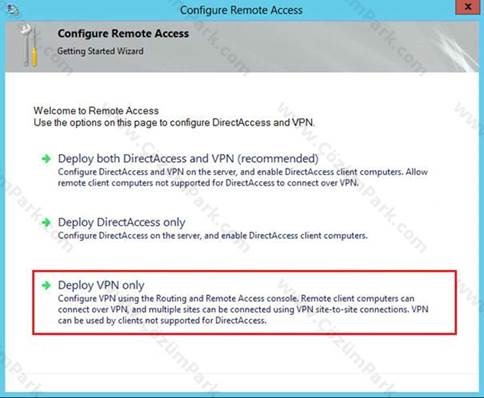

Configuration Remote Access penceresinde karşımıza gelen üç seçenek de Remote Access rolümüzü ne amaç için yapılandıracağımızı belirliyoruz. Rolümüzü Vpn Server amacı için yapılandıracağım bunun için Deploy VPN only seçeneğini seçerek devam ediyoruz.

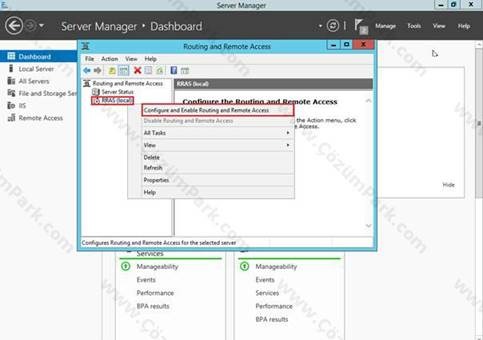

Routing and Remote Access konsolumuzu açıyoruz. Konsol üzerinde gördüğünüz sunucumuzun üzerine sağ click yapıyoruz ve Configure and Enable Routing and Remote Access diyoruz.

Karşımıza gelen kurulum penceresini Next diyerek geçiyoruz.

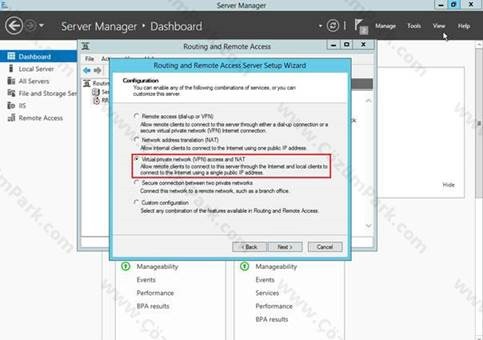

Karşımıza gelen Configuration penceresinde Virtual private network (VPN) access and (NAT) seçeneğini işaretliyoruz. Böylelikle vpn yapan kullanıcıların dışarıya çıkışlarını sağlayabileceğiz. Tabi ki benim yapımda NAT yapan bir cihaz olmadığı için bu sayede vpn clientların internete çıkışlarını sağlamış olacağız artık bu pencerede Next diyerek ilerliyoruz.

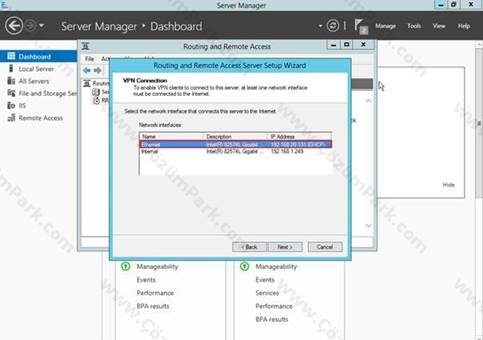

VPN Connection penceresinde dışarıdan gelen vpn isteklerini karşılayacak olan interface’ imizi belirliyoruz. Burada External interface’ imizi seçiyoruz ve Next diyerek devam ediyoruz.

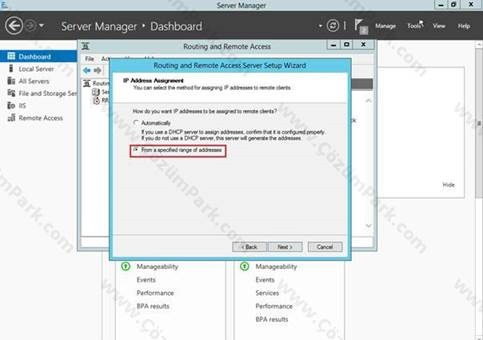

IP Address Assignement penceremizde vpn yapan kullanıcılarımızın iç networkümüzden nasıl IP alacağını belirleyeceğiz. İlk seçenek Automatically bu seçenek seçilirse içeride bulunan bir DHCP serverdan IP almasını sağlayabiliriz. İkinci seçenek From a specified range of addresses’ ı seçiyorum. Böylelikle dağıtılacak olan IP aralığını kendimiz belirleyeceğiz.

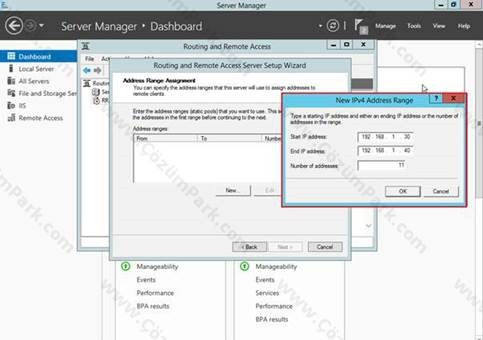

Karşımıza gelen Address Range Assignment penceresinde New diyoruz. Açılan pencerede VPN clientlarımıza dağıtılacak IP aralığını belirtiyoruz ve OK diyoruz.

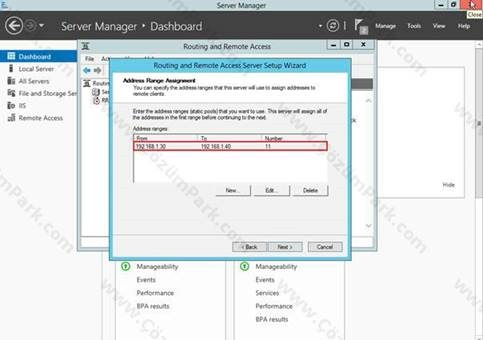

IP aralığımızı belirledik, böylelikle vpn yapan clientlara dağıtılacak IP adresi bu aralıktan verilecektir. Bu pencerede artık Next diyerek devam ediyoruz. Unutulmaması gereken burada belirlediğimiz IP aralığı 192.168.1.30 – 192.168.1.40 ile vpn yapabilecek kullanıcı sayısı aslında 10 değil 9 dur. Çünkü ilk ip adresini vpn server kendine ayıracaktır. Buna dikkat ederek IP aralığı belirlenmelidir.

Managing Multiple Remote Access Servers penceremizde yapımızda RADIUS Server bulunmadığından No, use Routing and Remote Access to authenticaiton connection requests seçeneğini seçiyoruz ve Next diyerek devam ediyoruz.

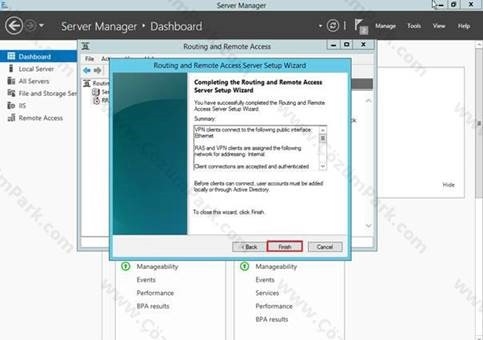

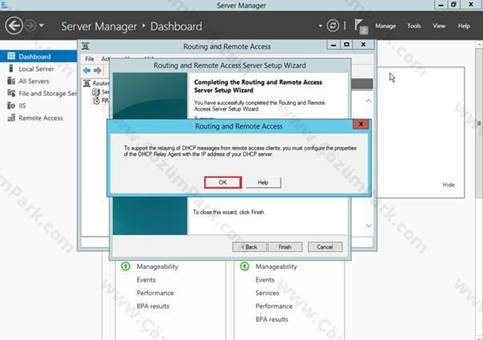

Yapılandırmamızı tamamladık. Yaptığımız konfigürasyona ait bilgileri Summary penceresinden kontrol edebilirsiniz. Finish diyerek konfigürasyon sihirbazımızı kapatıyoruz.

Karşımıza çıkan bu DHCP Relay Agent uyarısında bu uygulama için DHCP Relay Agent gerekebileceğinin bilgisini veriyor. OK diyerek tamamlıyoruz.

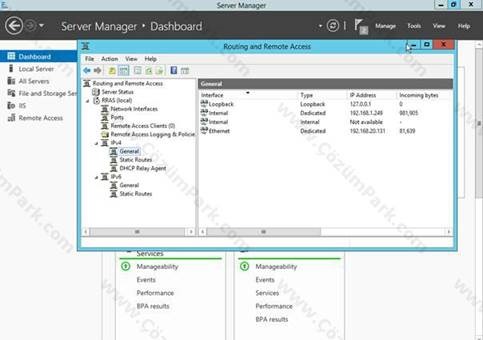

Evet, arkadaşlar Routing and Remote Access konfigürasyonumuzu tamamladıktan sonra konsolumuzun üzerindeki yapılandırmanın geldiğini görüyoruz. Sıra artık bir kullanıcımız ile vpn yaparak test etmeye geldi.

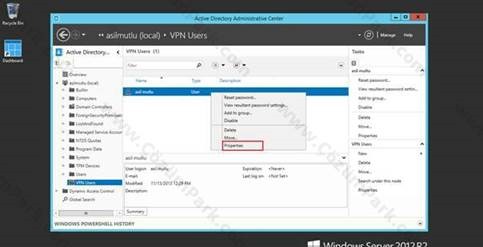

VPN yapabilecek kullanıcım üzerinde bir ayar yapacağım, bunun için ADAC konsolumuzu açıyorum. Burada domain yapımın içerinde bulunan VPN Users OU’ su içerisinde ki kullanıcıma sağ click > Properties diyorum.

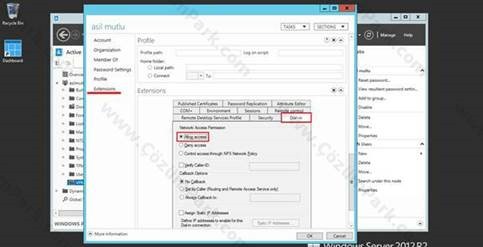

User’ ımızın özellikler penceresinde Extensions’ a geliyoruz. Burada bulunan Dial-in sekmesinde Network Access Permission kısmında Allow access seçeneğini seçiyoruz ve OK diyerek tamamlıyoruz.

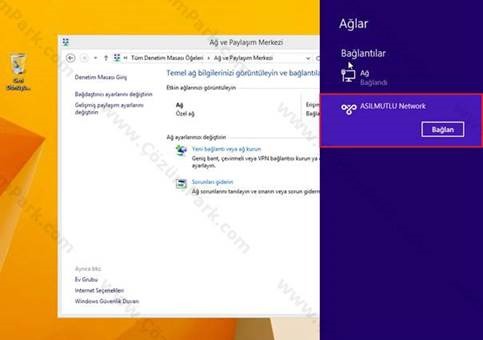

Artık uzaktan kendi şirket network’ ümüze erişeceğiz. Bunun için client’ ımız üzerinde VPN Adaptörü oluşturacağız. Bunun için Ağ ve Paylaşım Merkezimizi açıyoruz.

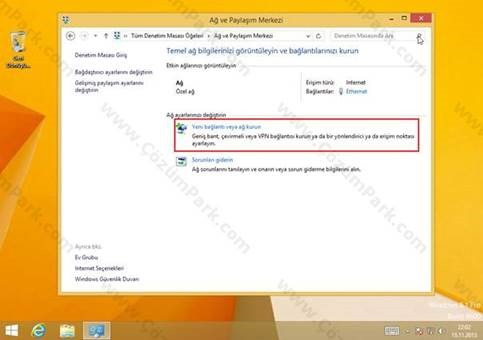

Ağ ve Paylaşım Merkezimi açtık. Alt kısımda Ağ ayarları değiştirin kısmında bulunan Yeni bağlantı veya ağ kurun linkine geliyoruz.

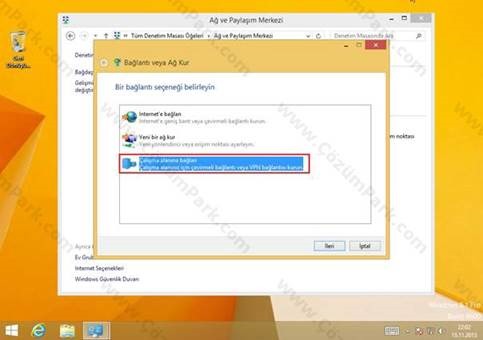

Bağlantı veya Ağ Kur sihirbazımız üzerinde gelen bağlantı seçeneklerinden Çalışma alanına bağlan seçeneğini seçiyoruz. Böylelikle VPN bağlantısı için adaptörümüzü oluşturacağız, İleri diyerek devam ediyoruz.

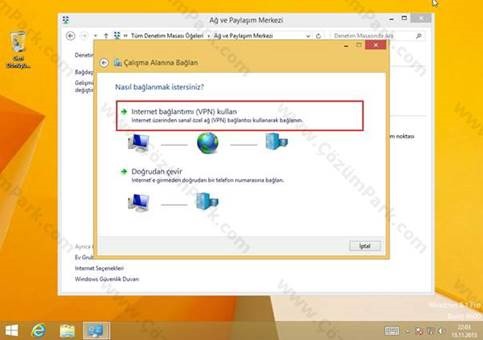

Bağlantı türümüzü sanal ağlara nasıl bağlanacağını belirlediğimiz kısmına geldik. Burada mevcut bünyemizde internet bağlantımız olduğu için yukarıdaki Internet bağlantımı (VPN) kullan seçeneğini seçiyoruz.

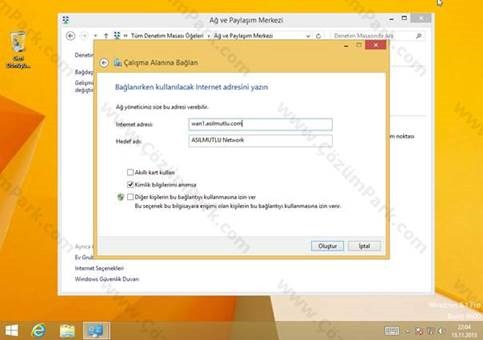

VPN adaptörümüzün bağlanacağı şirketimizin erişim IP sini belirlediğimiz kısımdayız artık. Burada kullanıcımız vpn yaparken bağlanacağı adresimizi belirtiyoruz. Burada internet adresi kısmına public IP adresimizi veya ıp adresimiz tanımlandığı CNAME imizi girebiliriz. Gereken bilgilerimizi girdikten sonra oluştur diyoruz.

Ağlar kısmında oluşturduğumuz VPN adaptörümüzün geldiğini görebiliyoruz. Bağlan demeden önce vpn adaptörümüzün yapmamız gereken küçük bir ayar daha bulunmaktadır.

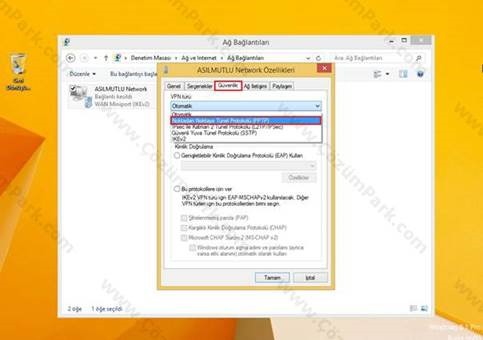

Bu kısımda vpn adaptörümüzün üzerinde yapacağımız vpn tipini ayarlayacağız. Birçoğu kişi burada bulunan PPTP, L2TP/IPSec ve SSTP vpn tiplerini biliyor ve kullanmakta. Ben burada ilk olarak PPTP tipini kullanacağım bunun için Noktadan Noktaya Tünel Protokolü (PPTP) yi seçiyorum ve OK diyerek işlemimi tamamlıyorum. Artık VPN yaparak Remote Access rolümüzün sağlıklı bir şekilde çalışıp çalışmadığını kontrol edebiliriz.

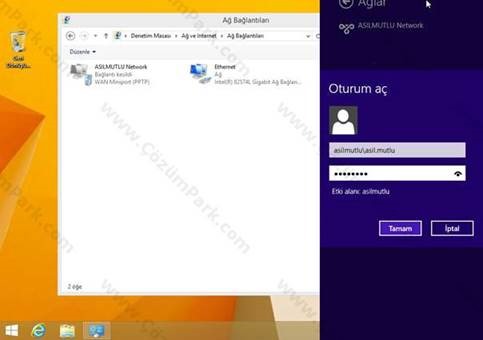

VPN Adaptörümüzden “Bağlan” dedikten sonra karşımıza gelen authentication penceresinde Domain\UserName ve Password’ ümüzü giriyoruz. Burada girdiğimiz kullanıcımızın vpn erişimine hakkının olması gerekmektedir. Tamam diyoruz ve vpn bağlantımızın oluşturulmasını sağlıyoruz.

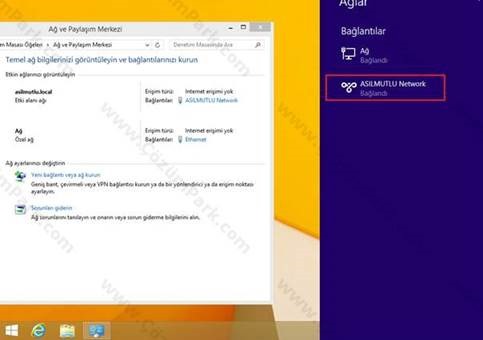

Ağlar kısmında oluşturduğumuz vpn adaptörümüzün başarılı bir şekilde bağlandığını görebiliyoruz. Artık şirket bünyemizdeymiş gibi kaynaklara erişim sağlayabiliriz.

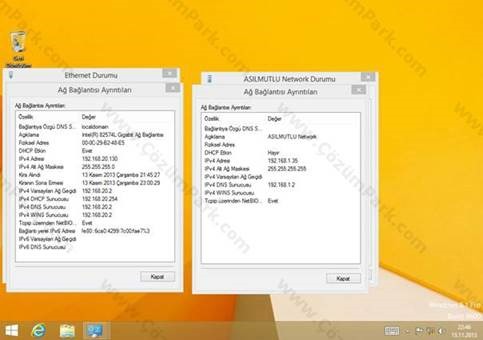

Vpn yaptığımız client’ ımızın üzerindeki IP’ lerimizi görüyoruz.

Routing and Remote Access konsolumuzun üzerine geliyoruz. Burada Remote Access Clients’ a geldiğimizde şirket bünyemize vpn yaparak erişim sağlamış kullanıcımızın kaydının düştüğünü ve ne kadar süredir vpn yaptığı hakkında bilgi edine bilirsiniz.

Evet, arkadaşlar Windows Server 2012 R2 sürümü üzerinde Remote Access rolünün kurulumu ile beraber şirket bünyesine nasıl bir VPN Server yapılandırması yapılabildiğimizi gördük. Clientlar böylelikle nerede olurlarsa olsunlar şirket networkümüze erişim sağlayarak kaynakları kullanabilir ve işlerini halledebilirler.

Umarım sizlere faydalı olacaktır…