Windows Server 2012 R2 ile Kullanici Hesaplarının Yönetimi–Bölüm 2

Microsoft’un yeni nesil sunucu işletim sistemi olan Windows Server 2012 R2’nin özelliklerini incelemeye devam ediyoruz. Üç bölümden oluşan makalemizin ikinci bölümünde sistem yöneticileri için temel konulardan biri olan “Kullanıcı Hesaplarının Yönetimini” incelemeye devam ediyoruz. Önceki birinci bölümde de belirttiğimiz gibi amacımız bu konuda uzun vadede referans olabilecek bir makale hazırlamak. Bu makaledeki anlatımlarımızı her ne kadar Windows Server 2012 R2 üzerinde yapmış olsak da, büyük bir kısmı özellikle Windows 2003’den bugüne tüm active directory ortamlarında geçerlilik arzediyor olacak.

Kullanıcı Hesabi Özelliklerinin İncelenmesi:

Domain kullanıcı hesaplarının üzerinde düzenlemeler gerçekleştirmek için Active Directory Users and Computers içerisinden, düzenleme yapılacak kullanıcı seçilir ve sağ tıklanarak açılan menüden Properties seçilir. Ya da kullanıcı hesabı üzerine mouse ile çift tıklanarak kullanıcının Properties penceresine erişilebilir.

Yerel kullanıcı hesaplarında düzenleme yapmak için, kullanıcının oluşturulduğu bilgisayar üzerinde ya da uzaktan yetkili bir hesapla bağlanarak Computer Management içerisindeki Local Users and Groups altındaki Users kabında, düzenleme yapılacak kullanıcı seçilir ve sağ tıklanarak açılan menüden Properties seçilir.

Bir domain kullanıcı hesabının özelliklerine girdiğinizde aşağıdaki ekran ile karşılaşırsınız.

Şekilde görülen özellikler standart bir sistemdeki kullanıcının standart özellikleridir. Şimdi bu standart özellikleri sırasıyla açıklayalım.

GENERAL SEKMESİ

Bu sekme içerisinde kullanıcıya ait genel bilgiler bulunmaktadır.

Kullanıcının Adı (First Name), Soyadı(Last Name), Active Directory Users and Computers konsolu içerisinde ve Exchange Adres defteri gibi yerlerde görünen adı (Display Name), kullanıcı ile ilgili tanımlayıcı bir bilgi (Description), kullanıcının web sayfası, telefon bilgileri buraya girilir. Telefon ve web sayfası kısımlarına eğer kullanıcının birden fazla telefon ve web adresi varsa Other butonuna tıklayarak açılan pencereden girilir. Şirket içerisindeki çalışanlarınıza ait olan kullanıcı hesapları üzerinde bu bilgilerin eksiksiz olarak doldurulması size yönetim esnasında önemli ölçüde fayda sağlayacaktır. Özellikle grup üyeliklerini belirlerken, ya da domain içerisinde bir arama yaparken kullanıcı özelliklerine girilen hemen hemen bütün kriterlere göre filtreleme yapılarak kolaylıkla istenilen hesaplara ulaşılabilir.

ADDRESS SEKMESİ

Kullanıcıya ait adresleme bilgileri (cadde, sokak, il, ilçe, ülke, posta kodu vb.) bu sekme içerisinde tanımlanmaktadır.

ACCOUNT SEKMESİ

Kullanıcı hesabı özelliklerindeki en önemli sekmelerdendir. Bir kullanıcının domain’e logon olurken kullandığı iki isim olduğunu makalemizin ilk bölümünde de bahsetmiştik. Bunların birincisi User Logon Name (pre-Windows 2000) , diğeri de User Principal Name(UPN ismi)’dir. User Logon Name (pre-Windows 2000), Windows XP ve öncesi istemcilerde logon olma esnasında Logon Information diyalog kutusunda, kullanıcı adını user namekutusuna yazıp, password kutusuna şifreyi girip, en alttaki Log on To kutusundan da domain adını seçerek ya da UserName kutusuna DomainAdi\Kullaniciadi şeklinde girip, password kutusuna da şifreyi girerek yaptığımız logon olma yöntemidir. Bu tip logon olma hem Windows 2000 öncesi hem de Windows 2000 sonrası tüm istemci ve sunucu bilgisayarlar tarafından desteklenmektedir. Bu tip logon olmada kullanılan isim User Logon Name (pre-Windows 2000) altına girilen isimdir. Bir diğer deyişle User Logon Name (pre-Windows 2000) DomainAdı\KullanıcıAdı formatındaki isimdir. Normalde user logon name altına ne verilirse user logon name (pre-Windows 2000) kutusuna da aynısı gelir. Fakat isterseniz user logon name (pre-Windows 2000) farklı verebilirsiniz. User Principal Name ise, user logon name kutusuna girilen isimle domain adının aralarına @ işaretini alarak birleşmiş hallerindeki logon ismidir. Örneğin, user logon name: Aladagm, domain adı da mesutaladag.local olduğunda user principal name(UPN ismi) [email protected] şeklindedir. Dolayısıyla kullanıcı UPN ismini kullanarak da mail adresi formatındaki isimle domain’e logon olabilir. Bunun bize sağladığı avantaj, kullanıcının hangi domainde olduğunu bilmesine gerek kalmadan e-posta adresleri ile kullanıcıların logon olmasını sağlamaktır. Artık Logon diyalog kutusuna [email protected] yazarak da domain’e logon olabilirsiniz. User Logon Name (pre-Windows 2000) ile logon olduğumuzdaki izinlerle, UPN ismini kullanarak logon olmadaki izinler arasında hiçbir farklılık yoktur. Fakat UPN ismi ile logon olmayı sadece Windows 2000 ve sonrasındaki istemci ve sunucu sistemleri destekler. Yani bir Windows 9X, Windows NT 4.0 bilgisayarından UPN ismi ile logon desteklenmiyordu.

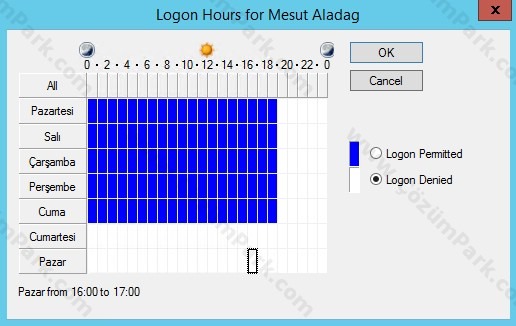

Logon Hours butonuna bastığınız zaman karşınıza aşağıdaki ekran gelir ve bu kullanıcının sisteme hangi saatlerde girip giremeyeceği ayarlanır.

Kullanıcının hangi zaman aralıklarında sisteme girmesini engellemek istiyorsanız bu aralıkları seçerek Logon Denied seçeneğine tıklamanız yeterlidir. Bir kullanıcı oluşturulduğu zaman, logon olma saatleri 7/24 Logon Permitted şeklindedir. Yani kullanıcı domaine 7/24 bağlantı gerçekleştirebilir. Özellikle kullanıcınızın izinli olduğu günlerde, domaine logon olmasını burayı kullanarak engelleyebilirsiniz. Böylece kullanıcı şirket dışında iken onun kullanıcı adını bilenlerin şifresini de tahmin ederek sisteme giriş denemeleri yapmalarının önüne geçmiş olursunuz.

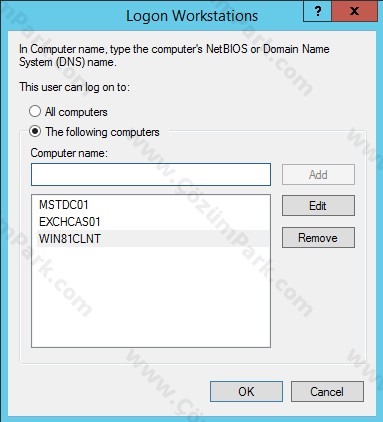

Logon To butonuna basarak bir kullanıcının sisteme hangi bilgisayarlardan logon olabileceği belirlenir. Varsayılan olarak bir kullanıcı domaine, o domainin üyesi olan herhangi bir bilgisayardan logon olabilir. Fakat bu pek istenen bir durum olmadığından dolayı Logon To kullanılarak bu olaya bir çözüm getirilebilir. Logon To seçeneğini seçtiğinizde aşağıdaki ekranla karşılaşırsınız.

Bu ekranda The following computers seçeneğini işaretleyerek, kullanıcının logon olacağı bilgisayarların isimlerini listeye ekleyebilirsiniz. Böylece domaine bu kullanıcı hesabı ile sadece bu bilgisayarlardan giriş yapabilirsiniz.

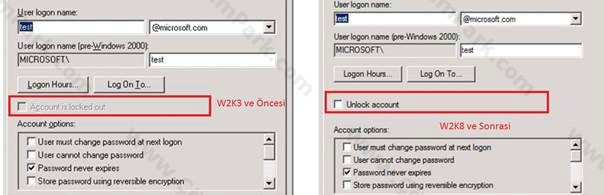

Account is locked out:

Bu seçenek Windows Server 2003 ve öncesi ile Windows Server 2003 sonrasında görüntü olarak aşağıdaki gibi bir farklılık gösterdi.

Yukarıdaki şekilde de görüldüğü gibi W2K3 ve öncesi zamanlarda bu seçenek normalde aktif değildi. Kullanıcı hesabı çeşitli nedenlerden dolayı kilitlendiği zaman (ki biz buna account lockout diyoruz.) bu kutucuk aktifleşir, bu kutucuğu tekrar boşaltarak kullanıcı hesabının kilidi kaldırılır ve domain’e logon olması sağlanmış olurdu. Örneğin; Domain Security Policy içerisinde Account Lockout Policy ayarlarında Account Lockout Threshold değeri 3 olarak ayarlanmışsa, bir kullanıcı şifresini logon olma esnasında arka arkaya 3 defa yanlış girerse, veya başkası tarafından kullanıcının şifresi tahmin yoluyla bulunmak istenip şifre 3 defa arka arkaya yanlış girilmişse kullanıcının hesabı kilitlenecektir. Dolayısıyla bu kilitlenen hesabın tekrar kullanılabilmesi için kilidinin kaldırılması gerekir. Kilitlenen kullanıcı hesabını açmak için bu kutucuğun boşaltılması yeterli idi. Windows 2008 ve sonrasında ise bu kutucuk doldurularak kilitlenen kullanıcı hesabının kilidi açılıyor artık. Hesabi kilitlenen bir kullanıcının Account sekmesindeki account lockout görünümü aşağıdaki şekilde olacaktır:

İşte bu durumda hesabın kilidini açmak için Unlock account kutucuğu doldurularak OK ile onaylanıp kullanıcı hesabının kilidi açılacaktır.

Account Expire : Kullanıcı hesabının geçerlilik ya da kullanım süresini Account Expire seçeneği ile belirleyebilirsiniz.

§ Never : Kullanıcını hesabının hiçbir zaman süresi dolmasın.

§ End of: Belirtilen tarihte kullanıcı hesabının kullanımı sona erer. Bu seçenek şirket içerisindeki geçici kullanıcılar ya da stajerler için kullanılır. Eğer süre dolduktan sonra da kullanıcı hesabı kullanılmaya devam edecekse buradan süre uzatılmalıdır.

Account Seçenekleri (Account Options):

User must change password at next logon : Bu seçeneği seçtiğinizde, kullanıcının bundan sonraki ilk log on olma işlemi sırasında şifresini değiştirmesi ile ilgili olarak bir uyarı ile karşılaşmasına ve yeni bir şifre vermeye zorlanmasını sağlayabilirsiniz . Bu işlem sadece ilk logon olma esnasında gerçekleşir ve kullanıcı şifresini tanımlarsa bir daha şifre süresi dolana kadar karşısına gelmez. Bu seçenek yeni bir kullanıcı sisteme logon olduğunda veya kullanıcı şifreyi unutursa ve admin kullanıcının şifresini resetlemesi gibi durumlarda kullanılır.

User cannot change password : Bu seçenek seçilerek, kullanıcının şifresini hiçbir zaman değiştirmemesini sağlayabilirsiniz. Kullanıcı şifre değişiklikleri belli dönemlerde yapılacaksa bu seçenek kullanılabilir.

Password never expires : Kullanıcılara ait olan şifrelerin belirli bir kullanma süresi vardır ki bunun varsayılan süresi de 42 gündür. Bu süre dolduğunda kullanıcının şifresini değiştirmesi gerekmektedir. Eğer herhangi bir kullanıcı hesabının şifresinin süresiz olarak geçerli olmasını istiyorsanız “password never expires” kutucuğunu doldurmanız gerekir. Böylece kullanıcı başlangıçta verilen şifre ile sonsuza kadar çalışmaya devam edecektir. Bu seçenek genellikle SQL Server ya da System Center gibi kendine ait bir servisi olan ve kurulum esnasında bu servislerin yönetimi için ayrı bir kullanıcı hesabı kullanılıyorsa, o hesaplarda işaretlenerek şifrenin süresiz olarak geçerli kullanımını sağlar. Çünkü bu tarz uygulamalarda kurulumdan sonra servis hesabı olarak atanan kullanıcının şifresi değişirse artık uygulama servislerinde eski şifre tanımlı olduğu için servisler çalışmamaya başlayabilir.

Eğer Password never expires seçerseniz “User must change password at next logon” kutusu aktifliğini kaybettiğine de dikkat etmenizde fayda var.

Account is Disabled : Herhangi bir kullanıcı hesabının belli bir süre kullanılmasını engellemek istiyorsanız bu kutucuk işaretlenir.Böylece kullanıcı hesabı siz bu kutucuğu tekrar boşaltana kadar kapatılmış olur. Kullanıcınız geçici olarak tatile çıktığında veya izne ayrıldığında, ona ait olan hesabı silmek yerine geçici olarak kullanım dışı bırakıp o kullanıcı hesabı ile sisteme logon olunmasını önleyip, güvenliği sağlamış olursunuz.

Store Password Using Reversible Encryption : Reversible Encryption, ifadesi tersinir şifreleme, tersinden görülebilir şifreleme ya da tornistanlı şifreleme gibi ifadelerle çevirebiliriz. Kullanıcı şifrelerinin düz metin parolası (plain text) şeklinde saklanması ile benzer şekilde veritabanında saklanmasını sağlar ve güvensiz olduğu için de kesinlikle önerilmez. Bazı uygulama protokollerinin kimlik doğrulaması için kullanıcı şifresini bilmesi gereken durumlarda başka hiçbir alternatif çözüm ya da uygulanacak yöntem kalmadıysa açılmak zorunda kalınabilir. Özellikle RADIUS ya da IAS bağlantılarında CHAP (Challenge-Handshake Authentication Protocol) protokolü ile kimlik doğrulaması yapılması ya da IIS’de Digest Authentication yöntemi durumlarında gereklidir. Normalde yazıldığı gibi şifreler depolandığı bu senaryoda son derece güvensiz bir mekanizma oluşturacaktır.

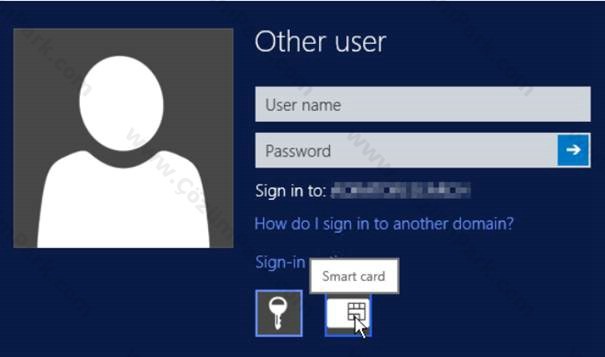

Smart Card is required for interactive logon : Smart kart kurumsal firmalarda kullanıcıların kimlik denetimi için kullanılan güvenlik kartlarıdır. Bu tip yapılarda kendine bir smart card reader (smart kart okuyucu) cihazı ya da bileşeni ile kimlik doğrulama süreci gerçekleştirilir. Kredi kartı büyüklüğüne benzer boyuttaki smart kart içerisinde sizin kullanıcı hesabınıza ait bilgiler vardır. Kullanıcılar bu kartı okuyucuya takarak sisteme logon işlemini başlatırlar. Özellikle PCI-DSS güvenlik regülasyonlarında da önerilen bir yöntemdir. Smart kart ile logon yöntemi Windows domainlerinde Kerberos V5 protokolünün bir uzantısı olarak desteklenmektedir.

Fakat normalden farklı olarak smart kart logon sürecinde size kullanıcı adı ve şifre yerine kartın PIN kodu sorulur. PIN kodunu girerek sisteme logon süreci başlar. Şu an piyasada üretilen bazı klavyelerin ön panelinde smart kart okuyucu yuvası da entegreli gelmekte. Kullanıcı buraya smart kartını takarak sisteme logon olmaktadır. Bu seçenek kullanıcı hesabının UserAccountControl niteliğine SMARTCARD_REQUIRED bilgisini de ekler. Ayrıca yine kullanıcı hesabında DONT_EXPIRE_PASSWORD özelliğini aktifleştirerek şifresinin süresiz geçerli olma özelliğini de aktifleştirir. İşte eğer kullanıcının sisteme sadece smart kart ile giriş yapmasını istiyorsak bu seçeneği işaretlememiz gerekir, smart kart olmadığı durumlarda logon isteklerimiz reddedilmiş olacaktır.

Account is trusted for delegation : Bu seçenek sadece Windows 2000 mixed veya Windows 2000 native yapıda çalışan Domain Controller bilgisayarlarında aktiftir. Windows Server 2008 domain fonksiyonel seviyesi ve üzerinde çalışan domain yapılarında ise Delegation isimli bir tab gelir ve bu tab kullanılarak delegasyon yetkilendirmeleri sağlanır. Bu özelliğin verildiği kullanıcılar genellikle servis hesabı olarak kullanılan kullanıcılardır ve bu özelliğin aktifleştirildiği hesap üzerinden network içerisindeki diğer kullanıcıların ilgili bu servis hesabının kullanıldığı kaynaklara erişmesi sağlanır. Örneğin; SQL Server servisine erişim yaparken bu servis hesabı üzerinden erişim gerçekleştirilir. Bu özelliğin aktif olduğu bu tip servis hesapları için SETSPN aracı ile SPN(Service Principal Name) kaydının da açılması gerekir.Bu tip hesaplar için mümkün olduğunca Domain Admins gibi yüksek yetkiler vermeden, çalışacak servis hesabı ilgili sunucuda ne yetkiye ihtiyaç duyuyorsa, sadece o yetkilerin verilmesini öneriyoruz.

Account is sensitive and cannot be delegated : Yukarıda anlattığımız “account is trusted for delegation” özelliğinin tersi diyebileceğimiz bir ayardır ve özellikle guest ya da geçici bir hesap için başka bir kullanıcı tarafından delegasyon atanması istenmiyorsa aktifleştirilir. Yine özellikle admistrator hesapları gibi hassas hesaplar üzerinde de bu özellik aktifleştirilerek, delegasyon atamalarında bu hesapların kullanımı engellenebilir, hatta güvenlik açısından bu bir best-practice’dir. Fakat özellikle çok katmanlı uygulamalarda (web-application-data katmanları gibi, örneğin sharepoint) bu özelliğin aktifleştirilmesi teknik olarak belli kısıtları da beraberinde getirmektedir.

Use DES encryption types for this account : Data Encrytion Standart (DES) şifreleme desteğini sağlar. DES şifreleme sistemi sayesinde MPPE Standart 40 bit, MPPE Standart 56 bit, MPPE Strong 128 bit, IPSec DES 40 bit, IPSec 56 bit DES, IPSec Triple DES(3DES) seviyelerinde şifreleme desteklerini verir.

Do not require Kerberos preauthentication : Kullanıcı kimlik denetiminde Kerberos’un dışında bir kimlik denetim protokolü ve mekanizmasının kullanımını sağlar. Kerberos protokolünün özellikle istemci ile domain controller arasındaki haberleşmelerde örneğin, zaman senkronizasyonu gibi ekstra güvenlik özelliklerinden dolayı bu seçeneğin aktifleştirilmesi durumlarında çok dikkatli olunmalıdır.Kerberos kimlik doğrulaması sürecinde istemci isteğini kerberos sunucuya (yani Key Distribution Center (KDC)) plain-text olarak iletir. Eğer pre-authentication aktifse , zaman damgası (time-stamp) şifreleme anahtarı olarak kullanıcının password hash bilgisi kullanılarak şifrelenir. KDC sunucu, active directory veritabanındaki kullanıcının şifresine ait password bilgisinin hash bilgisini kullanarak gelen zaman damgasını decrypt eder ve zaman bilgisini okur ve isteğin yeni bir istek olduğunu doğrular. Dolayısıyla bu süreçteki haberleşmenin güvenliği açısından bu kutucuğu aktif hale getirmek önerilmez. Fakat bazen Kerberos preauthentication desteği olmayan bazı uygulama ya da ortamlarda zorunlu olarak aktifleştirmek gerekebilir. Active directory içerisinde bu özelliğin hangi kullanıcılarda aktif olduğunu aşağıdaki LDAP sorgusu ya da PowerShell komutu ile görüntüleyebilirsiniz:

LDAP Sorgusu:

(&(objectCategory=person)(userAccountControl:1.2.840.113556.1.4.803:=4194304))

PwShell Komutları:

get-aduser -LDAP “(&(objectCategory=person)(userAccountControl:1.2.840.113556.1.4.803:=4194304))” -properties DoesNotRequirePreAuth

get-aduser -filter * -properties DoesNotRequirePreAuth |where {$_.DoesNotRequirePreAuth -eq “TRUE”}

PROFILE SEKMESİ

Kullanıcının profil ayarları ve home folder ayarları ile ilgili ayarlamaların yapıldığı sekmedir. Bu sekme ile ilgili geniş bilgiyi “Kullanıcı Profilleri(User Profiles)” başlıklı ayrı bir makalede anlatıyor olacağız.

TELEPHONE SEKMESİ

Kullanıcının ev, iş, cep telefon bilgilerinin yanında ip telefon numarası, çağrı cihazı (pager) numarası ve fax numarasının da girildiği tabdır. Eğer birden fazla numara girilmek istenirse Other butonuna tıklayarak giriş yapılabilir.

Notes bölümüne de bu kullanıcı ile ilgili açıklayıcı bir bilgi yazılabilir.

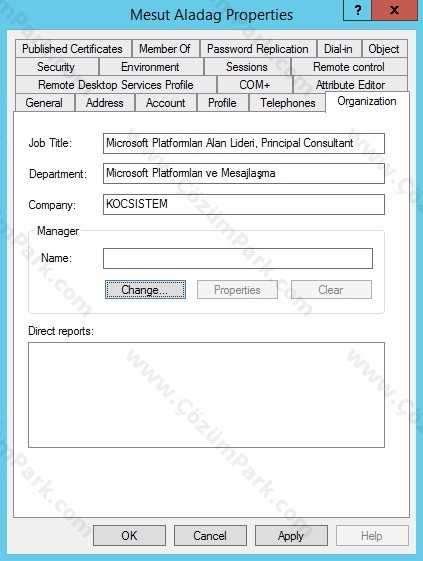

ORGANIZATION SEKMESİ

Kullanıcının şirket içerisindeki görevi (title), çalıştığı bölüm(department), şirket adı (company) bilgilerinin girildiği sekmedir.

Ayrıca alt taraftaki Manager bölümünü kullanarak Change butonu ile organizasyon içerisinde bu kullanıcının yöneticisi gösterilebilir. Bu gösterimden sonra da yönetici kullanıcı hesabının Organization tabındaki Direct Reportsliste kutusunda bu hesaba raporlama yapacak kullanıcı ve contact hesaplarının listesi görülür.

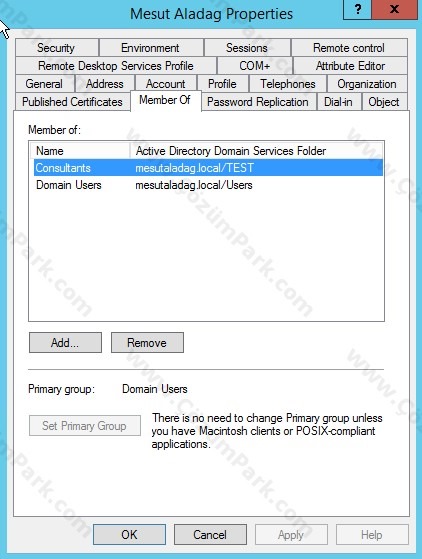

MEMBER OF SEKMESİ

Kullanıcının grup üyeliklerinin ayarlandığı sekmedir. Varsayılan olarak oluşturulan her kullanıcı domain içerisindeki Domain Users grubuna otomatik üye olur. Bunun haricinde eğer kullanıcıyı diğer gruplara da katma istiyorsanız aşağıdaki adımları izlemeniz yeterlidir:

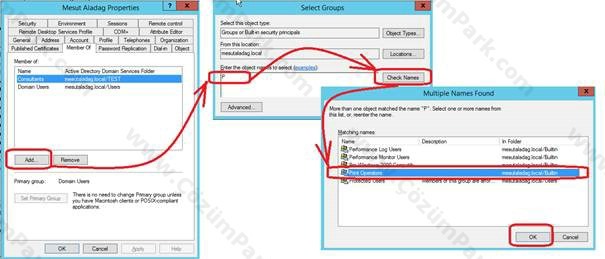

Kullanıcıyı Gruba Üye Yapmak (1. Yol )

1. Add butonuna tıklanır.

2. Gelen Select Groups diyalog kutusunda “Enter the object names to select” bölümüne grup isminin baş harfi ya da başlangıç harfleri girilerek Check Names butonuna basınca eğer girilen harf ya da harflerle başlayan birden fazla sayıda grup varsa listeden hangi grup isteniyorsa seçilerek OK butonuna basılır. Mesela Print Operators grubuna katılmak isteniyorsa “Enter the object names to select” bölümüne “P” harfi yazılıp Check Names butonuna basılınca birden fazla P harfi ile başlayan grup olduğu için gelen “Multiple Names Found” listesinden biz Print Operators grubunu seçtik ve OK bastık. Select Groups penceresine Print Operators geldikten sonra OK ile tekrar onayladık. Şimdi Member Of tabına Print Operators grubunun geldiğini gördük. Aynı şekilde başka gruplara da katmak istiyorsanız onları da ekleyebilirsiniz.

3. Member Of tabında iken yapılan üyelikleri onaylamak için Apply ya da OK butonuna basarak işlem onaylanmış olur.

Kullanıcıyı Gruba Üye Yapmak (2. Yol )

Bir kullanıcıyı bir gruba üye yapmanın bir diğer yolu kullanıcı hesabı üzerinde iken mouse’un sağ tuşu “Add to a Group” seçeneğine tıklanır.

Gelen Select Groups diyalog kutusunda “Enter the object names to select” bölümüne grup isminin baş harfi ya da başlangıç harfleri girilerek Check Names butonuna basınca eğer girilen harf ya da harflerle başlayan birden fazla sayıda grup varsa listeden hangi grup isteniyorsa seçilerek OK butonuna basılır. Eğer çok sayıda kullanıcı hesabı aynı gruba üye yapılacaksa da klavyeden CTRL tuşu basılı iken mouse ile o kullanıcılar tek tek seçilip mouse’un sağ tuşuna tıklanıp “Add to a Group” seçeneğine tıklanarak aynı anda seçili tüm kullanıcıların aynı gruba üye olmaları sağlanmış olur.

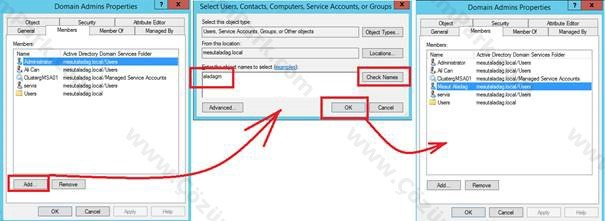

Kullanıcıyı Gruba Üye Yapmak (3. Yol )

Kullanıcıyı bir gruba üye yapmanın bir diğer yolu ise grubun özelliklerindeki Members tabını kullanmaktır. Bunun için grup hesabı üzerinde sağ tuş Properties tıklanarak grubun özelliklerine girilir ve Members tabına geçilir.

Aşağıdan Add butonuna tıklanır. Karşımıza gelen “Select Users, Contacts and Computers” diyalog kutusunda “Enter the object names to select” bölümüne kullanıcı isminin baş harfi ya da başlangıç harfleri girilerek Check Names butonuna basınca eğer girilen harf ya da harflerle başlayan birden fazla sayıda kullanıcı varsa gelen listeden hangi kullanıcı ya da kullanıcılar isteniyorsa seçilerek OK butonuna basılır. Ve Select Users, Contacts and Computers penceresi de OK butonuna basılarak onaylanır. Members tabındaki listeye seçilen kullanıcıların eklendiği görülür. Son olarak Apply ya da OK butonuna basarak işlem onaylanır.

Şimdi artık kullanıcı özelliklerindeki Members tabına giderseniz diğer yöntemlerle kullanıcının üye yapıldığı grupların da burada listelendiğini göreceksiniz.

DIAL-IN SEKMESİ:

Bu kullanıcı hesabının Remote Access Server ya da Virtual Private Network (VPN) erişimleri ile ilgili yetkilendirme, geri arama seçenekleri ve TCPIP yapılandırmalarıyla ilgili ayarlardır. Bu sekmenin tüm detayları ilgili makalelerde ayrıca inceliyor olacağız.

Not: Environment, Sessions, Remote Desktop Services Profile ve Remote Control tabları da kullanıcının Remote Desktop Services ile uzak masaüstü bağlantılarındaki çalışma ortamına yönelik yapılandırmalardır. Bu konularla ilgili ilerleyen haftalarda bu sekmelere özel makalelerde detaylı olarak ele alıyor olacağız.

Sonuç Olarak;

Üç bölümden oluşan makalemizin ikinci bölümünde sistem yöneticileri için temel konulardan biri olan “Kullanıcı Hesaplarının Yönetimini” hem yerel(local) kullanıcı hesapları hem de active directory domain yapılarındaki kullanıcı hesapları açısından Windows Server 2012 R2 ortamlarında detaylı olarak ele almaya devam ettik. Makalemizin üçüncü ve son bölümünde görüşmek üzere hoşçakalın.