Microsoft Windows sunucu ailesinin yeni nesil işletim sistemi olacak olan Windows Server 2012’nin çıkışına yaklaştıkça heyecanınızın gittikçe arttığını hissediyoruz.

9 Eylül 2011 tarihi itibariyle kod adı Windows Server 8 olarak ilk Developer Preview sürümü tanıtılan yeni nesil sunucu işletim sisteminin, 1 Mart 2012 itibariyle de public olarak ilk Beta versiyonu Windows Server 8 Beta adıyla duyuruldu. Microsoft, 17 Nisan 2012 itibariyle ürünün resmi çıkış adının Windows Server 2012 olacağını duyurdu. Ve 31 Mayıs 2012 tarihinde de Windows Server 2012 Release Candidate (RC) sürümünü yayınladı.

Sizlerle şu ana kadar hem beta öncesi sürüm olan Windows Server 8 Developer Preview sürümü üzerinde, hem Windows Server “8” Beta sürümü üzerinde hem de Windows Server 2012 RC sürümü üzerinde çok sayıda makalelerle, workshop etkinlikleri ve web seminerleri (webcast) ile yenilikleri paylaştık.

Bu makalemizde de sizlerle Windows Server 2012 Group Policy Management Console (GPMC) aracını adım adım uygulamalarla detaylı olarak inceliyoruz.

Group policy kullanıcıların çalışma ortamıyla ilgili kullanıcı ve bilgisayar ayarlarını içeren teknolojinin genel adıdır. Active directory domain yapılarında policyler genel olarak GPO(Group Policy Object) nesnesi olarak tanımlanır.

• GPO merkezi policy yönetimini sağlar.

• GPO admin maliyetini düşürür. Yani admin bir yerden başka bir yere gitmeden Active Directory üzerinden policy yönetimini gerçekleştirebilir. Bir başka deyişle, az adamla çok iş yapmayı sağlar.

• GPO sadece Windows 2000 ve sonrası işletim sistemine sahip bilgisayarlara veya bu bilgisayarlardan logon olan kullanıcılara uygulanabilir. Windows NT 4.0 veya Windows 95 veya Windows 98 işletim sistemlerinden active directory domainine logon olan

kullanıcılara veya bilgisayarlara GPO’dan yapılan ayarlar etki etmez.

• GPO domain, site veya Organizational Unit (OU)’e uygulanabilir. Doğrudan kullanıcı, grup veya bilgisayara NT 4. 0 sistemlerde olduğu olduğu gibi policy uygulanamaz. Bir site, domain veya OU’ya uygulanan policy onun altındaki kullanıcı, grup veya

bilgisayarlara da uygulanmış olur.

GROUP POLICY OBJELERİ

GPO kullanıcı veya bilgisayarlarla ilgili policy bilgilerini tutar. Policy bilgileri iki farklı yerde depolanır:

Ö GPC(Group Policy Container)

Ö GPT(Group Policy Template)

GPC (GROUP POLICY CONTAINER)

Oluşturulan GPO nesnelerinin Active Directory içerisinde kayıtlı bulundukları konumdur. Oluşturulan her GPO nesnesine GUID(Globally Unique Identifier) adı verilen 128 bitlik benzersiz bir nesne kimlik numarası atanır. GPC içerisinde oluşan GPO nesnelerinde bu nesnelerine ait versiyon bilgileri de tutulur. Versiyon bilgisi bir GPO’da değişim olup olmadığını gösteren bilgilerdir. Eğer değişim varsa versiyon bilgisi bir önceki versiyon bilgisinden farklı bir değer alarak replikasyon anında GPO’da değişiklikler olduğunun belirlenerek, değişikliklerin güncellenmesi sağlanır.

Active Directory içerisinde GPC’yi görebilmek için;

1. Active directory Users and Computers konsoluna girilir.

2. View menüsünden Advanced Features’a tıklanır.

3. Konsolda aşağıda gelen System klasörü açılır.

4. System klasörü altında gelen Policies klasörüne tıklandığında ekranın sağ tarafında 128 bitlik GUID numaralarından oluşan kap nesnelerini göreceksiniz. Bu kaplar active directory içerisindeki GPO nesnelerini temsil eden nesnelerdir.

İşte GPC bilgileri bunlar. Tabi biz burada hiçbir işlem yapmıyoruz, sadece izleme yapabiliriz. GPT bilgileri buradaki GPC bilgileri kullanılarak güncellenir. Kısacası siz bir policy ayarı yaptığınız zaman bu önce Active Directory içerisindeki GPC kabına yazılır.

GPT (GROUP POLICY TEMPLATE)

Bir GPO oluşturulduğu zaman otomatik olarak buna bağlı bir de GPT hiyerarşisi oluşur. Grup policy ile ilgili bütün ayarlan içerir. GPT, domain controller, additional domain controller ve read-only domain controller sunucularında varsayılan olarak C:\WINDOWS\SYSVOL dizininde depolanır.

Yani bir policy uygulanınca bu önce GPC olarak Active Directory içerisinde oluşur. Daha sonra GPC’den GPT’ye güncelleme gelir. Burada da policyler aynen GPC’de olduğu gibi 128 bitlik GUID numaralı klasörler içerisinde kayıtlıdır.

Gerek GPT gerekse de GPC aslında bizim için bir anlamda policy nesnelerinin registry kısımları. Biz buralardan herhangi bir ayar yapmıyoruz. Biz policy ile ilgili her türlü ayarı MMC konsolunu kullanarak ya da Group Policy Management Console’u kullanarak yapacağız.

USER VE COMPUTER POLICY

Grup policy ayarlarına girdiğiniz zaman iki tane bölüm görüyoruz.

Bunlardan User Configuration kısmı domaindeki kullanıcılara uygulanan policy ayarlarını, Computer Configuration kısmı ise domaindeki bilgisayarlara uygulanan policy ayarlarını kapsar.

Kullanıcı Tabanlı Policy Ayarları (User Configuration)

Domaindeki kullanıcıların işletim sistemi ayarları, masaüstü ayarları, uzaktan otomatik uygulama kurulması, logon veya logoff olduklarında çalıştırılacak script ayarları gibi konfigürasyon ayarlarını kapsar.

Burada yapılan ayarlar registry’de “H_Key_Current_User” bölümünde tutulur. GPO hangi birime bağlanıyorsa (domain veya OU) sadece o birim içerisindeki kullanıcılara etki eder.

Bilgisayar Tabanlı Policy Ayarları (Computer Configuration)

Domain içerisindeki bilgisayarlara uygulanan policy ayarlarını kapsar.

Registry’de “H_Key_Local_Machine” içerisinde tutulur. Normal şartlar altında policy uygulanan bilgisayardan hangi kullanıcı logon olursa olsun aynı ayarlar uygulanır.

NOT: Eğer User Configuration’daki bir ayarla Computer Configuration’dan yapılan bir ayar çakışırsa, Computer Configuration’dan yapılan ayar geçerlidir.

NOT: Bir birime hangi policylerin bağlı olduğunu tanımlayan iki tanımlama var. Bunlar:”gPLink ve gPOptions“. gPLink policylerin önceliğini belirlerken, gPOptions ise GPO’ların mirasını (GPO inheritance) yani alt birimlere etki etme durum bilgisini tutan özelliktir.

GROUP POLICY MANAGEMENT CONSOLE (GPMC)

GPMC, Microsoft’un ilk olarak Windows Server 2003 işletim sistemi üzerinde çalışması için çıkardığı en önemli yeniliklerden bir tanesiydi. Zaman içerisinde Windows Server 2008, Windows Server 2008 R2 ve Windows Server 2012 ile geliştirilerek bugüne kadar gelen GPMC konsolu, Group Policy yönetimi için kullanılan araçtır. Bütün forest yapısına ait GPO yönetimi buradan gerçekleştirilebilir. Windows 2000 zamanında Active Directory Users and Computers, Active Directory Site and Services ve Resultant Set of Policy (RsoP) gibi farklı konsollar ve araçlardan GPO yönetimi yapılırken, GPMC ile GPO yönetimi tek bir konsolda toplanarak daha merkezi bir yönetim sağlanmıştır.

GPMC aracını başlatma için metro Start menü arabiriminden Group Policy Management tıklamanız yeterlidir.

Karşımıza aşağıdaki şekilde de görüldüğü üzere GPMC konsol ekranı açılacaktır.

Group Policy Management Console içerisinde sağlanan diğer özellikler:

§ GPO’ları yedeklemek ve geri yüklemek

§ GPO’ları kopyalamak ve import etmek

§ Windows Management Instrumentation (WMI) filtrelerini kullanmak

§ GPO ve RsoP datalarının raporunu çıkarmak

§ GPO araması yapmak

GROUP POLICY OBJECT (GPO) OLUŞTURMA YÖNTEMLERİ

Active Directory içerisinde iki türlü GPO oluşturma yöntemi vardır. Bunlar Linkli GPO (Linked GPO) veya Linksiz GPO’dur (Unlinked GPO).

LİNKLİ POLICY (LINKED GPO)

GPO nesnesini ilk oluşturma anında domain, ou ya da site gibi birimler üzerinde oluşturduğumuzda oluşan GPO nesnesine linkli GPO yani linked-GPO adı verilir. Linkli GPO oluşturmak için aşağıdaki şekilde de görüldüğü üzere GPO’nun uygulanacağı birim üzerinde sağ tuş “Create a GPO in this domain and Link it here” seçeneğine tıklama yeterlidir.

Bizden GPO adı istenir.

GPO adını belirledikten sonra, OK butonuna basınca GPO o birime bağlı olarak active directory içerisinde otomatik olarak oluşacaktır.

Bu GPO içerisinde yapılan ayarlar normal şartlar altında o birim altındaki kullanıcı ve bilgisayarlara etki edecektir.

Belli bir birim üzerinden yukarıdaki yöntemle oluşturulan GPO aynı zamanda GPMC konsolu içerisinde Group Policy Objects kabı altında da oluşacaktır.

Active directory içerisinde oluşturulan tüm GPO’lar ister bir birime bağlı olarak linkli-GPO olarak oluşturulmuş olsun, isterse de linksiz GPO olarak oluşturulmuş olsun, her iki durumda da aşağıdaki şekilde görüldüğü gibi Group Policy Objects kabı altında gelecektir.

Eğer linkli policy’yi domain ya da OU’ya bağlayacaksanız yukarıdaki yöntem uygundur. Fakat GPO’yu siteye bağlayacaksanız aşağıdaki adımları izlemeniz gerekir:

GPMC konsolu içerisinde Sites kabı üzerinde sağ tuşa basıp Show Sites ile sitelerin listesi görüntülenir:

Gelen listeden hangi sitenin GPMC konsolunda listelenmesini isterseniz kutucuğunu doldurmanız yeterlidir.

OK ile onaylanarak konsol ekranına geri dönünce site GPMC’de gelecektir. Bu siteye bir GPO bağlamak için aşağıdaki şekilde görüldüğü gibi site üzerinde sağ tuş Link an existing GPO tıklamanız gerekir.

Dolayısıyla siteye yukarıda domain ve OU’da olduğu gibi doğrudan yeni bir GPO oluşturarak bağlamak GPMC konsolundan desteklenmemektedir. Öncelikle GPO’nun birazdan anlatacağımız Linksiz-GPO (Unlinked GPO) olarak GPMC konsolu içerisindeki Group Policy Objects altında oluşturulması ve sonrasında da siteye bağlanması gerekir.

NOT: Site üzerinde GPO oluşturma, mevcut bir GPO’yu siteye bağlama ve site üzerinde GPO ayarları yapma hakkı sadece Enterprise Admins grubunun üyelerine aittir.

LİNKSİZ POLICY (UNLINKED GPO)

Eğer sisteminizde ayrı ayrı çok sayıda domain, OU, veya site varsa bunların herbiri için aynı GPO ayarlarını uygulayacaksanız uygulanabilecek yöntemlerden biri de bağımsız bir linksiz GPO oluşturup, gerekli ayarları onun üzerinde yapıp daha sonra o GPO’yu gerekli tüm birimlere bağlayabilirsiniz. Dolayısıyla, her birim için ayrı bir GPO oluşturmak ve ayrı ayar yapmak çok fazla zaman alacağı için hem zaman hem performans hem de yönetim olarak bir kazancınız olmuş olacaktır. Kısacası başlangıçta GPO herhangi bir birime bağlamadan Group Policy Objects kabı içerisinde oluşturup, GPO içerisinde de policy ayarlarını yapıyoruz. Daha sonra bu GPO’yu istediğimiz birimlere bağlıyoruz. Böylece her birim için ayrı ayrı aynı ayarları yapmak yerine başlangıçta ayarlar yapılır, sonra bu ayarların kaydedildiği GPO birimlere link ataması yapılarak bağlanır.

Linksiz GPO oluşturmak için aşağıdaki adımları uygulamanız yeterlidir:

GPMC konsolunda Group Policy Objects kabı üzerinde sağ tuş New tıklanır.

Bizden GPO’ya isim vermemizi isteyen New GPO ekranı karşımıza gelecektir. Burada Name kutusuna GPO adını verip OK ile onaylıyoruz.

GPMC ekranında linksiz olarak oluşturulan GPO Group Policy Objects altında gelecektir.

Oluşturulan GPO içerisinde ayar yapmak için ilgili GPO üzerinde sağ tuşa basınca gelen aşağıdaki şekilde de görülen Edit tıklamanız yeterlidir.

Gelen Group Policy Management Editor ekranında User Configuration ve Computer Configuration bölümlerini kullanarak gerekli ayarlar yapılarak policy ayarlan kısmı tamamlanır.

Artık policymiz hazır. Şu anda bu policy hiçbir birime bağlı değil. Oluşturulan bu GPO’yu bir birime bağlamak isterseniz o birim üzerinde sağ tuşa basınca gelen Link an existing GPO tıklanır.

Gelen Select GPO listesinden link atılmak istenen GPO seçilir ve OK ile onaylanır. Select GPO ekranında Look in this domain liste kutusu kullanılarak farklı domainler içerisindeki GPO’lar da arama yapılabilir.

OK tıkladıktan sonra GPO o birim altında gelecektir.

Bu şekilde bir policy’yi bağlayacağınız bütün birimlerde aynı işlem tekrar edilerek linksiz policy için link atama işlemi de tamamlanmış olur.

KİMLER GPO AYARI YAPABİLİR, KİMLER GPO LİNKİ BAĞLAYABİLİR?

Domain veya OU’lere policy ayarı yapmak ve GPO bağlamak için Domain Admins grubuna üye olunmalıdır. Eğer sıradan kullanıcı hesabı ile çalışan bir bilgi işlem elemanınız varsa GPO ayarı yapması için Domain Admins grubuna katıp Admin yetkisi vermek yerine Group Policy Creator Owners grubuna üye yaparak policy ayarı yapma hakkına sahip olmasını sağlayabilirsiniz.

Fakat Group Policy Creator Owners grubunun sadece linksiz GPO oluşturma yetkisi vardır. Dolayısıyla doğrudan gidip domain, ou gibi bir birim üzerinde “Create a GPO and Link it here” diyerek GPO oluşturamaz. Sadece GPMC konsolunda Group Policy Objects altında New seçeneği ile linksiz GPO oluşturabilir ve Edit ile bu GPO ayarlarına girerek policy ayarlarını yapabilir. Eğer oluşturduğu GPO’ları birimlere de bağlamasını istiyorsanız bu yetkiyi Active Directory Users and Computers konsolu içerisinde o birim üzerinde Delegate Control ile girilen delegasyon yetkilerinden “MANAGE GROUP POLICY LINKS” yetkisi vererek sağlayabilirsiniz.

Tabii bu delegasyon yetkisini GPO’yu hangi birime bağlayacaksa o birim üzerinde vermeniz uygun olacaktır. Böylece bu kullanıcı ya da kullanıcı grubunun bu birime GPO linki bağlama yetkisi de olmuş olacaktır.

UYARI : Sitelere policy bağlamak ve policy ayarları yapmak için Enterprise Admins grubunun üyesi olunmalıdır.

ACTIVE DIRECTORY’DE GPO AYARLARININ UYGULANMASI

Active directoryde normal şartlarda üst birimlerden uygulanan GPO ayarları toplana toplana Group Policy Inheritance yani Miras özelliğiyle en alttaki birime kadar etki eder. Yani siteye veya domaine uygulanan bir policyden normal şartlar altında o site veya domain içerisindeki bütün kullanıcılar etkilenir. Kısacası üst birimlere uygulanan policy aynen alt birimlere de uygulanır.

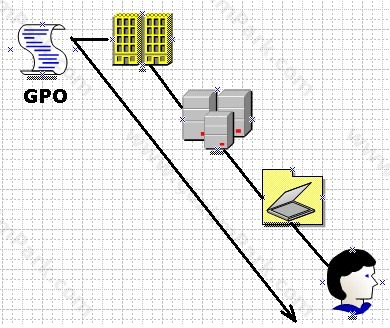

Şekilde de görüldüğü üzere siteden GPO1, domainden GPO2, OU’dan da GPO3 ayarları toplanarak OU altindaki kullanıcıya bu GPO ayarlarının tamamı etki etmektedir.

BLOCK INHERITANCE

Üst birimlere uygulanan bir policy’nin alt birimlere etki etmesini istemiyorsanız alt birimlerde yukarıdan gelen GPO mirasına bloklama yapmanız gerekir. Bunun içinde GPMC konsolu kullanılarak hangi birime yukarıdan gelen GPO’lar etki etmesin istiyorsanız o alt birim üzerinde iken (mesela OU) sağ tuşa basılır ve Block Inheritance tıklanır.

O ou üzerinde çıkan ünlem işareti ile yukardan gelen GPO mirasının bloklandığını görmüş olacaksınız.

Böylece artık bu birime üstten uygulanan policyler etki etmez. Burada bir nevi siz üstten gelen policy mirasını reddetmiş oluyorsunuz. Yani reddi miras yapıyorsunuz. Genellikle alt OU’ların diğerlerinden farklı GPO gereksinimi olduklarında kullanılan bir yöntemdir.

Block Policy Inheritance yaparken aşağıdaki hususları gözönünde bulundurun:

§ GPO bazında blok konulamaz. Uygulanmış bir blok Enforce (eski adı ile No Override) özelliğine sahip GPO’lar hariç, üstten gelen bütün GPO’ları etkiler.

§ Siz Block Inheritance ile üstten gelen GPO mirasına blok koymuş olsanız da eğer yukarıdaki GPO’da Enforced özelliği varsa bu GPO’ya blok etki etmez.

§ Bir OU’ya bloklama yapınca bu bloklama onun altındaki alt OU’lar için de geçerli olur.

ENFORCED (NO OVERRIDE)

Ben üstten bir GPO uyguladığımda bu GPO ayarlarının en alt birime kadar Block Inheritance ile bloklama dahi olsa uygulanmasını istiyorsam o zaman o GPO’ya Enforced özelliği vermeniz gerekir. Bu özelliğin hatırlayan arkadaşlarımız için Windows 2000 Active Directory’deki karşılığı No Override idi.

Bu özellik aktifleştirilince o GPO üzerinde kilit simgesi gelecektir.

Artık bu GPO normal şartlar altında blok uygulansa dahil en alttaki birime ve o birim içerisindeki kullanıcı ya da bilgisayarlara etki edecektir.

Ayrıca bir diğer önemli nokta da eğer üstteki birime uygulanmış ve Enforced özelliği verilmiş GPO ile alt birime uygulanan bir GPO’daki ayar çakışırsa Enforced özelliği olan GPO’daki ayar üstün olacak ve o GPO’daki ayar geçerli olacaktır.

Genellikle şirket içerisindeki bütün kullanıcılara uygulanacak GPO’lar için kullanılır. Aynı anda birden fazla GPO için Enforced özelliği atanabilir. Bu durumda meydana gelecek çakışmalar ile ilgili bilgiyi makalemizde ilerleyen başlıklarda bulacaksınız.

POLICY AYARLARININ DISABLE YAPILMASI

Uygulanan policy ayarlarını belli bir süre disable etmek istiyorsanız yani GPO’da yapılan ayarlar uygulanmasın diyorsanız GPO seçili iken sağ konsolda Details tabına geçip, “All Settings disabled” tıklamaktır.

Karşımıza gelen Group Policy Management ekranında gelen uyarıda GPO’daki ayarların disabled duruma geçeceği ile ilgili uyarı gelecektir.

OK ile onaylayınca GPO disabled olacak ve biz aynı yerden Enabled seçene kadar uygulanmayacak, devre dışı kalacaktır.

Uygulanan GPO ayarlarını kullanıcı veya bilgisayar bazında ayrı ayrı devre dışı bırakmak (Disable etmek) istiyorsanız yine aynı yerden eğer user configuration bölümünden yapılan policy ayarlarını iptal etmek istiyorsanız User Configuration settings disabled, computer configurationdan bölümünden yapılan policy ayarlarını disable etmek istiyorsanız Computer Configuration settings disabled kutucuğu işaretlenir.

POLICY LİNKLERİNİN KALDIRILMASI

Uygulanan GPO’ları tamamen silmek ya da bağlı bulundukları birimlerdeki linklerini kaldırmak istiyorsanız yani artık uygulanmasın diyorsanız GPMC konsolunda iken GPO seçilir ve aşağıdan Delete seçeneğine tıklanır.

Karşımıza gelen Group Policy Management diyalog ekranında bu işlemin GPO’yu silmeyeceği sadece bu birimdeki GPO linkini kaldıracağı bilgisini veriyor.

OK ile onaylıyoruz.

Artık bu birime bağlı o GPO linki silinmiş olur. Fakat Group Policy Objects altında hala o GPO’nun bulunduğunu göreceksiniz. Bu GPO’yu bundan sonra diğer birimlere isterseniz bağlayabilirsiniz.

GROUP POLICY FILTERING (GPO FİLTRELEMESİ)

Bir birime uygulanan (örneğin bir OU olsun) GPO ayarlarından o birim içerisindeki bazı kullanıcıların etkilenmesini istemiyorsanız burada yapılması gereken hariç tutma işlemine GPO FİLTRELEMESİ(GPO Filtering) adını veriyoruz. Bunun için de bazı kullanıcı ya da kullanıcı grubuna uygulanmasını istemediğiniz bir GPO’da filtreleme yapmak istiyorsanız önce o GPO seçilir ve sağ konsoldan Delegation tabına geçilir. Aşağıdaki şekilde de görüldüğü gibi Add butonuna basılarak GPO Filtrelemesi yapılacak kullanıcı ya da grubu seçip Permission listesinde de Read yetkisi aktifken OK ile onaylıyoruz.

Kullanıcımız Delegation tabındaki listeye gelmiş olacaktır.

Delegation tabında iken sağdan Advanced butonuna tıklayarak gelen GPO Security Settings ekranında filtreleme yapılacak kullanıcı ya da grup seçilir.

Ve Permissions listesinden Apply Group Policy yetkisi için Deny kutucuğu işaretlenir. Böylece artık bu kullanıcıya ya da gruba bu GPO’dan yapılan policy ayarları etki etmez.

GROUP POLICY AYARLARINDA ÇAKIŞMA DURUMLARI

Active Directory içerisinde policy ayarlarını yapmaya başlamadan önce planlama aşamasında uygulanan GPO’lardaki ayarların birbirleri ile çakışma durumlarını da göz önüne almanız gerekir. Şimdi de bu çakışma durumlarını geniş olarak ele alalım:

Durum 1:

Active Directory içerisinde üst birimlere ve alt birimlere aynı anda ayrı ayrı birer GPO uygulanırsa ve bu policylerde çakışan ayarlar varsa normal şartlarda alt birimdeki GPO’da yapılan ayar geçerlidir. Örneğin şekilde de görüldüğü gibi domainden uygulanan Domain GPO’dan Start menüden Run kalksın ayarı yapılmış, OU GPO’dan da Start menüden Run kalkmasın GPO ayarı yapılmış Dolayısıyla üst birimden gelen GPO ile alt birimden gelen GPO ayarı çakıştığı için bu durumda OU altında bulunan kullanıcılar icin alttaki birimden yani OU’dan gelen Start menüden Run kalkmasın ayarı geçerli olacaktır.

Durum 2:

Active Directory içerisinde üst birimlere ve alt birimlere aynı anda ayrı ayrı birer GPO uygulanırsa ve bu policylerde çakışan ayarlar varsa normal şartlarda alt birimdeki GPO’da yapılan ayar geçerlidir durumunu inceledik. Şimdi de üstten gelen GPO’da çakışan ayarların haricinde çakışmayan ayarlar da varsa ne olacak ona bir bakalım. Örneğin yukarıdaki şekilde de görüldüğü gibi domainden uygulanan Domain GPO’dan Start menüden Run kalksın, Masaüstünden My Network Places kalksın, Start menüden Help kalksın ayarları yapılmış. Burada baktığımızda üst birimden gelen GPO ile alt birimden gelen GPO ayarlarında sadece Start menüden Run kalksın ayarında bir çakışma söz konusu. Dolayısıyla üst birimden gelen GPO ile alt birimden gelen bu GPO ayarı çakıştığı için çakışan ayarlarda normal şartlarda alt birimdeki GPO’da yapılan ayarın geçerli olduğunu incelemiştik. Ayrıce eğer üstteki GPO’dan çakışmayan ayarlar da geliyorsa bu ayarlar aynen uygulanmaya devam eder. Böylece OU altında bulunan kullanıcılar icin alttaki birimden yani OU’dan yapılan bütün ayarlar, bir de üstteki birimden gelen çakışmayan ayarlar uygulanmış olacaktır. Yani Start menüden Run kalkmayacak, masaüstünden My Network Places kalkacak, Start menüden Help kalkacaktır.

Durum 3:

Active Directory içerisinde üst birimlere ve alt birimlere aynı anda ayrı ayrı birer GPO uygulansın. Ve üst birimdeki GPO’ya da Enforced özelliği kazandırılmış olsun. Bu durumda policylerde çakışan ayarlar varsa Enforced özelliği olan GPO’daki ayarlar geçerli olacaktır. Çünkü Enforced her zaman üstündür. Örneğin şekilde de görüldüğü gibi domainden uygulanan Domain GPO’dan Start menüden Run kalksın, Masaüstünden My Network Places kalksın ayarı yapılmış olsun. Alt OU’dan da Start menüden Run kalkmasın ayarı yapılmış olsun. Ayrıca Domainden gelen GPO’ya Enforced özelliği vermiş olalım. Bu durumda OU altındaki kullanıcılar logon olduğunda hem Start menuden Run menüsünün hem de masaüstünden My Network Places ikonunun kalktığını göreceksiniz. Tabii ki eğer OU’dan yukarıyla çakışmayan ayarlar geliyorsa onlar da aynen uygulanacaktır.

Durum 4:

Computer configuration kısmından verilen bir policy ayarı ile user configuration kısmından verilen policy ayarı çakışırsa, computer configuration’dan yapılan ayar daha üstündür.

Durum 5 :

Active Directory içerisinde aynı birime birden fazla GPO bağlarsanız ve bu GPO’larda yapılan ayarlar çakışırsa bu durumda, sıra olarak üstteki GPO ayarları daha üstündür. Örneğin şekilde de görüldüğü üzere OU’ya GPO1 ve GPO2 policyleri uygulanmış ve GPO1’de Start menüden Run kalksın, GPO2’de Start menüden Run kalkmasın ayarı yapılmış. Görüldüğü üzere burada GPO1 ile GPO2’nin ayarları çakışmış. Bu durumda hangi GPO üst sırada ise onda yapılmış ayar geçerli olacaktır. Yani OU içerisindeki kullanıcılar için GPO1’den gelen Start menüden Run kalksın geçerli olacaktır.

Burada GPO’ların sırasını soldaki yukarı/aşağı ok tuşlarını kullanarak değiştirebilirsiniz.

Böyle bir senaryoda eğer GPO’lardan birine Enforced özelliği kazandırırsak çakışma durumlarında o GPO alt sırada dahi olsa yine Enforced özelliğinden dolayı diğer GPO’dan daha üstündür.

Tabii belki aklınıza gelecektir diye hatırlatmakta yarar görüyorum. Eğer ben her iki GPO’ya da Enforced özelliği verirsem ne olur? Bu durumda GPO’lar zaten özellik olarak eşit olduklarından dolayı yine üstteki GPO hangisi ise o GPO’daki ayar daha baskın olacaktır.

GPMC KONSOL OPERASYONLARI

GPMC konsolunu ilk açtığınız zaman aşağıdaki ekranın karşınıza geldiğini göreceksiniz.

Burada en üsttede görüldüğü üzere forest yapısını ilk kuran domainin adı aynı zamanda forest’ın da adıdır. Forest üzerinde sağ tuşa basınca gelen Search kısayoluna tıklanarak forest içerisinde GPO araması yapabilirsiniz.

Karşımıza gelen Search for Group Policy Objects ekranında arama kriterlerini girmemizi isteyecektir.

Search Item liste kutusunu kullanarak aramayı yapacağımız kriteri seçiyoruz. Burada GPO Name, GPO Links, Security Groups, User Configuration, Computer Configuration, GUID seçeneklerinden birini seçebilirsiniz. Biz örneğimizde GPO adına göre arama yapmak istediğimiz için GPO Name seçiyoruz. Condition liste kutusundan şartı seçmeniz gerekir. Burada Contains, Does not contain, Is exactly seçenekleri gelecektir. Contains; Value kutusunda girilen değeri içeren, Does not contain Value kutusunda girilen değeri içermeyen, Is exactly de Value kutusuna girilen değer ile birebir aynı değere sahip olanları getirmeyi sağlar. Biz örneğimizde Contains seçiyoruz. Value kutusuna da aramak istediğim içerisinde Test ifadesi geçen GPO’lar olduğu için bu ifadeyi giriyorum. Add ile All search criteria listesine ekliyorum.Aramayı başlatmak için de Search butonuna basıyorum.

Search results listesinde gelen GPO’lardan hangisi aradığınız GPO ise seçip Edit ile o GPO’nun GPO Ayarlarına geçiş yapabilirsiniz.

En üstte gelen Search for GPOs in this domain kısmında aramayı hangi kapsamda yapacağımızı seçiyoruz. Eğer forest içerisindeki tüm domainlerde arama yapacaksanız “All domains shown in this forest” seçeneği seçilirken, sadece belli bir domain içerisinde arama yapacaksanız sadece o domaini seçmeniz yeterlidir.

Forest altındaki Domains kabı üzerinde sağ tuşa basıp Show Domains ile GPMC içerisine eklenmek istenilen domainlere ait kutucuklar doldurularak konsola eklenmeleri sağlanabilir.

Zaten şu an bizim domainimiz olan cozumpark.loca şu an konsol içerisinde mevcut.

Önceden eklenen domainleri Show Domains diyalog kutusundan aynı yöntem ile kutucukları boşaltarak gizleyebilirsiniz.

Domainimizin altına geldiğimizde de domain altındaki OU’lar ve GPO objelerinin geldiğini göreceksiniz.

GPMC konsolunun kullanılma mantığı şudur: Her birimin altında doğrudan o birime bağlanmış GPO objelerini görürsünüz. Mesela domainin hemen altında Default Domain Policy GPO nesnesini göreceksiniz.

Domain’e ya da herhangi bir OU’ya tıkladığınız zaman sağ panoda aşağıdaki şekilde görülen ekran karşınıza gelecektir.

Aşağıdaki şekillerde sağ panoda gelen tabların açıklamalarını görmektesiniz.

GPMC KULLANARAK GPO SİLİNMESİ

Bir site domain veya OU’ya uygulanmış bir GPO’yu tamamen active directory içerisinden silmek için:

1. Group Policy Management Console içerisinde Group Policy Objects içerisine gelinir.

2. Silinecek GPO üzerinde sağ tuşa basılarak Delete seçeneği tıklanır.

Bu GPO ve GPO’nun bağlı olduğu tüm linkleri silmek için Yes butonuna basıyoruz.

Group Policy Objects altından dolayısıyla active directory’den GPO tamamen silinmiş oluyor.

GPMC KULLANARAK GPO ÖZELLİKLERİNİN İNCELENMESİ

Group Policy Management Console içerisinde özelliklerini incelemek istediğiniz GPO seçili hale getirildiğinde sağ panoda GPO ile ilgili detaylı ayarları göreceksiniz. Şimdi de bunları inceleyelim:

GPMC KULLANARAK GPO YEDEKLENMESİ

Group Policy Management Console içerisinde oluşturulmuş bütün GPO’ların ya da belli bir GPO grubunun yedeklenmesi yapılarak, ileride sistemde meydana gelebilecek sorunlarda GPO ayarlarını da yedeklerden dönerek kolayca kurtarabilirsiniz. GPO yedekleme işlemin her GPO üzerinde sağ tuşa basınca açılan menüden Backup tıklanarak yapılır.

Fakat bu sadece o GPO’yu yedekler. Bütün GPO’ları yedeklemek için Group Policy Objects kabı üzerinde iken sağ tuşa basılıp açılan menüden Back Up All tıklanır.

Gelen “Back Up Group Policy Object” diyalog kutusunda Location bölümünden yedeğin nereye alınacağı seçilir.Description kutusuna yedekleme ile ilgili açıklayıcı bir tanımlama yapılabilir.

Daha sonra Back Up butonuna tıklanarak yedek alma işlemi başlatılır.

OK ile onayladıktan sonra Backup penceresi kapanacaktır.

Location’da belirtilen klasöre geldiğinizde GPO’ların ilgili GUID numaralarını içeren klasörleri ile yedeklendiklerini ve herbirinin içerisinde de XML tabanlı yedekleme konfigürasyon dosyalarının da oluştuğunu göreceksiniz.

GPMC KULLANARAK YEDEKTEN GPO GERİ YÜKLEMEK

Silinen GPO’ları alınan yedeklerden geri yüklemek için ise Group Policy Objects üzerinde iken sağ tuşa basılarak açılan menüden Manage Backups tıklanır.

Gelen Manage Backups ekranında yedeği aldığımız yeri otomatik görecek ve Backed up GPOs altında yedeklenen GPO’lar listelenecektir. Eğer farklı konumlara yedek alıyorsanız o konumun adresini Location kutusuna girerseniz ya da Browse ile gösterirseniz, o lokasyondaki yedeklenmiş GPO’ların listesi gelecektir.

Bu ekranda hangi GPO geri yüklenecek ise seçilip aşağıdan Restore butonuna tıklanır. Restore işleminden önce geri yüklemek istediğiniz GPO’nun doğru GPO olup olmadığından emin olmak için ilgili GPO seçili iken View Settings butonu tıklanarak yedekte bulunan GPO’nun ayarlarına bakılabilir.

GPO AYARLARININ IMPORT EDİLMESİ

GPMC kullanılarak mevcut bir GPO’daki ayarları başka bir GPO’ya aynen aktarmak için de Import Settings özelliği kullanılabilir. Bunun için öncelikle mevcut GPO yedeklenir. Daha sonra ayarların kopyalanacağı diğer GPO üzerinde sağ tuşa basılarak Import Settings tıklanır.

Gelen sihirbazda yedeklerin alındığı konum gösterildikten sonra, Source GPO ekranında ayarlarının alınacağı kaynak GPO seçilip Next tıklanınca, kaynak GPO’daki ayarların tamamı hedef GPO’ya kopyalanmış olur.

Settings tabından ayarların aynen geldiğine bakarak kontrol edebilirsiniz.

GROUP POLICY RAPORLAMASI

Active directory sistem yöneticisi bir GPO içerisinde yüzlerce değişiklik yapabilir. GPMC içerisindeki Group Policy Reporting özelliği sayesinde bir GPO içerisinde yapılmış bütün ayarlar bir HTML sayfasına rapor olarak görüntülenebilir.Bir GPO ya da GPO linkinin Settings tabı o GPO içerisinde yapılmış bütün ayarları görüntüler. GPO üzerinde Read iznine sahip her kullanıcı bu raporu görüntüleyebilir. Raporun başlangıcındaki “show all” linkine tıklayarak yapılan bütün policy ayarlarının listelenmesi sağlanır.

Ayrıca GPO seçili iken açılan sağ pencerede Settings tabında iken açılan sağ tuş menüsünden GPO ayarlarının çıktı alınması, HTML veya XML olarak dosyaya kaydedilmesi sağlanabilir.

Default Domain Policy ile ilgili raporun görüntülenmesi:

1. Group Policy Management yönetim konsolunda, Group Policy Objects kabı açılır.

2. Default Domain Policy tıklanır.

3. Details panosunda Settings tabına tıklanır.

4. Default Domain Policy ile ilgili ayarlar görüntülenir.

5. Raporda herhangi bir yerde sağ tuşa basın ve Save Report kısayolunu kullanarak raporu kaydedin.

6. Save GPO Report kutusunda Save’e tıklayın.

GROUP POLICY MODELING

GPMC’nin değer katan özelliklerinden bir tanesi de GPO ayarlarının kullanıcı ve bilgisayarlara uygulanmadan önce simulasyon ile sonuçlarının izlenmesidir. Simülasyon bir sonuç raporu üretir ve bu raporda kullanıcının organizational unit’i, bilgisayarın organizational unit’i, grup üyelikleri ya da WMI (Windows Management Instrumentation) filtrelemesi dikkate alınır. Ayrıca group policy çakışmaları ya da miras(inheritance) olayları da görüntülenir.

Group Policy Modeling sorgulaması yapmak için, kullanıcılar Group Policy Modeling sihirbazını kullanırlar. Kullanıcı Group Policy Modeling sihirbazını tamamladıktan sonra, Group Policy Management konsol ağacının altındaki Group Policy Modeling altında sonuçları görüntüleyen yeni bir düğüm belirir.Group Policy Modeling seçili iken gelen sağ ekrandaki details panosunda Contents tabında kullanıcının yaptığı GPO sorguları görüntülenir.

Her sorgulama sonucunda aşağıdaki bilgiler görüntülenir:

¨ Name:Kullanıcı tarafından model sonucuna verilen isim.

¨ User:Model sorgulamasının bağlı olduğu kullanıcı ya da kullanıcının bulunduğu OU adı.

¨ Computer: Model sorgulamasının bağlı olduğu bilgisayar ya da bilgisayarın bulunduğu OU adı.

¨ Last Refresh Time:Model sorgulamasının yenilendiği en son zaman bilgisi.

Her sorgulama için Model Sorgulamasının details panosu aşağıdaki tabları içerir:

¨ Summary:Özet bilgilere ait HTML rapor.Bu raporda GPO’ların listesi, grup üyelikleri, ve VMI filtrelemeleri bulunur.

¨ Settings:Simülasyonda uygulanmış policy ayarlarının listesi.

¨ Query:Sorgulamayı çalıştıracak olan sorgulama parametrelerini içerir.

Group Policy Modeling sayesinde, ayarlanmış GPO’ların pratikte olmayan bir kullanıcı ya da bilgisayar üzerindeki etkilerinin görüntülenmesi de sağlanmış olur.

Group Policy Modeling’i kullanmak için:

1. Group Policy Management içerisinde konsol ağacında, Group Policy Model sorgulaması yapılacak forest’a çift tıklanır ve açılır.Group Policy Modeling üzerinde sağ tuşa basılarak, Group Policy Modeling sihirbazı çalıştırılır.

2. Group Policy Modeling sihirbazında Next’e tıklanır ve aşağıdaki bilgiler girilir.

¨ Bir kullanıcı ya da bilgisayara uygulanan yeni bir GPO’nun etkisini görüntülemek istiyorsanız, kullanıcı ya da bilgisayarın bulunduğu kabın adını girin.

¨ Farklı bir OU’e taşınacak kullanıcı ya da bilgisayara etki edecek GPO’nun modelini çıkarmak için, kullanıcı ya da bilgisayarın adını girin.Sihirbaz ilerleyen adımlarda sizden hedef kabı belirtmenizi isteyecektir.

3. Bitişte Finish ile işlem sonlandırılır.

Oluşturulan Group Policy Modelinin görüntülenmesi için:

1. Summary tabında, raporu inceleyebilirsiniz.

2. Details tabında detaylı ayarları görebilirsiniz.

3. Query tabında da simulasyonu oluştururken verdiğimiz kriterlerin listesini göreceksiniz.

GROUP POLICY RESULTS

Group Policy Results da Group Policy Modeling’de sunulan data çıkışlarına benzerbir yapıya sahiptir.Fakat Group Policy Modeling’den farklı olarak gelen veri bir simulasyon verisi değildir. Hedef bilgisayardan elde edilen ve uygulanan gerçek policy sonuçlarıdır.

Group Policy Modeling’den farklı olarak, Group Policy Results’da data client bilgisayardan toplanır. Domain controller üzerinde simülasyon olarak oluşmaz.

NOT:Default olarak hedef bilgisayar üzerinde lokal admin haklarına sahip olan kullanıcılar, Group Policy Results datalarına uzaktan erişebilirler.Bu datayı toplamak için, sorgulamayı yapan kullanıcı event log’u görüntülemek için uzaktan erişim iznine sahip olmalıdır.

Her Group Policy Results sorgulaması Group Policy Results kabının içinde bir düğüm ile görüntülenir.Her düğümün details panosunda aşağıdaki tablar bulunur:

¨ Summary : GPO listesi, grup üyelikleri, ve VMI filtreleme gibi özet bilgilerin bir HTML raporunu içerir.

¨ Details : Uygulanan policy ayarlarını gösterir.

¨ Policy Events : Hedef bilgisayardaki policy ile ilgili olayları gösterir.

Group Policy Results’ı uygulamak için:

1. Group Policy Management konsol ağacında, Group Policy Results sorgulaması oluşturulacak forest üzerine çift tıklanır ve Group Policy Results kabı üzerinde sağ tıklanarak, Group Policy Results Wizard tıklanır.

2. Group Policy Results Wizards içerisinde, Next’ e tıklanır ve uygun bilgiler girilir.

3. Sihirbaz tamamlandıktan sonra Finish ile işlem tamamlanır.

Policy Events tabında, Source’a çift tıklayın. SceCli source etiketli olayı bulana kadar mouse’u kaydırın. İlk bulduğunuz SceCli olayının üzerine çift tıklayın.

Event Properties diyalog kutusunda, bu güvenlik policy ayarının başarılı biçimde uygulandığı tarih ve zaman bilgisine dikkat edin. Aşağı ok tuş simgesine tıklayarak bir sonraki olay içeriğine geçiş yapabilirsiniz.OK ile onaylayarak diyalog kutusunu kapatın.

GPUPDATE NEDİR, NASIL KULLANILIR ?

Gpupdate lokal policy ve Active Directory içerisinde tutulan group policy ayarlarını güncellemekle sorumlu komut satırı aracıdır. Default olarak policy ayarlarının client bilgisayarlara güncelleme zamanı 90 dakika, diğer Domain Controller bilgisayarlarına güncellenme zamanı 5 dakikadır. Gpupdate komutu ile ayarlanan Group Policy ayarı anında güncellenir.

Aşağıda gpupdate komutunun kullanımı ile ilgili örnekleri görüyorsunuz.

§ gpupdate

§ gpupdate /target:computer

§ gpupdate /force /wait:100

§ gpupdate /boot

Windows Server 2012’de GPMC konsolu kullanılarak grafiksel arayüzden GPUPDATE tetiklemesi gerçekleştirebilirsiniz. Bunun için hangi GPO’ya uygulanan policy’ler için GPUpdate uygulayacaksanız, o OU üzerinde iken sağ tuşa basıp, Group Policy Update tıklıyoruz:

İlgili OU altında ya da alt OU’ları içerisinde bir bilgisayar hesabı yoksa bu komutu işletmeyecek ve aşağıdaki uyarı mesajını verecektir.

İçerisinde bilgisayar hesabı bulunan örneğin Domain Controllers OU’sunda çalıştırdığımda karşıma Force Group Policy Update ekranı gelecektir.

Bu ekranda ilgili OU içerisinde 1 adet bilgisayar hesabı bulduğunu ve bu bilgisayara policy ayarlarını güncelleyip güncellemeyeceğimi soracaktır.

Yes butonuna basarak ayarların güncellenmesi sürecini başlatıyoruz. İşlem tamamlandıktan sonra karşımıza gelen Remote Group Policy Update Results ekranında başarıyla ayarların güncellenmesi sürecinin tetiklendiğini ve bununla ilgili rapor listesini getirecektir.

Save ile bu sonucu kaydedebilir, Close ile de bu ekranı kapatabilirsiniz.

GPUPDATE.EXE PARAMETRELERİ

Gpupdate komutunun parametrelerini aşağıda görmektesiniz:

|

Değer |

Tanımlama |

|

/target:{user|computer} |

User policy ayarlarının mı, computer policy ayarlarının mı güncelleneceğini bildirir.Belirtilmezse default olarak hem user hem de computer policy ayarlarını güncelleme yapar. |

|

/force |

Tüm policy ayarlarını tekrar uygular. Default olarak sadece değişen policy ayarları güncellenir. |

|

/wait:{value} |

Policy işletilme sürecinin bitmesi için ayrılan zaman. Default süresi 600 saniyedir.0 değeri verilirse hiç beklemez.-1 sonsuza kadar beklemeyi sağlar. |

|

/logoff |

Group Policy ayarları güncellendikten sonra logoff sürecini başlatır.Amaç client tarafında logoff olmadan güncellenmeyen policylerin bir logoff işlemi neticesinde güncellenmesini sağlamaktır.Örneğin, uzaktan program kurulumları için kullanılan Software Installation ayarı gibi ayarlar için kullanılır. |

|

/sync |

Ön plandaki policy ayarlarının senkronize olarak uygulanmasını sağlar. Ön plandaki policy ayarları bilgisayar açıldığında ya da kullanıcı logon olduğunda uygulanır.Bu uygulamayı /target parametresi ile computer policy mi yoksa user policy için mi olacağı belirlenir./force ve /wait parametreleri gözardı edilir. |

GPRESULT NEDİR, NASIL KULLANILIR ?

Gerek kullanıcı gerekse de bilgisayar tabanlı policy ayarları bölümlerinden yapılan ayarlar üst üste toplanarak uygulanır. Sonuçta bilgisayarın açılışında ya da kullanıcının logon olmasında policy ayarlarının bir toplamı uygulanır.

GPRESULT kullanıcı ya da bilgisayar için uygulanmış GPO ayarlarını ve bunların bir sonuç setini(RSoP-Resultant Set of Policy) görüntüler. Gpresult komutunu kullanarak hangi policy ayarlarının uygulandığı görüntülenir.Ayrıca policy ayarları ile ilgili sorunlar çözümlenir.

Aşağıda gpresult komutunun kullanımına ilişkin örnekleri görüyorsunuz.

gpresult [/s Computer [/u Domain\User /p Password]] [/user TargetUserName] [/scope {user | computer}] [{/v | /z}]

|

Parametre |

Fonksiyonu |

|

/s Computer |

Policy sonuçları görüntülenecek uzaktaki bilgisayar adı ya da ip adresi. Belirtirken ters slash (\\) kullanmayın. |

|

/u Domain\User |

Komutu çalıştırırken kullanılacak kullanıcı adı ve domain adı. Default olarak logon olmuş kullanıcı hesabı kullanılır. |

|

/p Password |

/u parametresi ile belirtilen kullanıcı adına ait şifre tanımlaması. |

|

/user TargetUserName |

Policy sonuçları görüntülenecek kullanıcı adı. |

|

/scope {user | computer |

Computer ya da user policy’den hangisinin gösterileceğini belirler.Eğer belirtilmezse hem user hem de computer policy ayarları görüntülenir. |

|

/v |

Çıktıda gereksiz bilgileri de görüntüler. |

|

/z |

Group policy ile ilgili tüm bilgilerin gösterilmesini sağlar.Bu parametre /v’den daha fazla bilgi görüntüler.İstenirse (gpresult.exe /z >sonuc.txt) şeklinde kullanılarak sonuçların bir text dosyaya alınmasını da sağlar. |

Sonuç Olarak;

Windows Server 2012 (Windows Server 8) ile buluta giden yolda katma-değerli çok sayıda önemli yenilikler geliyor ve bizler de bu yenilikleri sizlerle en hızlı ve doğru kaynaklardan paylaşmaya devam ediyoruz . Bu makalemizde de sizlerle Windows Server 2012 Group Policy Management Console (GPMC) aracını adım adım uygulamalar ile detaylı olarak inceledik. Windows Server 2012 ile gelen diğer yenilikleri inceleyeceğimiz bir başka makalemizde görüşmek üzere hoşçakalın.