Windows Server 2003 Security Configuration Wizard (SCW) Kullanımı

Yeni bir makale ile herkeze merhaba. Bu makalemizde, Windows Server 2003 işletim sistemi üzerinde bulunan Security Configuration Wizard (SCW) kurulumu hakkında bilgi vermeye çalışacağım. Kurulum adımlarına geçmeden önce SSCW hakkında kısaca bilgi sahibi olalım.

Güvenlik yapılandırma sihirbazı (SCW) ,Windows Server 2003 SP1 işletim sistemi ile çalışan sunucular üzerinde gerçekleştirilen saldırı düzeyini küçültmeye yarayan bir güvenlik yapılandırma sihirbazıdır. Security Configuration Wizard (SCW) sihirbazının özelliklerine değinecek olursak;

- Sunucu üzerinde çalışan gereksiz servisleri devre dışı bırakır.

- Aktif durumda olmayan bağlantıları engeller

- İnternet İnformation (IIS) servisi üzerindeki gereksiz web uzantılarını yasaklar

- Sunucu üzerindeki güvenlik politikalarının Active Directory ortamında güvenli bir şekilde dağıtımının yapılmasını sağlar.

- Network üzerindeki birden fazla sunucuya otomatik dağıtım yapılması için komut satırı arayüzü üzerinden erişim hakkı tanımaktadır.

- Uyumluluk sorunlarını ortadan kaldırmak ve sunucu üzerinde güvenliği en üst düzeye çıkarmak için temel güvenlik ayarlarının otomatik bir şekilde yapılması

- Güvenlik politikaları konusunda, ayrıntılı bir şekilde özelleştirme yapılabilmesi ve standart güvenlik şablonlarının dahil edilmesi

gibi özelliklerden bahsedebiliriz.

Security Configuration Wizard (SCW) Gereksinimleri:

SCW Windows Server 2003 kurulumu sonunda default olarak gelen bir bileşendir. SCW, işletim sistemi bakımından sadece Windows Server 2003 SP1 üzerinde çalıştırılabilmektedir. SCW, Windows XP Professional ve diğer client işletim sistemleri üzerinde çalıştırılamamaktadır.

Security Configuration Wizard (SCW) kullanmaya başlamadan önce bilmemiz gereken bazı bileşenler vardır. Bunlar;

- SCW Kullanıcı Arabirimi

- Scwcmd Komut Satırı Aracı

- Güvenlik Yapılandırma ve Veri Tabanı

SCW Kullanıcı Arabirimi

SCW (Security Configuration Wizard) üzerinde politika ilkesi oluşturulduktan sonra, oluşturulan bu politikalar birden fazla sunucu üzerinde uygulanabilmektedir. Oluturulan bu politikaları kendi amaçlarımız doğrultusunda düzenleyebilmekteyiz. SCW kullanıcı arabirimini aşağıdaki görevler için kullanabiliriz.Bu görevler;

- Sunucu üzerinde yeni bir grup ilkesi oluşturma

- Daha önceden oluşturulmuş olan güvenlik politikalarını düzenleme

- SCW tarafından oluşturulmuş olan politikaları sunucular üzerinde uygulayabilme

- Oluşturulmuş olan politika ilkesini geri alma

Scwcmd Komut Satırı Aracı

Uzak lokasyonda bulunan sunucular üzerinde oluşturulmuş olan grup ilkelerini yapılandırmak, düzenlemek ve geri almak için “Scwcmd.exe” komut satırı aracı kullanılmaktadır. Scwcmd komut satırı aracını kullanabilmek için uzak lokasyonda bulunan sunucular üzerinde de SCW bileşeninin yüklenmesi gerekmektedir.Scwcmd.exe komut satırı aracını farklı görevler için kullanılabilmektedir.Bunlar;

- Birden fazla sunucu yapılandırmak için SCW tarafından oluşturulan ilkeleri kullanma

- SCW tarafından oluşturulan ilkeleri kullanarak birden fazla sunucu çözümleme

- Çözümleme sonuçlarını HTML formatında görüntüleme

- Daha önce oluşturulmuş olan ilkeleri geri alma (Restore) etme

Active Directory’i SCW ile Kullanmak

SCW Active Directory ve politika alt yapısını tamamlamak için geliştirilmiş olan bir güvenlik aracıdır.SCW Active Directory Kullanıcıları ve Bilgisayarları ek bileşeni gibi bilinen, Active Directory araçlarının daha faydalı bir şekilde kullanılmasını sağlayan bir güvenlik aracıdır. SCW kullanıcı arabirimi ile, SCW üzerinde grup ilkesi oluşturabilir ve oluşrmuş olduğunuz bu ilkeyi de Scwcmd.exe komutunu kullanarak farklı grup nesnelerine dönüştürebilirsiniz. İşlevsellik yönünden tüm benzer sunucular aynı (OU) içerisinde bulunuyor ise, SCW üzerinde oluşturulmuş olan ilkelerde, bütün sunucular üzerinde etkili olacaktır.

GPO Nesne Düzenleyicisi

GPO nesne düzenleyicisi, Active Directoy ile beraber gelen bir yönetim aracıdır. Bu yönetim aracı, Active Directory içerisinde bulunan Active Directory Kullanıcılarını ve Bilgisayarlarını kapsamaktadır.Grup ilke nesnesi düzenleyicisi, SCW biçiminden dönüştürülmüş olan ilkeler dahil tüm grup ilkesi nesnelerini düzenlemek için kullanılır.

Grup İlkesi Yönetim Konsolu (GPMC)

GPMC, bir kuruluşun büyük bir bölümünde Grup ilkesi yönetmeye yarayan tek bir kullanıcı arabirimi sağlar.GPMC, Microsoft Yönetim Konsolu (MMC) bileşeni ile Active Directory içerisindeki grup ilkelerini yönetmeye yarayan ve komut girişi yapılabilen arabirimlerden oluşmaktadır. GPMC uzak sunucu yönetim araçları (RSAT) beraber gelmektedir. GPO ile beraber gelen bu servis, Bt yöneticierinin, Windows 7 işletim sistemi ile çalışan bir bilgisayardan, Windows Server 2008 R2 işletim sistemi üzerindeki rolleri ve features (özellikleri) uzak lokasyondaki bir sunucudan yönetmelerine de olanak sağlamaktadır. SCW ile yazılan kurallar, GPO nesnesine dönüştürülürken hangi ayarların öncelikli olacağının kararı normal GPO kurallarınca belirlenmektedir.

Güvenlik Şablonları

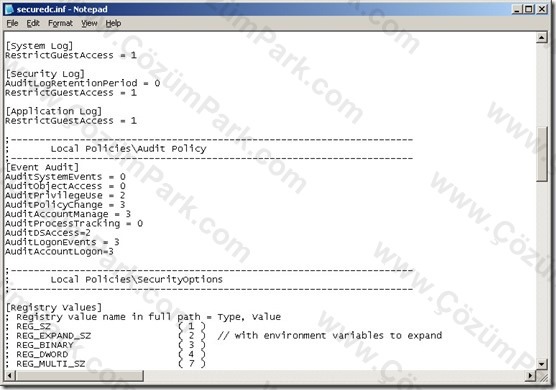

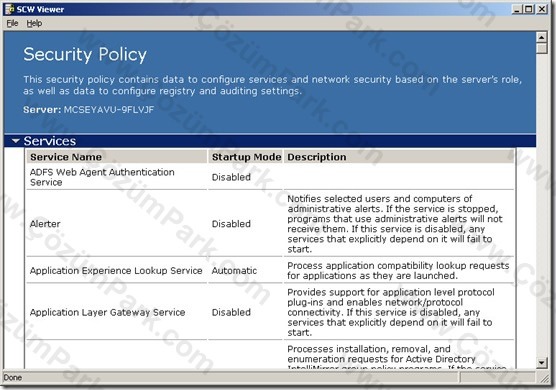

Güvenlik ilkeleri yazmak için kullanılan SCW bileşenine ek olarak, güvenlik şablonlarını da kullanarak güvenlik ilkeleri yapılandırılabilmekte. Güvenlik şablonları bilgileri işletim sistemi üzerinde %systemroot% ?\security\templates klasörü içerisinde bulunan securedc.inf dosyası içerisinde tutulmaktadır.

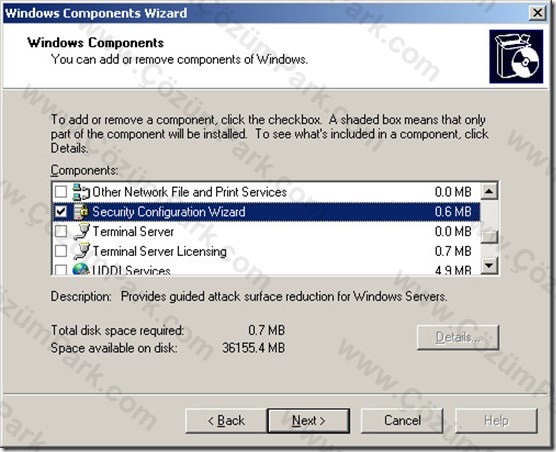

Yukarıdaki şekilde de görüldüğü gibi securedc.inf dosyası içerisinde önceden tanımlanmış güvenlik şablonları ile ilgili yapılandırma bilgileri yer almakta. Makalemizin yukarıdaki bölümlerinde de bahsetmiş olduğumuz gibi güvenlik şablonlarını bu dosya içerisinde gerekli değişiklikleri yaparak da gerçekleştirebiliyoruz. SCW bileşeni hakkında kısaca bilgi sahibi olduktan sonra Security Configuration Wizard (SCW) ile yeni grup politikaları oluşturma işlemine geçiş yapabiliriz. SCW üzerinde yeni bir grup politikası oluşturmak için aşağıdaki adımları takip edebilirsiniz. Yeni bir grup politikası oluşturmak için Start >> Settings >> Control Panel >> Add or Remowe Programs seçeneğine çift tıklanır. Açılan pencere içerisinde ise Add/Remowe Windows Components seçeneğine tıklanır.

Yukarıdaki şekilde de görüldüğü gibi karşımıza Windows Components ekranı çıkmaktadır. Windows Components penceresi içerisinde şekilde de görüldüğü gibi Security Configuration Wizard seçeneğini seçerek next tuşuna basıyoruz.

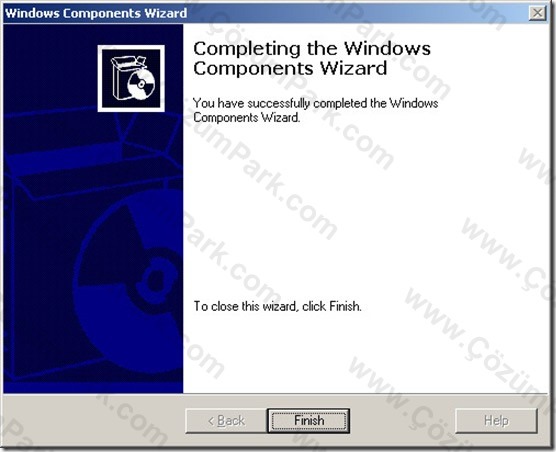

Kurulum işleminin akabinde yukarıdaki resimde de görmüş olduğunuz gibi kurulumun başarılı bir şekilde tamamlandığına dair ekran karşımıza çıkmakta. Bu pencereyi de finish tuşuna basarak kapatıyoruz. Kurulum işleminden sonra Start >> Programs >> Administrative Tools içerisinde bulunan Security Configuration Wizard seçeneğine tıklayarak sihirbazın başlamasını sağlıyoruz.

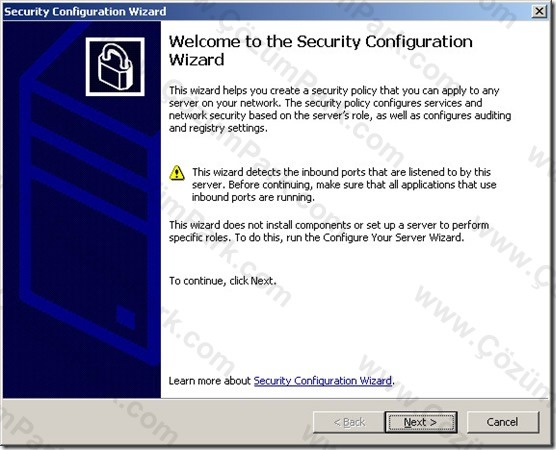

Yukarıdaki şekilde de görüldüğü gibi karşımıza Welcome to the Security Configuration Wizard penceresi çıkmakta. Bu pencere üzerinde şekilde de görüldüğü üzere bize bir uyarı mesajı verilmekte. Bu mesajda bize, security policy oluşturmaya başlamadan önce, tüm bağlantı noktalarını kullanan tüm uygulamaların sağlıklı bir şekilde çalışıp çalışmadığından emin olmamızı istemektedir. Bu ekranıda next diyerek geçiyoruz.

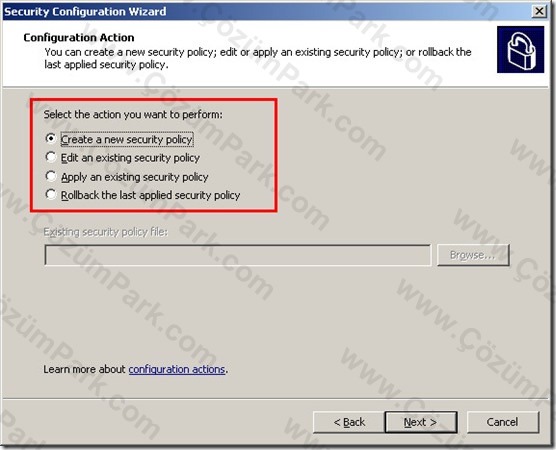

Next tuşunun akabinde karşımıza Configuration Action penceresi çıkmaktadır. Pencere üzerinde de görüldüğü gibi birden fazla policy seçenekleri karşımıza çıkmakta. Bu seçeneklere kısaca değinecek olursak;

Create a new security policy

Yeni bir policy oluşturulmak isteniyor ise bu seçenek seçilerek kuruluma devam edilmelidir.

Edit an existing security policy

SCW üzerinde daha önceden oluşturulmuş bir güvenlik politikası var ise bu seçenek seçilerek ilgili policy üzerinde gerekli değişiklikler yapılabilmektedir.

Apply an existing security policy

Daha önceden oluşturulmuş olan bir güvenlik politikasının uygulanması sağlanmaktadır.Eğer sistemde daha önceden oluşturulmuş bir security policy var ise Browse seçeneğine tıklayarak açılan liste içerisinden uygulanmasını istediğimiz policy seçerek SCW üzerinde uygulanmasını sağlayabiliriz.

Roolback the last applied security policy

Bu seçenek de ise, en son oluşturulmuş olan security policy’nin uygulanmasını istiyor isek bu seçenek seçilmelidir.

Ben yeni bir security policy oluşturmak için yukarıdaki seçenekler arasından birinci seçenek olan Create a new security policy seçeneğini seçiyorum ve next tuşu ile bir sonraki adıma geçiş yapıyorum.

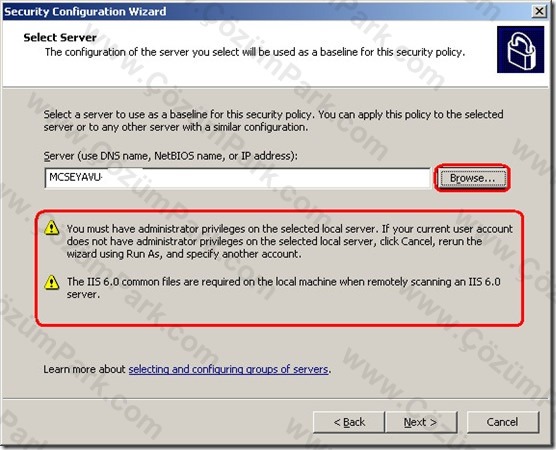

Yukarıdaki pencerede ise, yine bize bazı uyarı mesajları verilmekte.Seçilen yerel sunucu üzerinde mevcut durumda olan kullanıcı hesabı, yönetici (administrator) ayrıcalıklarına sahip olması gerektiğini belirtmektedir.Gerekli incelemeler de yapıldıktan sonra Security policy uygulaması yapılacak olan server’in DNS ismi, NetBIOS ismi veya Server bilgisayarının IP adresi bilgileri de gerekli kısımlara girildikten sonra next tuşuna basarak diğer bir adıma geçiş yapıyoruz. Eğer gerekli bilgileri manuel olarak girmek istemiyor iseniz Browse tuşunu kullanarak da açılan liste içerisinde mevcut durumda bulunan server bilgisayarınızı seçerek işleme devam edebilirsiniz.

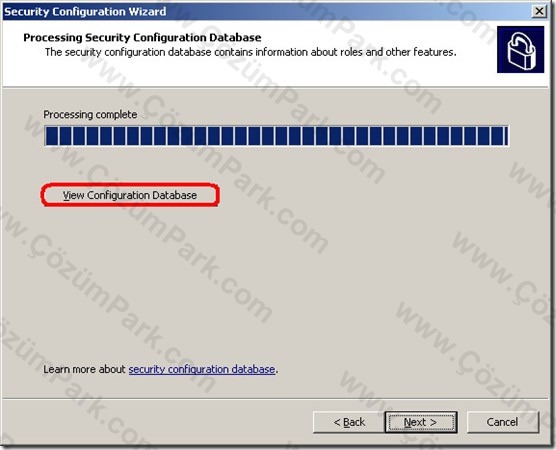

Yukarıdaki pencerede ise, security configuration database oluşturma işleminin başarılı bir şekilde tamamlandığı gözükmekte. Eğer security policy için oluşturulmuş olan veritabanı bilgilerinin önizlemesini yapmak istiyor isek View Configuration Database seçeneğini seçebiliriz.

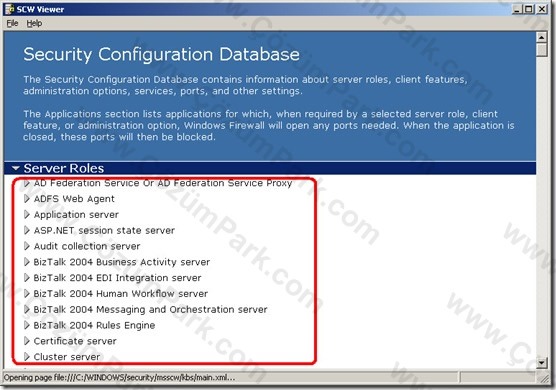

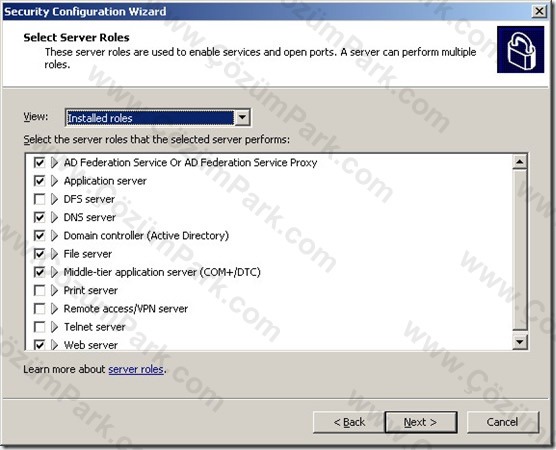

Server Rolleri

Security Configuration Database (Veri tabanı yapılandırma) ekranında resimde de görüldüğü gibi sunucu rolleri, istemci özellikleri, servisler,bağlantı portları,uygulamalar,gibi bilgilere ulaşabilmekteyiz.

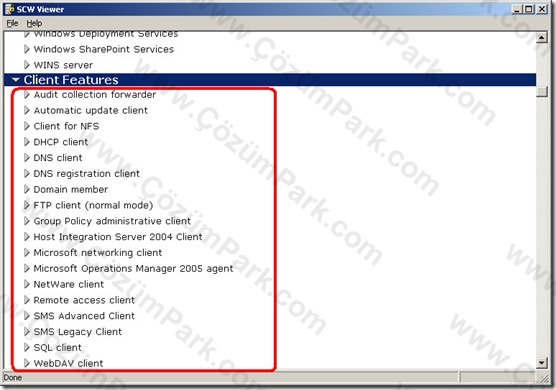

İstemci Özellikleri

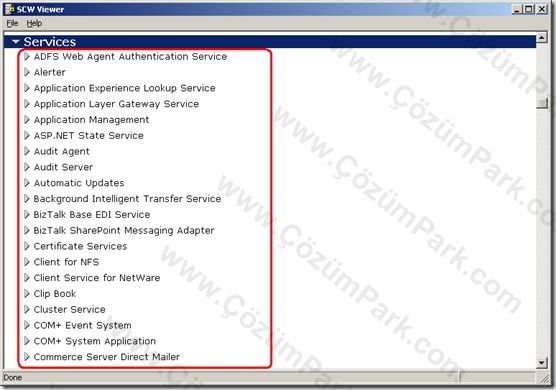

Servisler

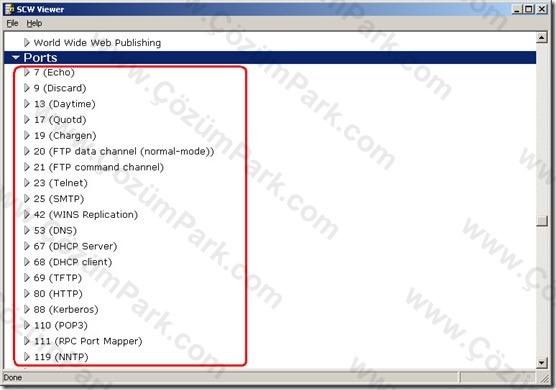

Bağlantı Noktaları

Evet, veritabanı konfigurasyonu işlemi sonucunda yukarıdaki resimlerde de görmüş olduğunuz gibi çeşitli kategorilerde servis ve uygulamalar eklenmiş durumda. Gerekli incelemeler de yapıldıktan sonra next diyoruz.

Next tuşunun akabinde karşımıza yukarıdaki şekilde görüldüğü gibi Role Based Service Configuration (Rol Tabanlı Servis Yapılandırması) ekranı çıkmaktadır. Next diyerek diğer bir adıma geçiş yapıyoruz.

Select Server Roles ekranında sunucu rollerini belirleyebilmekteyiz. View tarafında, liste içerisinde bazı seçenekler mevcut. Bunlar;

- Installed Roles

- All Roles

- Uninstalled Roles

- Selected Roles

rol seçenekleri karşımıza çıkmakta. Bu seçeneklerin de ne anlama geldiklerine kısca değinecek olursak,

Installed Roles

Sunucu üzerinde sadece kurulu durumda bulunan roller listelenmektedir.

All Roles

Sunucu üzerinde bulunan bütün roller listelenmektedir.

Uninstalled Roles

Sunucu üzerinde henüz kurulumu gerçekleştirilmemiş olan roller listelenmektedir.

Selected Roles

Sunucu üzerindeki seçili olan rollerin listesi bulunmaktadır.

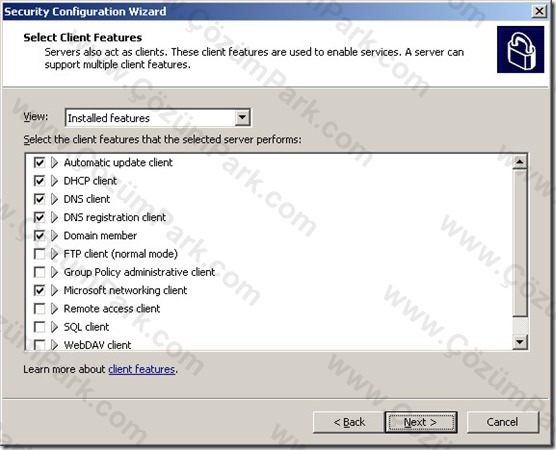

Select Client Features ekranında, sunucumuzun bir client bilgisayar gibi çalışmasını istiyorsak istemci özelliklerini de bu pencere üzerinde belirtmemiz gerekmektedir.İstemci bilgisayarına ait özellikleride belirledikten sonra next diyoruz.

Select Administration and Other Options ekranında, yönetim tarafındaki özellikleri seçebildiğimiz gibi, yedekleme ve sunucunun uzaktan yönetilmesi, uygulamalar, bağlantı noktaları,yardım ve destek gibi özellikleri de bu pencere üzerinde seçebilmekteyiz.

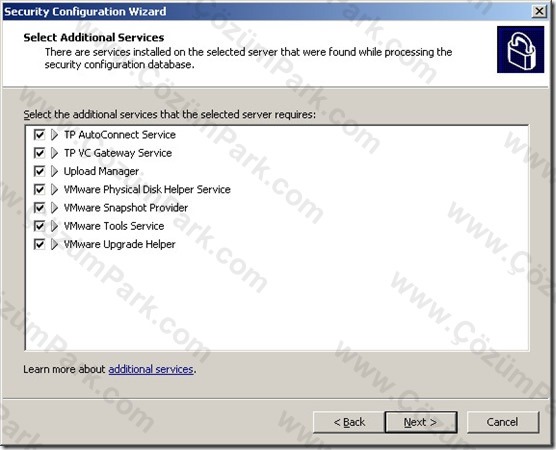

Select Additional Services ekranında ise, güvenlik yapılandırması tarafında kurulmasını istediğimiz ek bileşenlerinde sunucu üzerinde yer almasını sağlayabiliriz.

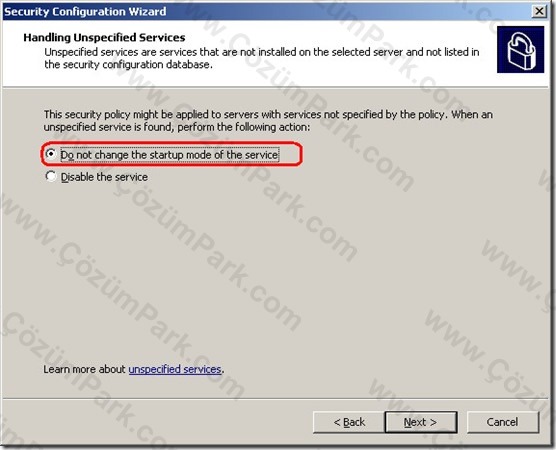

Yukarıdaki pencerede, Güvenlik Veriabanı tarafındaki kurulacak olan servislerin başlangıc modlarını belirliyoruz. Disable the service seçeneğini seçerek istersek servisleri hizmet dışı bırakabiliriz.Eğer servislerin kurulum sonucunda başlatılmasını istiyorsak Do not change the startup mode of the service seçeneğini seçmemiz gerekecektir.

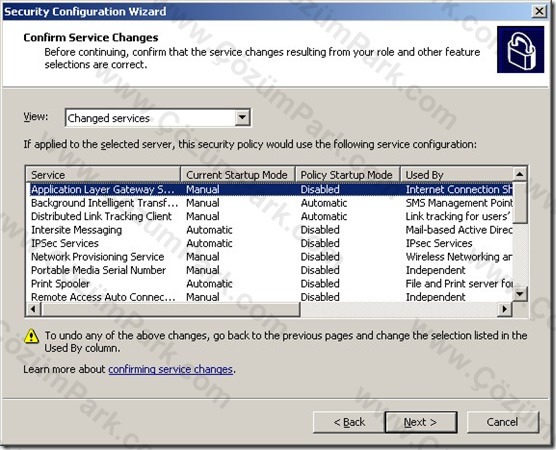

Confirm Service Changes (Servis Değişikliği Onaylama) ekranında, şekil de de görüldüğü gibi bazı servislerin aktif durumda olmadıkları , bazı servislerin ise aktif olarak çalıştıkları görülebilmektedir. Eğer herhangibir servis üzerinde değişikliklik yapmak istiyor isek, örneğin, disable konumunda ki bir servisi enable konumuna almak istiyorsak geri dönüp gerekli değişikliği yapmamız gerekmektedir. Ben herhangibir değişiklik yapmadan next diyorum.

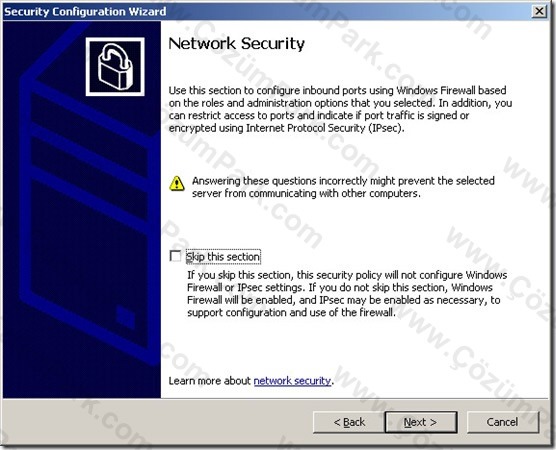

Netwok Security ekranında ise, seçmiş olduğumuz rolleri ve yönetim seçeneklerini, ve gelen bağlantı noktalarını Windows Firewall kullanarak yapılandırmak istiyorsak bu bölümü kullanabiliriz.Bunun yanıda, erişim portlarını kısıtlamak ve güvenli internet protokolü (IPsec) kullanarak port trafiğini şifreleyerek güvenli bir hale getirebilmekteyiz. Eğer network tarafında herhangibir işlem yapmak istemiyorsak Skip this section seçeneğini seçerek bu adımı geçebilirsiniz.

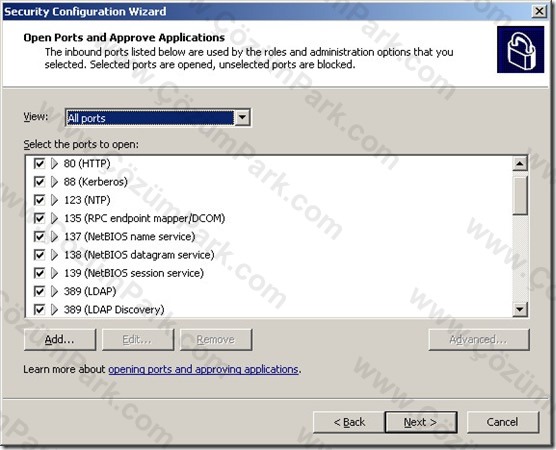

Open Ports and Approve Applications ekranında, bu aşamaya kadar seçmiş olduğumuz bileşenlerin çalışması için gerekli olan portların listesi yer almakta. Liste içerisinde bulunan potların dışında başka bir port eklemek istiyorsak Add tuşuna basarak yeni bir port ekleme işlemi gerçekleştirilebilir. Eğer kurulum sonunda çalışmasını istemediğimiz bir port varsa Remowe tuşunu kullanarak ilgili portu listeden çıkarabiliriz. Port işlemlerinden sonra next diyerek diğer bir adıma geçiş yapıyoruz.

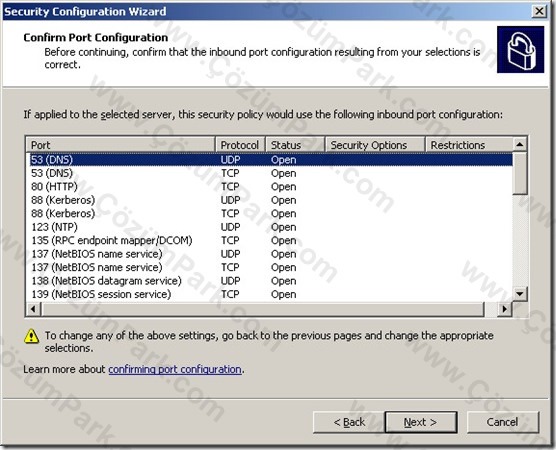

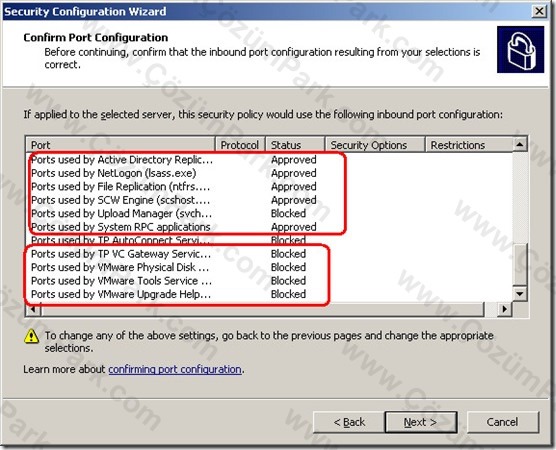

Confirm Port Configuration ekranında, onaylanmış olan portlar ve blok koyulmuş portların listesi yer almakta.

Yukarıdaki şekilde de görüldüğü gibi liste içerisindeki bazı portların onaylanmamış olduğunu ve bloklandığını görmekteyiz.

Registry Settings penceresinde,iletişim kurallarını yapılandırmak ve diğer bilgisayarlar ile iletişim kurmak için bu bölümü kullanabiliriz. Next tuşuna basarak diğer bir adıma geçiyoruz.

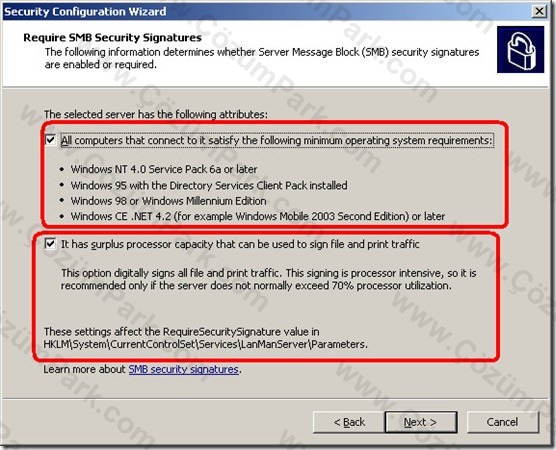

Yukarıdaki şekilde ise, seçilen sunucunun aşağıdaki bazı niteliklere sahip olması gerektiğini bize bildirmektedir.

All computers that connect to it satisfy the following minimum operating system requirements, seçeneğinde,sunucuya bağlantı gerçekleştiren tüm bilgisayarların aşağıda belirtilmiş olan minimum işletim sistemi gereksinimlerini karşılaması gerektiği belirtilmekte.

It has surplus processor capacity that can be used to sign file and print traffic , seçeneğinde tüm dosya ve yazıcı trafiği dijital olarak imzalanmaktadır. Bu imzalama işlemi ise işlemci trafiğini yoğun olarak etkilediği için sunucu kullanımının %70’i aşmadığı durumlarda kullanılması tavsiye edilmektedir.

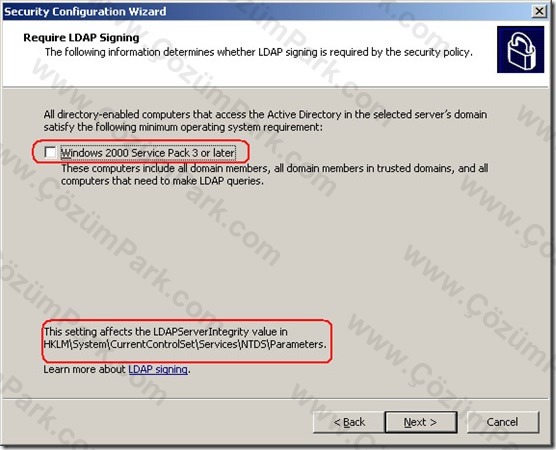

Require LDAP Singning tarafında, LDAP imzalamanın güvenlik politikası tarafından gerekli olup olmadığını belirlenmektedir. Sunucu üzerindeki Active Directory ortamına erişim gerçekleştirecek olan tüm bilgisayarların Windows 2000 Service Pack 3 ve sonrası işletim sistemlerini desteklemesi gerektiğide Windows 2000 Servce Pack 3 or later seçeneğinde belirtilmekte.

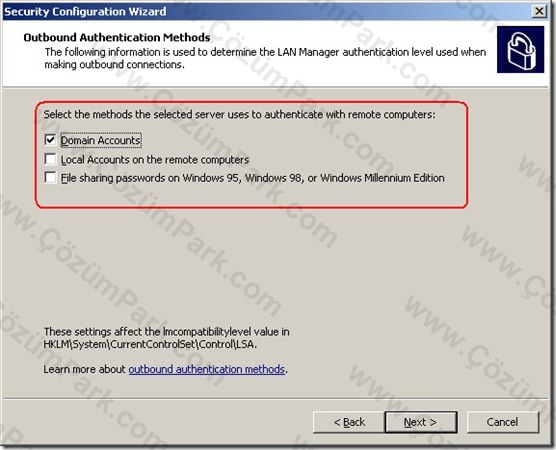

Outbound Authentication Methods ekranında LAN manager kimlik doğrulama methodlarını belirleyebiliyoruz. Seçilen sunucu üzerine uzaktan bağlantı gerçekleştiren bilgisayarların bağlantı esnasında kullanacağı kimlik doğrulama yöntemleri de seçenekler arasında yer almakta. Bu seçenekler;

Domain Accounts

Kimlik doğrulama yöntemi olarak Active Directory etki alanı içerisindeki Domain Accounts kullanıcı hesabını kullanarak bağlantı gerçekleştirmek istiyorsak bu seçenek seçilmelidir.

Local Accounts on the remote computer

Bu seçeneğin seçilmesi ile beraber, uzak lokasyonda bulunan yerel bir bilgisayar üzerindeki kullanıcı hesabı kullanılarak kimlik doğrulaması gerçekleştirilir.

File sharing password on windows 95, windos 98, or windows millennium edition

Windows 95, Windows 98, ve Windows Millennium Edition işletim sistemleri üzerinde şifrelenmiş dosya paylaşımı da yapmak istiyorsak bu seçenek seçilmelidir. Kimlik dorğulama yöntemlerini de belirledikten sonra next diyerek diğer bir adıma geçiş yapıyoruz.

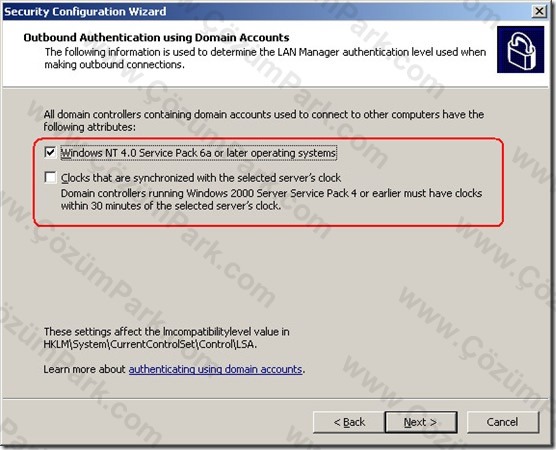

Outbound Authentication using domain accounts, ekranında, dış bağlantı gerçekleştirme esnasında, etki alanı hesaplarını kullanarak kimlik doğrulama yöntemi belirleyebiliyoruz. Default olarak seçili durumda gelen Windows NT 4.0 service pack 6 or later operating system seçeneği ile, diğer bilgisayarlara bağlantı gerçekleştirmek için kullanılan etki alanı hesaplarını içeren tüm etki alanı denetleyicilerinin Windows NT 4.0 Service Pack 6 ve sonrası işletim sistemini desteklemesi gerekmektedir.

Clocks that are synchronized with the selected server’s clock

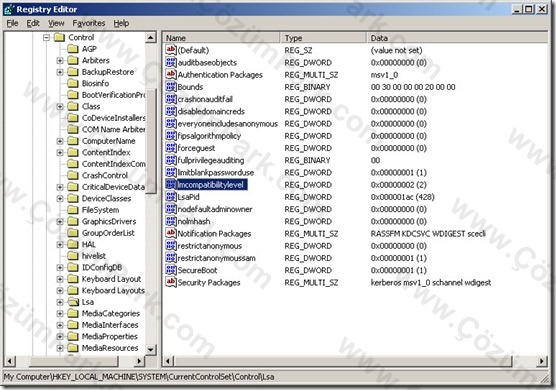

Bu seçenek ile, istemci bilgisayarlar NTLMv2 kimlik doğrulaması methodunu kullanmak için gerekli gereksinimlerin karşılanıp karşılanmadığı denetlenmektedir.Senkronizasyon işlemi NTMLv2 methodu için gereklidir.Eski sistemler üzerinde saat senkronizasyonu kullanılmamaktadır. Network ortamında bulunan bilgisayarların Windows 2000, Windows XP veya Windows Server 2003 işletim sistemi ile çalışan bilgisayarlar çevre saat senkronizasyonunu kullanmaktadır.Gerekli senkronizasyon saati ile ilgili değişikliği kayıt defteri içerisinde HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ Control \ LSA \ LMCompatibilityLevel seçenekleri altından yapılabilmektedir.

Gerekli Authentication bilgileri de tanımlandıktan sonra next diyerek bir sonraki adıma geçiş yapıyoruz.

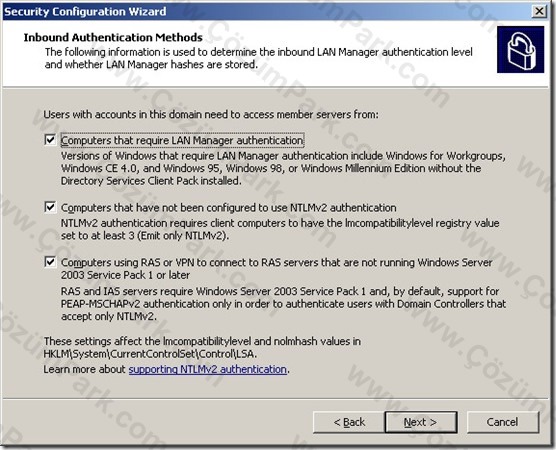

Bu pencere üzerinde ise, gelen bağlantılarda hangi iletişim methodunu kullanacağımızı belirleyen seçenekler karşımıza çıkmakta. Bu seçeneklerede kısaca değinecek olursak;

- Computers that require LAN Manager authentication

- Computers that have not beeb configured to use NTLMv2 authentication

- Computers using RAS or VPN to connected to RAS servers that are not running Windows Server 2003 Service Pack 1or later

Computers that require LAN Manager authentication

Bu bağlantı methodunda, LAN manager için kimlik doğrulaması gerektiren bilgisayarlar yer almaktadır. LAN Manager kimlik doğrulaması için,Windows çalışma grupları,Windows CE 4.0 ve Windows 95 ,Windows 98 veya Windows Millennium Edition işletim sistemleri üzerinde istemci paketi yüklü durumda bulunmalıdır.

Computers that have not been configured to use NTLMv2 authentication

Bu seçenekde , NTLMv2 kimlik doğrulamasını kullanacak şekilde yapılandırılmamış olan client bilgisayarlar yer almaktadır.

Computers using ras or vpn to connect to ras servers that are not running windows server 2003 service pack 1 later

Windows Server 2003 SP1 ve sonrası işletim sistemi ile çalışan sunuculara RAS veya VPN kullanarak bağlanmak için bu seçenek seçilmelidir. RAS ve IAS sunucuları üzerinde kimlik doğrulaması yapmak için Windows Server 2003 SP1 ve varsayılan olrak PEAP ve MSCHAPv2 kimlik doğrulaması desteği gerektirir. Gelen kimlik doğrulama methodlarından da kısaca bahsettikten sonra next diyerek bir sonraki adıma geçiş yapıyoruz.

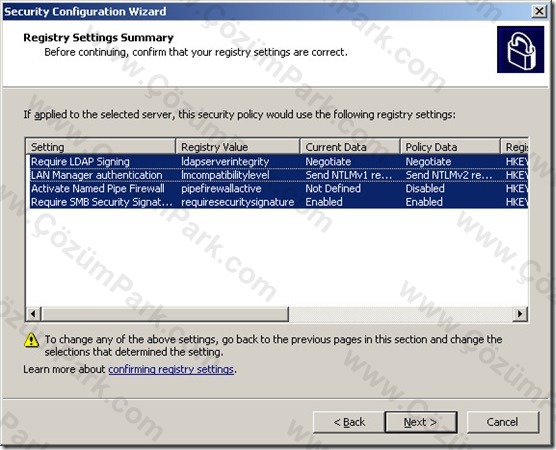

Registry Settings Summary ekranında sunucu üzerinde, tanımlanmış olan kimlik doğrulama yöntemlerinin uygulanması sonucunda kayıt defterinde de bazı değişikliklerin olacağını bize bildirmekte.Yukarıdaki resimde de görmüş olduğunuz gibi setting tarafında sunucu üzerine uygulanacak olan kimlik doğrulama yöntemleri, Registry Value tarafında ise, uygulanan yöntemlerin alacak oldukları değerler,ve son tarafta Registry Key tarafında, sunucu üzerinde uygulanacak olan verilerin kayıt defteri içersinde yer alacak olan parametreler yer almaktadır.

Kayıt defteri tarafındaki ayarları da gözden geçirdikten sonra next diyerek bir sonraki adıma geçiş yapıyoruz.

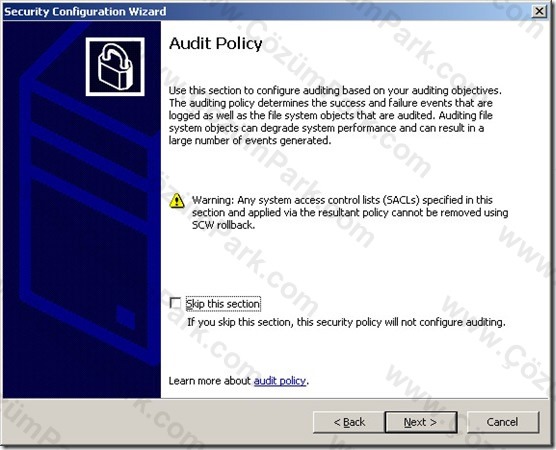

Audit Policy ( Denetim İlkesi) ekranında denetim hedeflerine dayalı yapılandırmalar kullanabilmekteyiz. Eğer denetim ilkelerine dayalı bir politika oluşturmak istemiyorsanız Skip this section seçeneğini seçerek bu adımı geçebilirsiniz.Yine bu bölümde başarılı kayıtların sunucu üzerinde tutulmasını,başarısızlıkla sonuçlanan kayıtların sunucu üzerinde tutulmamasını sağlayabiliriz.

System Audit Policy bölümünde yukarıdaki kısımda da bahsetmiş olduğum gibi başarılı kayıtların sunucu üzerinde tutulmasını veya başarısızlıkla sonuçlanan logların tutulmamasını yukarıdaki seçenekler yardımı ile gerçekleştirebiliyoruz. Seçeneklerin ne işe yaradıklarına kısaca değinecek olursak;

Do not audit seçeneği ile herhangibir denetim yapmak istemiyorsak bu seçeneği seçmemiz gerekmektedir.

Audit successful activites başarı ile sonuçlanan aktivitelerin denetiminin yapılmasını istiyorsak bu seçenek ile devam etmemiz gerekir. Default olarak gelen seçenek de budur.

Audit successful and unsuccessful activites

Hem başarı ile hemde başarısızlıkla sonuçlanan aktivitelelerin denetiminin yapılmasını istiyor isek bu seçenek ile devam edilmelidir. Ben kuruluma sadece başarı ile sonuçlanan aktivitelerin kaydının tutulmasını istiyorum ve Audit successful activites seçeneğini seçerek next ile devam ediyorum.

Audit Policy Summary bölümünde, geçerli ayarlar ve tanımlanmış olan policy ayarları listelenmektedir. Burada dikkat edilmesi gereken nokta ise, liste içerisindeki policyler’in uygulandıktan sonra SCW ile Rollback yapılarak ayarların tekrar geri alınamayacağı belirtilmektedir.

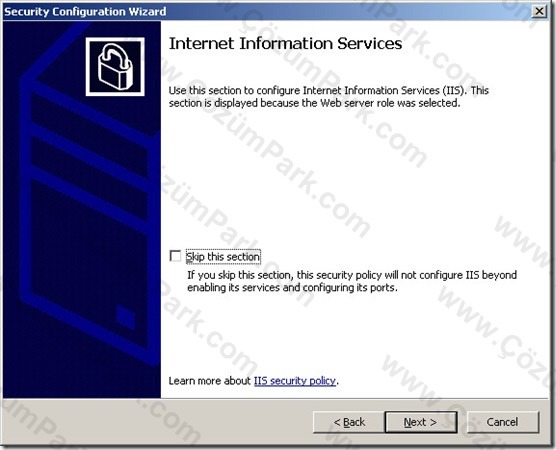

Internet Information Services bölümünde, sizinde bildiğiniz gibi IIS ile ilgili gerekli configuration ları yapabileceğimiz kısımlar bulunmakta.

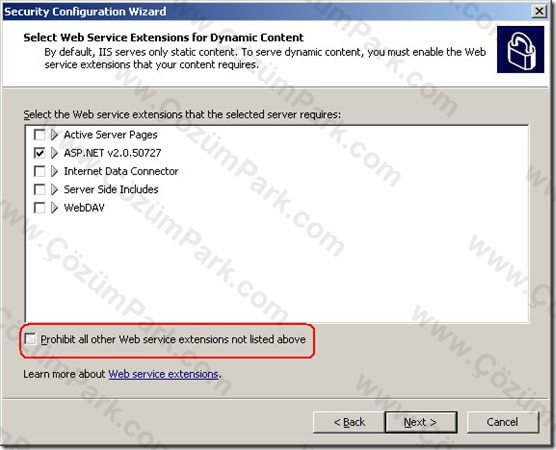

Select Web Service Extensions for Dynamic Content ekranında, Web server sunucusu için gerekli olan Web hizmeti uzantılarını belirliyoruz. Eğer yukarıdaki liste içerisinde belirtilmiş olan web uzantıları dışındaki diğer web uzantılarını yasaklamak istiyorsanız Prohibit all other web service extensions not listed above seçeneğini seçmeniz gerekir.

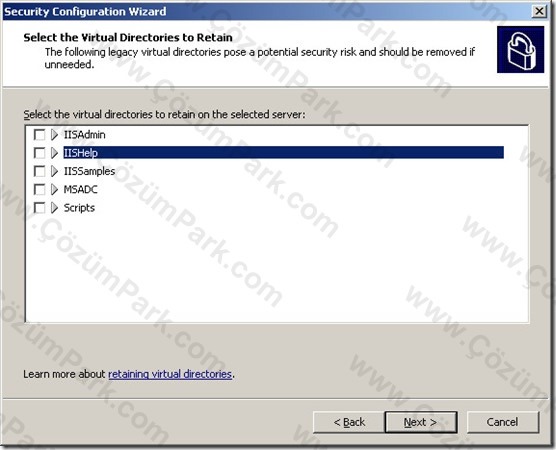

Yukarıkdai ekran da ise, liste içerisinde güvenlik bakımından potansiyel bir risk oluşturabilecek ve gereksiz sanal dizinler varsa bunları liste içerisinden çıkarabiliriz. Yukarıdaki liste içerisinde bulunan sanal dizinlerde de default olarak liste içerisinden çıkarılmış durumda.

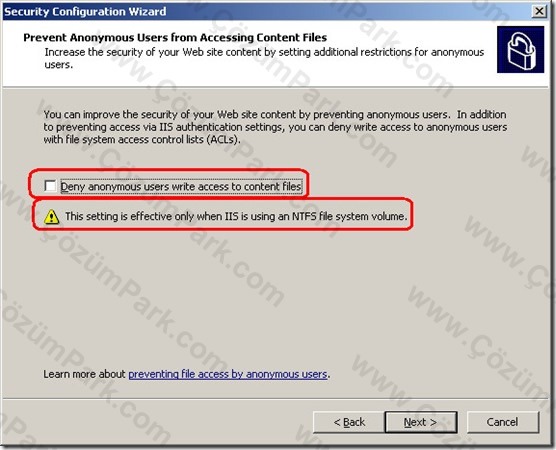

Bu pencerede ise, anonim kullanıcıların içerik dosyalarına erişimini kısıtlayabilmekteyiz. Deny anonymous users write access to content files seçeneğini seçerek kullanıcılara içerik dosyalarına erişiminde yazma izni vermeyebiliriz.Burada dikkat edeceğimiz nokta ise,yukarıda bahsetmiş olduğumuz seçeneğin etkin olabilmesi için, IIS servisinin NFTS dosya sistemi ile biçimlendirilmiş bir disk üzerinde etkin olması gerekmektedir. Gerekli ayarlarıda yaptıktan sonra yine next tuşuna basarak diğer bir adıma geçiyoruz.

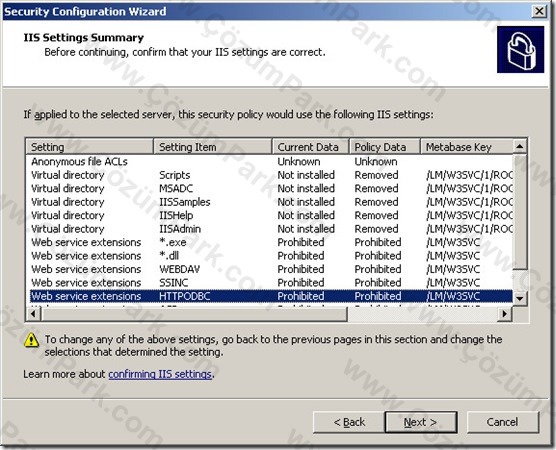

IIS Settings Summary ekranında, IIS Server tarafında gerçekleştirmiş olduğumuz ayarların bir özeti bize sunulmakta. Setting tarafında IIS içerisindeki sanal dizinler ve web servisi uzantılarının yer aldığı görülmekte. Metabase Key tarafında ise, ilgili web servisi uzantısının metabase anahtarı yer almakta. Current Data kısmında,güncel verilerin ne durumda olduğuna dair bilgiler görülmekte. Resim üzerinde de görüldüğü gibi bazı Web servisi uzantılarının prohibited yani yasaklanmış olduğunu görmekteyiz.

Bu ekran da ise, uygulanmış olan security policy ayarlarının kayıt edilmesi işlemine başlıyoruz.

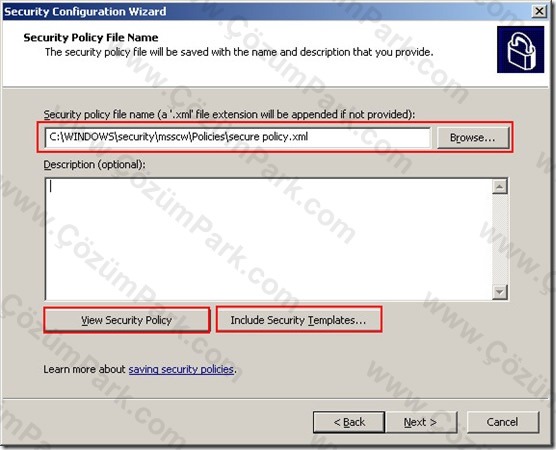

Security Policy File Name ekranında, security policy name kısmına kayıt edeceğimiz policy için bir isim yazmamız gerekmektedir.Kayıt edilecek olan security policy default olarak, C:\Windows\Security\msscw\Policies klasörü içerisine kayıt edilmektedir. Eğer başka bir dizine kaydetmek istenirse Browse tuşuna basarak kayıt edilmesi istenen partition seçilebilmektedir. Eğer oluşturulan policy’nin önizlemesini yapmak istiyorsak View Security Policy tuşuna basarak önizleme yapabiliriz. Aşağıdaki şekilde de oluşturulan policy ile ilgili gerekli yapılandırma bilgili görülmekte.

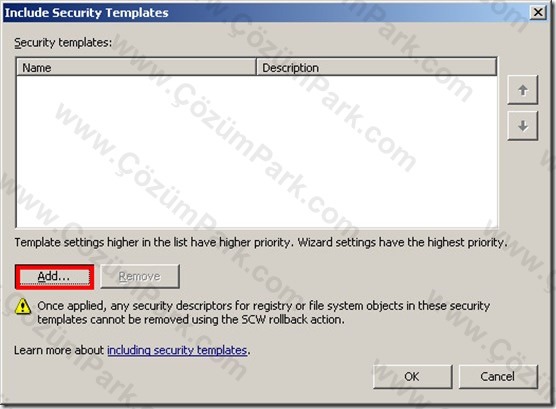

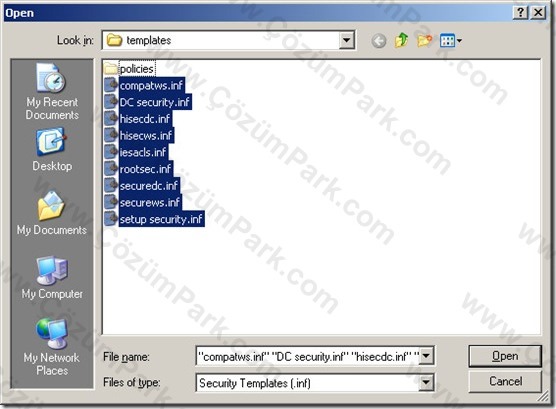

Eğer oluşturulacak olan security polic’nin dışında başka bir security templates eklenmek istenirse, bu işlemde include security templates tuşuna basarak ilgili template eklenebilir.

Yukarıdaki resim üzerinde sunucu üzerinde bulunan mevcut policy template’ler görülmktedir. Eklemek istediğimiz policy’i seçerek templates ekranına ekleyebiliriz.

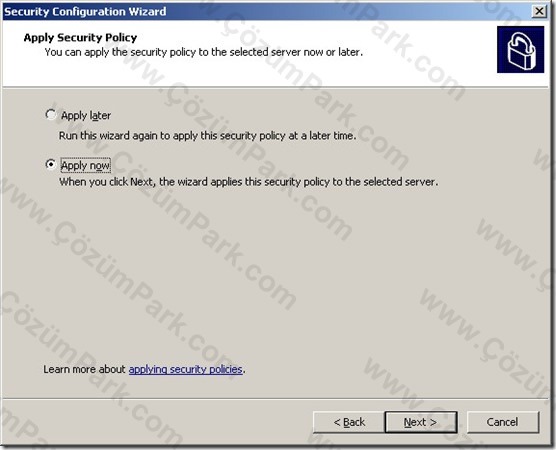

Yukarıdaki pencerede ise, policy’mizin şimdi mi yoksa daha sonra mı uygulansın diye bize seçenekler sunulmakta. Eğer policy’nin hemen uygulamaya başlanmasını istiyorsanız Apply Now seçeneğini, daha sonra uygulanmasını istiyorsanız Apply Later seçeneğini seçmeniz gerekecektir. Ben oluşturulmuş olan policy’nin hemen uygulamaya konulmasını istiyorum ve Apply Now seçeneğini seçerek next diyorum.

Şekilde de görüldüğü gibi uygulama işlemimiz başarılı bir şekilde tamamlandı. Next diyerek bu pencereyide kapatıyoruz.

Yukarıdaki şekilde de görüldüğü üzere Policy oluşturma işlemimiz sona ermiş durumda. Oluşturulmuş olan policy C:\WİNDOWS\security\msscw\Policies\secure polcy.xml lokasyonu içerisine kayıt edilmiş durumda. Oluşturdumuz policy’nin uzantısı dikkat ederseniz xml uzantısı biçiminde görülmekte. Finish tuşuna bsarak bu pencereyide kapatıyoruz.

Evet, bu makalemizde Security Configuration Wizard (SCW) kurulumundan ve SCW içerisinde security policy oluşturma işleminden bahsettik.

Faydalı bir makale olması dileği ile hoşcakalın…