Windows 11 Administrator Protection Koruması ve Tüm Detaylar

Windows cihazlarında yerel yönetici ayrıcalıklarına sahip olmak, cihazın tüm yapılandırması üzerinde sınırsız bir kontrol sağlamaktadır. Bu güçlü konum, aynı zamanda saldırganlar için büyük bir risk oluşturur; çünkü ele geçirilen yerel yönetici yetkileri, sistemin kontrolünü ele geçirme sürecini hızlandırır. Yıllar boyunca, Kullanıcı Hesabı Kontrolü (UAC) ve bölünmüş belirteçler (split token) bu riski azaltmak için kullanılmıştır. Ancak bu yöntemler tamamen güvenli değildir ve kötü amaçlı kişiler tarafından aşılabilir.

Windows 11, bu sorunları çözmek için “Yerel Yönetici Koruması” (Local Administrator Protection) özelliğini tanıttı. Bu özellik, yönetici güvenliğini artıran önemli bir gelişme. Son Windows Insider sürümünde, administrator Protection nasıl etkinleştirileceğine dair bilgiler paylaşılmış durumda. Bu yeni güvenlik modeli, geleneksel bölünmüş belirteçlerden uzaklaşarak sistem tarafından yönetilen bir yönetici hesabı (ShadowAdmin) kullanır. ShadowAdmin, asıl yönetici hesabına bağlı olarak dinamik şekilde oluşturulur ve yükseltilmiş işlemler için ayrı bir bağlamda çalışır. Bu model, yönetici haklarını izole bir ortamda çalıştırarak saldırı yüzeyini en aza indirir.

Yerel Yönetici Koruması Öncesinde Durum

Yerel Yönetici Koruması getirilmeden önce, yönetici yetkileri oldukça farklı bir şekilde çalışıyordu. Bir yönetici kullanıcı oturum açtığında, Windows iki erişim belirteci oluştururdu: biri tam yönetici yetkileriyle, diğeri ise sınırlı haklarla (bölünmüş belirteç). Sistem, günlük görevlerde sınırlı belirteci kullanır, yalnızca gerekli durumlarda tam yönetici belirtecine geçiş yapardı.

Bu yöntem, kullanıcıları yanlışlıkla kötü amaçlı yazılımları çalıştırmaktan koruyordu, ancak yönetici belirteci hala gelişmiş saldırılara karşı savunmasızdı. Zararlı yazılımlar, yönetici işlemi başlatıldığında bu belirteci ele geçirebilirdi.

Administrator Protection ile Güvenlikte Yeni Dönem

Administrator Protection etkinleştirildiğinde, Windows yönetici belirtecinin yönetimini tamamen yeniden tasarladı. Artık yönetici belirteci doğrudan kullanıcı hesabına bağlı değil; bunun yerine, gizli ve sistem tarafından yönetilen bir profil üzerinden kontrol ediliyor. Bu yöntem, yönetici belirtecini yalnızca belirli bir görev için geçici olarak kullanıp ardından gizli profili devre dışı bırakıyor. Bu yeni yöntem sayesinde, kötü amaçlı yazılımlar sistemde gizlense bile yükseltilmiş yönetici belirtecine erişemez hale geliyor.

Önceden, kullanıcı hesabına doğrudan bağlı olan iki belirteç (biri normal görevler, diğeri yönetici yetkileri için) kullanılırken; Administrator Protection bu belirteçleri tamamen ayırarak yönetici belirtecini görünmez ve ulaşılmaz hale getiriyor.

Administrator Protection Mekanizmasını Anlamak

Administrator Protection, her yükseltme gerektiğinde dinamik olarak bir Sistem Yönetimi Yönetici Hesabı (System Managed Admin Account) oluşturarak yerel yöneticiye bağlıyor. Bu yöntem, bölünmüş belirteç ihtiyacını ortadan kaldırıyor ve yükseltilmiş görevlerin güvenli bir ortamda yürütülmesini sağlıyor. Endpoint Privilege Management (EPM) gibi diğer yöntemlerden farklı olarak, bu hesap sürekli olarak SAM veritabanında saklanır ve güvenlik açısından izole bir ortam sağlar.

Administrator Protection Nasıl Etkinleştirilir?

Administrator Protection etkinleştirmek için Grup İlkesi veya Intune kullanılabilir:

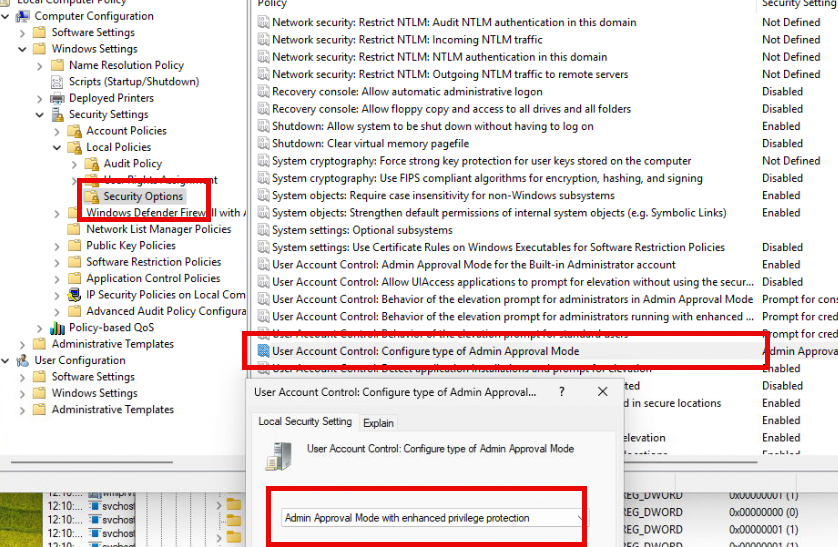

- Grup İlkesi ile Etkinleştirme:

- Grup İlkesi Düzenleyicisi’ni açın (gpedit.msc).

- Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options

- User Account Control: Configure type of Admin Approval Mode “Admin approval mode with Administrator protection” olarak yapılandırın.

- Cihazı yeniden başlatın.

Arka Planda Neler Olur?

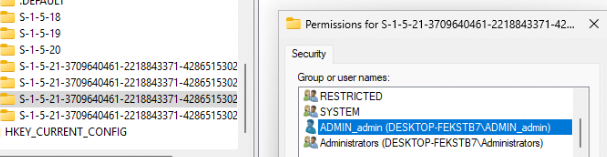

Administrator Protection etkinleştirildiğinde, sistem mevcut her yerel yönetici hesabı için ShadowAdmin hesabını dinamik olarak oluşturur. ShadowAdmin hesabı, yönetici görevleri gerçekleştirebilmesi için gerekli yetkileri alır ve Local Administrators grubuna eklenir. ShadowAdmin’in oluşturulmasıyla, ana yönetici hesabına bağlanan belirteçler izole edilerek yönetici ayrıcalıkları güvenli hale getirilir.

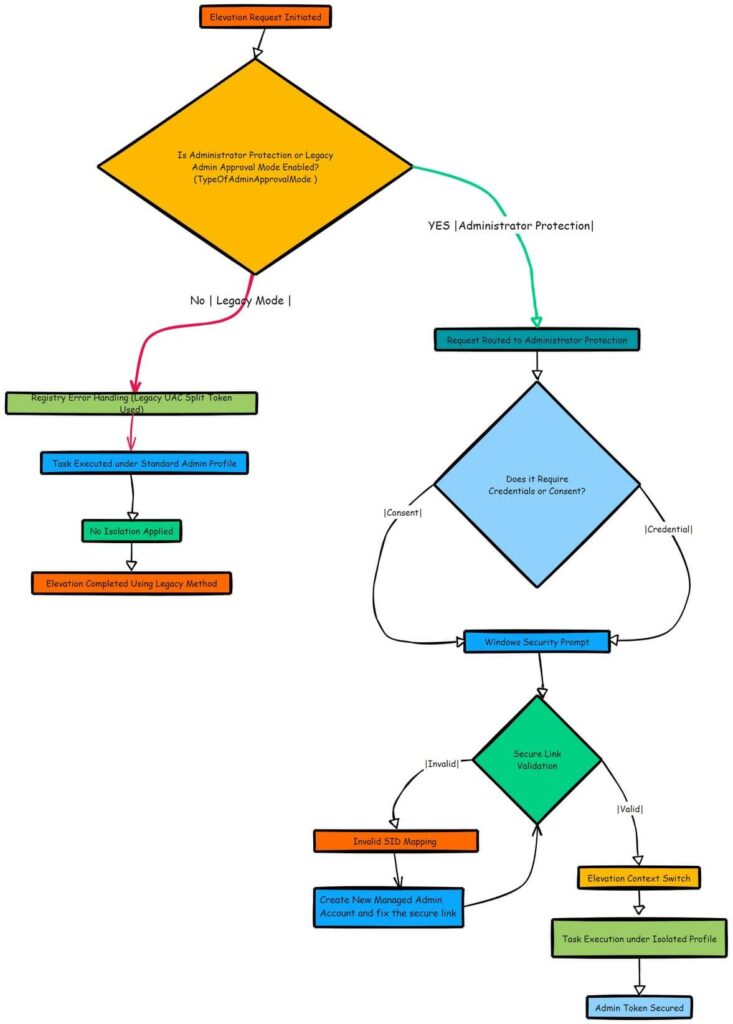

Administrator Protection mekanizması şu aşamalardan oluşuyor.

- Randomized Naming: ShadowAdminAccount::CreateRandomShadowAdminAccountName fonksiyonu, her bir yönetici için rastgele bir ad oluşturur ve her hesap için benzersiz bir Sistem Yönetim Hesabı yaratır.

- Linking Accounts in the SAM Database: ShadowAccountForwardLinkSid, ana yönetici hesabının SAM girişinde kaydedilir ve bu hesap ile ShadowAdmin hesabı arasında bağlantı kurulur.

- Adding to the Local Administrators Group: ShadowAdminAccount::AddAccountToLocalAdministratorsGroup fonksiyonu, ShadowAdmin hesabını Local Administrators grubuna ekleyerek, bölünmüş belirteç ihtiyacını ortadan kaldırır.

İşlemleri Administrator Protection ile Yükseltme

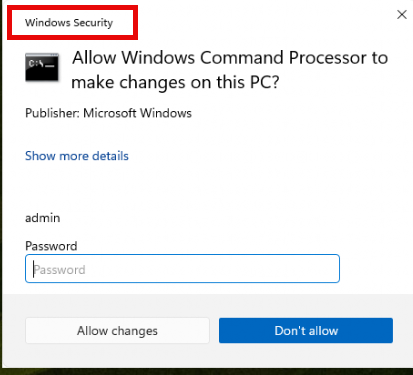

Administrator Protection etkinleştirip cihazı yeniden başlattıktan sonra, yönetici yetkisine sahip bir kullanıcı olarak komut istemini yönetici olarak çalıştırmaya çalıştığınızda, farklı bir Windows Güvenlik istemi göreceksiniz. Bu yeni istem, işlemin ShadowAdmin hesabı bağlamında çalıştığını belirtir. Böylece, yönetici işlemleri asıl kullanıcı profiline müdahale etmeden güvenli bir ortamda yürütülür.

Bu değişiklik, hiçbir yönetici ayrıcalığının doğrudan kullanıcının hesabına bağlı olmamasını sağlayarak kötüye kullanım veya istismar riskini azaltır.

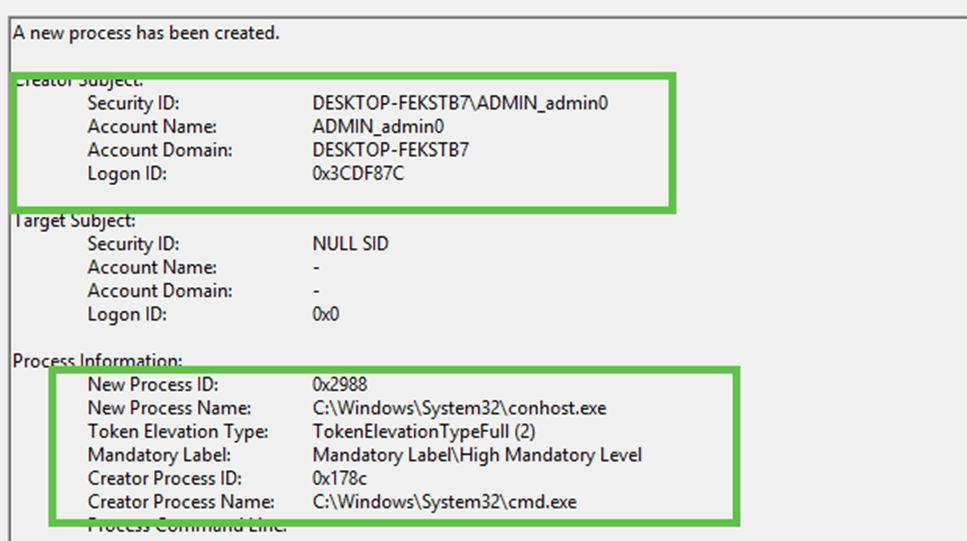

Aşağıdaki çizimde bu akışın nasıl çalıştığına dair ayrıntılı bir döküm görebilirsiniz; bu, Windows’un yükseltme isteklerini standart UAC süreci yerine bu sistem tarafından yönetilen hesap aracılığıyla nasıl güvenli bir şekilde işlediğini gösterir.

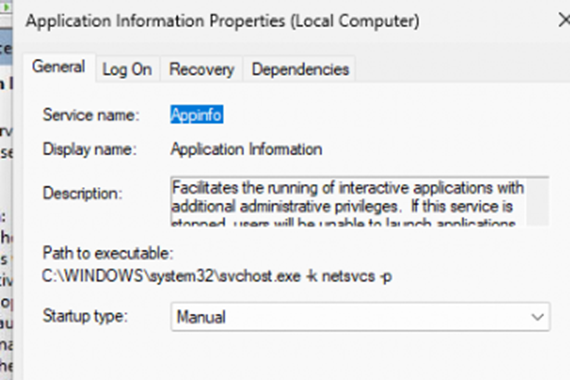

Appinfo Hakkında Bilgi

Appinfo.dll, Windows Uygulama Bilgisi Hizmeti’ne entegre bir dosyadır ve UAC işlemleri için çok önemlidir. Bu dosya, yönetici hakları gerektiren işlemleri değerlendirir ve kullanıcı veya uygulama eylemlerini denetler. Administrator Protection etkinleştirildiğinde, Appinfo.dll, yükseltme taleplerini değerlendirir ve bunları ShadowAdmin hesabı üzerinden yönetir.

Yükseltme Süreci

Yönetici bir işlem başlattığında, Appinfo.dll ilk olarak sistem kayıt defterindeki yükseltme modunu kontrol eder. Yükseltme talebinin geçerli olup olmadığını belirlemek için SAM veritabanındaki bağlantı anahtarları doğrulanır. Bu doğrulama, sahte işlemlerin ShadowAdmin hesabını taklit etmesini engeller.

Administrator Protection ve Endpoint Privilege Management (EPM) Arasındaki Fark

Administrator Protection, yönetici belirteçlerini güvenli bir şekilde izole ederek yönetici haklarını korurken, EPM belirli görevler için standart kullanıcıların yetkilerini yükseltmeye olanak tanır. Administrator Protection yönetici haklarını güvenli bir ortamda izole ederken, EPM daha esnek bir erişim kontrol modeli sunar.

Windows 11 ile tanıtılan Administrator Protection, yerel yönetici ayrıcalıklarını güvenli hale getiren yenilikçi bir yaklaşımdır. ShadowAdmin ile yönetici belirteçlerini izole bir ortamda saklayarak kötü amaçlı yazılımların bu belirteçlere erişimini zorlaştırır. Administrator Protection sistem yöneticileri ve güvenlik profesyonelleri için güçlü bir güvenlik katmanı ekleyerek Windows cihazlarında güvenliği artırmaktadır.

Eline sağlık.

Teşekkür ederim hocam.