Windows 10 Temaları Parola Çalmak için Kullanılabiliyor

Windows’un özelleştirilmiş masaüstü temaları özelliğinin, Windows giriş bilgilerini çalmak için kullanılabileceği keşfedildi.

Windows, kullanıcılarına masaüstü deneyimini özelleştirmek için farklı temalar kullanabilme seçeneğini sunuyor. Temalar Windows 10 ayarlar menüsünün altındaki özelleştirme bölümünden değiştirilebiliyor. Kullanıcılar Windows’un sunduğu standart temaların yanında kendi oluşturdukları temaları da kullanabiliyorlar.

Microsoft temaları %AppData%\Microsoft\Windows\Themes klasöründe “.theme” uzantılı dosyalarda saklanıyor ve “.deskthemepack” dosya uzantısı ile paketlenerek mail üzerinden veya online paylaşım ortamları üzerinden paylaşılabiliyor.

Windows tema dosyaları üzerinden saldırı yöntemi

Güvenlik araştırmacısı Jimmy Bayne,(@bohops) bu thema dosyalarının “Pass-the-Hash” atakları için kullanılabileceğini keşfetti.

“Pass-the-Hash” atakları, Windows kullanıcılarını SMB protokolü üzerinden uzak bir lokasyona yönlendirerek kullanıcı adı ve parola hashlerinin çalınmasına sebep olan ataklardır.

Bir ağ kaynağına SMB protokolü ile bağlanmaya çalışıldığı zaman Windows otomatik olarak uzak sisteme login olmaya çalışır bu esnada kullanıcı adı ve parolaya ait NTLM hash bilgisi gönderilir. Ağ üzerinden gönderilen parolanın hash bilgisini ele geçiren saldırganlar bruteforce, dictionary attack gibi yöntemlerle parolanın açık haline ulaşabilirler.

Bayne’in keşfettiği yönteme göre tema dosyası manipüle edilerek kullanılması gereken kaynaklar için ağ üzerinde bir lokasyon referans verilebilir. Örnek olarak masaüstü arka plan resmi için internet üzerinde bir URL gösterilebilir.

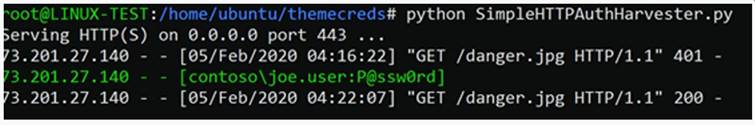

Manipüle edilmiş tema dosyası yüklendiği esnada Windows ağ üzerindeki kaynağa erişmeye çalışırken varsayılan davranışı gösterip login olmaya çalışacak ve Windows sistemine halihazırda girilmiş olan kullanıcı adı ve parolaya ait NTLM hash bilgisini ağ üzerinden gönderecektir.

Saldırganlar bu iş için geliştirilen özel araçları kullanarak bu trafiğin içerisindeki kullanıcı adı ve parolaya ait NTLM hash bilgisine ulaşabilir. NTLM Hash bilgisi üzerinden de özellikle seçilen parola çok basitse kısa sürede parolaların açık haline ulaşılabilir.

Bu saldırı sonucunda ele geçirilen hesap bilgileri bir Microsoft hesabına aitse durum daha problemli bir hal alabilir. Ele geçirilen Microsoft hesabı üzerinden Office 365 veya Azure gibi bulut tabanlı servislere de erişim sağlanabilir.

Bayne, keşfettiği açığı bu yılın başlarında Microsoft’a ilettiğini fakat Microsoft’un cevap olarak bu durumun tasarımla gelen bir özellik olduğunu belirttiğini ve herhangi güncelleme veya yama çıkılmadığını söylüyor.

Zafiyete karşı alınabilecek önlemler

İlgili açığa karşı önlem olarak .theme, .themepack, ve .desktopthemepackfile dosya uzantılarının bloklanması veya farkı bir programa atanması öneriliyor. Fakat bunun uygulanması halinde Windows’un tema özelliği kullanılamaz duruma gelecektir.

Önerilen diğer bir yöntem ise group policy üzerinden dışarıya giden NTLM trafiğinin engellenip NTLM hesap bilgilerinin network üzerinden gönderilmesine izin verilmemesi. Fakat bu yöntem uygulandığında da özellikle bir kuruma ait cihaz kullanıyorsanız ilgili kurumda paylaşılan kaynaklara erişmekle ilgili problemler ortaya çıkacaktır.

Son olarak da birçok güvenlik açığında olduğu gibi bulut servislere ait hesaplarda çift faktörlü kimlik doğrulama kullanımı da uygulanması gereken bir güvenlik önlemi olmaktadır.