Wazuh Server Kurulumu

Merhaba bu makalede open source dünyadan gelen intrusion detection (HIDS) sistemi olan Wazuhu size tanıtmaya çalışacağım.

Wazuh sahip olduğu yetenekler ile sisteminiz üzerinde oluşacabilecek zayıflıkları, yetkisiz erişimleri, windows kayıt defteri izleme (Windows registry monitoring), rootkit tespiti, log analizi, dosya bütünlüğü denetimi (file integrity checking) gibi daha bir çok denetimi gerçekleştirebilirsiniz.

Genel Özellikleri

- Security Analytics

- Intrusion Detection

- Log Data Analysis

- File Integrity Monitoring

- Vulnerability Detection

- Configuration Assessment

- Incident Response

- Regulatory Compliance

- Cloud Security

- Containers Security

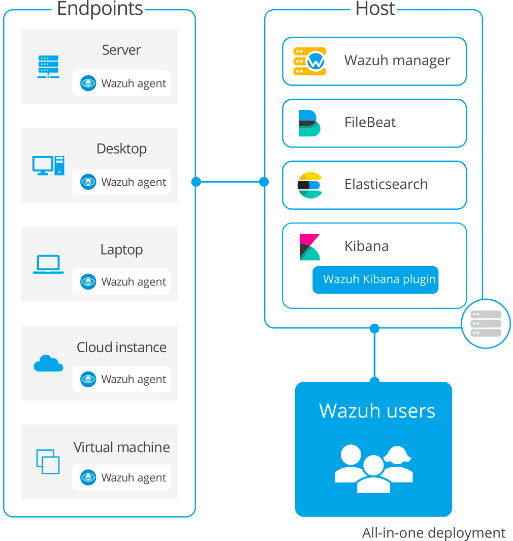

All-in-one – Tüm bileşenlerin bir arada olduğu kurulum seçeneği. Bu seçenek daha çok test ortamları için uygun bir kurulum olarak duruyor.

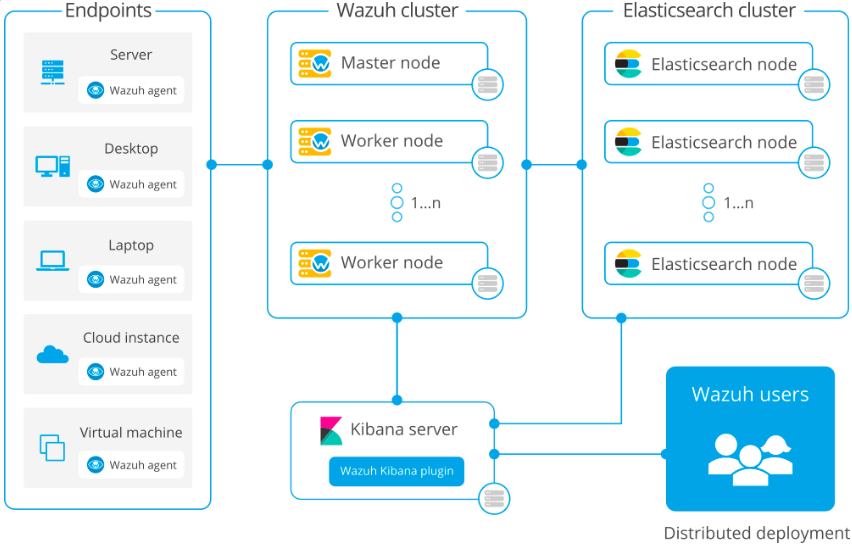

Distributed – Dağıtık kurulum. Bu kurulum production ortamlar için uygun olan kurulum seçeneği olarak karşımıza çıkıyor.

Biz ilk kurulumu All-in-one ile yapacağız. ikinici makalede ise Distributed kurulumu göreceğiz. All-in-one veya Distributed kurulum seçenekleri tamamen yapınız ile ilgili kurulum tasarımları. Sisteminiz ne kadarlık EPS değerleri üretiyor, kaç adet log kaynağına sahipsiniz gibi bir dizi sorunun cevabına bakarak bu kurulum seçeneklerinden uygun olanını seçmek ve donanım ihtiyaçlarınıda buna göre karşılamak gerekli.

All-in-one kurulum

Yapı

- Ubuntu 18.04 LTS

- 8 Çekirdek İşlemci

- 16 GB Ram

- 100 GB Disk alanı

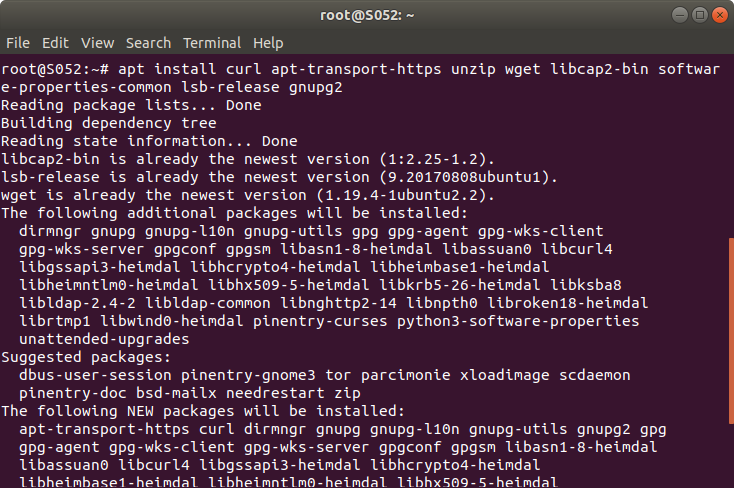

İlk komutumuz aşağıdaki gibi, gerekli olan araç ve paketleri yüklemek ile başlıyoruz.

apt install curl apt-transport-https unzip wget libcap2-bin software-properties-common lsb-release gnupg2

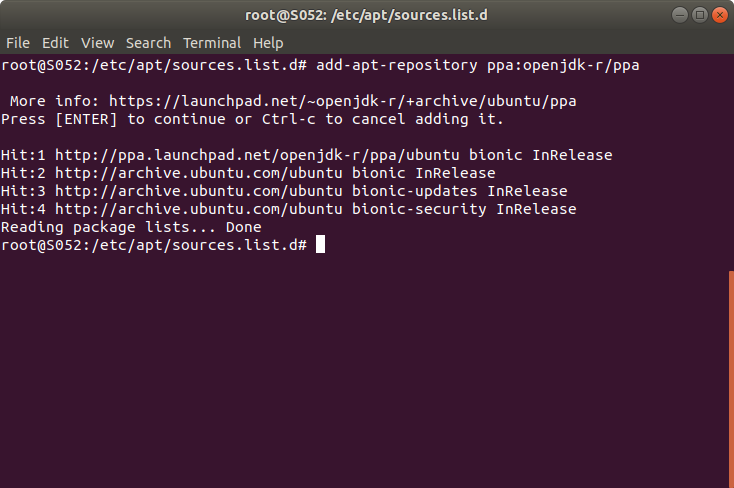

add-apt-repository ppa:openjdk-r/ppa

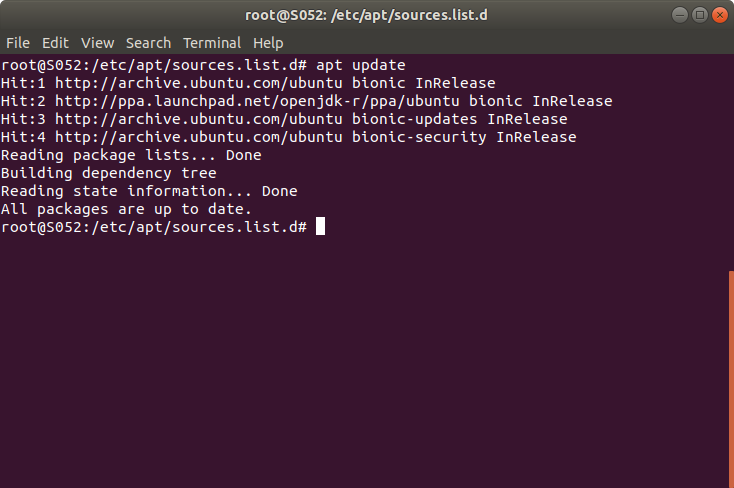

apt update

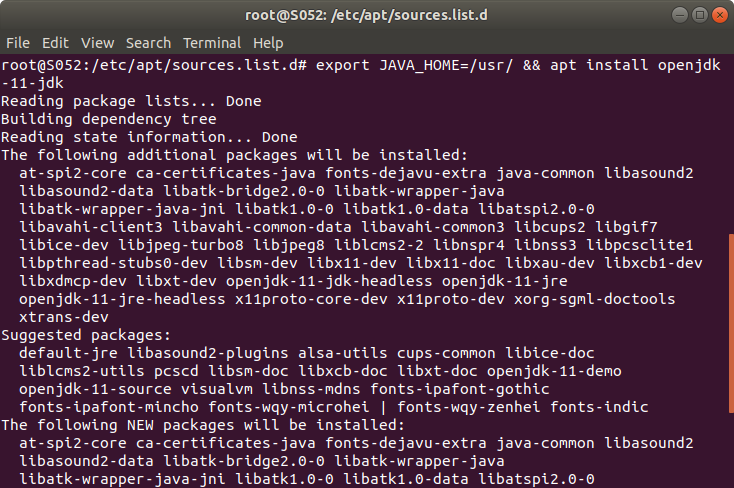

export JAVA_HOME=/usr/ && apt install openjdk-11-jdk

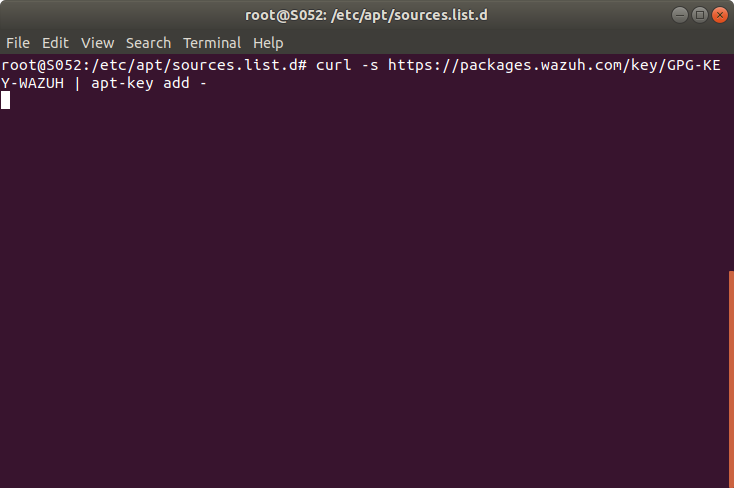

curl -s https://packages.wazuh.com/key/GPG-KEY-WAZUH | apt-key add -

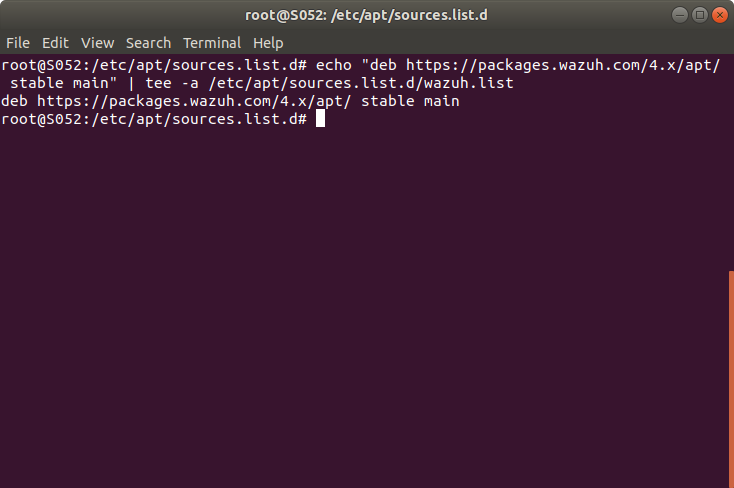

echo "deb https://packages.wazuh.com/4.x/apt/ stable main" | tee -a /etc/apt/sources.list.d/wazuh.list

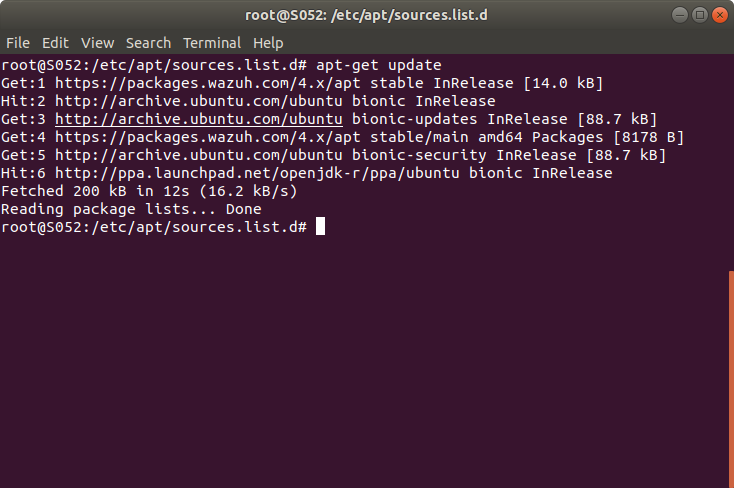

apt-get update

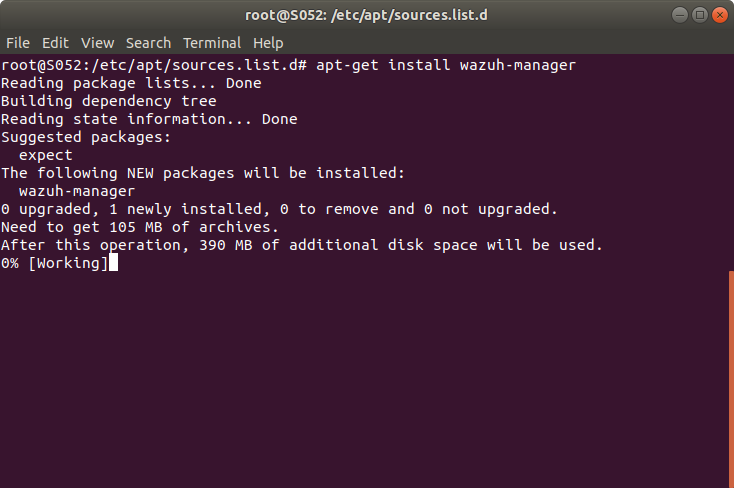

Gereklilikleri karşıladık, şimdi wazuh manager’ı kuruyoruz.

apt-get install wazuh-manager

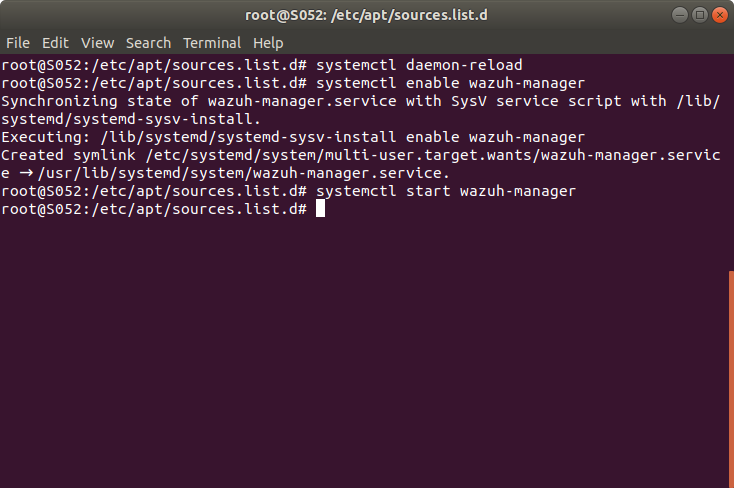

systemctl daemon-reload

systemctl enable wazuh-manager

systemctl start wazuh-manager

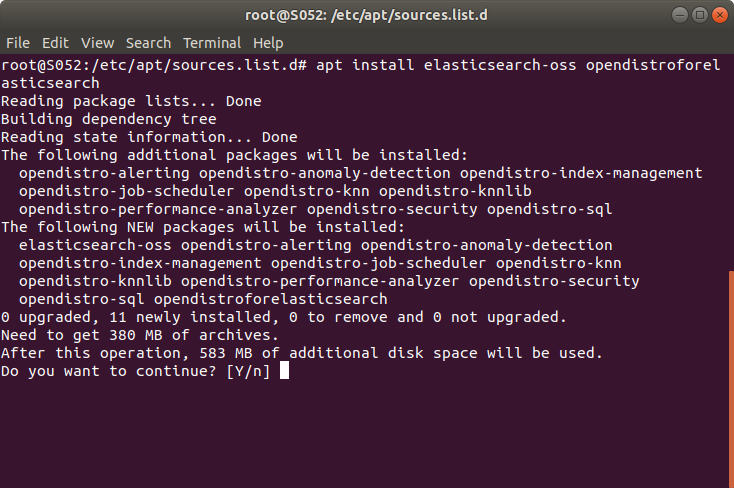

Şimdi Elasticsearch kurulumu ile devam ediyoruz.

apt install elasticsearch-oss opendistroforelasticsearch

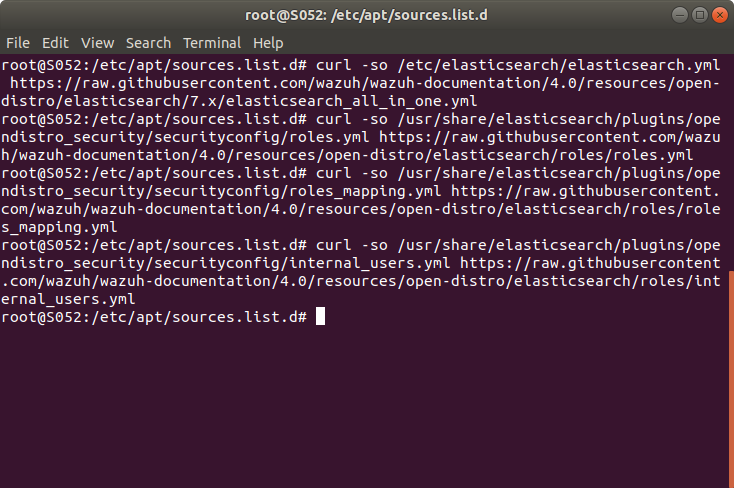

curl -so /etc/elasticsearch/elasticsearch.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/7.x/elasticsearch_all_in_one.yml

curl -so /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/roles/roles.yml

curl -so usr/share/elasticsearch/plugins/opendistro_security/securityconfig/roles_mapping.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/roles/roles_mapping.yml

curl -so usr/share/elasticsearch/plugins/opendistro_security/securityconfig/internal_users.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/elasticsearch/roles/internal_users.yml

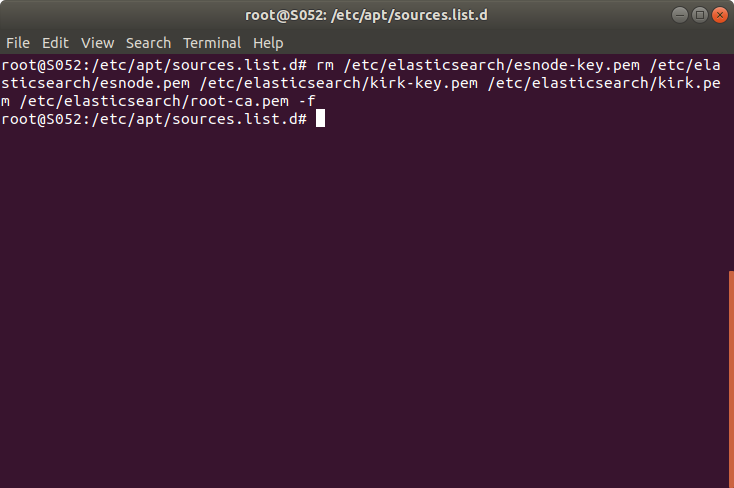

rm /etc/elasticsearch/esnode-key.pem /etc/elasticsearch/esnode.pem /etc/elasticsearch/kirk-key.pem /etc/elasticsearch/kirk.pem /etc/elasticsearch/root-ca.pem -f

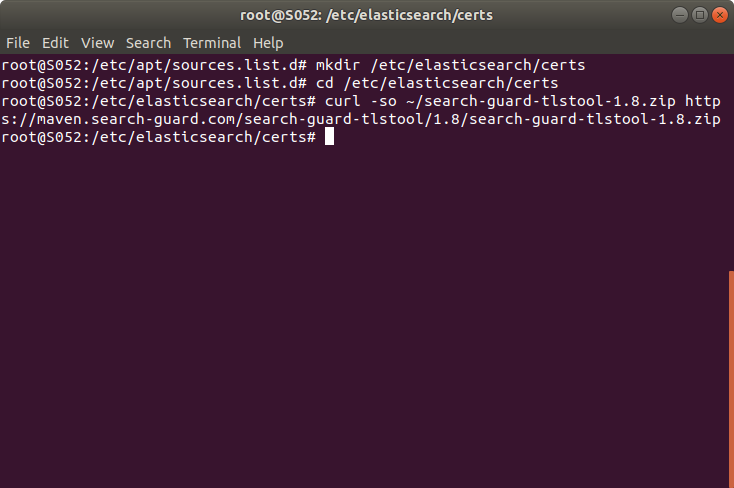

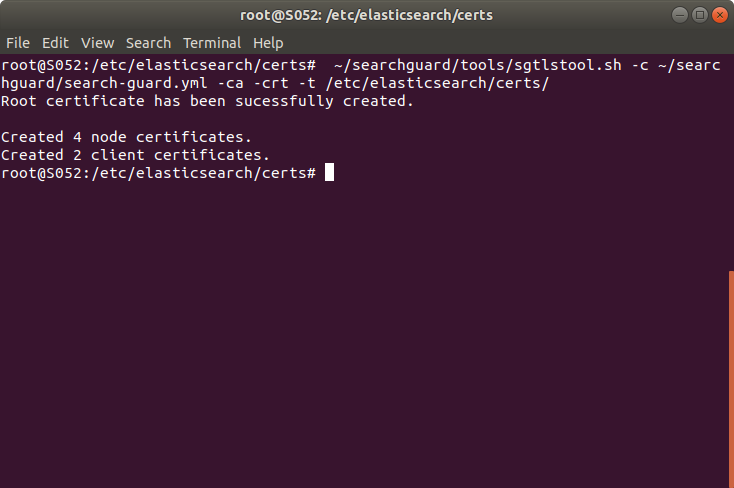

Tüm bileşenler arasındaki trafik SSL ile şifreleniyor. Bu yüzden SSL sertifikasını oluşturuyoruz.

mkdir /etc/elasticsearch/certs

cd /etc/elasticsearch/certs

curl -so ~/search-guard-tlstool-1.8.zip https://maven.search-guard.com/search-guard-tlstool/1.8/search-guard-tlstool-1.8.zip

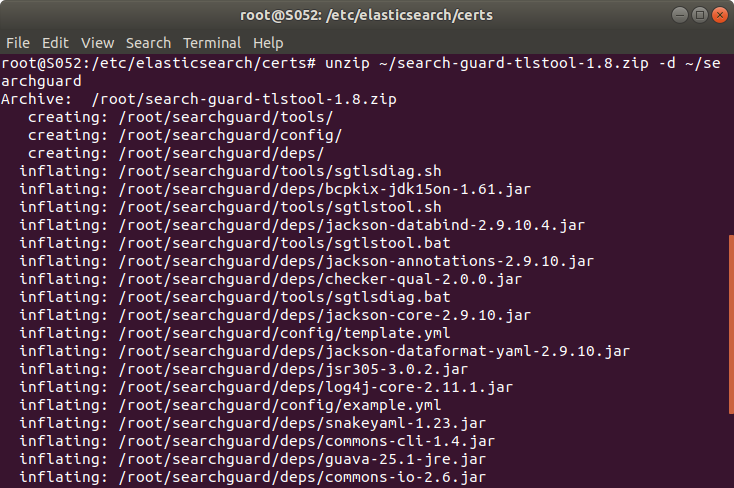

unzip ~/search-guard-tlstool-1.8.zip -d ~/searchguard

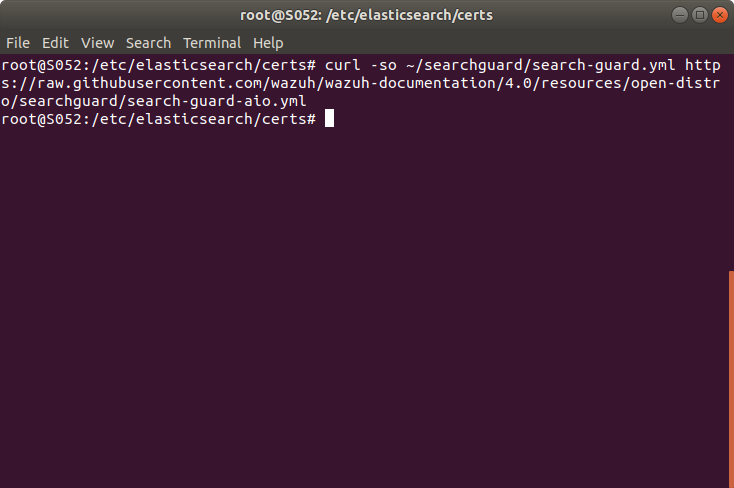

curl -so ~/searchguard/search-guard.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/searchguard/search-guard-aio.yml

~/searchguard/tools/sgtlstool.sh -c ~/searchguard/search-guard.yml -ca -crt -t /etc/elasticsearch/certs/

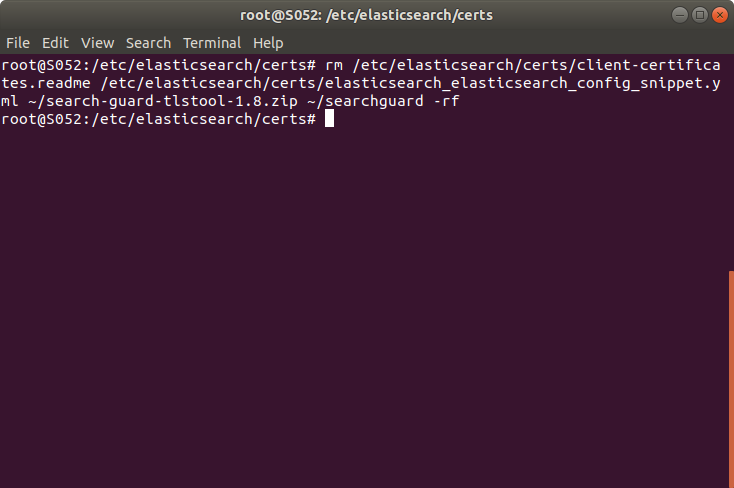

rm /etc/elasticsearch/certs/client-certificates.readme /etc/elasticsearch/certs/elasticsearch_elasticsearch_config_snippet.yml ~/search-guard-tlstool-1.8.zip ~/searchguard -rf

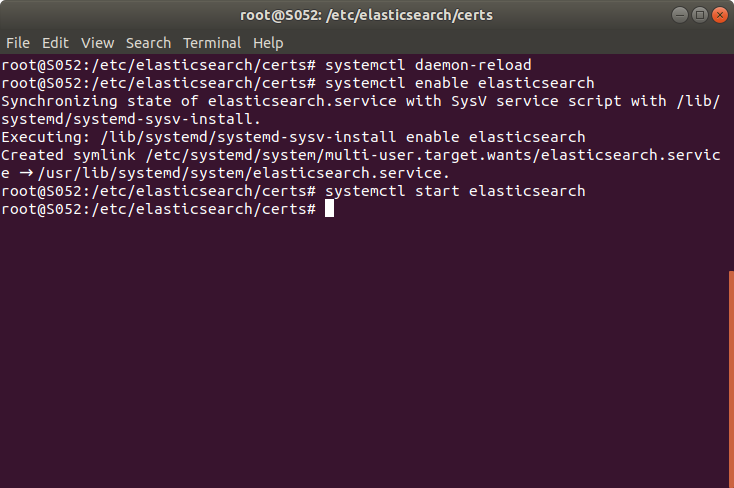

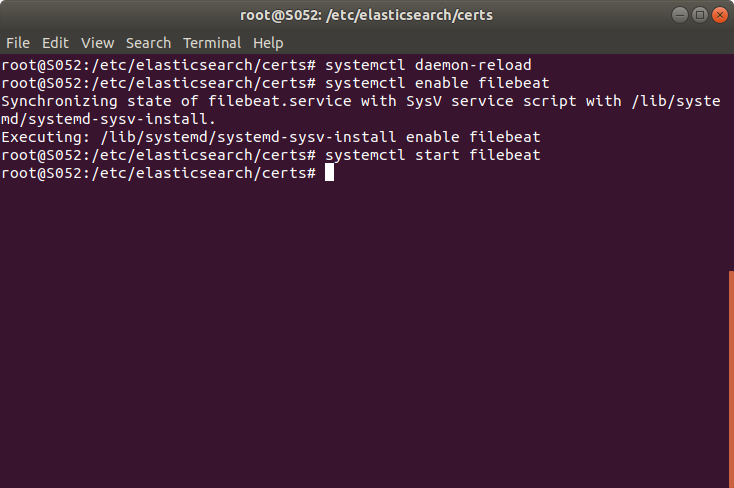

systemctl daemon-reload

systemctl enable elasticsearch

systemctl start elasticsearch

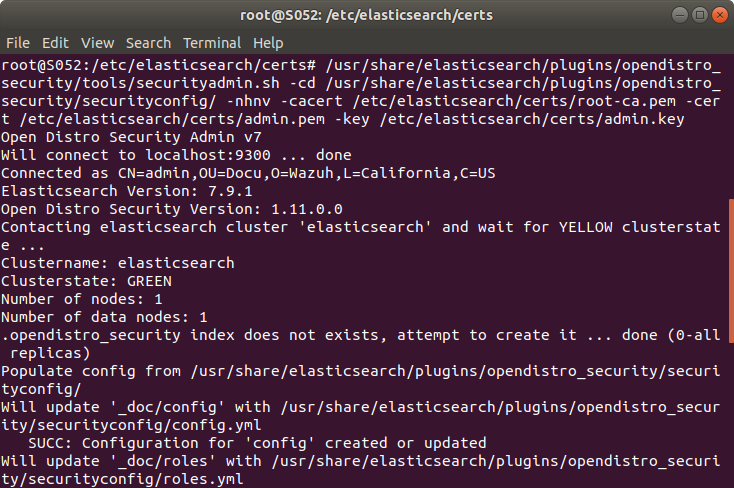

/usr/share/elasticsearch/plugins/opendistro_security/tools/securityadmin.sh -cd /usr/share/elasticsearch/plugins/opendistro_security/securityconfig/ -nhnv -cacert /etc/elasticsearch/certs/root-ca.pem -cert /etc/elasticsearch/certs/admin.pem -key /etc/elasticsearch/certs/admin.key

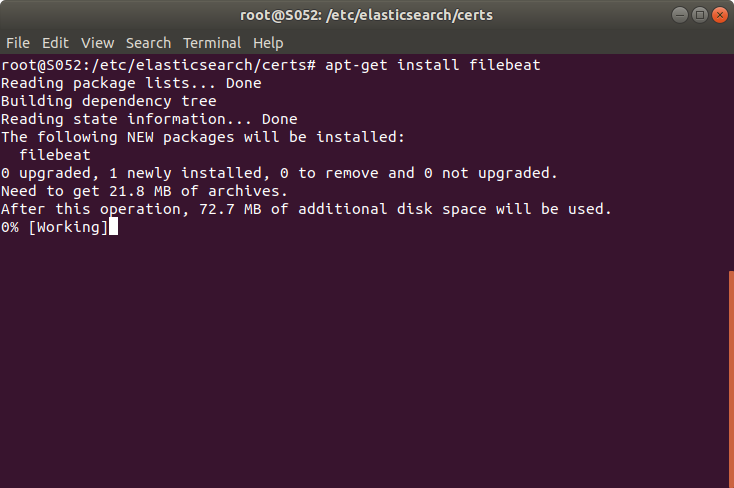

Filebeat’i yüklüyoruz. Beats kavramına ileriki makalelerde detaylı değineceğiz ancak bunu kurmaktaki amaç Wazuh sunucu üzerindeki logları görebilmek.

apt-get install filebeat

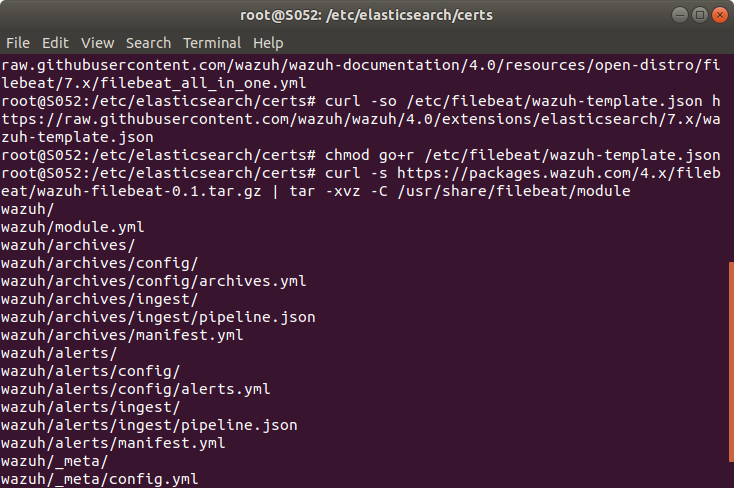

curl -so /etc/filebeat/filebeat.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/filebeat/7.x/filebeat_all_in_one.yml

curl -so /etc/filebeat/wazuh-template.json https://raw.githubusercontent.com/wazuh/wazuh/4.0/extensions/elasticsearch/7.x/wazuh-template.json

chmod go+r /etc/filebeat/wazuh-template.json

curl -s https://packages.wazuh.com/4.x/filebeat/wazuh-filebeat-0.1.tar.gz | tar -xvz -C /usr/share/filebeat/module

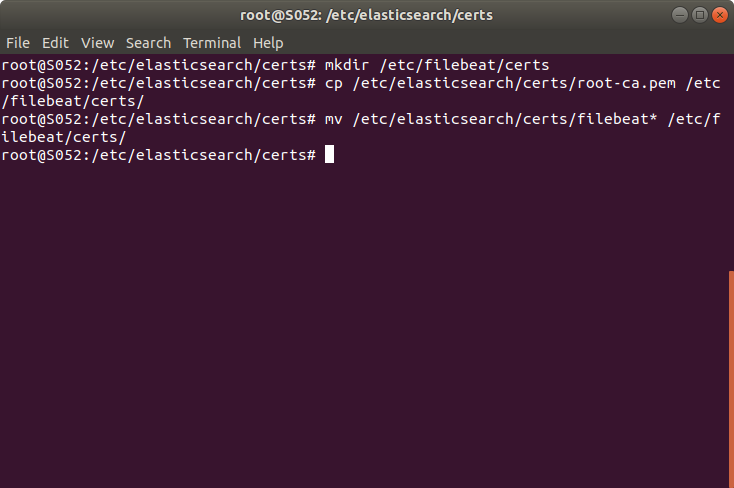

Öncede belirttiğim için Wazuh bileşenleri kendi aralarında SSL ile görüşüyor. Bu yüzden yine sertifika ayarlarını yapıyoruz.

mkdir /etc/filebeat/certs

cp /etc/elasticsearch/certs/root-ca.pem /etc/filebeat/certs/

mv /etc/elasticsearch/certs/filebeat* /etc/filebeat/certs/

systemctl daemon-reload

systemctl enable filebeat

systemctl start filebeat

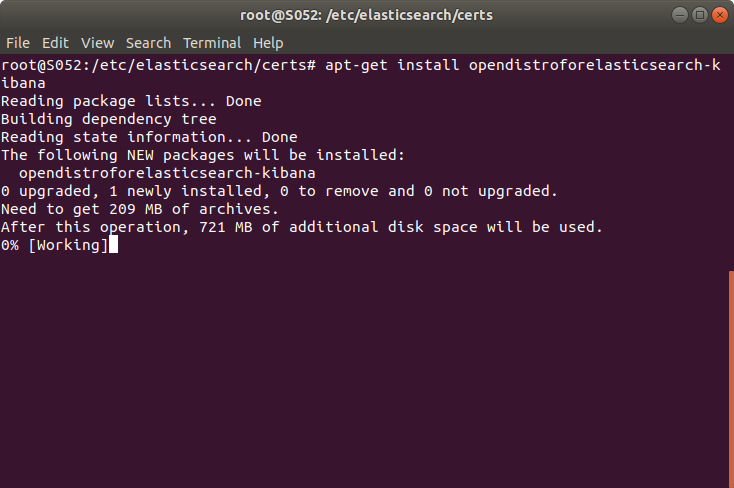

Kibanayı kuruyoruz.

apt-get install opendistroforelasticsearch-kibana

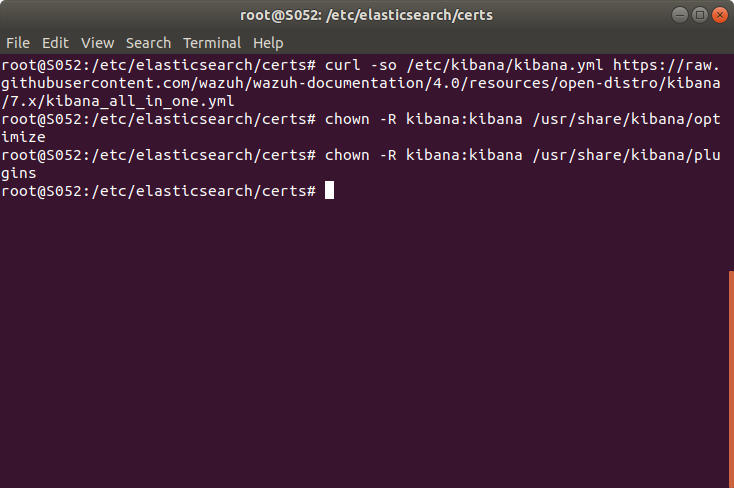

curl -so /etc/kibana/kibana.yml https://raw.githubusercontent.com/wazuh/wazuh-documentation/4.0/resources/open-distro/kibana/7.x/kibana_all_in_one.yml

chown -R kibana:kibana /usr/share/kibana/optimize

chown -R kibana:kibana /usr/share/kibana/plugins

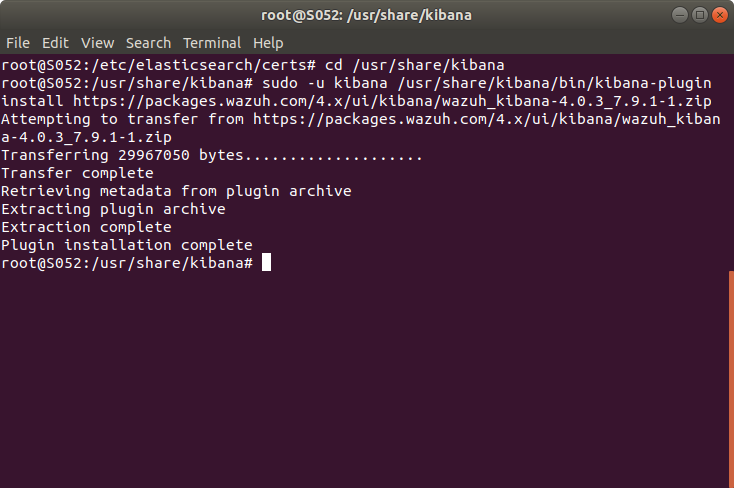

cd /usr/share/kibana

sudo -u kibana /usr/share/kibana/bin/kibana-plugin install https://packages.wazuh.com/4.x/ui/kibana/wazuh_kibana-4.0.3_7.9.1-1.zip

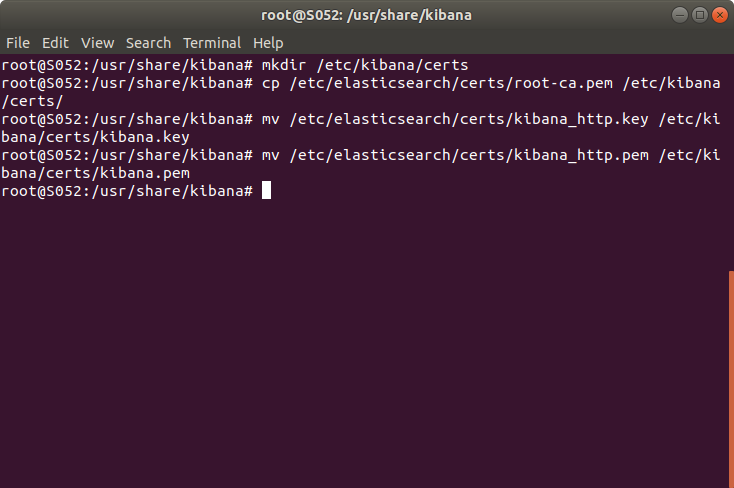

Kibana sertifika ayarlarını yapıyoruz.

mkdir /etc/kibana/certs

cp /etc/elasticsearch/certs/root-ca.pem /etc/kibana/certs/

mv /etc/elasticsearch/certs/kibana_http.key /etc/kibana/certs/kibana.key

mv /etc/elasticsearch/certs/kibana_http.pem /etc/kibana/certs/kibana.pem

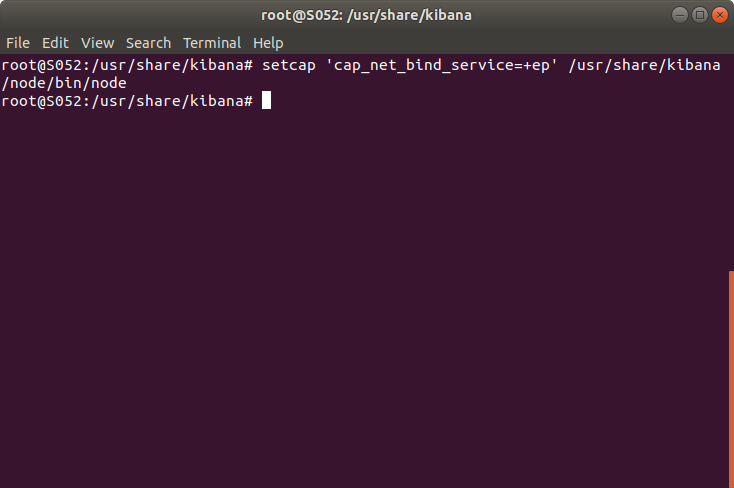

setcap 'cap_net_bind_service=+ep' /usr/share/kibana/node/bin/node

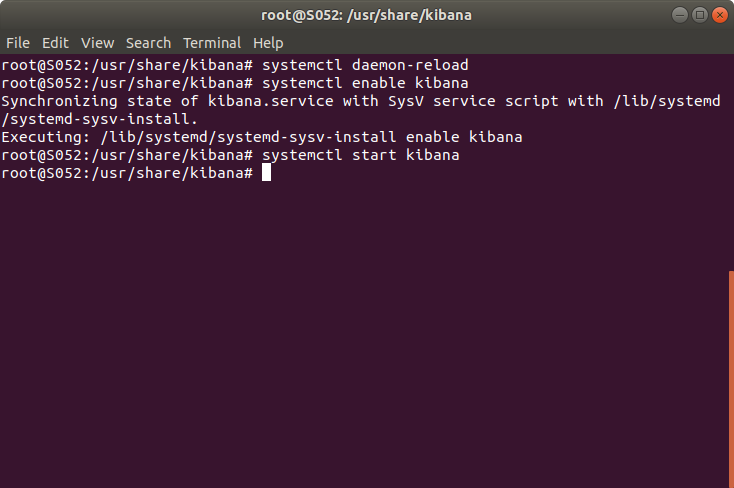

systemctl daemon-reload

systemctl enable kibana

systemctl start kibana

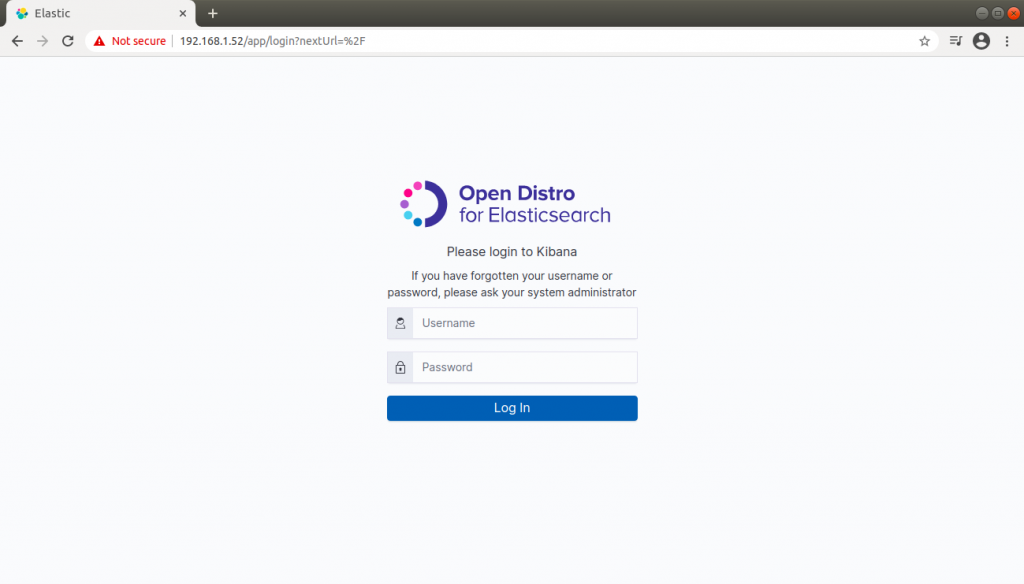

Kurulum tamamlandı. Ara yüze erişmek için “https://ip adresi” şeklinde internet tarayıcınıza giriyorsunuz.

Default kullanıcı adı ve şifres : admin/admin

İlerdeki makalelerde şifreyi nasıl değiştirebileceğimizi göreceğiz.

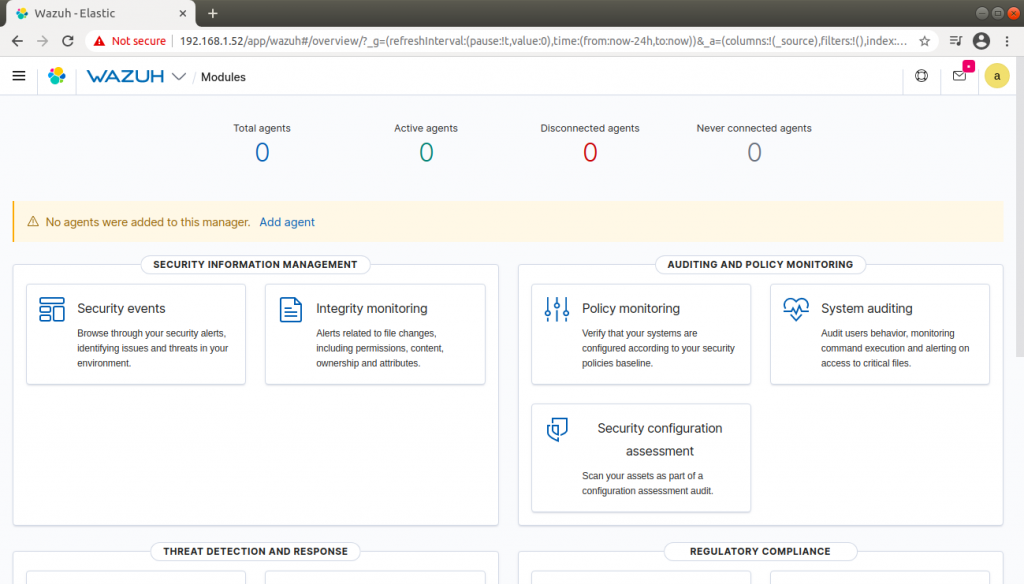

Aşağıda Wazuh Dashboard’dan bir görüntü görüyorsunuz.

Bu ilk makalede Wazuh’a kısa bir giriş ve kurulum yaptık ancak daha gidecek çok yolumuz var. Devam edecek makalelerde Wazuh’un tüm detaylarını beraber incelemeye devam edeceğiz.

Keyifli okumalar, Sağlıcakla kalın.

Eline sağlık Sait.

İlginç bir makale, devamını bekleriz.

Teşekkürler Kenan Bey, diğer seriler kısa sürede yayında olacak.

Güzel makale eline sağlık.

Cahit hocam, teşekkürler.

merhaba sait hocam , export JAVA_HOME=/usr/ && apt install openjdk-11-jdk bu komutu çaklıştırdığımda export konum bulanamdı diyor

Merhaba Sait bey ubuntunun server versiyonunu mu kuracağız desktop versiyonunu mu ?

Merhaba, server versiyonunu öneriyorum. Desktop versiyonu sadece son kullanıcı bilgisayarlarında kullanılmalı.