Vista Firewall with Advanced Security

Güvenli iletişimin önemli olduğu şu günlerde bireysel korunmanın önemine dikkat çeken Microsoft, Vista ile bir yeniliğe daha imza atmıştır. Bu yenilik, gerek ekstra koruma gerekse kullanım kolaylığı sunan Vista’nın güvenliği gelişmiş firewall aracıdır. Bu makalede Windows Vista’nın gelişmiş firewall aracının yeniliklerini inceleyeceğiz.

Güvenli iletişimin önemli olduğu şu günlerde bireysel korunmanın önemine dikkat çeken Microsoft, Vista ile bir yeniliğe daha imza atmıştır. Bu yenilik, gerek ekstra koruma gerekse kullanım kolaylığı sunan Vista’nın güvenliği gelişmiş firewall aracıdır.

Control Panel’inden veya Security Center arayüzünden ulaşılabilen Windows Firewall aracı, Windows Vista öncesi versiyonlarda bulunan firewall arayüzünden neredeyse bir farkı bulunmamakta; bununla birlikte Administrative Tools klasörü altında Windows Firewall with Advanced Security aracı bambaşka bir arayüzle ve gelişmiş özelliklerle karşımıza çıkmaktadır. ( Resim – 01 ve 02 )

Resim – 01

Resim – 02

Vista’nın yeni firewall aracında önceki versiyonlarda bulunan tek yönlü port koruması yerine hem içerden hem de dışarıdan (inbound – outbound) portları izole eden gelişmiş bir koruma altyapısı bulunuyor. Bu sayede istenmeyen çıkışlar da önlenebiliyor. Vista firewall ile bir istisna tanımlamak istediğinizde bu iki filtreyi gözönünde tutmanız gerekiyor. Ayrıca Windows’un kendi servisleri için önceden oluşturulmuş istisnalar da bu arayüz kullanılarak yeniden yapılandırlabiliyor.

Resim – 03

Resim – 04

Bunların yanısıra vista firewall aracında farklı çalışma ortamları için üç adet profil barındırıyor. Bu profiller; korunmanın sadece firewall tarafından gerçekleştiği açık ortamlar (Public), korunmanın bir başka firewall (örneğin firewall barındıran adsl modem) arkasında gerçekleştiği daha güvenli ortamlar (Private) ve bir domain’in bulunduğu çalışma ortamları (Domain) için önceden oluşturulmuş konfigürasyonlar bütünü olarak karşımıza çıkıyor. Bu profillerden uygun olanı seçilebileceği gibi tümünü aktif hale getirip bulunulan ortama göre değişmesi de sağlanabiliyor. Aynı zamanda Vista Firewall aracını kullanarak güvenli bağlantı kuralları (ipsec) oluşturulabiliyor. (Resim – 03 ve 04)

Bu makalede ayrıntılı olarak değinmek istediğim konu, kural tanımlayarak istisna (exception) oluşturmak. Dilerseniz bir programın kullandığı tek bir port için yeni bir kural oluşturalım.

Resim – 05

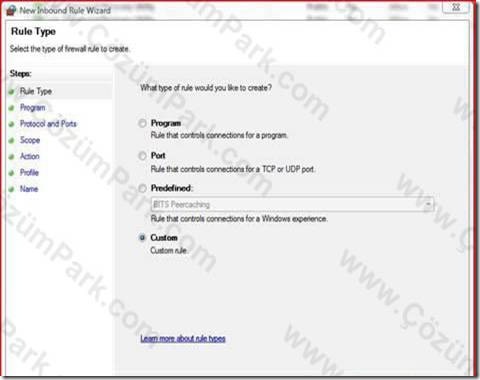

Giriş penceresinden (Resim – 02) Inbound Rules mensünü seçerek sağ tarafında bulunan Action araç kutusundan New Rule linkini tıklayarak Resim- 05’de görünen sihirbaz penceresini açalım. Burada önemli bir hatırlatma yapmak istiyorum; oluşturacağımız bu kural, firewall aracının ilk arayüzünde bulunan Inbound veya Outbound seçeneklerine göre değişecektir. Ben, Inbound seçeneği altında New Rule linkini seçtiğimden dolayı oluşturacağım kuralı da buna geöre belirlemiş oluyorum.

Hatırlatmadan sonra kaldığımız yerden devam edelim. Sihirbazın ilk sorusu, istisna tanımlamak istediğimiz program için kural türünün ne olduğudur. Burada programın kullanacağı her port için direkt olarak programın kendisine (Program), programın kullanacağı bir veya birden fazla porta (Port), windows’un kendi servislerine (Predefined) istisnalar tanımlayabileceğimiz gibi daha ayrıntılı konfigürasyonlar da yapabiliyoruz. Konuyu daha derin incelemek için bu penceredeki tercihim Custom olacaktır.

Resim – 06

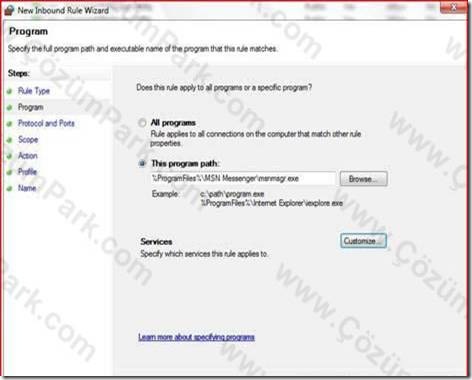

Sihirbazın sonraki penceresinde istisna tanımlamak istediğimiz programın yolunu göstermek için This program path kuralını seçip programın bulunduğu yolu Browse butonunu tıklayarak belirliyoruz. Bu pencerede All programs kuralı tüm programlar için istisna oluşturulmasını, Services kuralı ise istenilen bir veya birden fazla windows servisi için istisna oluşturulmasını sağlayacaktır. (Resim – 06 )

Resim – 07

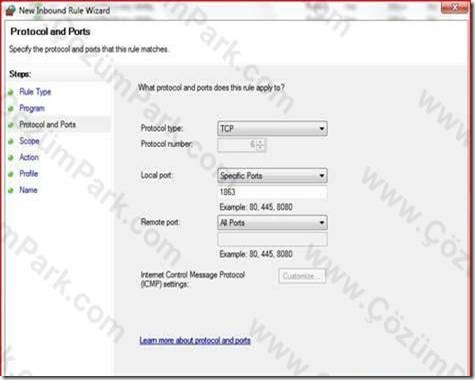

Sonraki pencerede belirlediğim program için iletişim protokolü (TCP), lokal portu (1863) ve gerekirse bağlantı kurulacak host’un portunu belirliyoruz. (Resim – 07 )

Resim – 08

Bir sonraki pencerede ise lokal bilgisayarda bulunan bir veya birden fazla network kartına kısıtlama yapmak amacıyla ip numaralarını giriyoruz. Aynı zamanda bağlantı kurulacak host için de bu kısıtlamayı yapabiliyoruz. Bu şekilde kuralımızı noktadan noktaya iletişim gerçekleşecek şekilde sınırlama imkanımız da bulunuyor. Bu pencereyi herhangi bir konfigürasyon yapmadan geçersek lokal host’daki tüm network kartları ile herhangi bir hedef host’a bağlantı kurulmasını belirlemiş oluruz. (Resim – 08 )

Resim – 09

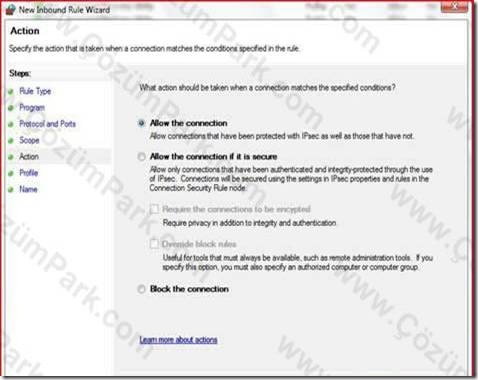

Sonraki pencerede kuralımızın ne amaçla kullanılacağını belirliyoruz. Buradaki amacımız belirli şartlar altında bir bağlantı kurulmasını sağlamak olduğundan Allow the connection seçeneği uygun olacaktır. Eğer bağlantının güvenli bir şekilde (ipsec) gerçekleşmesini istenirse Allow the connection if it is secure kuralı seçilebilir. Bu kural sayesinde bağlantı kurulacak Host’un ve/veya Kullanıcının adını belirleyerek bağlantının sınırlarını iyice daraltabiliriz. Bu penceredeki son seçenek ile (Block the connection) önceki adımlarda belirlenen kurallar doğrultusunda bağlantının kurulmasını engellemek amacı ile kullanılabilir. Yani istenilen uygulama ve/veya port’dan bağlantı kurulamamasını sağlayabiliriz. (Resim – 09 )

Resim – 10

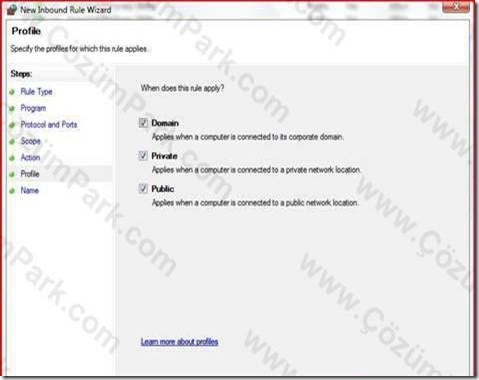

Bir sonraki pencerede ise oluşturduğumuz kuralın hangi profiller için geçerli olacağını belirtiyoruz. (Resim – 10 )

Resim – 11

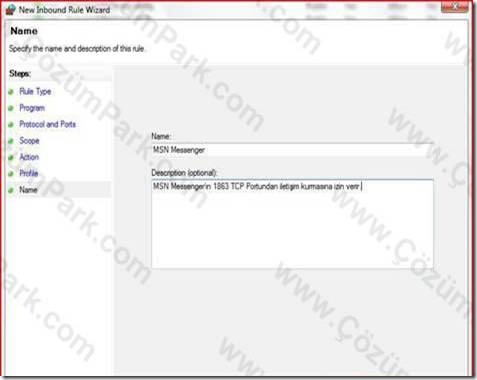

Sihirbazın son penceresinde kuralımız için tanıtıcı bir isim ve açıklama giriyoruz. Bu adımla birlikte bir inbound rule oluşturmuş olduk. (Resim – 11 )

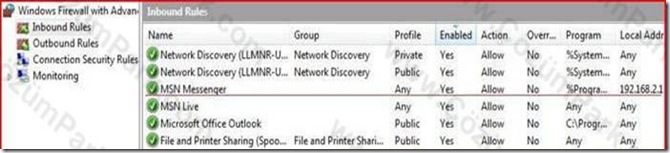

Resim – 12

Kuralımızın son halini resim 12’deki gibi görüyoruz. Buradaki kuralların sayısının önceki firewall araçlarında bulunan kurallara nazaran çok daha fazla olduğunu görebiliyoruz. Bu durumda aklıllara gelen ilk soru, bu kuralların ihtiyaç halinde tekrar oluşturulmasının oldukça zaman alıcı bir iş olacağıdır. Tabi ki Vista’nın Firewall aracında hem sistem tarafından oluşturulan kuralları hem de sonradan oluşturduğumuz kuralların tamamını export yöntemiyle yedekleyip import yöntemiyle de ihtiyaç halinde geri yükleyebiliyoruz. (Resim 2 Action Menüsü)

Resim – 13

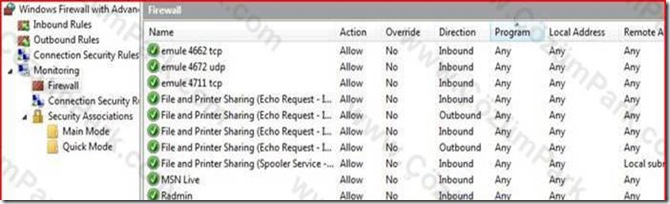

Aynı zamanda hali hazırda çalışır durumda olan tüm kuralları görüntülemek için Monitoring menüsünü kullanılabiliyoruz. Bu bölümde sadece istisna kuralları değil, ipsec ile kurulmuş güvenli bağlantıları da izleme imkanımız da bulunmaktadır.

Burada da Vista Firewall aracı ile bütünleşik gelen, Conncection Security Rule sihirbazı ile iki host arasında güvenli iletişim (IPSec) kurmak için nasıl bir yol izleyeceğimize değineceğim.

Resim – 14

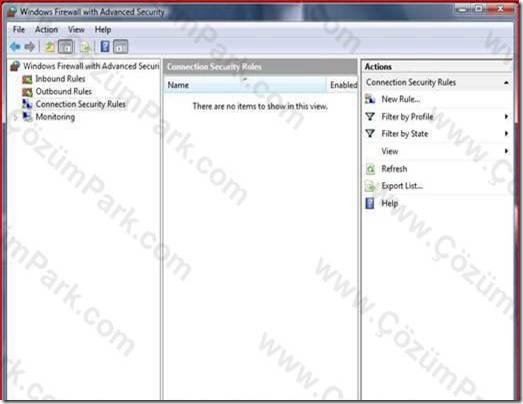

Bu işlemi yapmak için sırasıyla Start > Control Panel > Administrative Tools yolunu izleyerek Resim 14’de görünen Windows Firewall with Advanced Security arayüzünü açalım. Connection Security Rules taşıyıcısına tıkladığımızda menünün sağ tarafında bulunan New Rule linki yardımı ile sihirbazımızı başlatalım.

Resim – 15

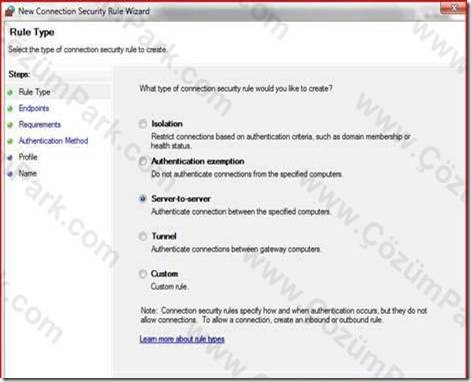

Sihirbazın ilk menüsünde oluşturacağımız kuralın amacını belirtmemiz gerekiyor. Burada, hostlar arası iletişimi engellemek için Isolation, bir kural ile iletişimi engellenmiş host grubu arasından bir host’la iletişim kurmak için yani kural dışı istisna tanımlamak için Authentication excemption, iki host arası güvenli iletişim için Server-to-server, Gateway’ler arasi güvenli iletişim (ör: L2TP VPN) kurmak için Tunnel ya da gelişmiş konfigürasyonlar yapmak için Custom kurallarından birini seçebiliriz. Amacımız iki host arası güvenli iletişim kurmak olduğundan Server-to-server seçeneği uygun olacaktır. (Resim -15)

Resim – 16

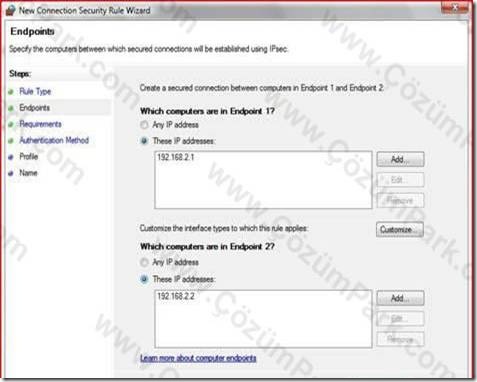

İkinci adımda ise hangi host’lar arası güvenli iletişim kurmak istediğimizi belirtiyoruz. Resim 16’de görüldüğü üzere tek bir host belirleyebileceğimiz gibi birden fazla host grubu veya network belirleme şansımız da var.

Resim – 17

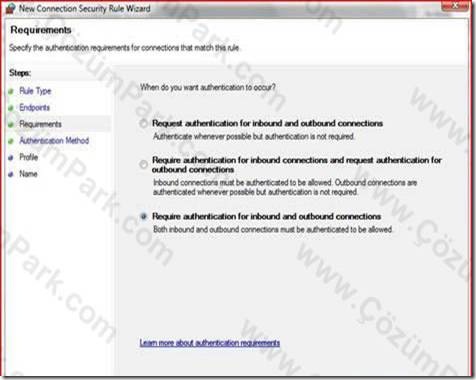

Sonraki adımda kuralımızın hangi şartlar altında işleyeceğini belirtiyoruz. ‘Request authentication for inbound and outbound connections’ seçeneği ile güvenli bir iletişim teklif edilir fakat karşı taraf bunu istemezse iletişim normal yollarla gerçekleşir. ‘Require authentication for inbound connections and request authentication for outbound connections’ seçeneği ile gelen bağlantılar için güvenli iletişim şartı aranır, giden bağlantılarda güvenli iletişim teklif edilir fakat kabul görmezse iletişim normal yollarla gerçekleşir. ‘Require authentication for inbound and outbound connections’ seçeneği ile her iki yönde de güvenli iletişim şartı aranır aksi halinde iletişim gerçekleşmez. Amacımıza uygunluğu açısından son seçeneği işaretleyerek devam ediyoruz. (Resim – 17 )

Resim – 18

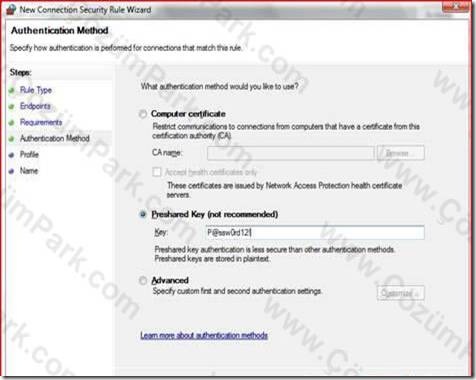

Bir sonraki adımda ise hostların karşılıklı olarak gerçekleştireceği kimlik doğrulama metodunu belirliyoruz. Burada, Computer certificate seçeneği ile her iki host’un güvendiği bir CA’in (Sertifika otoritesi) sertifikasını kullanarak, Preshared Key seçeneği ile iki host arasında önceden belirlenmiş bir anahtar kelime kullanarak ya da Advanced seçeneği ile gelişmiş bir veya birden fazla kimlik doğrulama yöntemini (Kerberos, NTLM vs.) kullanarak iletişim gerçekleşmesi sağlayabiliriz. Preshared Key seçeneği CA’nın ve bir domain yapısının bulunmadığı ortama uygun bir seçenek olacaktır. (Resim – 18)

Resim – 19

Bu adımda ise kuralımızın hangi firewall profili ile birlikte kullanılacağını seçiyoruz. Tercihen bir veya birden fazla profili seçebiliriz. (Resim – 19)

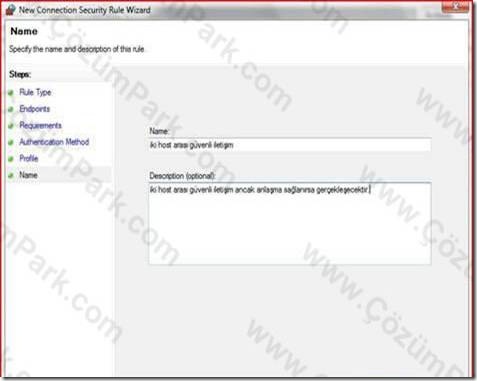

Resim – 20

Sihirbazın son adımında kuralımız için bir isim ve açıklama belirtiyoruz. (Resim – 20 )

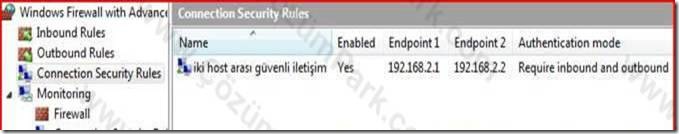

Resim – 21

Kuralımızın son halini Resim – 21’deki şekli ile görebiliyoruz.

Resim – 22

Oluşturmuş olduğumuz kural ile belirli host ve/veya network’ler ile nasıl iletişim kuracağımızı belirlemiş olduk. Firewall aracının giriş menüsünde bulunan Windows Firewall Properties linki ile ulaşabileceğimiz konfigürasyon menüsünde, gerçekleşecek IPSec bağlantılarında kullanılacak anahtar değişimi, veri şifreleme ve kimlik doğrulama işlemleri için kullanılacak yöntemleri belirleyebiliyoruz. (Resim – 22)

Resim – 23

Resim – 24

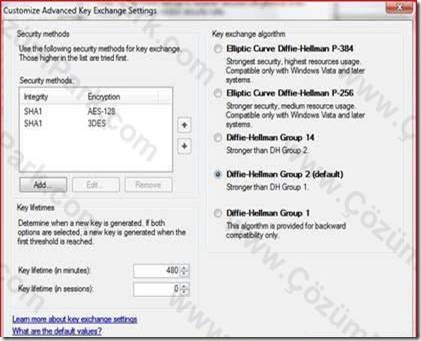

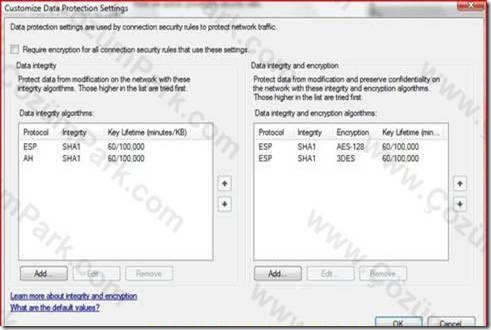

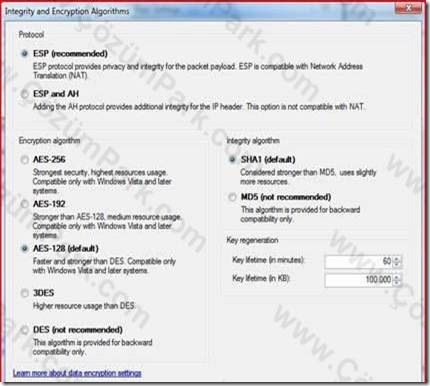

Dilersek, ipsec bağlantısı için gerçekleşecek anahtar değişimi sırasında veri doğrulama (integrity) ve veri güvenliği (encryption) konfigürasyonlarını ayrıntılı bir şekilde düzenleyebilir, farklı algoritmalar kullanılmasını sağlayabiliriz. Buradaki varsayılan metodlar; veri doğrulama için SHA1, veri güvenliği için AES-128 algoritmalarıdır. Burada göz önündebulundurulması gereken bir durum vardır; algoritmaları seçerken Vista öncesi işletim sistemlerinin kullanabileceği algoritmalara uyumlu olmalarına dikkat etmemiz gerekmektedir. Aksi halinde iletişim gerçekleşmeyecektir. Örneğin Vista ipsec bağlantısında veri güvenliği için AES algorimasını desteklemekte fakat XP sadece DES ve 3DES algoritmalarını kullanabilmektedir. (Resim – 23 ve 24)

Resim – 25

Resim – 26

Aynı şekilde, ipsec bağlantısı esnasında gerçekleşecek veri doğrulama ve veri güvenliği için kullanılacak metodları da ayrıntılı olarak yapılandırabiliyoruz. Buradaki varsayılan protokol ESP (Encapsulation Security Payload) ve bu protokolün kullandığı veri doğrulama metodu yine SHA1, veri güvenliği metodu da AES-128’dir. Dilersek, veri doğrulama metodu olarak AH (Authentication Header) ve ESP protokollerini birlikte kullanabiliriz. (Resim – 25 ve 26) Konu hakkında ayrıntılı bilgi http://www.microsoft.com/technet/network/security/ipsecarc.mspx adresinden alınabilir.

Resim – 27

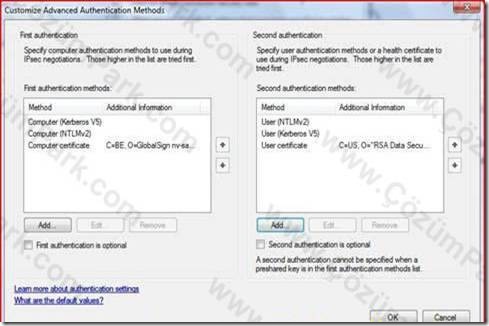

Farklı kimlik doğrulama yontemleri için de ayrıntılı yapılandırma sözkonusudur. Resim 8’de görüldüğü üzere kullanıcı ve/veya bilgisayar için kerberos, preshared key ve sertifikalı kimlik doğrulama yöntemlerini ayrı ayrı kullanabileceğimiz gibi birden fazla kimlik doğrulama yöntemini de birlikte kullanıp güvenliği maksimum seviyeye çıkarabilme olanağımız da vardır. Burada, iki adımda kimlik doğrulaması yapabilir her adım için farklı yöntemleri (NTLMv2, Kerberos v5, User ve Computer sertifikası) kullanabiliriz. Aynı zamanda bu iki adımdan birini opsiyonel olarak da belirleyebiliriz. (Resim – 27)

Görüldüğü üzere Vista’nın Firewall aracına entegre edilmiş olan IPSec protokolü, güvenli iletişimin öneminin arttığı şu günlerde gerek kullanım kolaylığı gerekse ek güvenlik seçenekleri ile oldukça başarılı bir performans sergiliyor. Bir başka makalede görüşmek dileği ile…

Seymen URAL