WooCommerce Yöneticileri Sahte Güvenlik Yamalarıyla Hedef Alınıyor

WooCommerce kullanıcıları, sahte bir güvenlik uyarısı ile tuzağa düşürülerek sitelerine WordPress arka kapısı ekleyen büyük ölçekli bir oltalama kampanyasının hedefi oldu. Kullanıcılara gönderilen e-postalarda, acil bir güvenlik yaması indirmeleri isteniyor. Ancak bu yamanın indirilmesi, siteye gizli bir yönetici hesabı oluşturan ve kötü amaçlı yazılımlar yükleyen bir eklentinin kurulmasına yol açıyor.

Patchstack araştırmacıları tarafından keşfedilen kampanyanın, 2023 yılının sonlarında WordPress kullanıcılarını sahte yamalarla kandıran benzer bir operasyonun devamı olduğu düşünülüyor. Her iki kampanya da aynı türde web kabukları, benzer yük gizleme yöntemleri ve neredeyse aynı içerikte e-postalar kullanılarak gerçekleştirildi.

Sahte Güvenlik Uyarısı Yapılarak Saldırılar Gerçekleştirildi

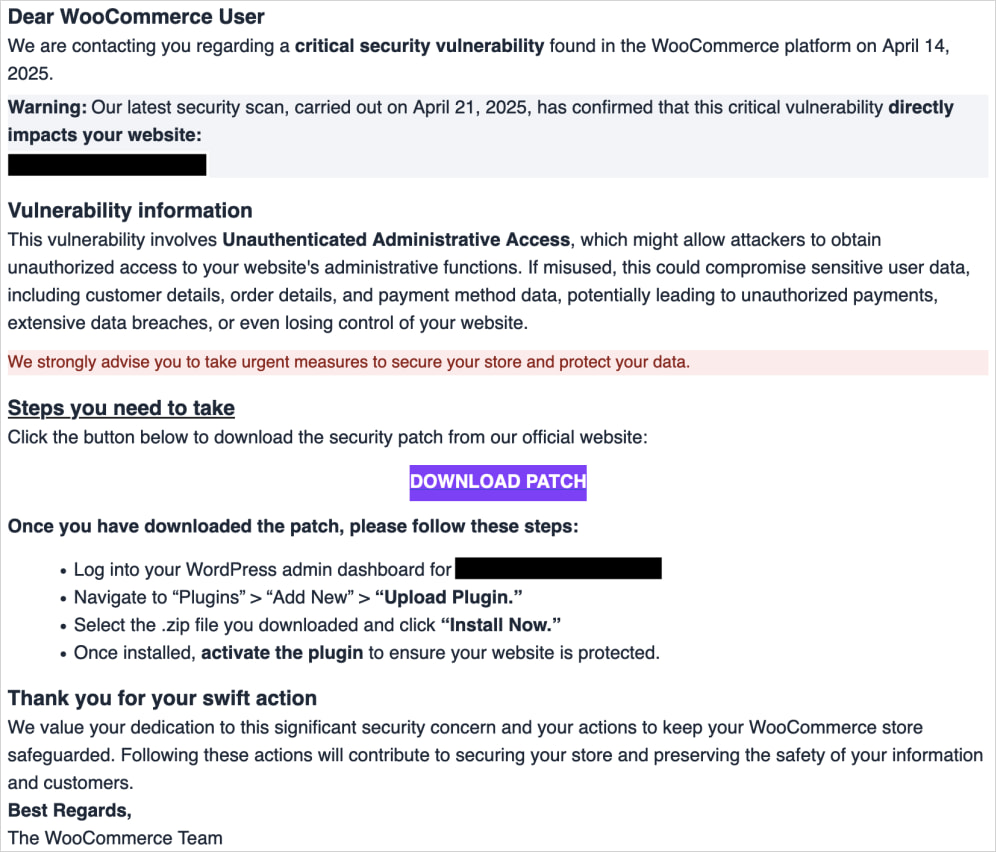

Saldırganlar, popüler WooCommerce eklentisinin adını kullanarak ‘help@security-woocommerce[.]com’ adresinden sahte e-postalar gönderiyor. Kurbanlara, sitelerinin ‘yetkisiz yönetici erişimi’ açığından etkilenmiş olabileceği ve sitelerini korumak için acilen bir güvenlik yaması yüklemeleri gerektiği bildiriliyor.

E-postalarda, 14 Nisan 2025 tarihinde WooCommerce platformunda kritik bir güvenlik açığı bulunduğu, 21 Nisan 2025 tarihindeki son güvenlik taramasında ise bu açığın kullanıcıların sitelerini doğrudan etkilediğinin doğrulandığı belirtiliyor. Kullanıcılara, gömülü bir düğme aracılığıyla yama dosyasını indirmeleri ve e-postada verilen adımları takip ederek kurulumu tamamlamaları tavsiye ediliyor.

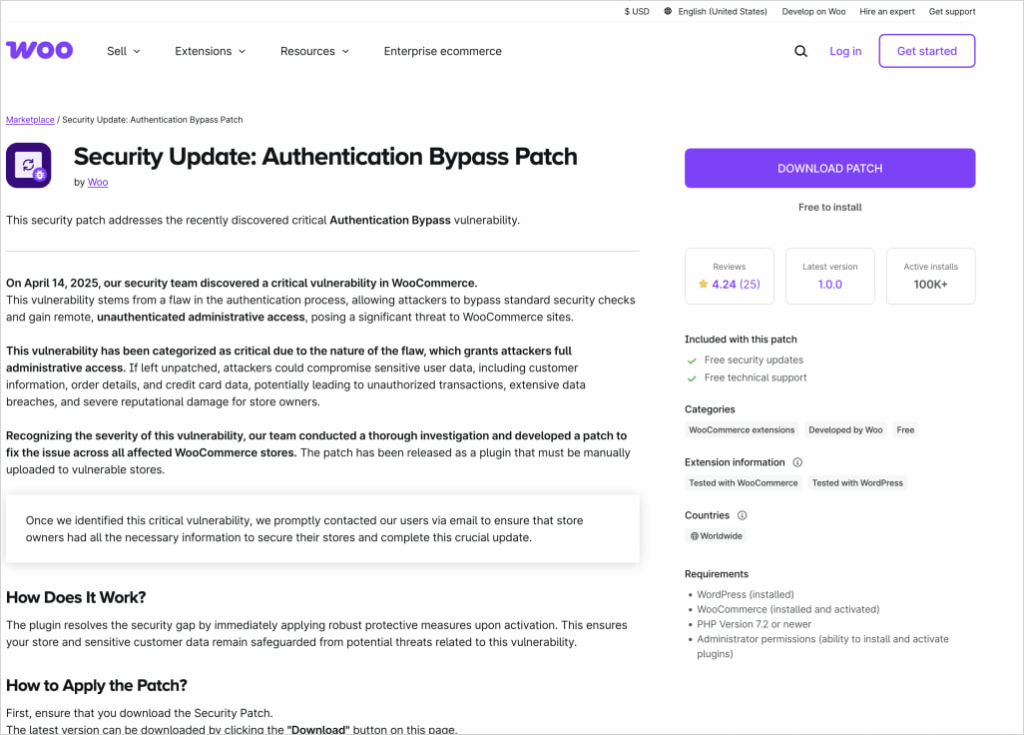

Kurbanlar, “Yamayı İndir” düğmesine tıkladığında, resmi WooCommerce sitesine çok benzeyen sahte bir web sitesine yönlendiriliyor. Bu sahte site, “woocommėrce[.]com” gibi, orijinal alan adından yalnızca bir karakter farkla oluşturulmuş. Burada Litvanca’da kullanılan “ė” harfi kullanılarak homograf saldırısı yapılıyor, bu da kullanıcıların fark etmesini zorlaştırıyor.

Kullanıcı sahte yamayı (“authbypass-update-31297-id.zip”) kurduğunda, her dakikada bir çalışan rastgele isimli bir cronjob oluşturuluyor. Bu cronjob, yeni bir yönetici hesabı yaratmaya çalışıyor. Daha sonra eklenti, ‘woocommerce-services[.]com/wpapi’ adresine bir HTTP GET isteği göndererek ikinci aşamada gizlenmiş başka bir kötü amaçlı yazılım indiriyor.

Bu aşamada, siteye ‘wp-content/uploads/’ dizinine gizlenmiş P.A.S.-Form, p0wny ve WSO gibi PHP tabanlı çeşitli web kabukları yerleştiriliyor. Bu kabuklar sayesinde saldırganlar site üzerinde tam kontrole sahip oluyor. Siteler üzerinden reklam enjekte edilebiliyor, kullanıcılar kötü niyetli sitelere yönlendirilebiliyor, sunucular DDoS botnetlerine dahil edilebiliyor, ödeme bilgileri çalınabiliyor ya da fidye yazılımı saldırıları düzenlenebiliyor.

Gizliliği sürdürmek için kötü amaçlı eklenti, kendisini eklenti listesinden gizliyor ve oluşturduğu kötü niyetli yönetici hesabını da görünmez hâle getiriyor. Patchstack, site sahiplerine 8 karakterli rastgele kullanıcı adlarına sahip yönetici hesaplarını, alışılmadık cronjob işlemlerini, ‘authbypass-update’ adlı bir klasörün varlığını ve ‘woocommerce-services[.]com,’ ‘woocommerce-api[.]com’ veya ‘woocommerce-help[.]com’ gibi alan adlarına yapılan dış bağlantıları kontrol etmelerini öneriyor.

Ancak araştırmacılar, tehdit aktörlerinin bu göstergeler kamuya açıklandığında hızlıca yöntem değiştirdiğini, bu nedenle yalnızca sınırlı taramalara güvenilmemesi gerektiğini vurguluyor.