Trend Micro Client/Server Messaging Security for SMB Bölüm 2

Bir önceki makalemde sizlere Trend Micro Client/Server Messaging Security for SMB in kurulumunu ve agentların dağıtımını anlatmaya çalıştım. Bu makalemde Dashboard u anlatmaya çalışacağım. Trend Micro varsayılan virus ayarların değiştirmenizi önermez. Makalenin içeriğinde, yönetim özelliklerine değinmeye çalışacağım. Kurulumu tamamladıktan sonra tavsiyem en güncel Security Patch i yüklemenizdir. Aşağıdaki Linkten en güncel patch leri bulabilirsiniz.

http://www.trendmicro.com/download/product.asp?productid=39

Bu patchler, güvenlik açıklarını kapatır ve optimizasyonu sağlar. Eğer yüksek işlemci kullanımı ile problem yaşıyorsanız, patch i kurduktan sonra probleminiz kalmayacaktır.

– Resim-1 –

https://ip:4343/SMB/ yazarak konsolumuza ulaşıyoruz ve şifremizi girerek logon oluyoruz.

– Resim-2 –

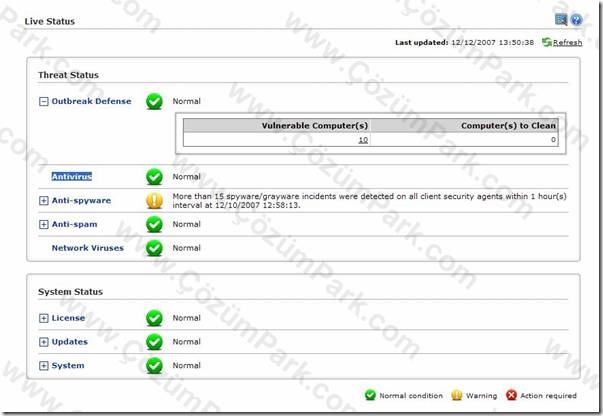

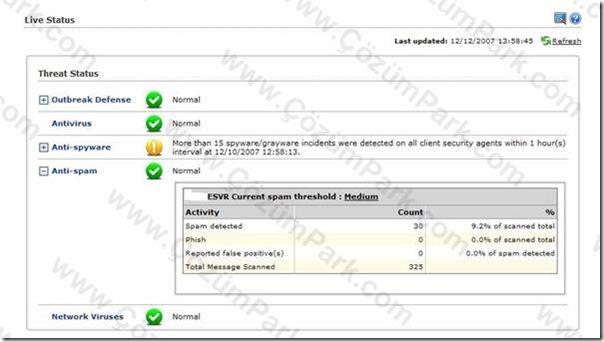

Logon olduğumuzda karşımıza Live Status penceresi çıkacaktır. Burada sistemimizin genel durumu hakkında bilgilendirmeleri buluruz.

– Resim-3 –

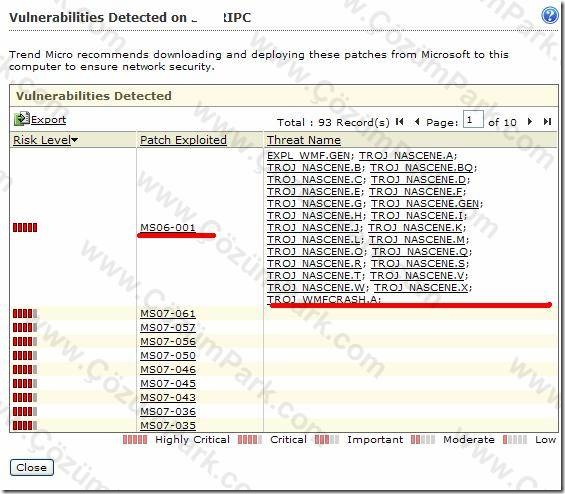

Şimdi sırayla inceleyelim. Outbreak Defense, Güvenlik açıklarını belirtir. Yani Microsoft a ait güncellemelerdir. Ne tür patchler gerekli ve hangi tehditler altında kalacağımızı buradan görürüz. Makine adının üzerine tıkladığımızda daha detaylı rapor alabiliriz.

– Resim-4 –

Patch Exploited altında güvenlik açığı için bir id verilmiş biz buraya tıklarsak http://www.microsoft.com/technet/ sitesine yönlendiriliriz ve böylece güvenlik güncellemesi hakkında daha detaylı bilgi alırız. Treat name de ise bize hangi tehditler altında olduğumuzu belirtir. Tehdit in üzerine tıkladığımızda ise TM in sitesine yönlendiriliriz ve tehdit hakkında detaylı bir bilgi almış oluruz. Güncellemeler çok önemlidir. Son güvenlik güncellemeleri yüklenmiş olsaydı burada hata almazdık. Düzenli olarak güncellemelerin yapılması ve kontrolünü sağlamalıyız. Güncellemelerin merkezi olarak dağıtımı ve kontrolü için sitemizde de makalesi olan Wsus Server ı kullanabiliriz.

– Resim-5 –

Antivirus ise kullanıcılarda bulunan virüs ü raporlar. Bazı durumlarda anti-virus yazılımları otomatik olarak virüsleri temizleyemez bunun sebebi startup ta çalışması veya sistem kaynaklarını kullanması olabilir. Sistemde virus bulunduğunda, kurulumda belirttiğimiz mail adresine bilgi düşer ve bize durum raporu verir eğer temizlenemedi ise manuel olarak virüsun konum bilgisinden faydalanarak temizleyebiliriz.

– Resim-6 –

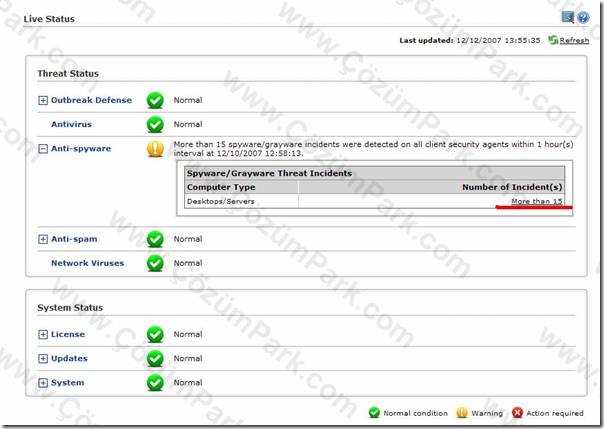

Anti-Spyware, bize makinelerde bulunan spyware dosyalarının raporunu verir. Detaylı bir rapor için tıklatıyoruz.

– Resim-7-

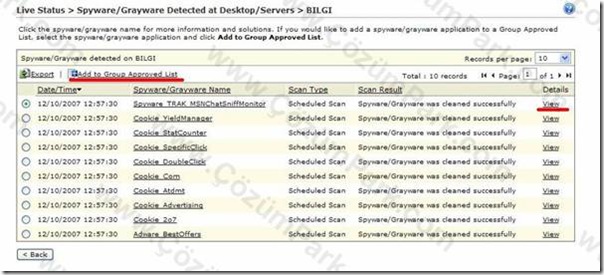

Raporumuzda Schedule Scan sırasında bulunduğunu ve temizlendiğini söylüyor. Eğer Spyware olarak hariç tutulması istediğiniz bir program varsa (Sniffer gibi) Add to Group Approved List e eklemelisiniz.

– Resim-8 –

Msn Chat Sniffer Monitor yazılımın otomatik olarak kaldırdığını belirtiyor.

– Resim-9 –

Anti-Spam, Exchange server a düşen spam raporunu verir. Kurulumda Spam Detection rate: Medium olarak gelir.Exchange server ile ilgili ayarları bir sonraki makalemde yazacağım.

– Resim-10 –

Product License, Lisans durumumuzu gösterir. Yeni aldığımız lisans kodunu Enter New Code Linkinden yenileyebiliriz.

– Resim-11 –

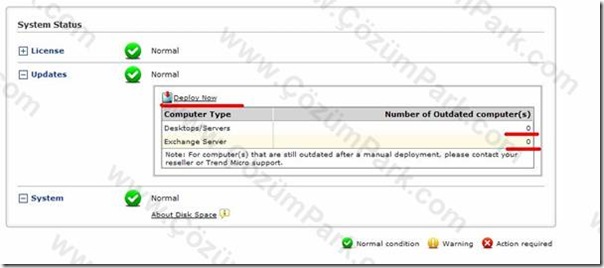

Updates, Agent ların updateleri belirtir. Eğer update edilmeyen client varsa manuel olarak update leri dağıtabiliriz.

System, Disk Boşluğu ile ilgili uyarıları verir. Eğer diskimizde update ve log ların oluşturduğu alan disk kapasitemizde yeterli değilse burada hata alırız.

– Resim-12 –

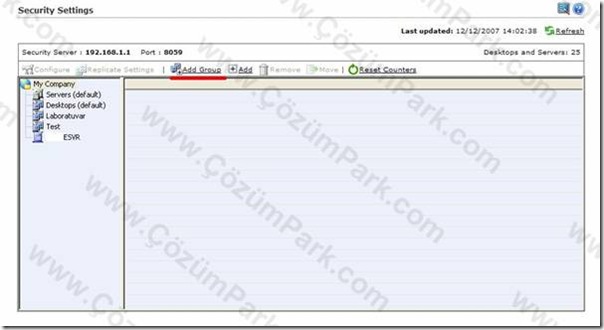

Security Settings bizim en çok kullanacağımız bölümdür. Bizim yönetim konsolumuzdur. Makineleri yönetir ve kurallar oluştururuz. Yeni bir konteyner açmak için Add Group seçeniğini kullanırız.

– Resim-13 –

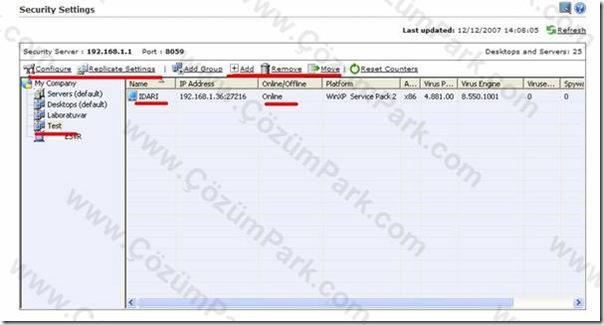

Add ise agentları dağıtmamıza yarar. Bir önceki bölümde detaylı incelemiştik. Konteynırı seçtiğimizde Remove, Replicate Settings ve Configure ikonları aktif olur.

– Resim-14 –

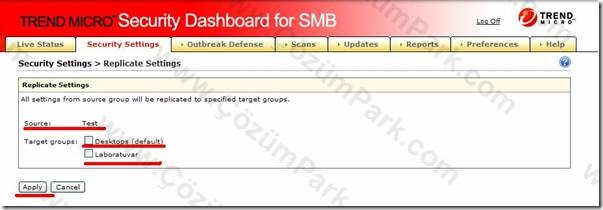

Replicate setting, Source (Kaynak) üzerindeki tüm ayarların Target (Hedef) konteynerinde olan makinelere aktarılmasını yani replike olmasını sağlar.

– Resim-15 –

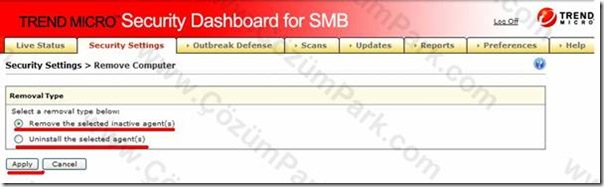

Remove Client kullanarak makineleri konsol üzerinden kaldırırabiliriz (Remove the Selected inactive agents) ve Agent ların uninstall (Uninstall the selected Agents) edilmesini sağlayabiliriz. TM varsayılan ayarlarında, aktif olmayan Clientları 30 gün sonra otomatik olarak kaldırılır. Bu süreyi (Preferences > Global Settings – System dan “Automatically remove a Client/Server Security Agent if inactive for 30 days ”) değiştirebilirsiniz.

– Resim-16 –

Konteynera girip Configure diyoruz.

Antivirus/Anti-spyware, TM real time scan yapar. Isterseniz kapatabilirsiniz. Önerilmez. Makalenin başında da belirttiğim gibi TM varsayılan virus ayarlarını değiştirmesini önermez.

– Resim-17 –

Exclusions bize virus veya spyware olarak taranmasını istemediğimiz klasör, dosya veya uzantıları tanımlamamızı sağlar. 1. Kısımda taranmasını istemediğimiz klasörü seçtirir. 2. Kısımda dosyayı belirleriz ve 3. Kısım ise uzantı belirlememizi sağlar.

– Resim-18 –

Advanced Settings, kısmında dilerseniz network üzerindeki paylaşımda olan dosyaları taratabilirsiniz. veya kapanışta floppy sürücünüzün de taranmasını sağlayabilirsiniz.

– Resim-19 –

TM firewall ile port bazlı kısıtlamaz yaparız. Örneğin kullanıcı http den çıkmasın yada sadece https ten çıksın veya RDP yapamasın gibi. TM Firewall varsayılanda kapalıdır. Enable firewall diyoruz ve Advanced mode u seçiyoruz. İlk yapılandırmada tüm portlar allow mode dadır yani herhangi bir bloklama yoktur. Biz bunları editliyerek deny kuralı oluşturabilirz.

– Resim-20 –

İlk önce mevcut bir kuralı editliyelim. HTTP kuralını editliyoruz. Action kısmında Deny network traffic olarak değiştiriyoruz. Kuralı Inbound ve Outbound seçeneklerini aynı bırakıyoruz. HTTP, TCP protokolünü aynı bırakıyoruz. 80 nolu port bloklanacak değişiklik yapmıyoruz. Kuralı makine bazlı da yazabiliriz, Ben Tüm konteyner için yazıyorum. All Ip adresses ta bırakıp save diyerek çıkıyorum.

– Resim-21 –

Yazdığımız kural deny olarak değişti. Oluşturduğunuz kuralın baskın olmasını isterseniz. Move Up diyerek yukarı çekeriz ve böylece baskınlık kazanmasını sağlarız. Enable Alert Message açmanızı tavsiye etmem, kullanıcı tarafına bir alert message çıkmasını sağlar. Ben test amaçlı açıyorum. Intrusion Detection System (IDS), network ten client a saldırının nereden geldiğini tespit etmemizi, ve saldırının bloklanması sağlar. Firewall lar tarafından yaygın olan bir teknolojidir.

– Resim-22 –

Client tarafından 80 nolu portun bloklandığını görüyoruz.

– Resim-23 –

Msn bloklanması için bir kural oluşturalım. Add diyoruz. Kuralımıza bir isim veriyoruz. Deny kuralı olacak. Inbound ve Outbound u seçiyoruz. Protocol type olarak TCP/UDP seçiyoruz. Msn in login portu olan 1863 kapatıyoruz. (Range kısmında port aralığını belirterek kısıtlama yapabiliriz. ) Makine bazlı bir policy olacak. Single IP den engellemeyi yapacağız makinenin ipsini yazıyoruz ve save ederek çıkıyoruz.

– Resim-24 –

Kullanıcı Msn e log olmaya çalıştığımızda işlem gerçekleşmiyor ve bloklanıyor.

Bu tarz bloklama işlemlerini Gateway tarafında yapmanız daha sağlıklı olacaktır. Alert Message da da görüldüğü gibi, Msn ilk önce 1863 portunu deniyor daha sonra 80 nolu porttan logon olmaya çalışıyor.

– Resim-25 –

Privileges, Kullanıcılara yetkiler vermemizi sağlar. Kullanıcıya, manuel scan yetkisi, scan in durdurmasını, firewall u kapatması sağlayabilirsiniz. Enable Roaming Mode ise, Mobil kullanıcılar için düşünülmüş bir opsiyondur. Enable Roaming Mode diyoruz. Roaming Mode da çalışan bir kullanıcı artık LAN de bulanan TM server üzerinden update leri almaz. Bundan sonra updateleri TM ActiveUpdate server dan alacaktır.

– Resim-26 –

Kullanıcılarında agent üzerinden Enable etmesi gerekir. Bunun için Roaming Mode çalışacak kullanıcıları bilgilendirmelisiniz. Client Tarafında Roaming mode u etkinleştiriyoruz.

– Resim-27 –

Etkinleştirdikten sonra ikonunuz değişecektir.

– Resim-28 –

ve konsol üzerinden Roaming olarak görünecektir. Şirket içinde Roaming Mode da çalışan kullanıcılara policy yazamazsınız bunun sebebi bu kullanıcılar artık LAN de bulunan TM server la ilişkisi kalmamıştır. Roaming Mode aktif etmeden yazılan policy ler geçerlidir. Örneğin kullanıcılar için Msn i kapattınız. Daha sonra kullanıcı Roaming Mode a geçti. O makineden artık Msn i kullanamaz.

– Resim-29 –

Disable Roaming Mode geçtiğiniz zaman. Client, “ben artık iç network deyim deyip” server ile iletişime geçer ve senkronize olur.

– Resim-30 –

Scans – Manuel Scan menusunden, Manul Scan işlemini başlatabilirsiniz. Eğer tek bir makinenin scan edilmesi isteniliyorsa bir grup açıp, o kullanıcıyı üye ettikten sonra tarama işlemini başlatabilirsiniz.

– Resim-31 –

Haftalık veya belli aralıklarda tarama işlemini programlayabiliriz.

– Resim-32 –

Belirli aralıklarda rapor oluşturmasını sağlayabiliriz.

– Resim-33 –

Add i seçerek aylık bir rapor oluşturacağız. Raporun hangi sıklıkta alınacağını ve içeriğini seçiyoruz ve daha sonra hangi mail adresimizi yazıp raporun formatını seçtikten sonra add diyoruz.

– Resim-34 –

Raporumuz başarılı bir şekilde oluştu. Rapor her ayın 01’ inde saat 00:10 da mail adresimize düşecektir.

– Resim-35 –

TM logları 30 gün boyunca saklar. Her 30 günün sonunda bakım işlemi yapılır ve 30 günden eski olan loglar otomatik olarak silinir. Mevcut logları Manuel Log Detection dan silebilirsiniz.

– Resim-36 –

Preferences – Notifications, belirttiğimiz mail adresine düşen tüm bilgilendirme maillerinin içeriğini görebilir, değiştirebilir ve gelmemesini istediğimiz bilgilendirme maillerini burdan kaldırabiliriz.

– Resim-37 –

Ve Event Loglara düşmesini de sağlayabiliriz.

Client/Server tarafında herhangi bir problem yaşarsanız. TM sizden debugging yapmanızı isteyecektir. Bunun için Case Diognostic Tool u kullanırız. Bu tool ile oluşturduğunuz dosyayı TM gönderirsiniz ve size hatanın çözümünü sunar. Ayrıca yararlı bir tool olan Rootkitbuster, bir rootkit tarama aracıdır. Bu tool iler gizlenmiş dosyaları, registry kayıtlarını, sürücüleri ve prosesleri tarar ve temizlemesine yardımcı olur. Bu toolları aşağıdaki linkten indirebilirsiniz. Case Diognostic Tool kullanımı ile ilgili makalesi linkte mevcut.

http://www.trendmicro.com/download

Konsol üzerinde clientler offline gözüküyor ise aşağıdaki linkte olan troubleshoot tan faydalanabilirsiniz.

http://esupport.trendmicro.com/support/viewxml.do?ContentID=EN-1034943&id=EN-1034943

Bu makalemde Trend Micro nun Dashboard üzerinden clientların yönetimi ve ayarlarını anlatmaya çalıştım. Bir sonraki makalemde Exchange Server üzerinde Content Filtering (İçerik Filtreleme), Attachment Blocking , Anti-Virus ve Anti-Spam Özelliklerini anlatmaya çalışacağım. Bir sonraki makalemde görüşmek üzere.