Three Tier (Üç Katmanlı) PKI Tasarımı Bölüm-5

Merhaba, Three Tier (Üç Katmanlı) PKI yapımızı inşa etmeye devam ediyoruz. Bu serinin son makalesi.

Bu makalede Online Responder CA kurumu yapacağız sonrasında ECA sunucu üzerinde son ayarlamızı yapıp test işemlerine geçececeğiz.

Online Responder Nedir? Neden Gereklidir?

Online Responder (diğer adıyla Online Certificate Status Protocol – OCSP Responder), dijital sertifikaların geçerliliğini kontrol etmek için kullanılan bir mekanizmadır. Sertifika tabanlı kimlik doğrulama sistemlerinde, bir kullanıcının veya sistemin dijital sertifikasının hala geçerli olup olmadığını kontrol etme ihtiyacı doğar. Bu kontrol işlemini hızlandırmak ve optimize etmek için OCSP ve Online Responder kullanılır.

Online Responder Nedir?

Online Responder, OCSP protokolü üzerinden çalışır ve bir dijital sertifikanın geçerli olup olmadığını sorgulayan istemcilere anlık cevaplar sağlar. Sertifika otoriteleri (CA – Certificate Authority), verdikleri sertifikaların geçerliliğini sürekli kontrol edebilmek için bir Sertifika İptal Listesi (CRL – Certificate Revocation List) oluşturur. Ancak, bu listenin boyutu büyük olabileceğinden, istemciler için sertifikanın durumu sorgulamak zaman alıcı olabilir. İşte burada OCSP devreye girer.

Neden Gereklidir?

Online Responder’ın önemini şu başlıklar altında sıralayabiliriz:

- Gerçek Zamanlı Sertifika Durumu Kontrolü: OCSP, sertifikanın geçerli olup olmadığını gerçek zamanlı olarak kontrol etmeye olanak tanır. Bu, özellikle güvenlik gerektiren işlemlerde kritik bir öneme sahiptir. Örneğin, bir web sitesine bağlanırken, tarayıcı sunucunun SSL/TLS sertifikasının geçerli olup olmadığını kontrol eder. Bu kontrol sırasında Online Responder kullanılır.

- Daha Hızlı Sorgu Süreleri: CRL’lere göre OCSP daha hızlıdır çünkü CRL’lerin tamamını indirip kontrol etmek yerine, OCSP sadece ilgili sertifikayla ilgili durumu sorgular ve anında yanıt verir. Bu da işlemleri hızlandırır.

- Daha Az Bant Genişliği Kullanımı: Sertifika İptal Listeleri (CRL) büyük olabilir ve indirilmeleri istemci tarafında bant genişliği tüketebilir. OCSP, sadece sorgulanan sertifikaya ilişkin küçük boyutlu yanıtlar döner, bu da bant genişliği tüketimini önemli ölçüde azaltır.

- Güvenlik İhtiyacı: Eğer bir sertifika geçersiz hale gelmişse (örneğin iptal edilmişse), bu durumun anında fark edilmesi güvenlik için son derece önemlidir. OCSP ile istemciler, bir sertifikanın iptal edilip edilmediğini gerçek zamanlı olarak öğrenebilir.

Nasıl Çalışır?

OCSP, bir istemci (örneğin bir tarayıcı), sertifikayı veren sertifika otoritesinin OCSP sunucusuna (Online Responder) bir istek göndererek sertifikanın geçerli olup olmadığını sorar. Online Responder, bu isteği işleyerek sertifikanın durumu hakkında bir yanıt döner. Yanıtlar genellikle şu üç durumdan birine karşılık gelir:

- Good (İyi): Sertifika geçerlidir.

- Revoked (İptal Edildi): Sertifika iptal edilmiştir.

- Unknown (Bilinmiyor): Sertifikanın durumu bilinmiyor.

Online Responder’ın Avantajları:

- Daha Hızlı Performans: CRL’lere göre çok daha hızlı yanıt verir.

- Gerçek Zamanlı Kontrol: Kullanıcılar, sertifikanın güncel durumu hakkında gerçek zamanlı bilgi alabilir.

- Daha Düşük Yük: İstemciler, büyük CRL dosyalarını indirmek zorunda kalmaz ve sadece sorgulanan sertifika için yanıt alırlar.

Online Responder, dijital sertifika tabanlı sistemlerde güvenliğin sürdürülmesi ve sertifikaların geçerliliğinin hızlı bir şekilde doğrulanması için kritik bir rol oynar. Özellikle web güvenliği, kimlik doğrulama ve şifreleme işlemlerinde OCSP ve Online Responder mekanizmaları sıkça kullanılır. Sertifika otoritelerinin bu hizmeti sunması, kullanıcıların ve sistemlerin güvende kalmasını sağlar.

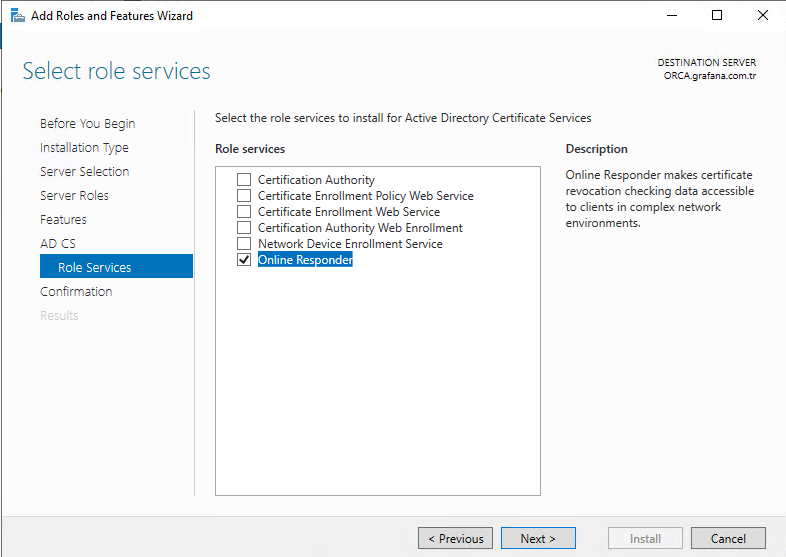

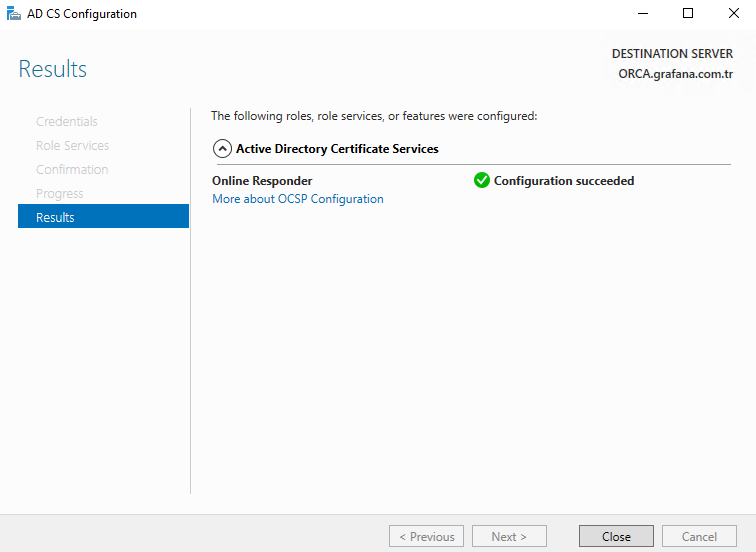

Bu bilgiler ardından ORCA sunucu üzerinde işlemlere başlıyoruz.

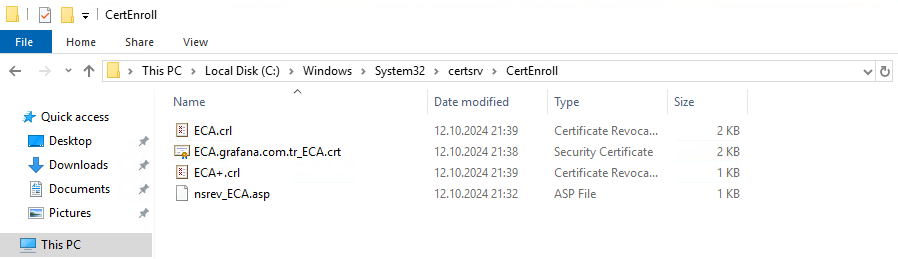

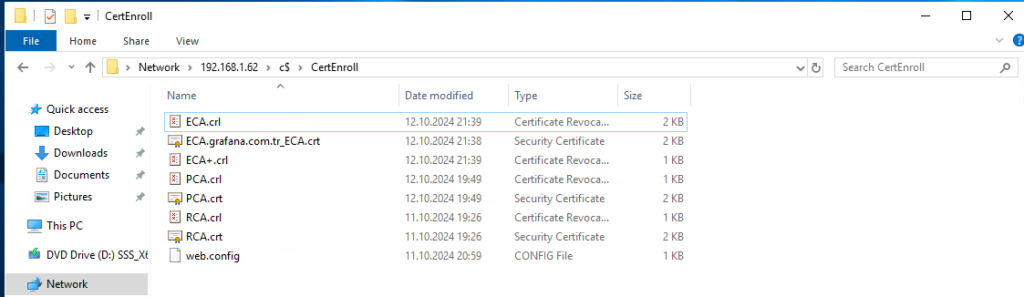

Şimdi ise ECA sunucu üzerindeki sertikaları ORCA sunucuna kopyalıyoruz.

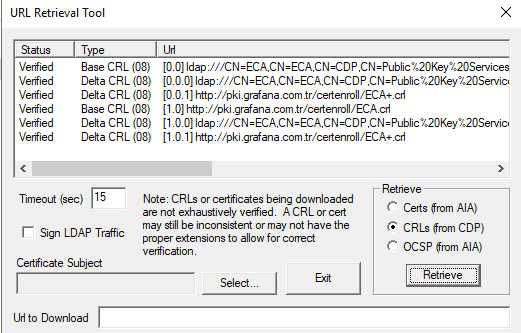

Tekrardan ECA sunucusuna dönüp aşağıdaki ayarları yapıyoruz.

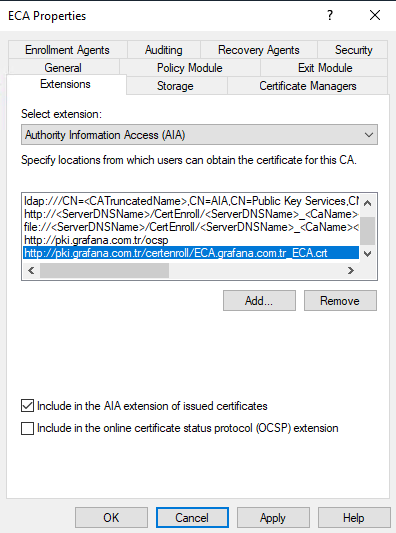

İşlem, kök ve politika CA’larında yaptığımızla neredeyse aynı; CA adına (sağ tıklayıp Özellikler’i seçin . Uzantılar sekmesinde yeni bir CRL ve AIA konumu eklemek için Ekle düğmesine tıklamanız yeterlidir . Listedeki varsayılan konumları kaldırmayın veya değiştirmeyin.

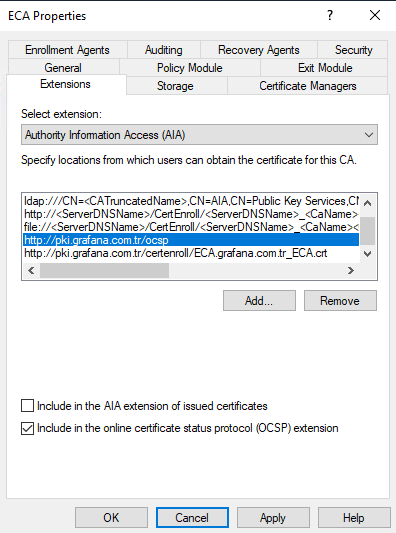

OCSP yanıtlayıcısının tam alan adını (FQDN) yazın ve ardından Include in the online certificate status protocol (OCSP) extension seçin.

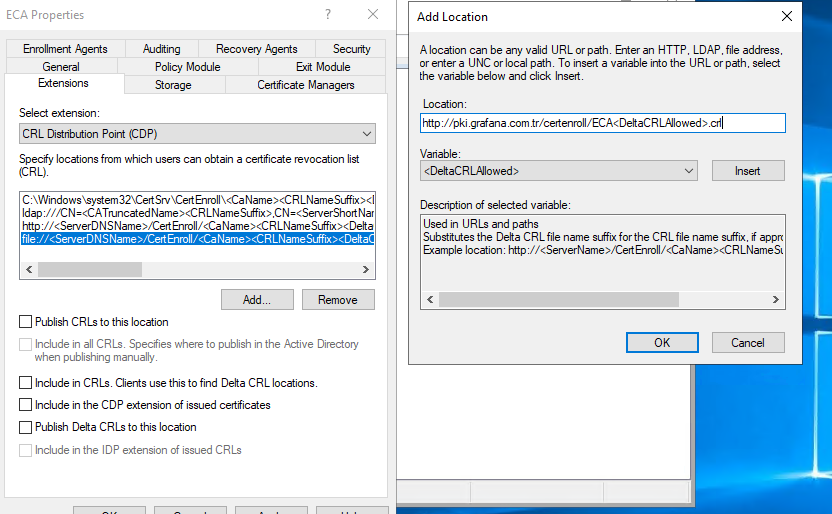

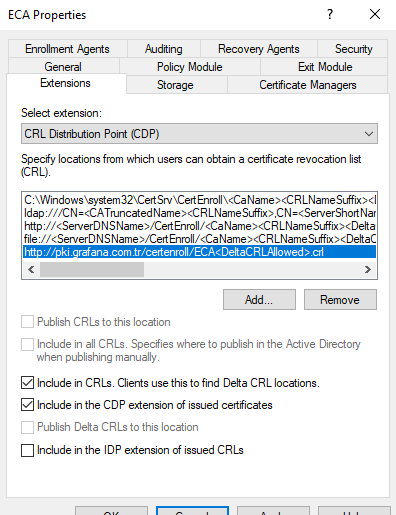

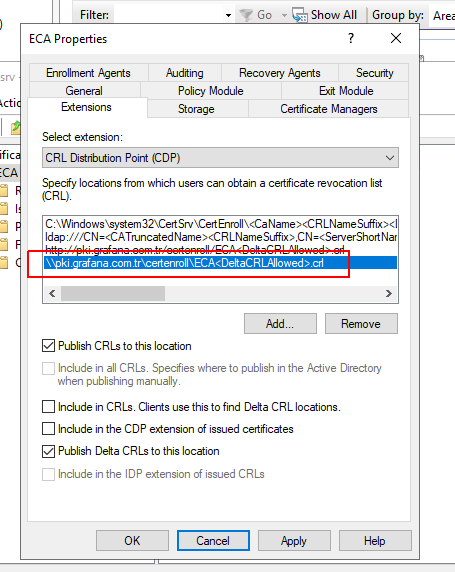

CDP uzantı tarafında da işler biraz farklı çünkü yayın noktamızdan istemcilere sunmamız gereken delta CRL’lerimiz var. Yayın noktasının URL adresini ekleyin ve ardından Değişken açılır menüsünden <DeltaCRLAllowed> değişkenini seçtiğinizden ve Ekle düğmesine bastığınızdan emin olun ve sonun “.crl” ekinide ekleyin son olarak Include in CRLs. Clients use this to find Delta CRL locations ve Include in the CDP extension of issued certificates seçmeyi unutmayın.

Son olarak CRL listelerinin güncellenmesi var.

CRL (Certificate Revocation List), bir sertifika otoritesi (CA) tarafından yayınlanan ve iptal edilen dijital sertifikaların listesini içeren bir kaynaktır. Dijital sertifikalar, kimlik doğrulama ve güvenlik amacıyla kullanılır; ancak, bazı durumlarda bu sertifikalar iptal edilmesi gerekebilir. Bu durumlar, sertifikanın güvenliğinin tehlikeye girmesi, sertifika sahibinin bilgilerini kaybetmesi veya yetkisiz kişilere geçmesi gibi nedenlerden kaynaklanabilir.

CRL’nin temel özellikleri aşağıdaki gibi:

- Sertifika İptal Bilgisi: CRL, iptal edilen sertifikaların seri numaralarını ve iptal nedenlerini içerir. Bu sayede güvenli bir bağlantı kurulurken iptal edilmiş bir sertifika kullanımı önlenmiş olur.

- Yayın Süresi: Sertifika otoriteleri CRL’yi belirli aralıklarla günceller. Bu nedenle, CRL’nin güncel olması önemlidir; aksi halde, iptal edilen sertifikalar geçerli olarak kabul edilebilir.

- Güvenli Bağlantı Sağlama: Bir kullanıcı veya sistem, bir dijital sertifikayı doğrulamak istediğinde CRL’yi kontrol ederek sertifikanın geçerliliğini teyit edebilir. Böylece güvenli olmayan bağlantılara karşı önlem alınmış olur.

CRL Kullanım Alanları

CRL, özellikle HTTPS ve VPN bağlantılarında güvenlik sağlamak için önemlidir. Örneğin, bir web tarayıcı bir SSL sertifikasını doğrularken CRL’yi kontrol ederek sertifikanın geçerli olup olmadığını denetler. CRL’ye alternatif olarak OCSP (Online Certificate Status Protocol) kullanılabilir, bu protokol daha hızlı ve anlık sorgulama imkanı sunar.

Aşağıkdaki son ekleme ile bu işlemin otomatik yapılmasını sağlıyoruz.

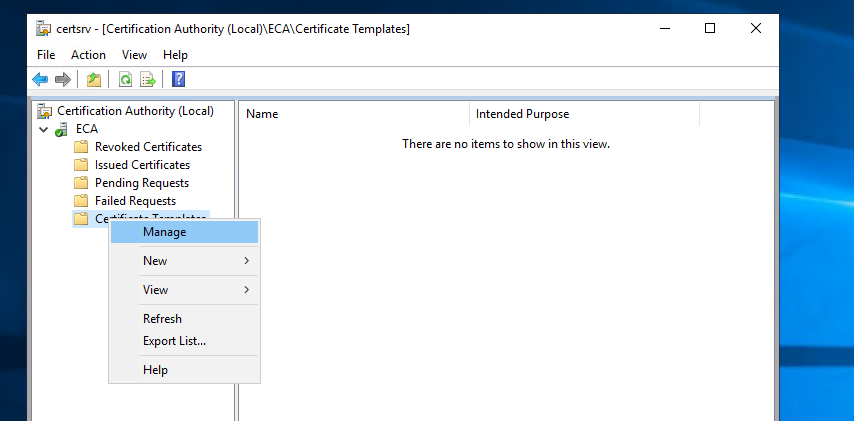

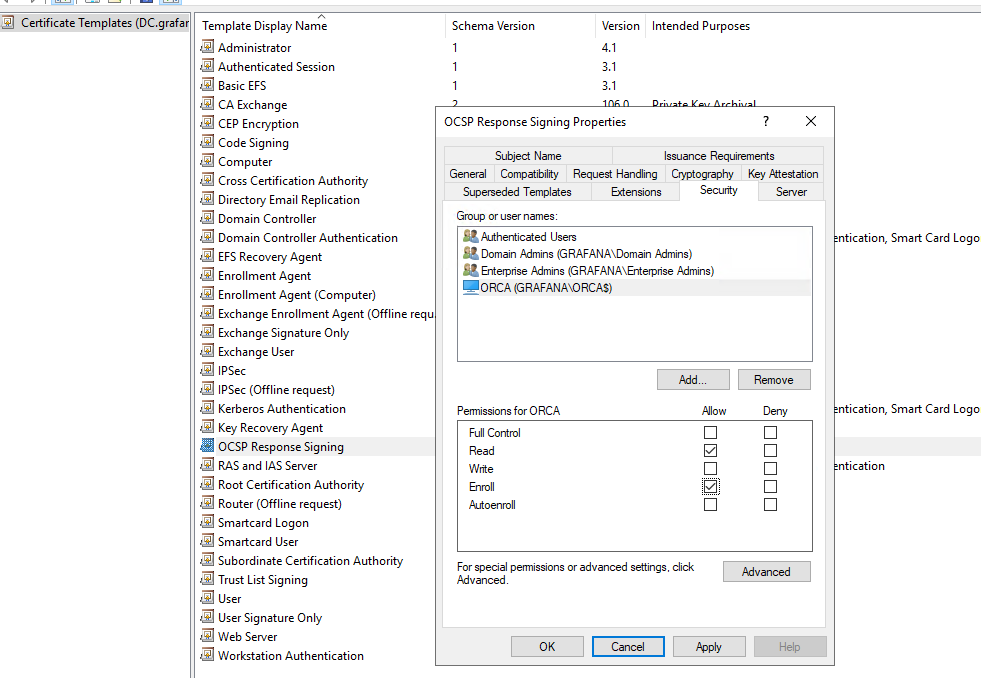

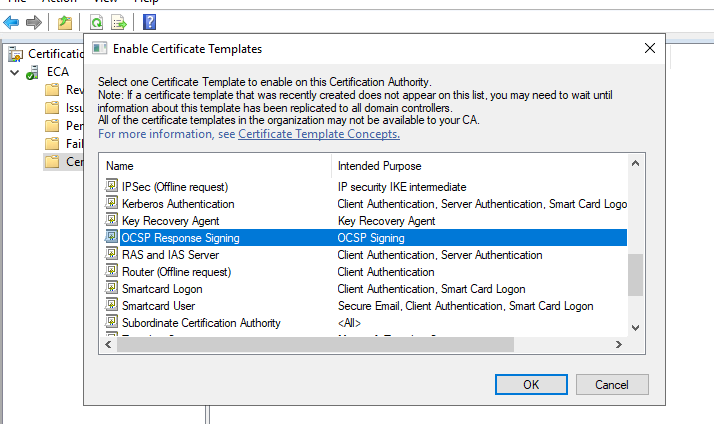

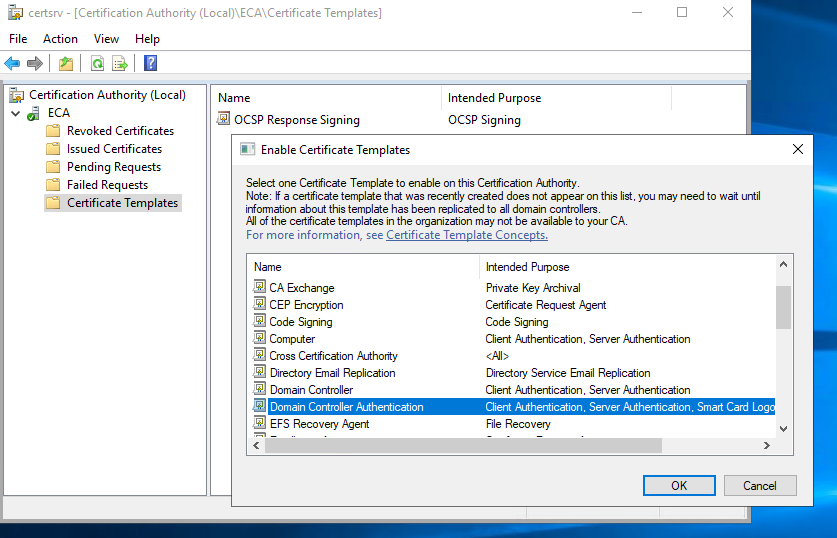

Şimdi ECA aşağıdaki adımları takip ederek OSCP sertifika template’ini aşağıdaki gibi yapılandırın.

Security sekmesinde ORCA sunucunu seçin ve aşağıdaki gibi yetkilendirin.

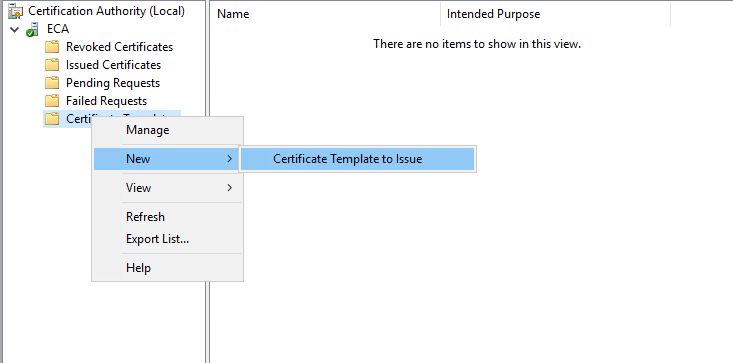

Template’i yayınlayın.

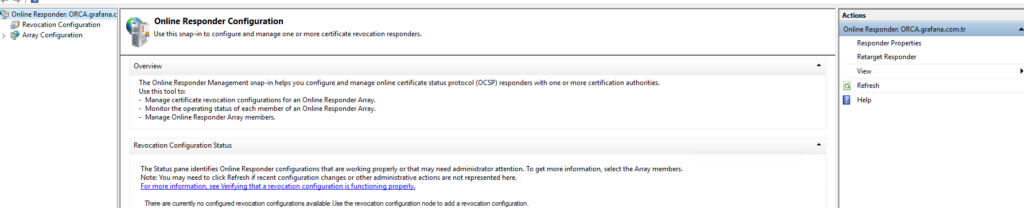

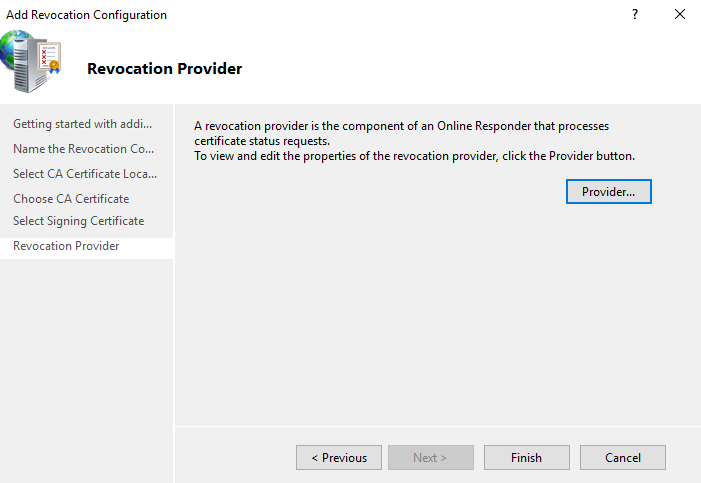

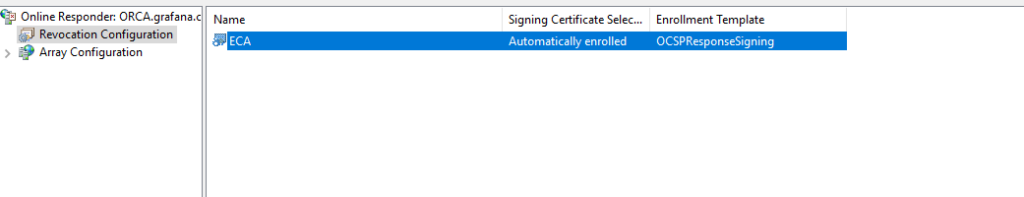

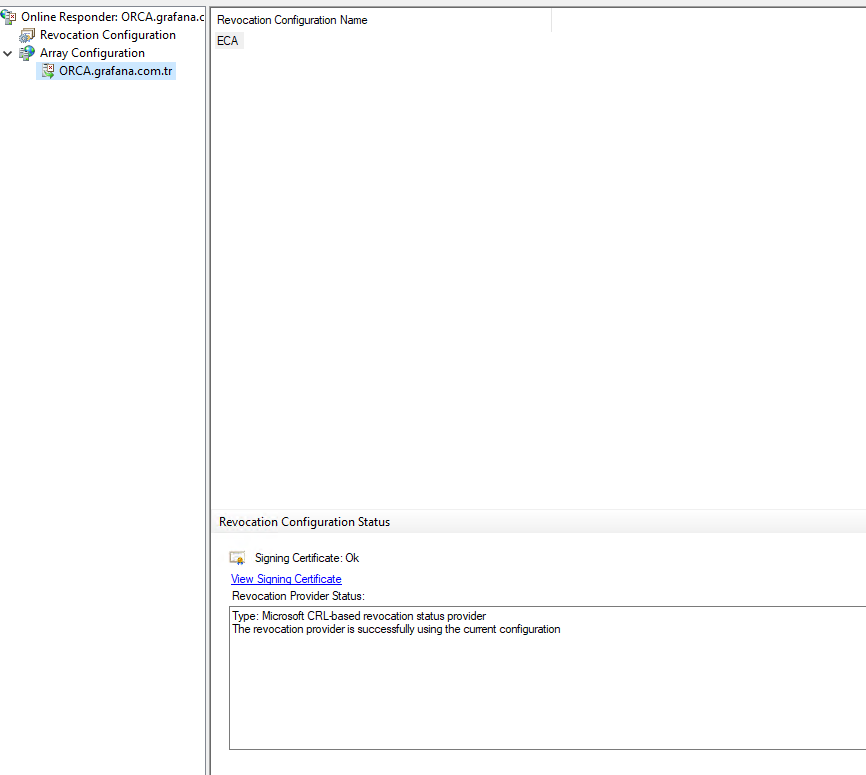

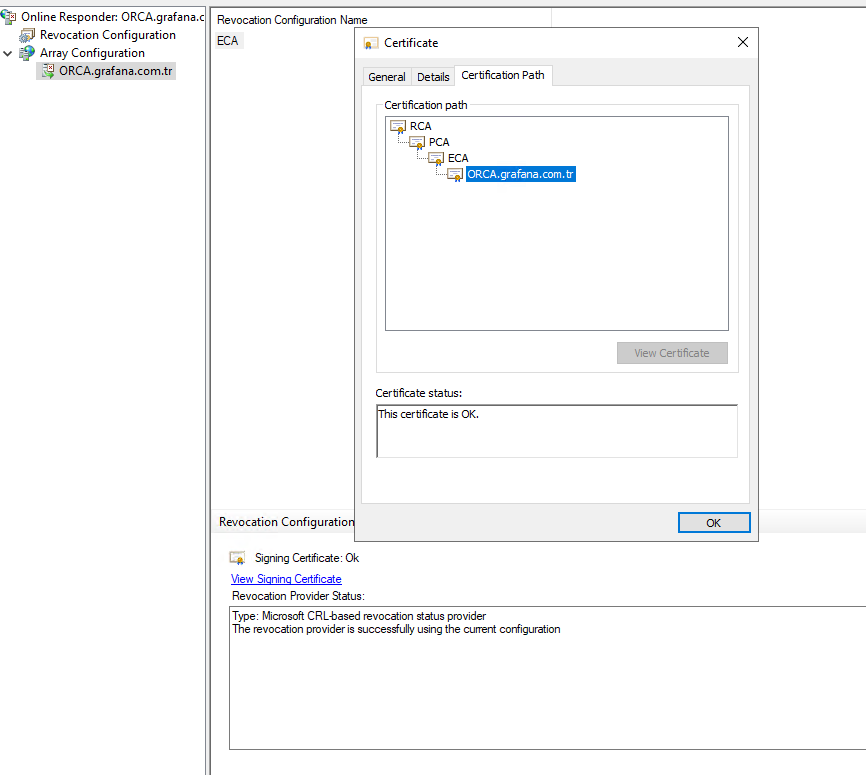

Yeniden Online Responder sunucusu olan ORCA sunucusuna dönüyoruz ve Online Responder Management konsulunu açıyoruz.

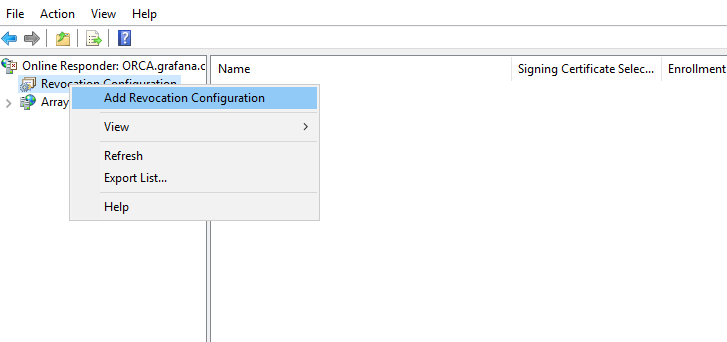

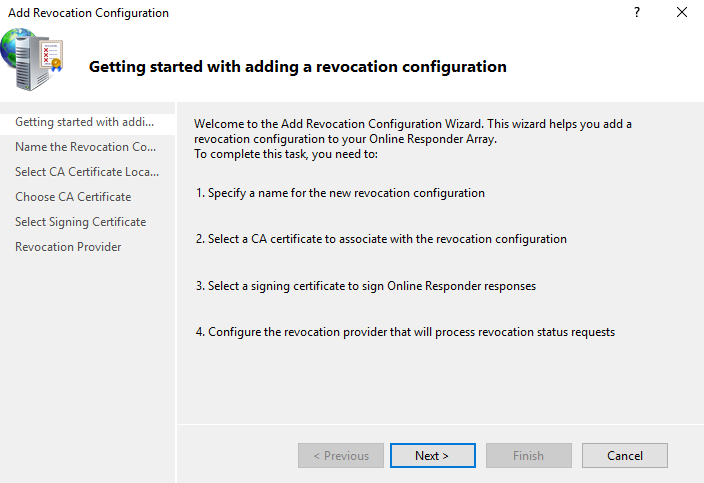

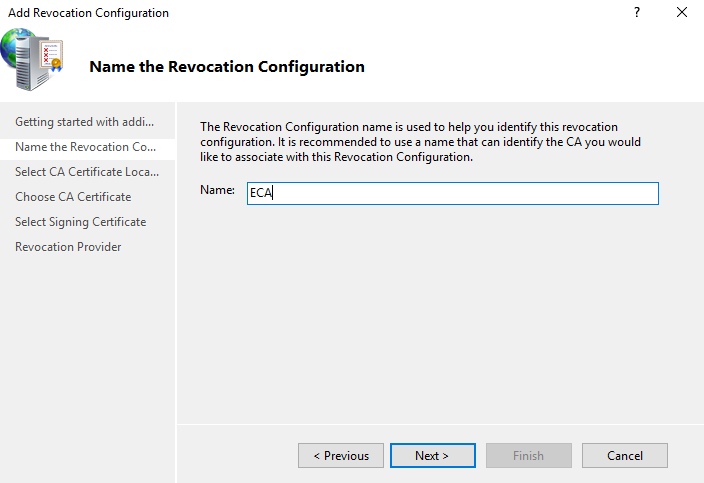

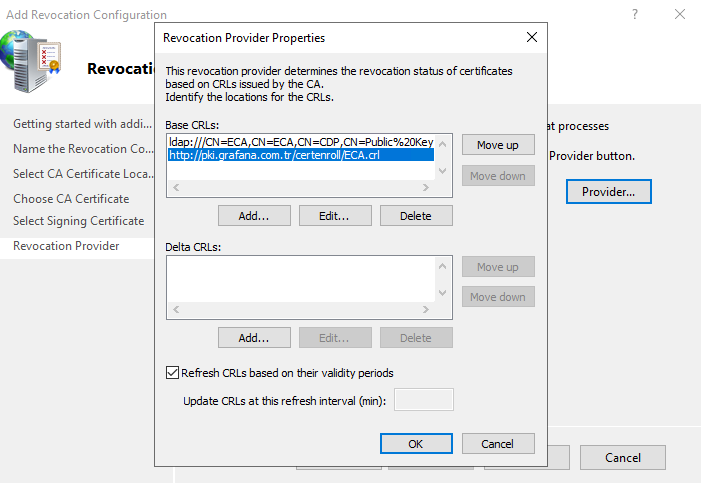

Revocation Configuration > Add Revocation Configuration tıklıyor ve işlemlere başlıyoruz.

İsim veriyoruz ben ECA sunucusunun ismini verdim.

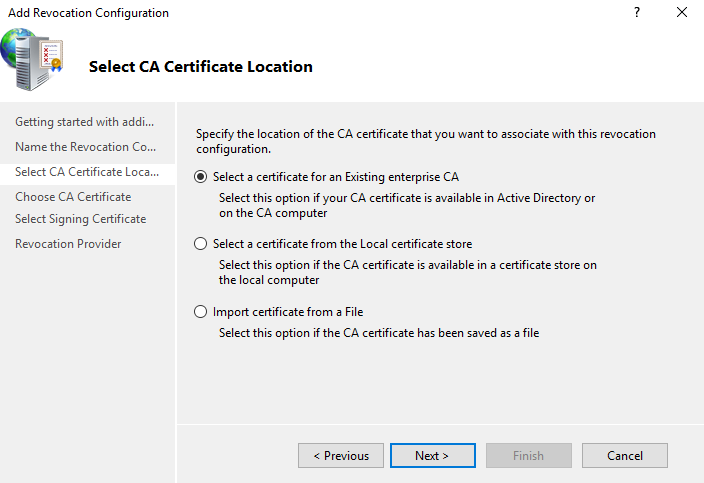

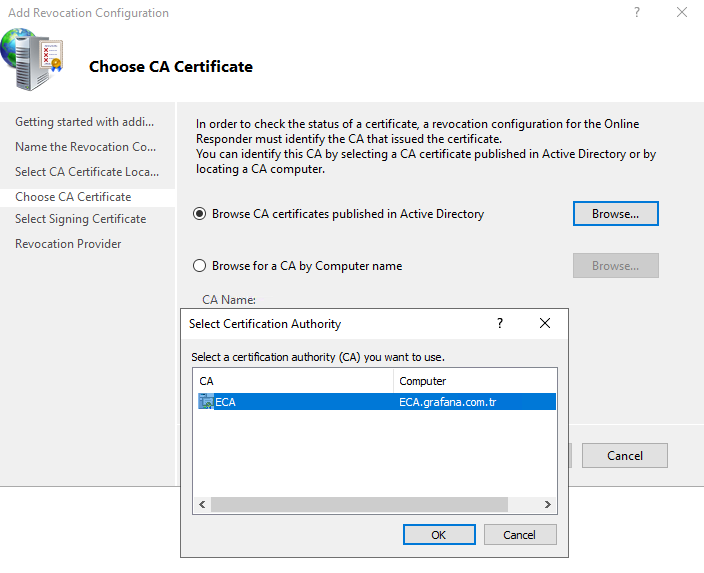

ECA sunucusunu seçtim.

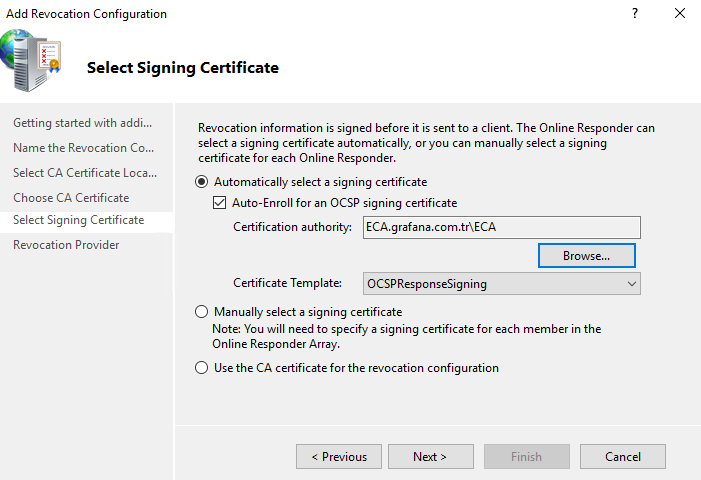

Listeden daha önce eklediğim yayın noktasını seçtim.

Evet her şey harika görünüyor ve tasarım sona eriyor.

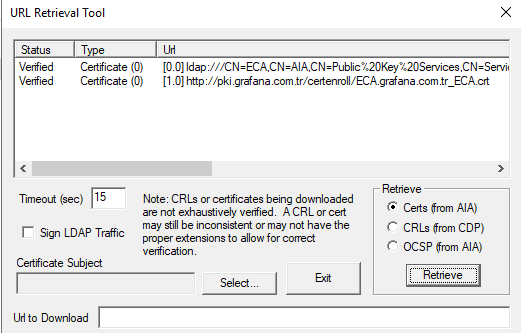

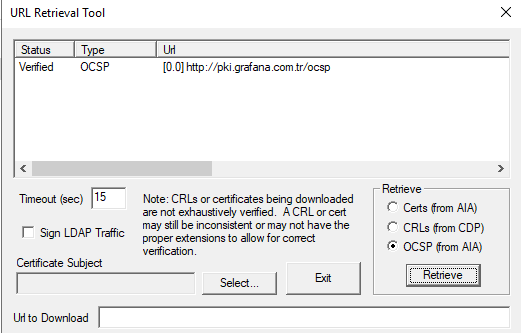

Şimdi Test Zamanı!

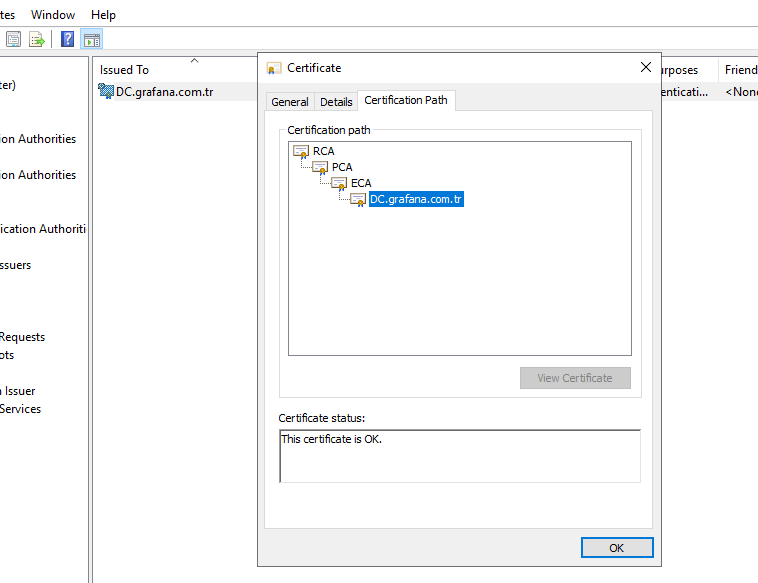

Uzun bir yoldan geldik. Artık yapımızı test edebiliriz. ECA üzerinde Domain Controller Auth template’ini yayınlıyorum.

Domain Controllere dönüyorum ve sertifikayı kontrol ediyorum. Tam istediğimiz gibi hatasız çalışıyor.

Evet, uzun bir yoldu üç katmanlı bir sertifika yetkilisi hiyerarşisi uygulamak için birçok adım gerekiyor, ancak günümüzde, birçok hizmet ve cihazın sertifikalara ihtiyacı olduğu için dahili bir PKI’ye sahip olmak şart.

Organizasyonunuzun ve güvenlik politikalarınızı gözden geçirerek ortamınıza uygun PKI tasarımını seçebilirsiniz. PKI tasarımı uzmanlık gerektiren ciddi bir konu bu nedenle CA tasarımlarını azami hassasiyetle tasarlamak ve sonrasında korumak büyük önem taşıyor.

Son sözler..

PKI (Public Key Infrastructure) tasarımı yaparken dikkat edilmesi gereken önemli noktalar:

1. Güçlü Sertifika Yetkilisi (CA) Hiyerarşisi Oluşturma

PKI mimarisi oluştururken Sertifika Yetkilisi (CA) hiyerarşisinin iyi bir şekilde tasarlanması kritik önem taşır. Bu hiyerarşi genellikle şu bileşenlerden oluşur:

- Root CA (Kök CA): En üst seviyede yer alır ve genellikle çevrimdışı tutulur. Bu, sistemin güvenliğini sağlamak ve saldırılara karşı korunmak için önemli bir adımdır.

- Intermediate CA (Ara CA): Root CA’ya bağlı olarak çalışan ve son kullanıcı sertifikalarını oluşturan yapı. Ara CA’lar, Root CA’dan daha sık aktif olur ve anahtar yönetimini kolaylaştırır.

- Issuing CA (Sertifika Dağıtım CA): Son kullanıcılara ve cihazlara dijital sertifikalar dağıtan yapı.

Dikkat edilmesi gerekenler:

- Root CA’nın güvenliği en üst düzeyde sağlanmalı ve çevrimdışı tutulmalıdır.

- Ara ve Issuing CA’lar, güvenlik standartlarına uygun olarak düzenlenmeli.

- Sertifika iptal listesi (CRL) veya OCSP gibi mekanizmalarla sertifikaların durumu kolayca izlenebilmelidir.

2. Güçlü Anahtar Yönetimi ve Koruma

Anahtar yönetimi, PKI’nın güvenliğini doğrudan etkileyen bir diğer kritik unsurdur. Anahtar çiftlerinin (public ve private key) güvenli bir şekilde oluşturulması, depolanması ve kullanımı büyük önem taşır.

- Özel Anahtarların Korunması: Özel anahtarların donanım güvenlik modülleri (HSM) veya BitLocker gibi teknolojiler kullanılarak şifrelenmesi ve korunması gerekir.

- Anahtar Sürekliliği ve Yedekleme: PKI ortamındaki anahtarlar, özellikle Root ve Ara CA’lar, düzenli olarak yedeklenmeli ve güvenli ortamlarda tutulmalıdır. Herhangi bir veri kaybı veya ihlali durumunda sistemin geri döndürülebilmesi için bu yedeklemelere ihtiyaç duyulabilir.

- Sertifika Yenileme Süreci: Sertifikaların süresi dolmadan önce otomatik veya manuel olarak yenilenmesi sağlanmalıdır. BitLocker gibi şifreleme araçlarının kullanıldığı cihazlarda sertifika yenileme kritik bir öneme sahiptir. Şifreleme anahtarlarının güncel ve geçerli sertifikalarla eşleştirilmesi gerekir.

3. Şifreleme ve Kimlik Doğrulama Teknolojilerinin Entegrasyonu

PKI sistemlerinde yalnızca sertifikaların dağıtılması değil, aynı zamanda bu sertifikaların şifreleme ve kimlik doğrulama teknolojilerine entegre edilmesi önemlidir.

- BitLocker ile Veri Güvenliği: BitLocker, sabit disklerin şifrelenmesi için kullanılan güçlü bir araçtır ve PKI altyapısı ile entegre edilerek, disk şifreleme anahtarlarının dijital sertifikalarla korunması sağlanabilir. Bu sayede, cihazların güvenli bir şekilde şifrelenmesi ve yalnızca yetkili kullanıcıların erişimine izin verilmesi sağlanır.

- VPN, Wi-Fi ve E-Posta Güvenliği: PKI altyapısı ile kimlik doğrulama işlemleri, güvenli VPN bağlantıları, kablosuz ağlar üzerinde güvenli oturum açma ve şifreli e-posta iletişimi için kullanılabilir. Kullanıcıların dijital kimliklerini doğrulamak ve sistemlere güvenli bir şekilde erişim sağlamak için güçlü kimlik doğrulama yöntemleri uygulanmalıdır.

- Multi-Factor Authentication (MFA): PKI ile birlikte kullanılan sertifikalar, MFA çözümleri için kritik bir rol oynar. Cihaz bazlı kimlik doğrulama veya kullanıcı bazlı doğrulamada sertifikalar bir MFA faktörü olarak kullanılabilir.

PKI tasarımında güvenli CA hiyerarşisi, anahtar yönetimi ve şifreleme teknolojileri büyük bir öneme sahiptir. BitLocker gibi şifreleme araçlarının PKI ile entegrasyonu, verilerin güvenliğini sağlamak için gereklidir. BitLocker kullanılarak, hem cihazlar üzerinde veri güvenliği artırılabilir hem de PKI üzerinden kimlik doğrulama süreçleriyle sistemlerin genel güvenliği güçlendirilebilir.

Eline sağlık abi, çok detaylı anlatmışsın.

Abi eline sağlık. Çok güzel bir makale olmuş.

Eline sağlık.

Çok teşekkür ederim hocam.