Three Tier (Üç Katmanlı) PKI Tasarımı Bölüm-3

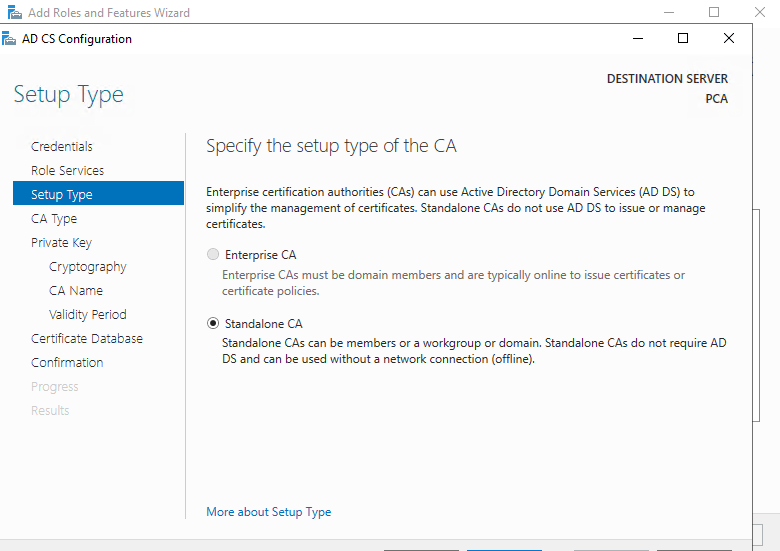

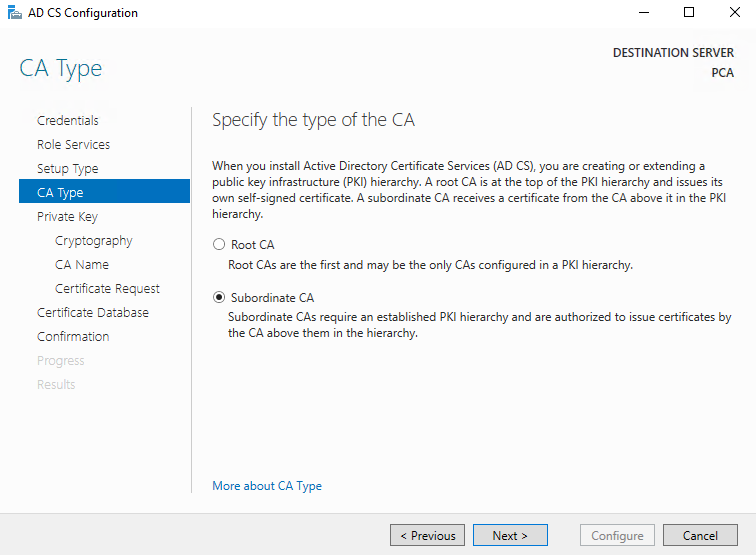

Merhaba, serinin üçüncü bölümü ile beraberiz. İlk iki bölümde genel bilgiler verdik, topoloji paylaştık ve root ca kurulumu yaptık. Şimdi ise bir alt katmanı inşa ediyoruz. Politika veya Ara CA da bağımsız bir sunucudur, bir Active Directory etki alanına katılmamıştır,

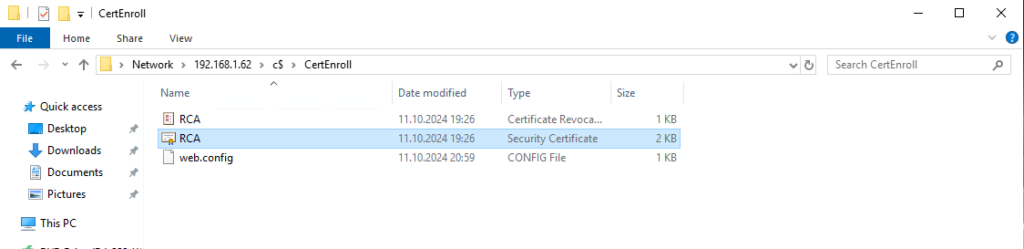

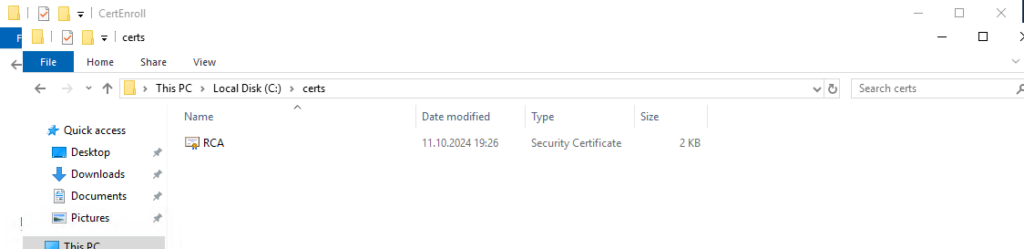

Kuruluma başlamadan önce, kök CA sertifikasını Policy CA sunucucuna kopyalayın. Bunun

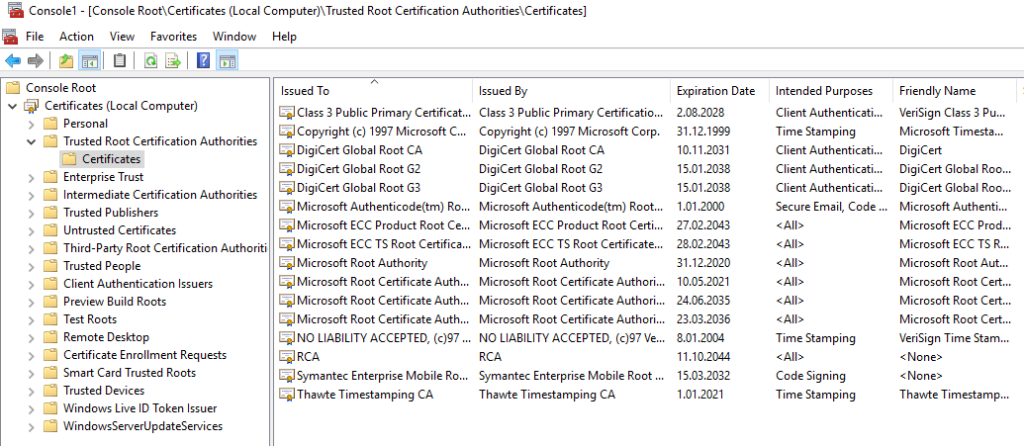

Trusted Root Certification Authorities klasörüne aktarılması gerekir. Kök CA sertifikası eksikse,

güven zinciri tamamlanmadığı için “Sertifika Hizmetleri hizmetini başlatmaya çalıştığınızda bir hata mesajı alırsınız.”

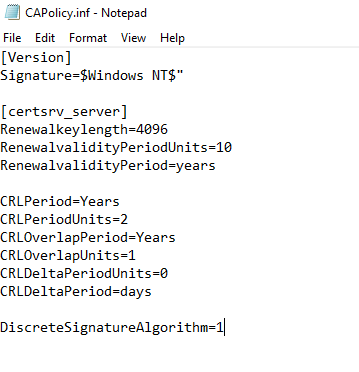

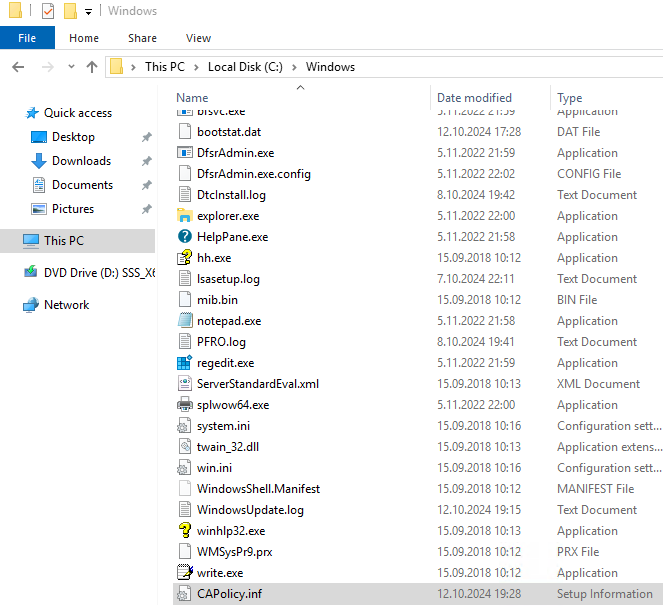

İkinci adım CAPolicy.inf dosyayı oluşturma ve bunun “c:\windows” altına kopyalamak. Gördüğünüz gibi yapılandırmada geçerlilik süresi dahil edilmemiştir ve bunun nedeni, bir alt CA’nın sertifika geçerlilik süresinin Kök CA veya üst CA tarafından verilmesidir; bizim durumumuzda 10 yıl.

[Version]

Signature=$Windows NT$"

[certsrv_server]

Renewalkeylength=4096

RenewalvalidityPeriodUnits=10

RenewalvalidityPeriod=years

CRLPeriod=Years

CRLPeriodUnits=2

CRLOverlapPeriod=Years

CRLOverlapUnits=1

CRLDeltaPeriodUnits=0

CRLDeltaPeriod=days

DiscreteSignatureAlgorithm=1

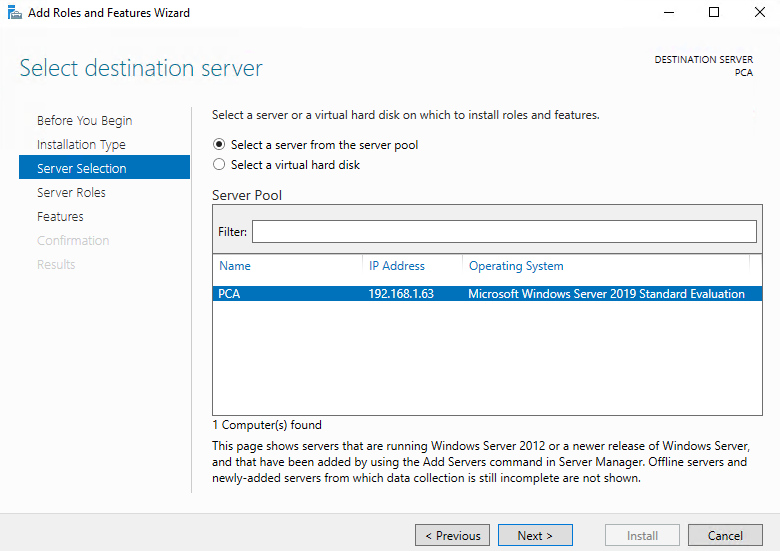

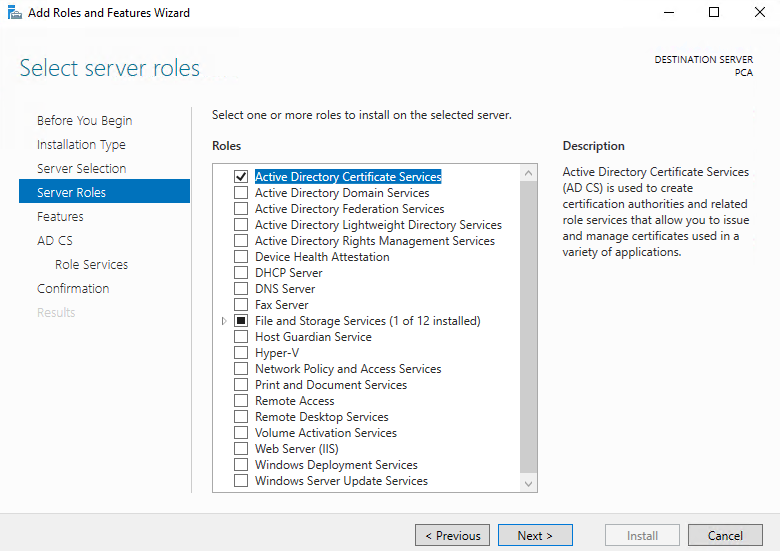

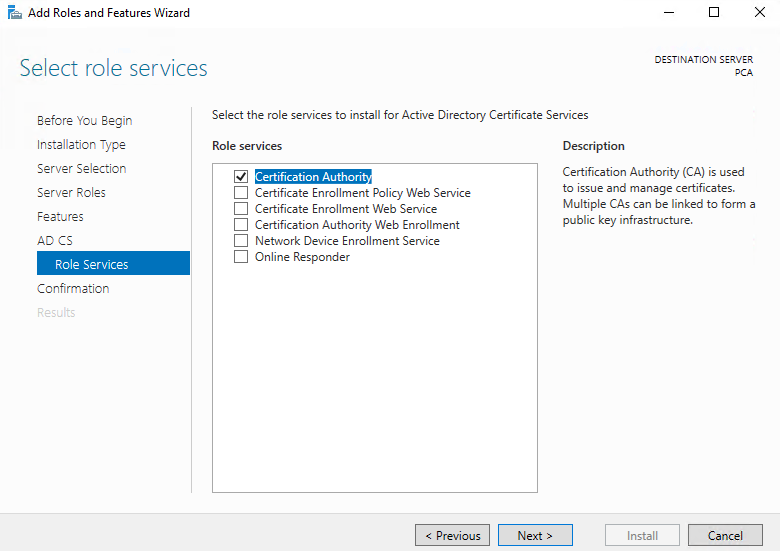

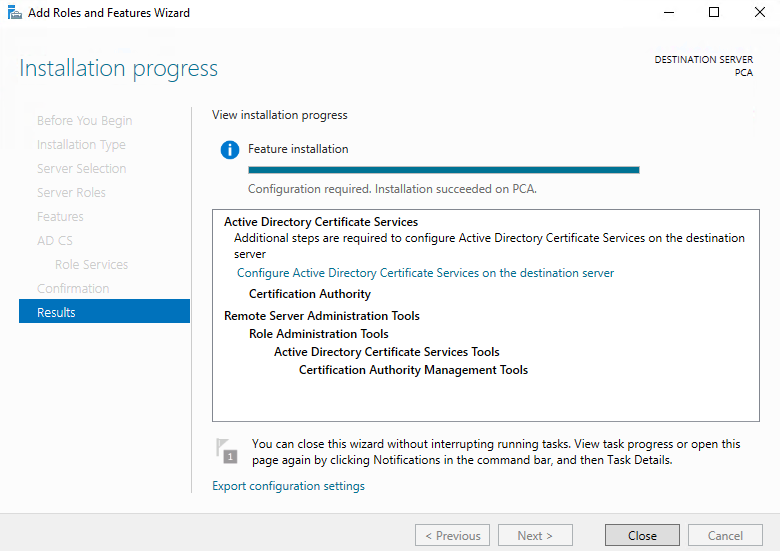

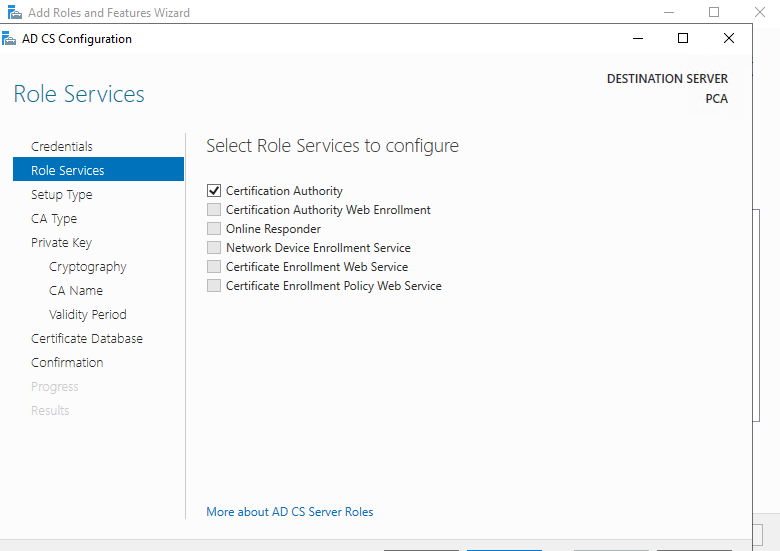

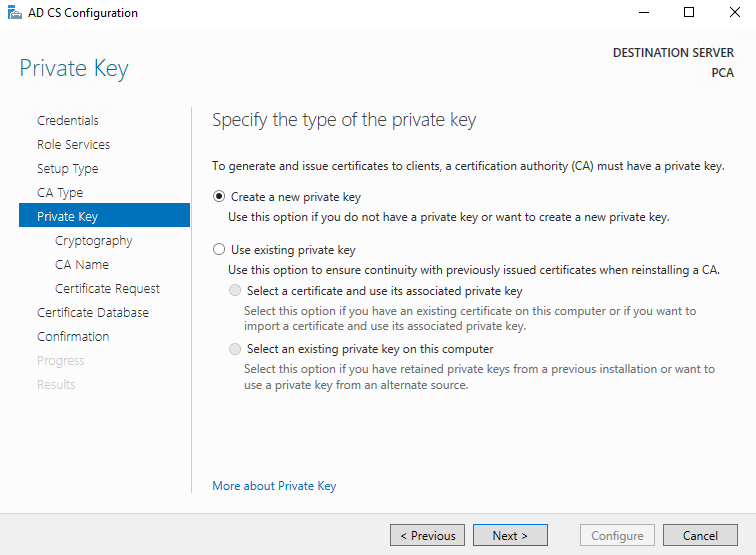

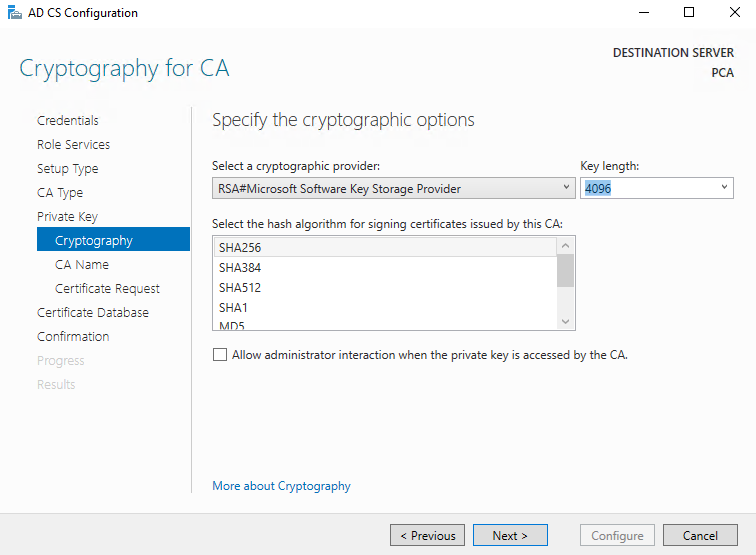

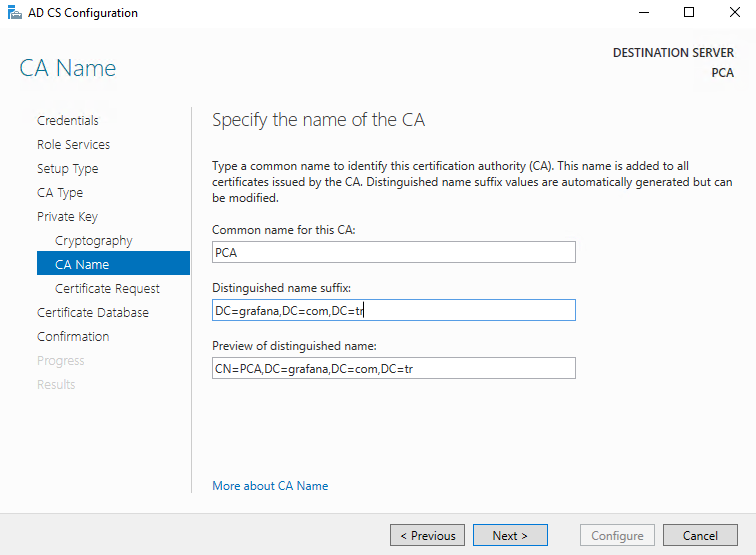

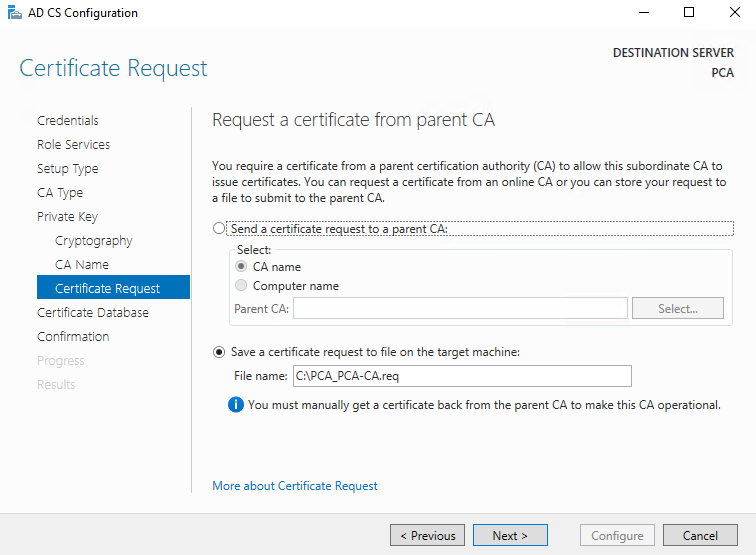

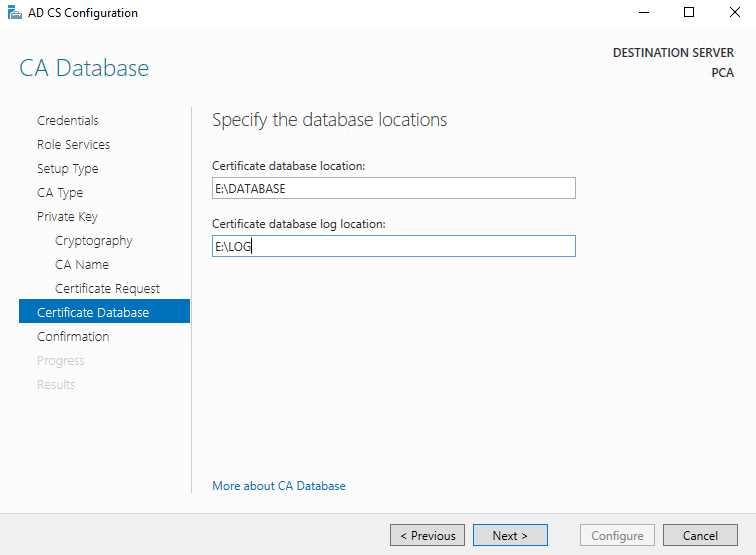

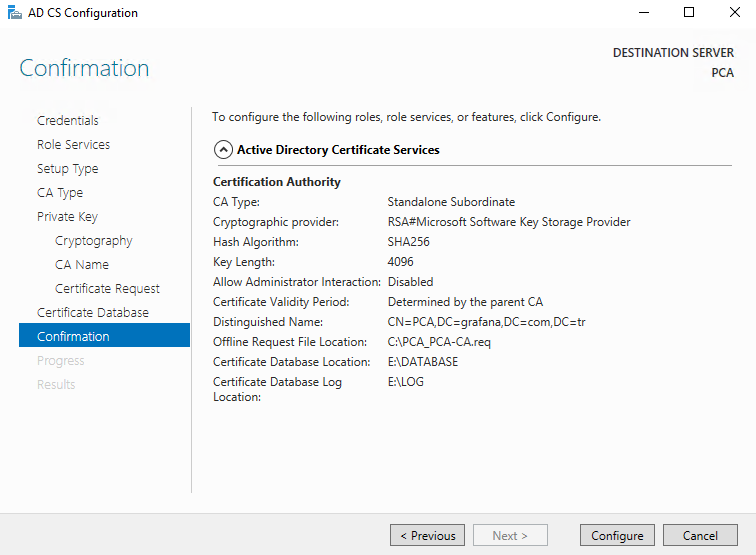

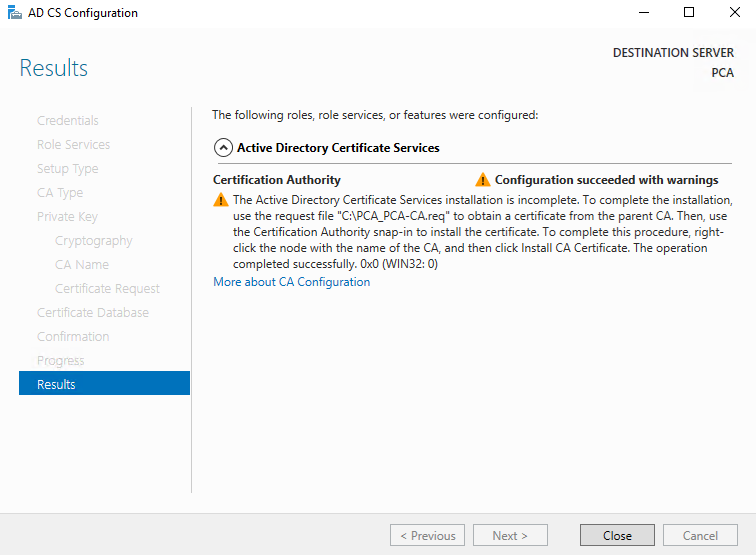

Bu işlemlerin arıdan CA servisini aşağıdaki gibi kuruyoruz.

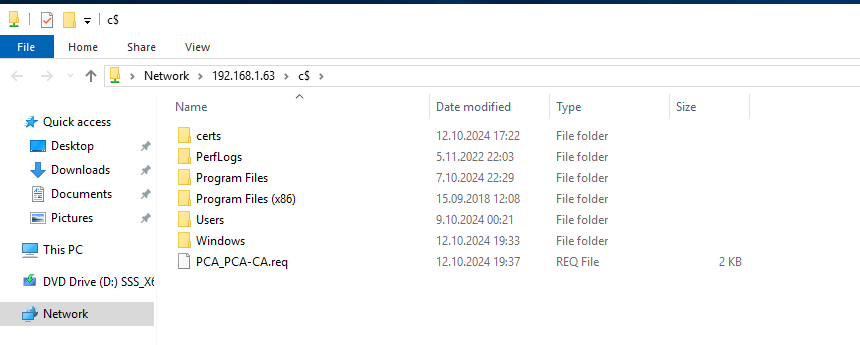

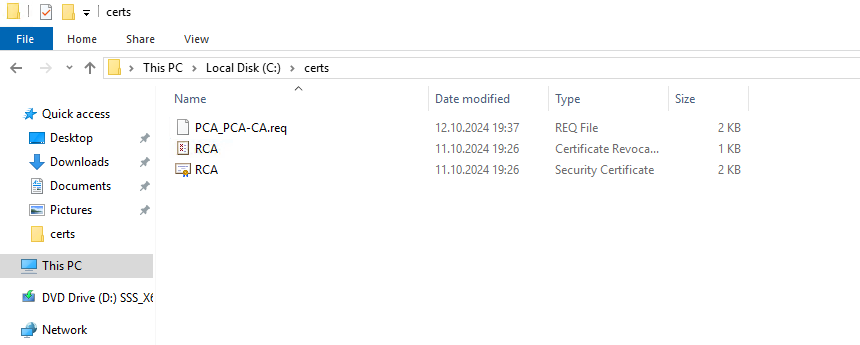

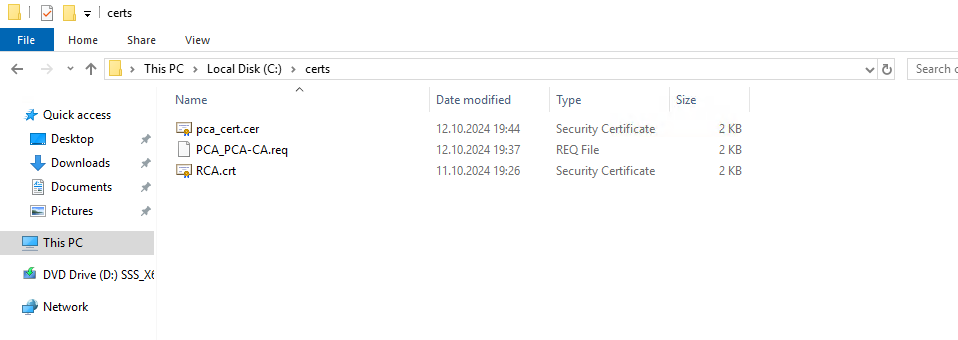

Kurulum ardından PolicyCA sunucusu altında “c” sürücü altında csr dosyası oluşmakta. Bu dosyayı RootCA altına kopyalıyoruz.

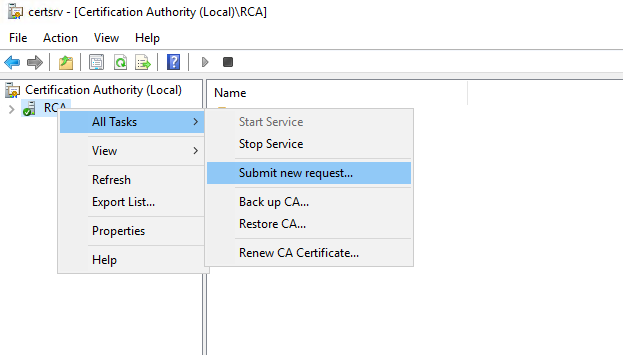

Bu işlemden sonra kök CA sunucusunda sertifika yetkilisi konsolunu açın, CA adına sağ tıklayın ve

All Tasks > Submit New Request’i seçin .

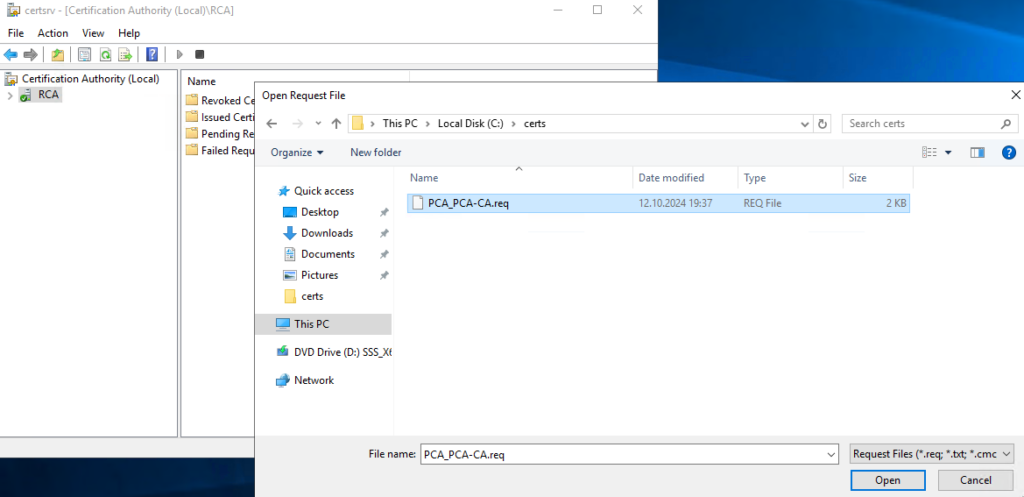

Gelen ekranda az önce kopyaladığınız csr doyasını gösterin.

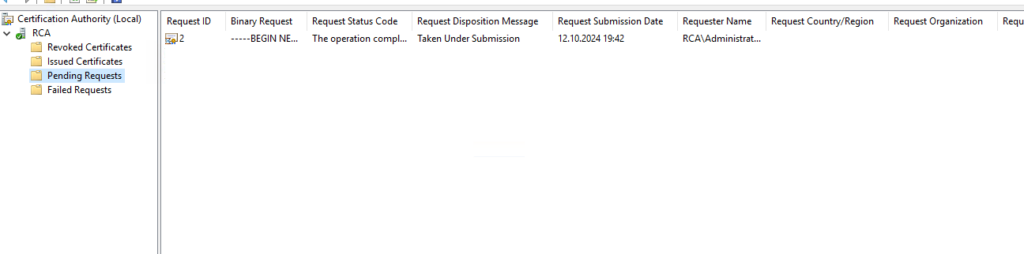

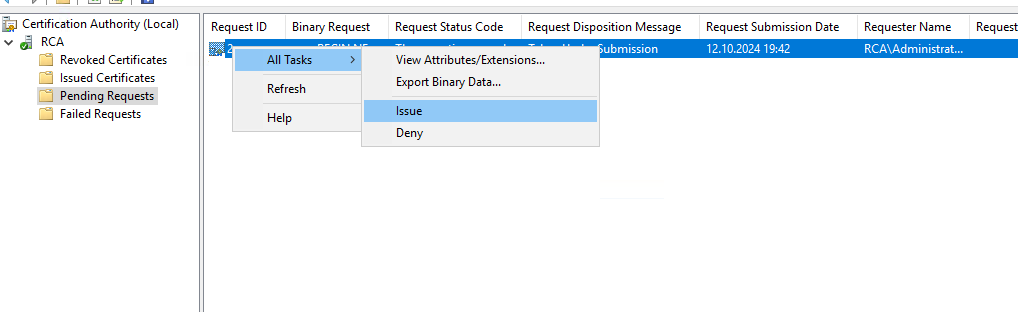

Pending Request klasörünün içinde bekleyen durumda bir sertifika isteğimiz olmalı. Sağ tıklayın ve

All Tasks > Issue seçin.

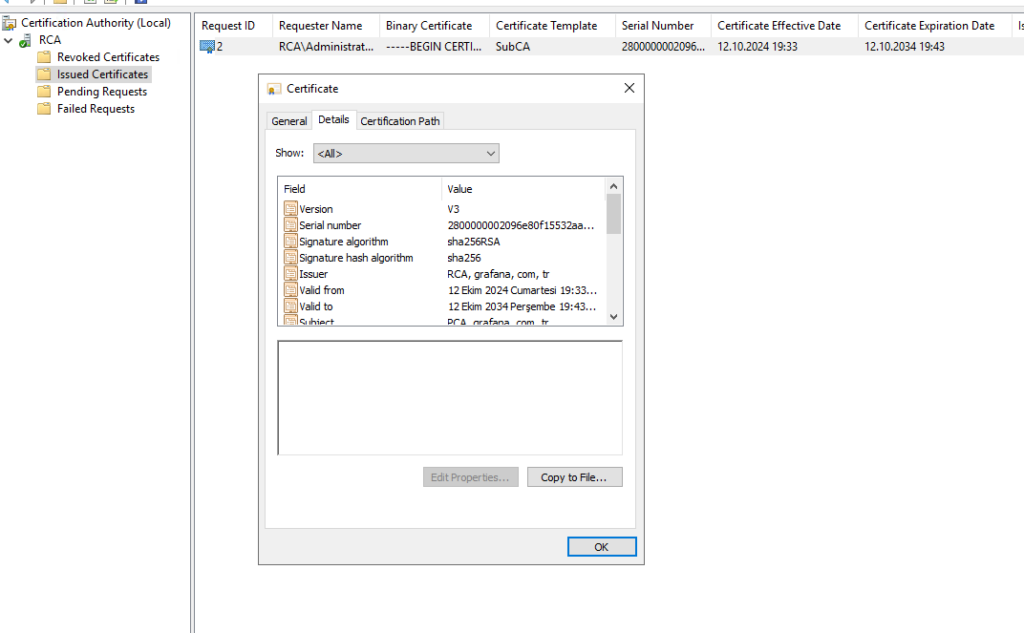

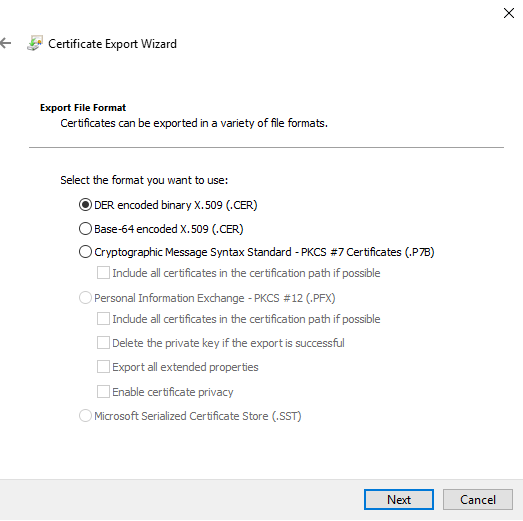

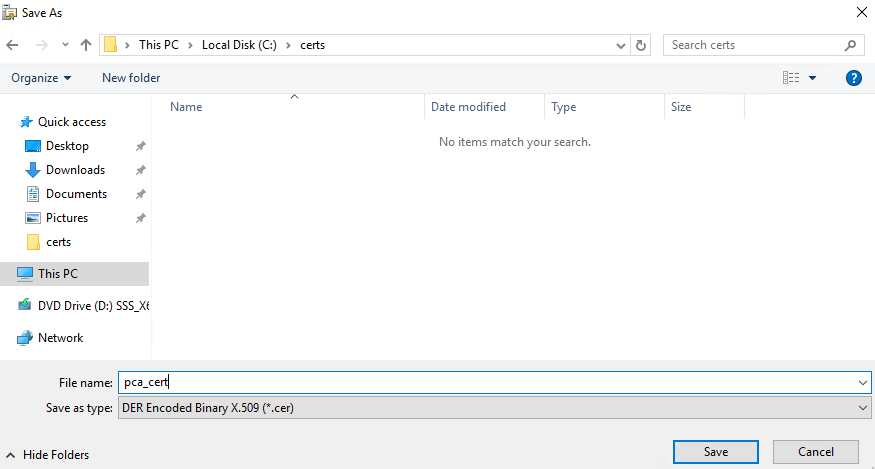

Şimdi Issued Certificates klasörüne tıklayın ve az önce verdiğimiz sertifikayı açın. Details sekmesine gidin ve Copy to File düğmesine tıklayın. Sihirbazı takip ederek sertifikayı dışa aktarın.

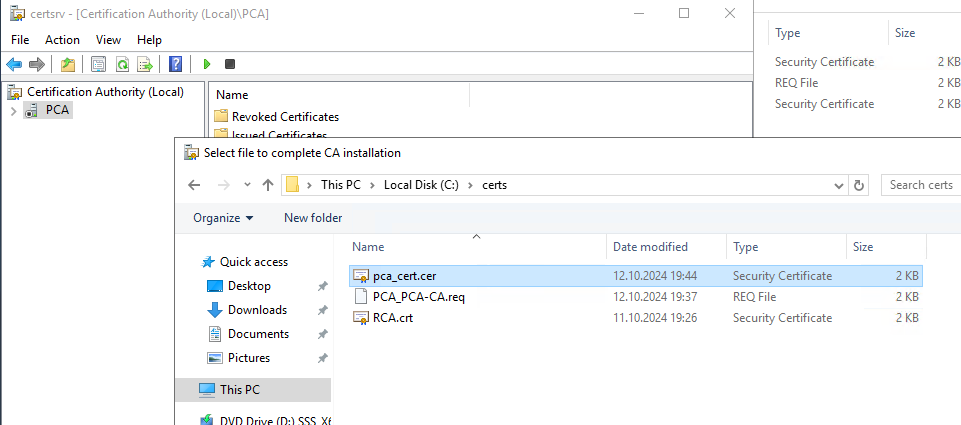

Şimdi ise bu dışar aktarılan sertifikayı PolicyCA sunucusuna kopyalayın.

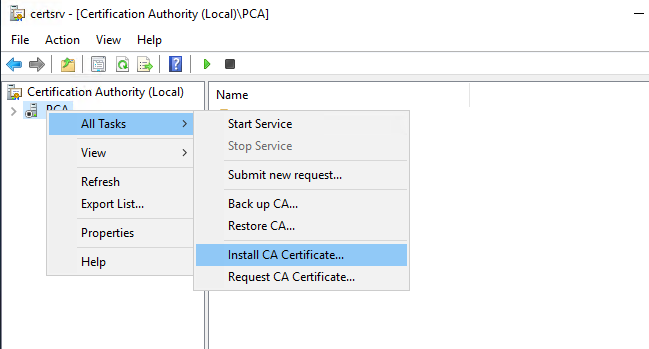

Politika CA sunucusuna geri dönün, sertifika yetkilisi konsolunu açın, CA adına sağ tıklayın ve

All Tasks > Install CA Certificate öğesini seçin .

Az önce kopyaladığınız sertifikayı burada gösterin ve CA servisini başlatın.

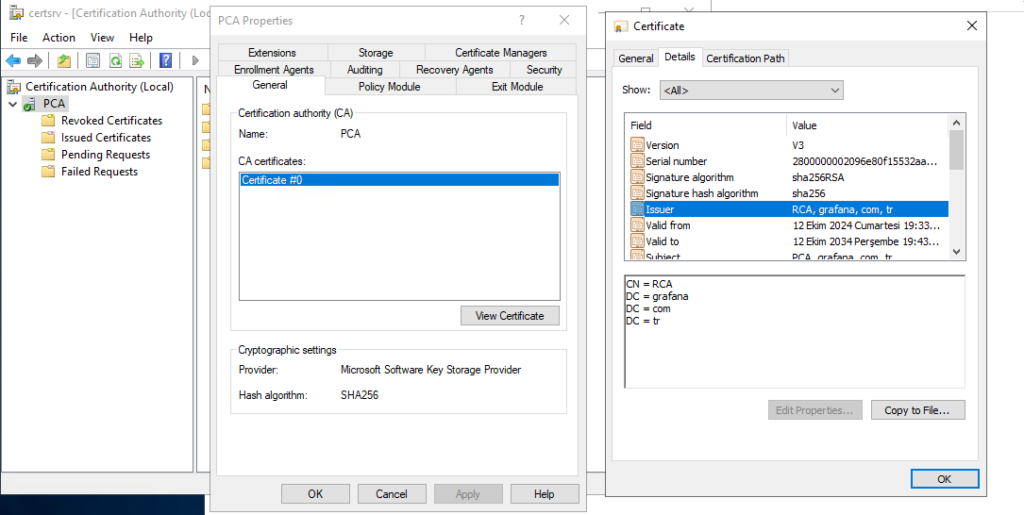

Görüldüğü gibi her şey yolunda.

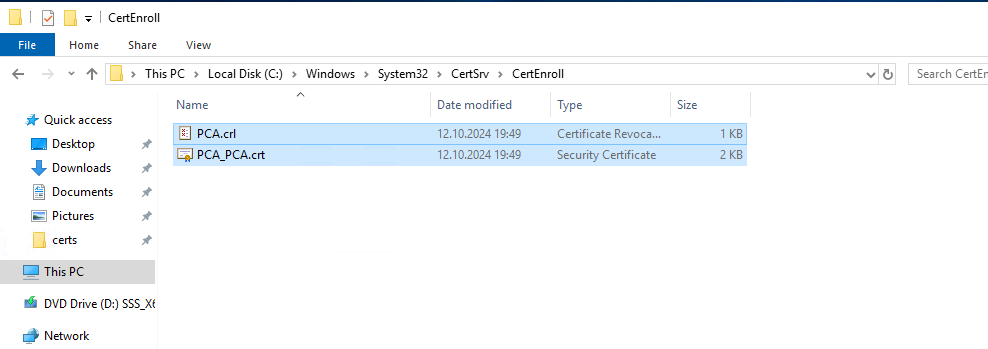

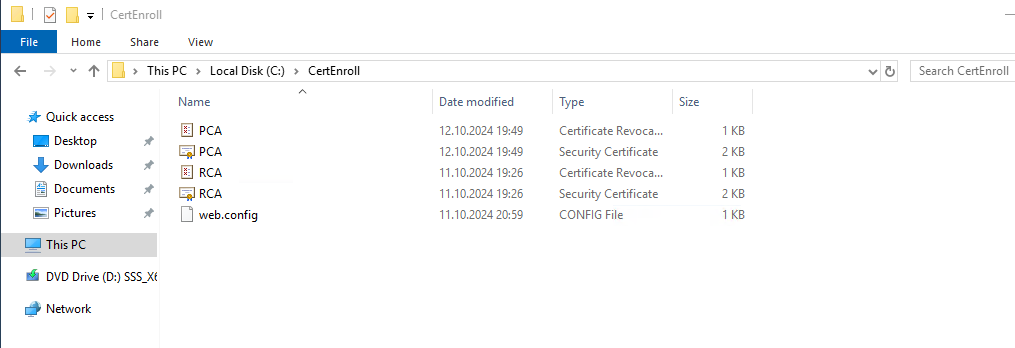

Şimdi ise PolicyCA sunucusundaki “c:\windows\system32\CertSvr\CertEnroll” altındaki sertifikaları Online Responder sunucusu altına kopyalıyoruz.

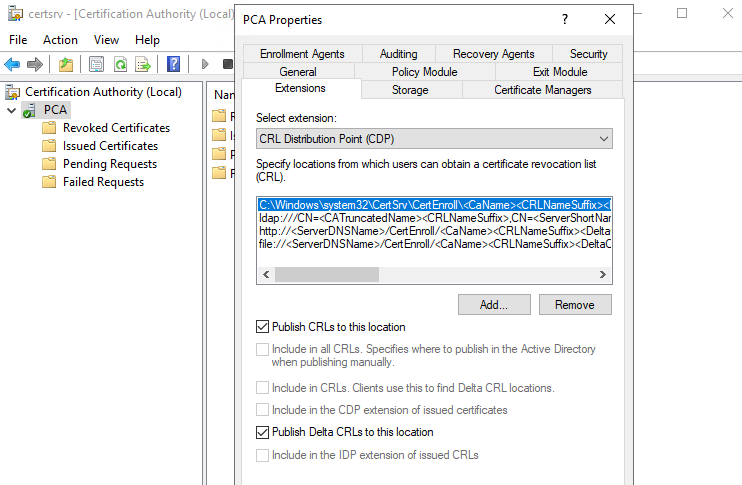

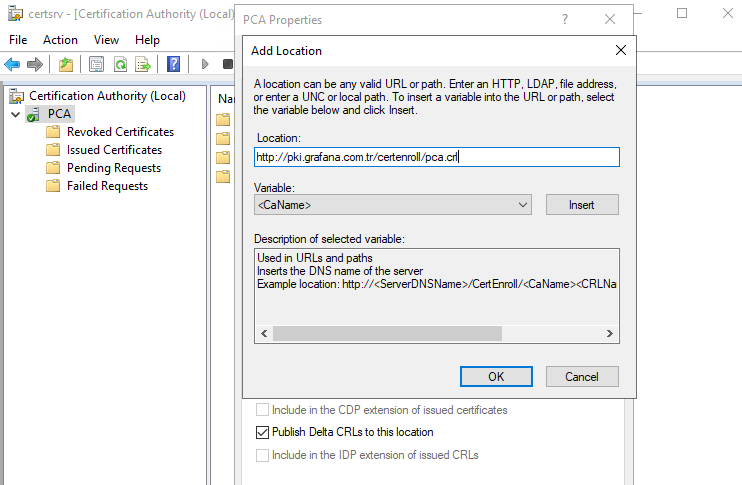

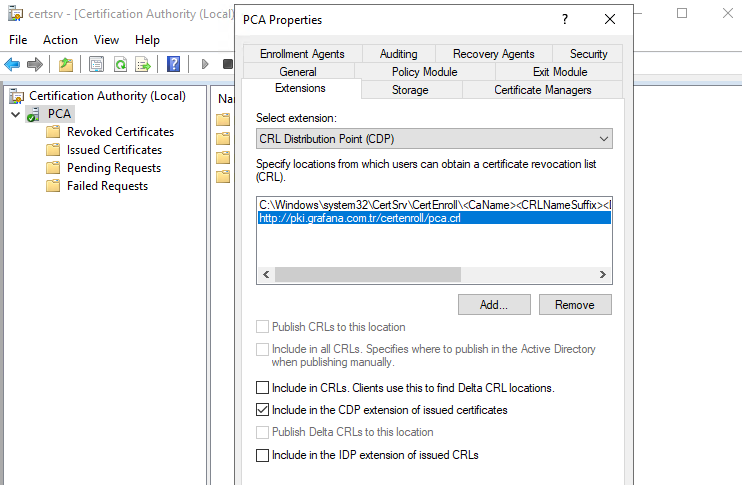

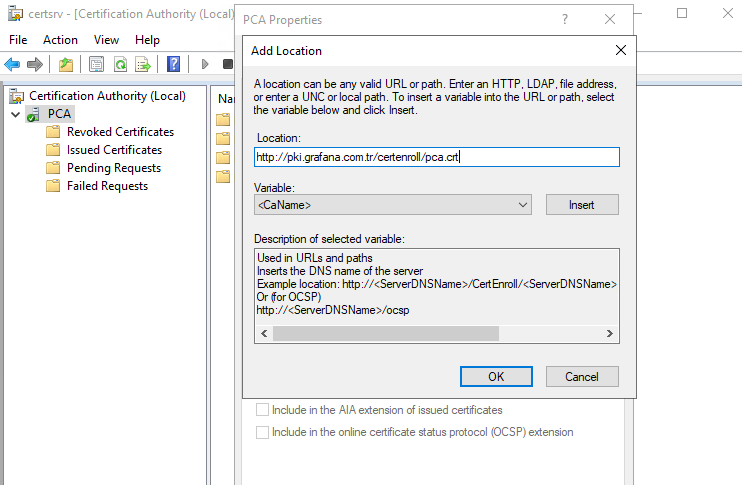

Sonraki adım, CA’ların bu CA tarafından verilen sertifikalarda göreceği AIA ve CDP uzantılarını yapılandırmaktır. CA adına sağ tıklayıp ardından özellikler’e tıklayarak sertifika iptal listesiyle başlayalım. Uzantılar sekmesine gidin ve ilk konum yolu hariç her şeyi kaldırın. Varsayılan konumları kaldırmayı bitirdiğinizde, yeni bir konum eklemek için Ekle düğmesine tıklayın. Ekledikten sonra,

Verilen sertifikaların CDP uzantısına dahil et kutusunu işaretlemeniz gerekiyor.

.

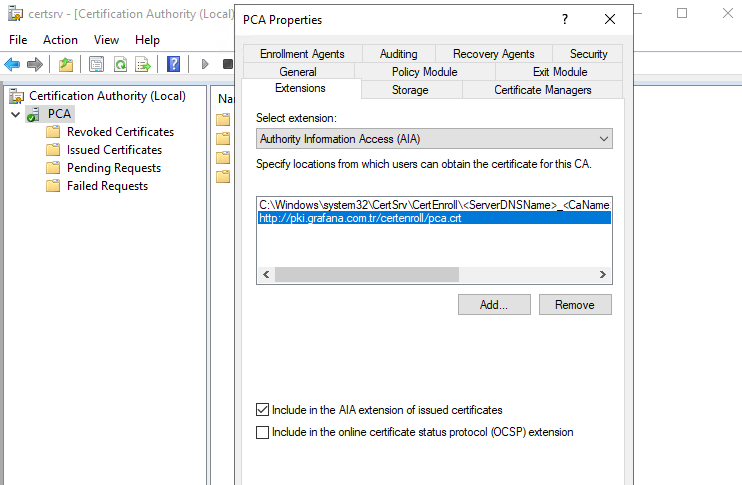

AIA uzantısı için uzantıyı seç açılır kutusuna tıklayın. Tekrar, ilk konum hariç her şeyi kaldırın ve ardından Ekle düğmesine tıklayın. Politika CA sertifikasının indirilebileceği FQDN’yi sağlayın,

Tamam’a tıklayın ve ardından Verilen sertifikaların AIA uzantısına dahil et kutusunu işaretleyin . Tekrar

Tamam’a tıklayın ve Sertifika Hizmetleri hizmetini yeniden başlatmak için Evet’e basın.

.

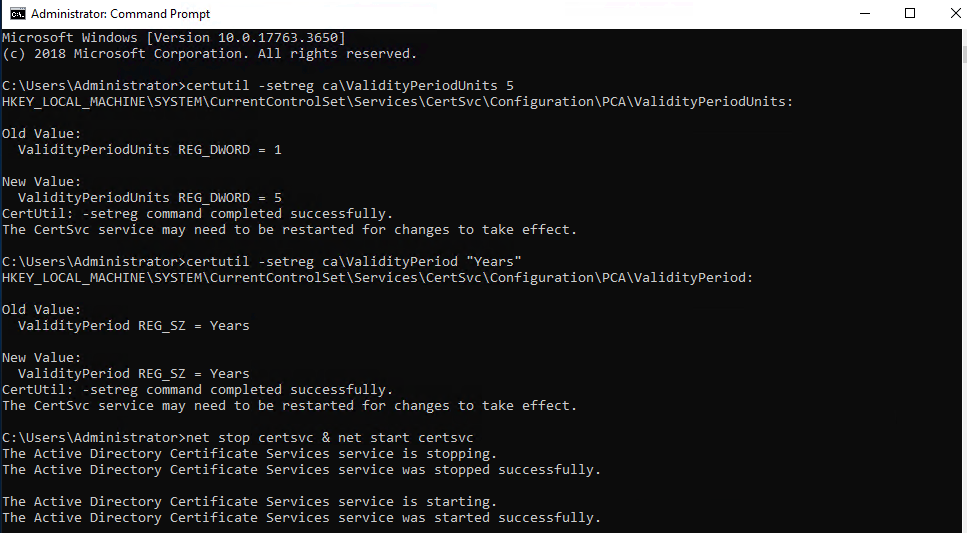

PolitikaCA’mızda yapmamız gereken son şey, verilen sertifikaların geçerlilik süresini artırmaktır, çünkü varsayılan olarak yalnızca bir yıllık geçerlilikleri vardır. Kuruluşumuzda CA’lar için sertifikanın beş yıllık bir geçerlilik süresine sahip olması gerekir. Bunu yapmak için, bir komut istemi açın ve aşağıdaki satırları terminale yapıştırın.

Bu işlemlerin arıdan PolicyCA sunucusuda hazır hale geliyor. Diğer makale ile PKI inşasına devam edeceğiz, keyifli okumalar.

Abi eline sağlık. Çok güzel bir makale olmuş.

Eline sağlık.

Çok teşekkür ederim hocam.