Three Tier (Üç Katmanlı) PKI Tasarımı Bölüm-1

Merhaba, PKI yapısı BT dünyasında genel olarak hereksin iyi kötü duyduğu, kullandığı sandığı ancak büyük bir çoğunluk için BT dünyasının karanlık tarafında duran çok kritik çok iyi planması gereken ve altyapılarda kesin olarak kullanılması gereken bir teknoloji.

PKI, endüstri standartı bir kavram ve tasarım ancak biz Microsoft uzayındaki karşılığı olan “Active Directory Certificate Services (AD CS)” üzerinde duracağız ve derinlemesine inceleyeceğiz.

Makale serisine başlamadan önce genel bilgiler ve tanımlar vereceğim böylece makaleye devam ederken gri bir nokta kalmayacak.

PKI Nedir?

PKI (Public Key Infrastructure – Açık Anahtar Altyapısı), dijital ortamda güvenli iletişim ve veri bütünlüğünü sağlamak için kullanılan bir güvenlik yapısıdır. PKI, şifreleme, kimlik doğrulama, veri gizliliği ve bütünlük için açık anahtar kriptografisini (public key cryptography) temel alır. Bu altyapı, dijital sertifikalar ve anahtar çiftleri kullanarak güvenli bir iletişim sağlar.

PKI’nın temel bileşenleri:

- Dijital Sertifikalar: Bir kullanıcının, sunucunun veya cihazın kimliğini doğrulamak için kullanılan elektronik belgeler. Sertifikalar, bir sertifika otoritesi (CA – Certificate Authority) tarafından imzalanır.

- Sertifika Otoritesi (CA): Dijital sertifikaları oluşturan, doğrulayan ve imzalayan merkezi otoritedir. Güvenilir bir üçüncü taraf olarak, sertifika sahiplerinin kimliklerini doğrular ve sertifikaları imzalar.

- Açık ve Gizli Anahtarlar: PKI, asimetrik kriptografi kullanır. Bu sistemde her kullanıcının bir açık anahtarı (public key) ve bir gizli anahtarı (private key) vardır. Açık anahtar, herkese dağıtılabilir ve veri şifrelemek için kullanılırken, gizli anahtar sadece sahibinde bulunur ve şifreli veriyi çözmek için kullanılır.

- Kayıt Otoritesi (RA – Registration Authority): CA’ya yardımcı olan ve kullanıcıların kimlik doğrulama işlemlerini yapan otoritedir.

- Sertifika İptal Listesi (CRL – Certificate Revocation List): Geçerliliğini yitirmiş veya iptal edilmiş sertifikaların listesi.

PKI, güvenli web taraması (SSL/TLS), e-posta güvenliği (S/MIME), dijital imzalar ve güvenli dosya şifreleme gibi birçok kullanım alanında kritik rol oynar. Özellikle hassas verilerin güvenliğini sağlamak isteyen kurum ve organizasyonlar için önemli bir altyapıdır.

PKI (Açık Anahtar Altyapısı) karmaşık ve güvenlik açısından kritik bir sistemdir. Daha detaylı inceleyecek olursak, PKI’nın bazı daha derin bileşenlerine ve işlevlerine bakalım:

PKI’nın Detaylı Bileşenleri

- Dijital Sertifikalar: Dijital sertifikalar, bir kullanıcının, cihazın veya sunucunun kimliğini doğrulamak için kullanılır ve şu bilgileri içerir:

- Sertifika Sahibi Bilgileri: Sertifikayı kullanan kişinin veya cihazın adı ve diğer bilgileri.

- Sertifika Otoritesi (CA) Bilgileri: Sertifikayı imzalayan CA’nın kimliği.

- Açık Anahtar: Sertifika sahibinin açık anahtarı.

- Sertifika Seri Numarası: Sertifikanın benzersiz bir kimliği.

- Sertifika Geçerlilik Süresi: Sertifikanın geçerli olduğu tarih aralığı.

- Dijital İmza: Sertifikayı imzalayan CA’nın dijital imzası, sertifikanın doğruluğunu garanti eder.

- Anahtar Yönetimi: PKI, anahtar çiftlerinin (açık ve gizli anahtarlar) güvenli bir şekilde oluşturulmasını, saklanmasını, dağıtılmasını ve sonlandırılmasını yönetir. Bu süreç şunları kapsar:

- Anahtar Çiftlerinin Oluşturulması: Açık ve gizli anahtar çiftleri oluşturulur.

- Anahtarların Saklanması: Gizli anahtarlar güvenli bir şekilde saklanmalı, açık anahtarlar ise dağıtılabilir.

- Anahtar Dağıtımı: Açık anahtarlar, dijital sertifikalar aracılığıyla dağıtılır. Bu sayede, veriler güvenle şifrelenebilir ve kimlik doğrulama yapılabilir.

- Anahtar İptali ve Yenileme: Gizli anahtarın tehlikeye girmesi durumunda veya sertifikanın süresi dolduğunda, sertifikalar iptal edilir ve yeni anahtarlar oluşturulur.

- Sertifika Otoriteleri (CA): CA’lar, PKI’nın en kritik bileşenlerinden biridir. Güvenilir üçüncü taraf olarak bilinirler ve şu görevleri yerine getirirler:

- Sertifikaları İmzalama ve Dağıtma: CA, bir kullanıcının kimliğini doğrular ve sertifikasını dijital olarak imzalar.

- Sertifikaların İptal Edilmesi: Bir sertifikanın güvenliği tehlikeye girdiğinde veya geçerliliği sona erdiğinde, CA bu sertifikayı iptal eder ve sertifika iptal listesine ekler.

- Sertifika İptal Listesi (CRL) ve OCSP (Online Certificate Status Protocol): CRL, iptal edilen sertifikaların listesidir, ancak daha hızlı bir yanıt sağlamak amacıyla OCSP kullanılır. OCSP, bir sertifikanın geçerli olup olmadığını gerçek zamanlı olarak kontrol eder.

- Kök Sertifikalar (Root Certificates): PKI’nın güvenliği, kök sertifikalara dayanır. Kök sertifikalar, sertifika hiyerarşisinin en üstündedir ve kendi kendine imzalanmıştır. Bu sertifikalar diğer tüm sertifikaların doğrulanması için güvenilir bir temel oluşturur. Bir kök sertifika, zincirleme bir yapıda alt sertifikaları imzalayarak tüm PKI altyapısını destekler. Eğer bir kök sertifikaya olan güven sarsılırsa, tüm bu zincir etkilenir.

PKI’nın Kullanım Alanları

PKI, modern dijital dünyada geniş bir kullanım alanına sahiptir:

- SSL/TLS Sertifikaları: Web sitelerinin güvenliğini sağlamak için HTTPS protokolünde kullanılır. Tarayıcılar, bir web sitesinin kimliğini doğrulamak ve güvenli bir bağlantı kurmak için dijital sertifikalar kullanır.

- E-Posta Güvenliği (S/MIME): E-posta mesajlarının güvenliğini sağlamak için PKI kullanılır. Gönderici ve alıcı arasında e-postaların şifrelenmesi ve dijital olarak imzalanması sayesinde, e-postalar güvenle iletilir.

- Dijital İmzalar: Dijital belgelerin ve mesajların kimliğini doğrulamak ve veri bütünlüğünü sağlamak için kullanılır. Özellikle yasal belgelerde veya yazılım dağıtımında dijital imzalar büyük önem taşır.

- VPN (Sanal Özel Ağlar): VPN bağlantıları kurarken, istemci ve sunucu arasında kimlik doğrulama ve güvenli veri aktarımı için PKI kullanılır.

- Akıllı Kartlar: Kimlik doğrulama ve erişim kontrolü için kullanılan akıllı kartlar PKI’ya dayanır. Bu kartlar, kullanıcıların kimliklerini doğrulamak için dijital sertifikalar içerir.

- Kimlik Doğrulama (Two-Factor ve Multi-Factor Authentication): PKI, güçlü kimlik doğrulama mekanizmalarının bir parçası olarak kullanılır. Özellikle iki faktörlü kimlik doğrulamada (2FA), kullanıcıların cihazları veya yazılımları aracılığıyla kimliklerini doğrulamak için dijital sertifikalar kullanılır.

PKI’nın Zorlukları

Her ne kadar PKI, güvenlik açısından güçlü bir yapı sunsa da bazı zorluklar da içerir:

- Yönetim Karmaşıklığı: PKI, sertifikaların ve anahtarların oluşturulması, yönetimi, dağıtılması ve iptal edilmesi gibi birçok adımı içerir. Bu süreçler dikkatli yönetilmezse güvenlik açıkları ortaya çıkabilir.

- Sertifika İptal Süreçleri: Bir sertifika iptal edildiğinde, tüm kullanıcıların bu iptali hemen fark etmesi gerekebilir. Bu nedenle CRL veya OCSP gibi mekanizmaların hızlı ve güvenilir bir şekilde çalışması önemlidir.

- Kök Sertifika Güvenliği: Kök sertifikaların güvenliği tehlikeye girerse, tüm PKI altyapısı etkilenir. Bu nedenle, kök sertifikaların güvenliğini sağlamak için özel önlemler alınmalıdır.

Active Directory Certificate Services (AD CS), Microsoft’un PKI (Açık Anahtar Altyapısı) çözümüdür ve Active Directory ile entegre çalışan bir sertifika yönetim sistemidir. AD CS, bir kuruluş içinde dijital sertifikalar oluşturma, dağıtma, yönetme ve doğrulama işlemlerini gerçekleştiren bir yapı sunar. Şimdi, PKI perspektifinden AD CS’nin nasıl çalıştığını, bileşenlerini ve yönetimsel yönlerini inceleyelim:

AD CS’nin PKI Perspektifinden İşlevleri

AD CS, PKI’nın temel işlevlerini sağlamak için geliştirilmiştir ve bir kuruluşun güvenliğini sağlamak amacıyla aşağıdaki kritik görevleri yerine getirir:

- Dijital Sertifikaların Yönetimi: AD CS, dijital sertifikaların oluşturulmasını, dağıtılmasını ve yönetilmesini sağlar. Kullanıcılar, bilgisayarlar, cihazlar ve sunucular için sertifikalar üretir ve bunların yaşam döngülerini yönetir. Bu sertifikalar, kimlik doğrulama, veri şifreleme, dijital imzalar ve güvenli ağ iletişimi için kullanılır.

- Sertifika Otoritesi (CA) Sağlama: AD CS, sertifika otoritesi (CA) işlevini yerine getirir. Bir kuruluşun kendi CA’sını kurmasına olanak tanır. CA, kullanıcıların kimliklerini doğrular ve onlara dijital sertifikalar verir. Bu sayede kuruluşlar, harici bir CA’ya bağlı kalmadan kendi dijital sertifikalarını oluşturabilir.

- Güvenilirlik ve Kimlik Doğrulama: AD CS, sertifikaları kullanarak kimlik doğrulama süreçlerini güçlendirir. Bu sertifikalar, kuruluş içindeki kullanıcıların, cihazların ve hizmetlerin kimliklerini doğrulamak için kullanılır. AD CS ile entegre edilen sistemler, sertifikaları kullanarak güçlü kimlik doğrulama sağlar.

- Şifreleme ve Veri Bütünlüğü: AD CS tarafından üretilen sertifikalar, veri şifreleme ve dijital imza işlemleri için kullanılır. Sertifikalar sayesinde, veriler güvenli bir şekilde şifrelenir ve yalnızca yetkili kişiler tarafından erişilebilir hale getirilir. Aynı zamanda dijital imzalar, verinin değiştirilmediğini ve güvenilir bir kaynaktan geldiğini doğrular.

AD CS Bileşenleri

- Sertifika Otoritesi (Certificate Authority – CA): AD CS’nin temel bileşeni CA’dır. AD CS, genellikle iki seviyeli bir CA yapısı sunar:

- Kök CA (Root CA): PKI hiyerarşisinin en üstünde yer alır ve tüm altyapının güvenliğini sağlar. Kök CA, kendi kendine imzalanmış bir sertifikaya sahiptir ve tüm alt CA’ların güvenliğini sağlar.

- Ara Sertifika Otoritesi (Intermediate CA) Ara CA, kök CA ve son kullanıcıların ya da sistemlerin sertifikaları arasında bir ara katman görevi görür. Kök CA çevrimdışı tutulduğundan, ara CA’lar genellikle çevrimiçi çalışır ve doğrudan sertifikaları dağıtır. Ara CA’lar, kök CA tarafından imzalanır ve son kullanıcılar için sertifika dağıtımı gibi operasyonel işlemleri yürütür. Güvenliği artırmak için bir veya birden fazla ara CA kullanılabilir.

- Alt CA (Subordinate CA): Kök CA tarafından imzalanan ve kuruluş içinde dijital sertifikalar üreten bir CA’dır. Alt CA’lar, genellikle daha geniş yetkilere sahip olup kullanıcı, cihaz ve hizmetler için sertifika dağıtır.

- Kök CA (Root CA): PKI hiyerarşisinin en üstünde yer alır ve tüm altyapının güvenliğini sağlar. Kök CA, kendi kendine imzalanmış bir sertifikaya sahiptir ve tüm alt CA’ların güvenliğini sağlar.

- Kayıt Otoritesi (Registration Authority – RA): RA, kullanıcıların veya cihazların sertifika taleplerini onaylayan bir otoritedir. Sertifika talebinde bulunan kişilerin kimlik bilgilerini doğrular ve ardından CA’ya sertifika oluşturma talebinde bulunur.

- Sertifika Dağıtım Noktaları (Certificate Distribution Points – CDP): CDP, dijital sertifikaların ve sertifika iptal listelerinin (CRL) yayımlandığı noktalardır. CDP sayesinde, istemciler sertifikaların geçerliliğini doğrulamak ve iptal edilen sertifikalar hakkında bilgi almak için bu noktalara erişebilir.

- AIA (Authority Information Access): AIA, dijital sertifikalarda, istemcilerin veya uygulamaların sertifikayı imzalayan yetkiliyi bulmasına yardımcı olan bir alandır. Sertifikada bulunan AIA bilgisi, istemciye CA (Certification Authority) sertifikasını nereden bulabileceğini gösterir.

- Sertifika Şablonları (Certificate Templates): AD CS, farklı sertifika türleri için önceden tanımlanmış şablonlar sunar. Bu şablonlar, sertifikaların belirli güvenlik seviyelerine ve kullanım senaryolarına göre yapılandırılmasına olanak tanır. Örneğin, kullanıcı sertifikaları, cihaz sertifikaları veya şifreleme için kullanılan sertifikalar gibi farklı şablonlar vardır.

- Sertifika İptal Listesi (Certificate Revocation List – CRL): CRL, iptal edilen ve artık geçerli olmayan sertifikaların listesidir. AD CS, belirli aralıklarla CRL yayımlar ve bu listeye, güvenliği tehlikeye giren sertifikalar eklenir. İstemciler, sertifikaların geçerliliğini kontrol ederken CRL üzerinden doğrulama yapar.

- Çevrimiçi Sertifika Durum Protokolü (Online Certificate Status Protocol – OCSP): OCSP, bir sertifikanın geçerli olup olmadığını hızlı bir şekilde doğrulayan bir protokoldür. AD CS, OCSP yanıtlayıcıları aracılığıyla sertifikaların geçerliliğini daha hızlı doğrulamak için kullanılır. Bu, özellikle büyük ölçekli ortamlarda sertifikaların durumunun anında kontrol edilmesine olanak tanır.

AD CS’nin Kullanım Senaryoları

- Kimlik Doğrulama:

AD CS, Windows ağ ortamlarında kimlik doğrulama süreçlerinde önemli bir rol oynar. Örneğin, bir kullanıcının oturum açma işlemi sırasında AD CS tarafından verilen bir dijital sertifika kullanılarak kimlik doğrulaması yapılabilir. Bu sertifika, kullanıcının kimliğini doğrulamak için güçlü bir güvenlik mekanizması sunar. - Şifreleme:

AD CS, verilerin şifrelenmesi ve güvenli bir şekilde iletilmesi için kullanılır. Örneğin, dosya şifreleme (EFS – Encrypting File System) veya e-posta şifreleme (S/MIME) işlemlerinde, dijital sertifikalar kullanılarak güvenli bir veri iletişimi sağlanır. - Ağ Güvenliği (VPN, Wi-Fi):

AD CS, VPN ve Wi-Fi gibi ağ güvenliği çözümlerinde cihazlar ve kullanıcılar için dijital sertifikalar sağlayarak kimlik doğrulama süreçlerini güçlendirir. Bu sayede, sadece yetkili kullanıcılar güvenli bir şekilde ağa erişebilir. - Web Sunucusu ve Uygulama Güvenliği:

AD CS, SSL/TLS sertifikaları üreterek web sunucularının ve uygulamaların kimlik doğrulamasını ve veri şifrelemesini sağlar. Böylece, HTTPS protokolü ile güvenli bağlantılar kurulur ve kullanıcı verileri korunur. - Akıllı Kartlar ve İki Faktörlü Kimlik Doğrulama:

AD CS, akıllı kartlar aracılığıyla kimlik doğrulama işlemleri için dijital sertifikalar sağlar. Bu sertifikalar, iki faktörlü kimlik doğrulama (2FA) süreçlerinin bir parçası olarak kullanılır ve güvenliği artırır.

AD CS Yönetimi ve Zorlukları

AD CS’nin yönetimi, dikkatli bir planlama ve sürekli izleme gerektirir. Bazı yönetimsel zorluklar şunlar olabilir:

- Sertifika Yaşam Döngüsü Yönetimi: Sertifikaların oluşturulması, dağıtılması, yenilenmesi ve iptal edilmesi gibi süreçler dikkatle yönetilmelidir. Özellikle sertifika yenileme işlemleri, zamanında yapılmazsa hizmetlerde kesintilere neden olabilir.

- Sertifika İptali ve CRL Yönetimi: İptal edilen sertifikaların zamanında CRL’ye eklenmesi ve bu listenin dağıtımı önemlidir. CRL’nin güncel tutulmaması, tehlikeye giren sertifikaların kullanılmasına yol açabilir.

- Güvenli Kök CA Yönetimi: Kök CA’nın güvenliği, tüm PKI altyapısının güvenliğini etkiler. Bu nedenle, kök CA genellikle izole edilir ve güvenli bir ortamda saklanır. Ayrıca, kök CA’nın yedeklenmesi ve acil durum planlarının yapılması önemlidir.

Public Key Infrastructure (PKI) tasarımında one-tier, two-tier, ve three-tier modelleri, sertifika otoritelerinin (CA) organizasyon yapısına ve güvenlik seviyelerine göre yapılandırılır. Bu tasarımlar, PKI’nin güvenlik, esneklik ve yönetilebilirlik ihtiyaçlarına göre belirlenir. Her katmanda sertifika otoritelerinin sayısı, sorumlulukları ve rollerine göre farklılık gösterir. Şimdi bu modelleri detaylı bir şekilde açıklayalım:

1. One-Tier PKI Tasarımı

- Tanım: One-tier PKI, sadece tek bir sertifika otoritesi (CA) katmanı içerir. Bu modelde, hem kök sertifika otoritesi (Root CA) hem de bu CA tarafından verilen sertifikalar aynı seviyede bulunur.

- Özellikler:

- Kök CA: Sistem içindeki tüm sertifikaları oluşturan ve dağıtan tek CA’dır. Sertifikaları hem kök CA hem de istemci ya da alt sistemler (sunucular, kullanıcılar, vs.) için doğrudan sağlar.

- Kolaylık: Yönetimi basit ve hızlıdır. Genellikle küçük, düşük güvenlikli ya da daha basit ortamlarda kullanılır.

- Güvenlik: Güvenlik açısından zayıftır, çünkü kök CA hem online olarak çalışmak zorundadır hem de tüm yetkilere sahiptir. Bu da kök CA’nın hedef alınmasını kolaylaştırır.

- Kullanım Alanları:

- Küçük ölçekli organizasyonlar.

- Dahili kullanım amaçlı sertifikalandırma.

- Düşük güvenlik ihtiyacı olan sistemler.

- Avantajlar:

- Yönetim basitliği.

- Sertifikaların hızlı oluşturulması ve dağıtılması.

- Dezavantajlar:

- Güvenlik riskleri yüksek.

- CA’nın tek katmanlı olması, başarılı bir saldırı durumunda tüm yapıyı tehlikeye atabilir.

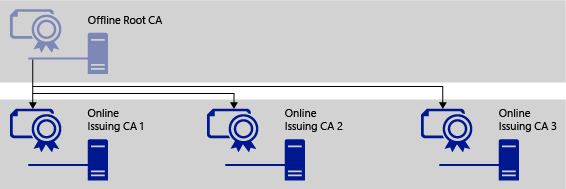

2. Two-Tier PKI Tasarımı

- Tanım: Two-tier PKI modeli, iki katmanlı bir yapı sunar: Kök sertifika otoritesi (Root CA) ve alt sertifika otoritesi (Intermediate/Subordinate CA). Bu modelde kök CA genellikle çevrimdışı olur ve tüm sertifikaları ikinci seviyede bulunan ara CA (Intermediate CA) sağlar.

- Özellikler:

- Kök CA (Root CA): PKI’nın en üst katmanıdır ve çok sınırlı kullanılır. Genellikle çevrimdışıdır ve sadece Intermediate CA’ları imzalamak için kullanılır.

- Ara CA (Intermediate CA): Sertifika verme, yenileme ve iptal işlemlerinden sorumludur. Kök CA tarafından imzalanmış bu CA, sertifika otoritelerinin günlük işlemlerini yürütür.

- Güvenlik Seviyesi: Kök CA çevrimdışı tutulduğundan güvenlik seviyesini artırır. Ara CA’nın çevrimiçi olması operasyonel esneklik sağlar.

- Kullanım Alanları:

- Orta ve büyük ölçekli organizasyonlar.

- Kamu veya finansal sistemler gibi daha yüksek güvenlik gereksinimi olan sistemler.

- Avantajlar:

- Güvenlik: Kök CA çevrimdışıdır, bu nedenle doğrudan saldırıya maruz kalma olasılığı düşer.

- Esneklik: Ara CA’lar ile sertifikaların yönetimi daha esnektir.

- İzole Edilebilirlik: Herhangi bir ara CA ihlali durumunda sadece o CA devre dışı bırakılabilir, kök CA etkilenmez.

- Dezavantajlar:

- Yönetim biraz daha karmaşıktır.

- Ara CA’nın korunması kritik önemdedir.

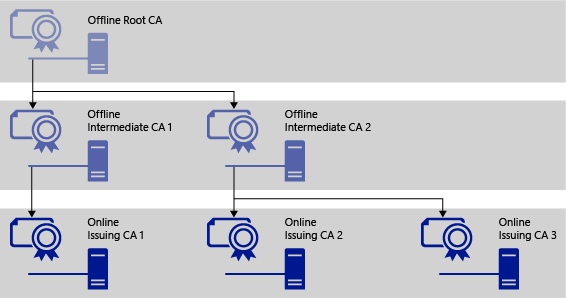

3. Three-Tier PKI Tasarımı

- Tanım: Three-tier PKI, üç katmanlı bir mimariye sahiptir: Kök CA, Ara CA, ve son olarak Sertifika Dağıtım CA’ları (Issuing CAs). Bu tasarım en yüksek güvenliği sağlar ve büyük organizasyonlarda veya çok geniş PKI dağıtımlarında tercih edilir.

- Özellikler:

- Kök CA (Root CA): En üst düzey otoritedir, çevrimdışıdır ve sadece ara CA’ları imzalar.

- Ara CA (Intermediate CA): Kök CA’dan imzalanır ve sertifikalandırma yetkilerini sertifika dağıtım CA’larına devreder.

- Sertifika Dağıtım CA’ları (Issuing CAs): Son kullanıcılar ve cihazlar için sertifikaları doğrudan dağıtır.

- Güvenlik Seviyesi: En yüksek güvenliği sağlar. Kök CA tamamen izole edilebilir, Ara CA’lar ise daha sınırlı erişimle çalıştırılır.

- Kullanım Alanları:

- Büyük, karmaşık ve global ölçekteki PKI dağıtımları.

- Çok katmanlı güvenlik ve yönetim gerektiren organizasyonlar.

- Devlet daireleri, çok uluslu şirketler.

- Avantajlar:

- En Yüksek Güvenlik: Kök CA tamamen izole edilir. Ara CA’lar ve Issuing CA’lar farklı roller üstlenir ve her katmanda bir güvenlik seviyesi vardır.

- Dağıtım Kolaylığı: Issuing CA’lar, sertifika taleplerini hızlıca işleyebilir ve bu da büyük ölçekli dağıtımları kolaylaştırır.

- Yetki Sınırlandırması: Farklı CA katmanlarına farklı roller vererek yetki sınırlandırması yapılabilir.

- Dezavantajlar:

- Yönetim Karmaşıklığı: Üç katmanlı yapı, hem yönetimsel hem de operasyonel olarak daha karmaşıktır.

- Kaynak İhtiyacı: Daha fazla sunucu ve yönetim katmanı gerektirir, bu da maliyetleri artırabilir.

Karşılaştırma: One-Tier, Two-Tier, Three-Tier PKI

| Özellik | One-Tier | Two-Tier | Three-Tier |

|---|---|---|---|

| Katmanlar | 1 (Root CA) | 2 (Root CA + Intermediate CA) | 3 (Root CA + Intermediate CA + Issuing CA) |

| Güvenlik | Düşük | Orta | Yüksek |

| Yönetim | Basit | Orta | Karmaşık |

| Kullanım Alanı | Küçük organizasyonlar | Orta-büyük organizasyonlar | Büyük ve küresel organizasyonlar |

| Avantajlar | Hızlı, basit | Güvenlik ve esneklik dengesi | En yüksek güvenlik ve esneklik |

Her bir PKI tasarımı, organizasyonun büyüklüğüne, güvenlik gereksinimlerine ve yönetim kapasitesine göre seçilmelidir. Three-tier PKI, en yüksek güvenlik gerektiren ortamlarda tercih edilirken, one-tier PKI daha küçük ve basit ortamlarda yeterli olabilir.

Tanımlar

Aşağıda belirtilen komutlardaki tek sayı seçenekler belirli işlemleri tanımlarken, % ile belirtilen sayılar değişkenleri temsil eder.

Seçenekler (Option)

| Seçenek | Açıklama |

|---|---|

| 0 | Hiçbir Değişiklik Yok |

| 1 | CRL’yi belirtilen konuma yayımla |

| 2 | Verilen sertifikaların CDP uzantılarını ekle |

| 4 | Delta CRL konumlarını bulmak için CRL’ye ekle |

| 8 | Manuel olarak yayımlandığında tüm CRL bilgilerini AD’ye yayımla |

| 64 | Delta CRL konumu |

| 128 | Verilen CRL’nin IDP uzantısını ekle |

Bu ayarlar aynı zamanda GUI (Grafiksel Kullanıcı Arayüzü) üzerinden de yapılandırılabilir. GUI’ye erişmek için şu adımları takip edin: Server Manager > Tools > Certificate Authority > Sunucunun üzerine sağ tıklayın ve özellikleri seçin > Extensions (Uzantılar) Sekmesine gidin.

Burada yukarıda belirtilen tüm ayarları GUI kullanarak ekleyebilirsiniz.

Değişkenler (Variable)

| Değişken | GUI Referansı | Açıklama |

|---|---|---|

| %1 | <ServerDNSName> | CA sunucusunun DNS Adı |

| %2 | <ServerShortName> | CA sunucusunun NetBIOS adı |

| %3 | <CAName> | CA için verilen isim |

| %4 | <CertificateName> | CA’nin yenileme uzantısı |

| %6 | <ConfigurationContainer> | AD’deki Konfigürasyon Konteynerinin DN’si |

| %7 | <CATruncatedName> | CA’nin kesilmiş adı (32 Karakter) |

| %8 | <CRLNameSuffix> | CRL yayımlamadan önce dosya adının sonuna eklenen ad eki |

| %9 | <DeltaCRLAllowed> | CRLNameSuffix yerine delta CRL kullanmak için ayrı bir ek ekler |

| %10 | <CDPObjectClass> | CDP için Nesne Sınıfı tanımlayıcısı |

| %11 | <CAObjectClass> | CA için Nesne Sınıfı tanımlayıcısı |

Aşağıda belirtilen seçenekler, CDP’ye oldukça benzer, ancak bazı küçük değişiklikler içermektedir.

| Seçenek | Açıklama |

|---|---|

| 0 | Hiçbir Değişiklik Yok |

| 1 | CA sertifikasını belirtilen konuma yayımla |

| 2 | Verilen sertifikaların AIA uzantılarını ekle |

| 32 | Çevrimiçi Sertifika Durum Protokolü (OCSP) uzantılarını ekle |

Three Tier (Üç Katmanlı) PKI Tasarımı

Genel bilgiler ve tanımlardan sonra konumuz olan üç katmanı mimari üzerine konuşabiliriz. Bu makale serimizde üç katmanlı bir PKI tasarımı inşa edeceğiz. Akılınıza şu soru gelebilir hangi katmanlı yapıyı ne zaman seçmeliyim

Hangi katmanlı yapı ne zaman seçilmeli ?

Genel görüş, 300 kullanıcıya kadar olan yapılarda tek katmanlı bir yapı yeterli oluyor ancak 300 kullanıcıyı geçiyorsanız iki katmanlı bir yapı son olarak banka, telekom, askeri ortamlar yada güvenliğin üst düzey olduğu ortamlarda üç katmanlı yapılar tercih ediliyor.

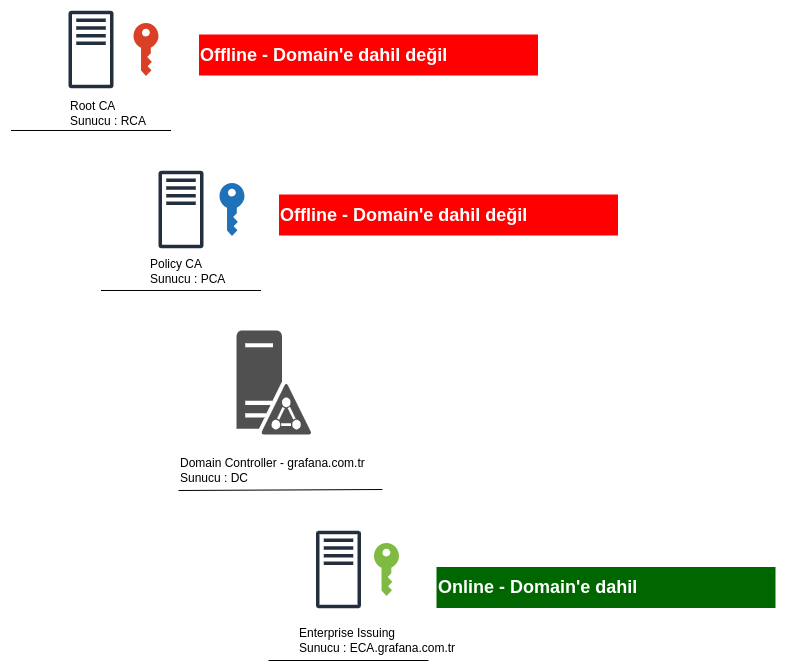

Topoloji

Sunucu Tablosu

| dc.grafana.com.tr | Domain Controller |

| orca.grafana.com.tr | Online Responder |

| rca | Root CA |

| pca | Policy CA |

| eca | Enterprise Issuing |

dc.grafana.com.tr – Domain Controller (DC):

Bu sunucu, bir Windows ortamında Active Directory (AD) hizmetini sağlayan ana sunucudur. Domain Controller, kullanıcı hesaplarını, bilgisayarları ve diğer kaynakları yönetir ve doğrular. Kullanıcılar ve cihazlar bu sunucu üzerinden oturum açar, yetkilendirme ve kimlik doğrulama işlemleri DC aracılığıyla gerçekleştirilir.

orca.grafana.com.tr – Online Responder:

Online Responder, dijital sertifikaların geçerliliğini hızlı bir şekilde kontrol etmek için kullanılan bir hizmettir. Bu sunucu, Sertifika İptal Listesi’ni (CRL) kullanmak yerine, daha hızlı yanıt veren bir sistem olan Online Certificate Status Protocol (OCSP) kullanarak sertifikaların durumunu doğrular. Böylece sertifikanın iptal edilip edilmediği hızlıca kontrol edilebilir.

rca – Root Certificate Authority (Root CA):

Root CA, bir sertifika hiyerarşisinin en üstündeki otoritedir. Diğer tüm sertifikaların güvenilirliğini sağlayan en temel sertifikayı imzalar. Güven zincirinin başlangıç noktasıdır ve tüm sertifika altyapısının güvenliğinin temeli olarak kabul edilir.

pca – Policy Certificate Authority (Policy CA):

Policy CA, sertifika yayınlama politikalarını belirleyen ve denetleyen bir rol oynar. Sertifika yetkilendirme sürecinde hangi kuralların ve kısıtlamaların uygulanacağını belirler. Bu CA, alt CA’ların ne tür sertifikalar yayınlayabileceğini yönetir.

eca – Enterprise Issuing Certificate Authority (Enterprise Issuing CA):

Enterprise Issuing CA, sertifika altyapısında kullanıcılar, cihazlar ve hizmetler için dijital sertifikalar yayınlayan otoritedir. Kurumsal ortamlarda, genellikle Active Directory entegrasyonu ile çalışır ve sertifika taleplerini karşılar.

Evet buraya kadar genel tanımlar yaptık ve Three Tier (Üç Katmanlı) tasarımı için takip edeceğimiz topoloji ve rolleri açıkladık. Diğer makalede kolları sıvayıp kurulumlara başlıyacağız.

Makalemin bir sonraki bölümü için aşağıdaki linki kullanabilirsiniz

Abi eline sağlık. Çok güzel bir makale olmuş.

Çok teşekkür ederim canım kardeşim.

Çok iyi bir makale serisi, eline sağlık, tebrikler.

Çok teşekkür ederim hocam.