SysJocker Kötü Amaçlı Yazılımı Windows, macOS ve Linux’u Hedef Alıyor

Windows, Linux ve macOS’u hedef alan ve her üç işletim sisteminde de algılamadan kaçınma yeteneğine sahip ‘SysJocker’ adlı yeni bir arka kapı kötü amaçlı yazılımı bilgisayar korsanları tarafından aktif olarak kullanılıyor.

Yeni kötü amaçlı yazılım, Linux tabanlı bir web sunucusuna yönelik bir saldırıyı araştıran Intezer’deki siber güvenlik araştırmacıları tarafından keşfedildi. Kötü amaçlı yazılımın ilk örnekleri 2021’in ikinci yarısında kendini göstermeye başladı. Güvenlik analistleri, SysLocker hakkında ayrıntılı bir teknik rapor yayınladılar.

Dikkat çekmeyi sevmeyen bir “Joker“

Kötü amaçlı yazılım C++ ile yazıldı ve her işletim sistemi için uyarlanmış olsa da, 57 farklı antivirüs tespit motoru kullanan bir çevrimiçi kötü amaçlı yazılım tarama sitesi olan VirusTotal’da bunların tümü algılanamıyor.

SysJocker, Windows üzerinde ilk olarak şunları yaparak saldırı ortamını hazırlar:

- SysJocker ZIP bir GitHub deposundan çekilir,

- “C:\ProgramData\RecoverySystem\” klasöründe unzip edilir,

- program yürütülür.

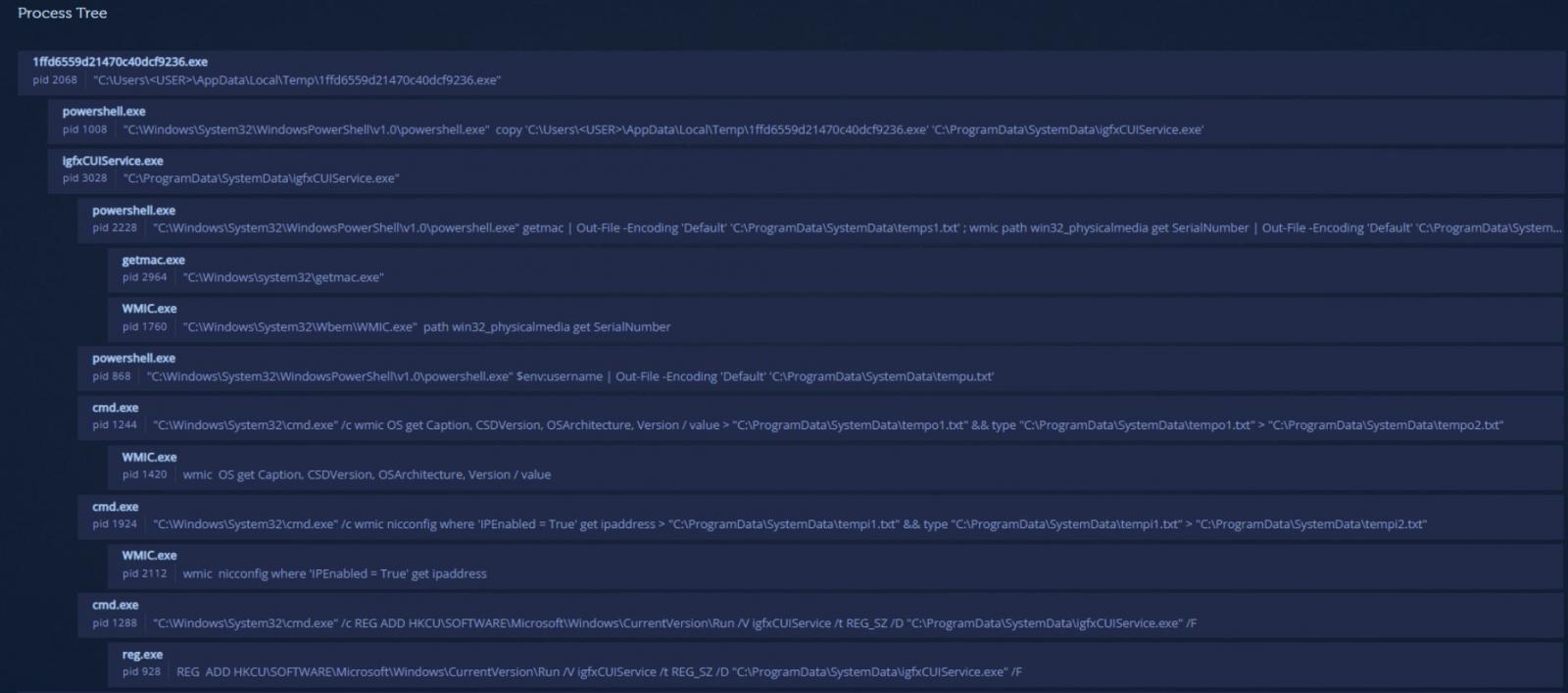

Kötü amaçlı yazılım daha sonra yeni bir dizin oluşturmadan önce yaklaşık olarak iki dakika herhangi bir işlem yapmaz ve kendisini Intel Graphics Common User Interface Service (“igfxCUIService.exe”) olarak kopyalar.

Intezer’in raporunda kötü amaçlı yazılımın çalışma süreci ile ilgili şu detaylara da yer verildi: “Ardından SysJoker, Living off the Land (LOtL) komutlarını kullanarak makine hakkında bilgi toplar. SysJoker, komutların sonuçlarını loglara kaydetmek için farklı geçici metin dosyaları kullanıyor.”

“Bu metin dosyaları hemen silinir, bir JSON nesnesinde saklanır ve ardından kodlanarak “microsoft_Windows.dll” adlı bir dosyaya yazılır.”

Sistem ve ağ verilerini topladıktan sonra, kötü amaçlı yazılım yeni bir kayıt defteri anahtarı (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run) ekleyerek kalıcılık sağlamış olacak. Bu noktaya gelene kadar da tüm işlevler arasına rastgele uyku süreleri yerleştirilir.

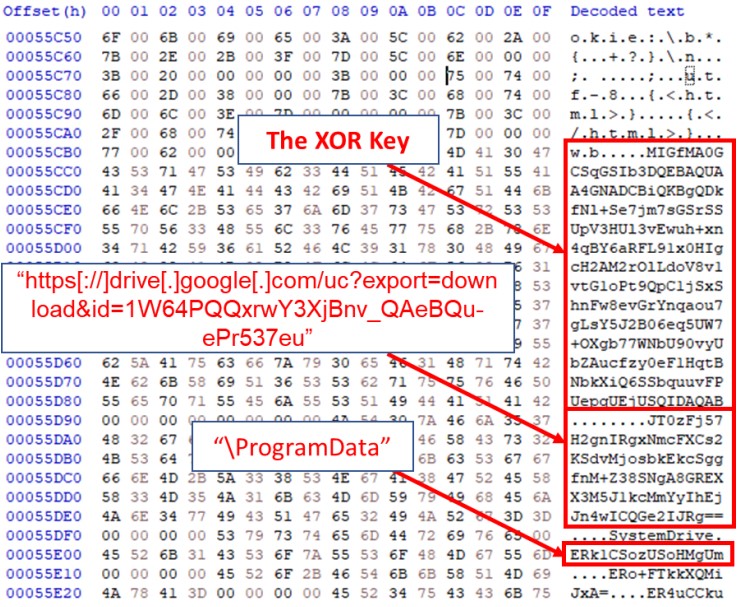

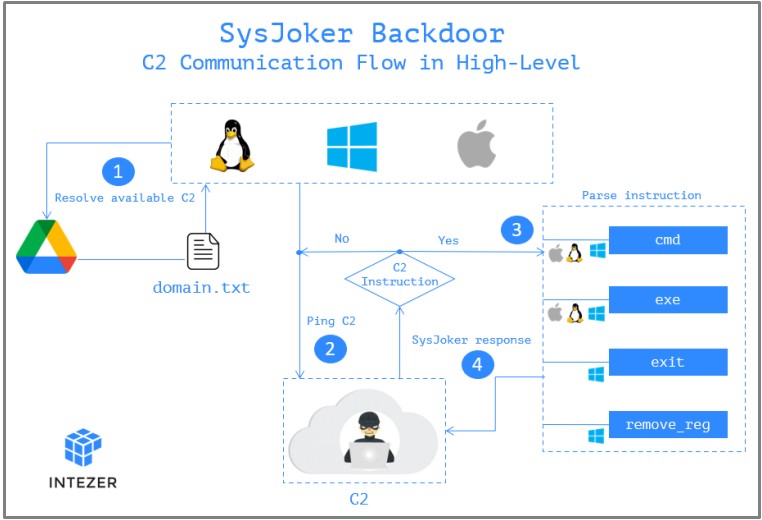

Kötü amaçlı yazılımın bir sonraki adımı, aktör tarafından kontrol edilen C2 sunucusuna ulaşmaktır ve bunun için sabit kodlanmış bir Google Drive bağlantısı kullanır.

Bağlantı, saldırganların uygun ve aktif sunucular sağlamak için düzenli olarak güncellediği bir “domain.txt” dosyasını barındırır. Bu liste, algılanmayı ve engellenmeyi önlemek için sürekli değişir.

Enfeksiyonun ilk aşamalarında toplanan sistem bilgileri, C2’ye ilk “el sıkışma” olarak gönderilir. C2, virüslü uç noktanın tanımlayıcısı olarak hizmet eden benzersiz bir tokenla yanıt verir.

Ardından C2 sunucusu üzerinden arka kapıya ek kötü amaçlı yazılım yüklemesi, virüslü cihazda komutlar çalıştırması veya arka kapıya kendisini cihazdan kaldırması talimatını verebilir.

Algılama ve önleme

Intezer, yayınladığı raporda üç işletim sistemi içinde de bu kötü amaçlı yazılımın tespitinde kullanılabilecek IOC’ler (güvenlik ihlali göstergeleri) yayınladı.

Bu IOC’ler kısaca şu şekilde:

Windows’ta, kötü amaçlı yazılım dosyaları “C:\ProgramData\RecoverySystem” klasörü altında, C:\ProgramData\SystemData\igfxCUIService.exe ve C:\ProgramData\SystemData\microsoft_Windows.dll konumunda bulunur. Kötü amaçlı yazılım kalıcılık için, yürütülebilir igfxCUIService.exe kötü amaçlı yazılımını başlatan “igfxCUIService” için bir otomatik çalıştırma değeri oluşturur.

Linux’ta, dosyalar ve dizinler “/.Library/” altında oluşturulurken, kalıcılık sağlamak adına da şu işlem başlatılır: @reboot (/.Library/SystemServices/updateSystem).

macOS’ta ise dosyalar “/Library/” üzerinde oluşturulur, kalıcılık ise /Library/LaunchAgents/com.apple.update.plist yolu altındaki LaunchAgent aracılığıyla sağlanır.

Intezer raporunda paylaşılan C2 alanları ise şu şekilde:

- https[://]bookitlab[.]tech

- https[://]winaudio-tools[.]com

- https[://]graphic-updater[.]com

- https[://]github[.]url-mini[.]com

- https[://]office360-update[.]com

- https[://]drive[.]google[.]com/uc?export=download&id=1-NVty4YX0dPHdxkgMrbdCldQCpCaE-Hn

- https[://]drive[.]google[.]com/uc?export=download&id=1W64PQQxrwY3XjBnv_QaeBQu-ePr537eu

SysJoker tarafından güvenliğinizin ihlal edildiğini tespit ederseniz, şu üç adımı izleyebilirsiniz:

- Kötü amaçlı yazılımla ilgili tüm işlemleri sonlandırın ve dosyaları ve ilgili kalıcılık mekanizmasını manuel olarak silin.

- Tüm kötü amaçlı dosyaların virüslü sistemden kaldırıldığından emin olmak için bir bellek tarayıcı çalıştırın.

- Olası giriş noktalarını araştırın, güvenlik duvarı yapılandırmalarını kontrol edin ve tüm yazılım araçlarını mevcut en son sürüme güncelleyin.

Kaynak: bleepingcomputer.com

Diğer Haberler

Daha Önce Microsoft Sınav Deneyimi Yaşadınız Mı? Cevap Hayırsa! Buyur “Microsoft Exam Simulator” Hizmetinizde

Nvidia Yeni 12GB Hafızalı RTX 3080’i Duyurdu

Getir, n11’e Ortak Oldu