StrongPity Hacker Grubu, Türkiye ve Suriye’ye Saldırmaya Devam Ediyor

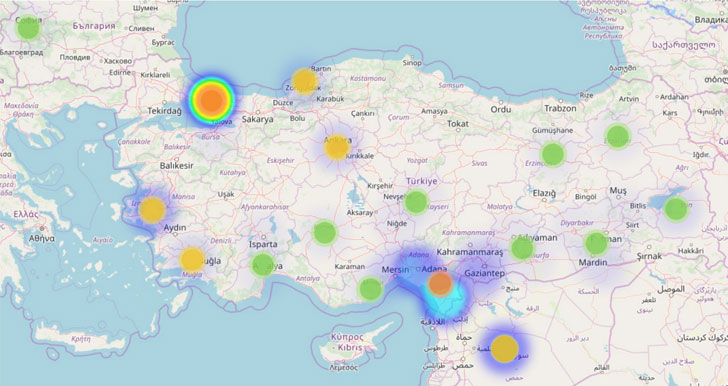

Siber güvenlik araştırmacıları, Suriye ve Türkiye’ye yapılan takip ve istihbarat amaçlı bazı dijital saldırıları tespit etti. Watering hole (su kaynağı) tabir edilen bu saldırı tipi, kaynağa gelen kişileri çeşitli malware türü yazılımlarla enfekte etme odaklı.

BitDefender firmasının yayımladığı raporda görüldüğü üzere; operasyonun ardındaki StrongPity adlı grup, ele geçirilen bilgisayarları kontrol etmek için yeni aygıtlar ve taktikler geliştirmiş.

“Bu APT grubu, mağdurları enfekte etmek ve adli soruşturmalara engel olmak için watering hole taktikleri kullanarak üç katmanlı bir C&C altyapısı kullanıyor. Arşivler, dosya kurtarma uygulamaları, uzaktan bağlantı uygulamaları, yardımcı programlar ve hatta güvenlik yazılımları gibi aygıtlar bile Trojan hâline getiriliyor” sözleriyle durumu özetliyor yetkililer.

Türkiye’nin Suriye’de yaptığı Barış Pınarı harekâtı ile aynı zamana denk gelen bu dijital saldırıların ardında politik sebepler olabileceği vurgulanıyor.

StrongPity veya Promethium adıyla bilinen bu grubun bilinen ilk saldırıları ise Ekim 2016’da gerçekleşmişti. İtalya ve Belçika’ya yapılan bu saldırılarda yine watering hole taktiği denenmişti. Sistemleri ele geçirmek içinse WinRAR ve TrueCrypt gibi yazılımların virüslü versiyonları kullanılmıştı.

Böylece kurbanlar resmî web sitesinden gerekli yazılımı indirirken bir watering hole saldırısı gerçekleşiyor ya da HTTP yönlendirme yoluyla sistemlere erişim sağlanıyordu. Türkiye ve Suriye’ye yapılan saldırılar da aynı prensibi taşıyor. McAfee, Recuva, TeamViewer, WhatsApp ve CCleaner gibi yazılımlarını yüklemeye çalışan kullanıcıların bilgisayarlarına kolayca giriş yapılıyor.

İlginç bir şekilde, kusurlu uygulamalarla ilgili olarak araştırılan tüm dosyalar, Pazartesi-Cuma arası 9-6 çalışma saatinde derlenmiş gibi görünüyor. Bu da StrongPity’nin çeşitli projeler yürütmek için tam zamanlı çalışan sponsorlu bir yazılım firması olabileceği fikrini destekliyor.

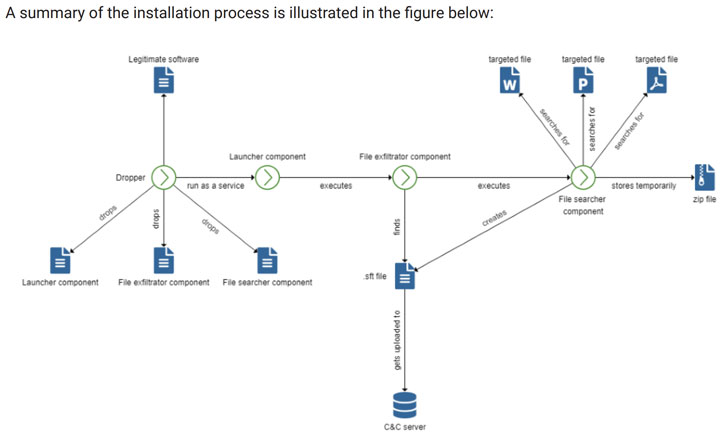

Sistemlere erişim sağlayan hackerlar, özellikle MS Office dokümanları gibi belirli dosyaları bulmak için bir arama aygıtı bile kuruyorlar. Çalınan dosyalar ZIPlendikten sonra “.sft” uzantısıyla birçok ufak şifreli dosyaya dönüştürülüyor ve C&C sunucusuna yollanıyor. Ardından diskten tamamıyla siliniyor ve bütün izler ortadan kaldırılıyor.

Grubun hedefi şu anda Türkiye ve Suriye olsa da daha önceden Kolombiya, Hindistan, Kanada ve Vietnam’a da Firefox, VPNpro, DriverPack ve 5kPlayer’dan faydalanarak çeşitli saldırılar düzenledikleri biliniyor.

Cisco Talos araştırmacıları tarafından StrongPity3 olarak adlandırılan yeni bir saldırıda ise “winprint32.exe” şeklinde bir modül kullanılıyor. Bu modül bilgisayarınızı tarayıp gerekli dosyaları bulduğu anda tası tarağı toplayıp kaçıyor. Hatta kullandığı sahte Firefox yazılımı sayesinde bilgisayarda ESET veya BitDefender antivirus var mı diye kontrol bile ediyor.