SSL Sertifikası Nasıl Yüklenir?

Malum günümüzde güvenliğin en temel bileşenlerinin başında sertifikalar geliyor. Daha önceleri sadece kurumsal veya finans gibi çok kritik kurumlar web siteleri, web hizmetleri veya benzeri platformlarını sertifika ile korurken artık Google arama sırasında dahi ön planda çıkmak isteyen büyük küçük herkese sertifika kullanmaya başladı. Ancak özellikle sertifika ile yeni tanışan kobi ve benzeri şirket çalışanlarının bu noktada bazı bilgi eksiklikleri de olmuyor değil. Malum bende uzun bir süre bir kobi de çalıştığım için şartları gayet iyi biliyorum. Daha doğru düzgün lisanslama yapamıyorken güvenlik için sertifikaya 150$ verdirmek bir hayli zor iştir. Tabi hemen gözünüz korkmasın bu genelde pek çok kobi de Exchange server olmasına karşın almadıkları UUC veya SAN ya da Wildcard sertifika için ortalama bir bedeldir. Yani exchange server kullanıyor ancak onun güvenliği için bir 100$, 150$ vermiyor. Bu tabi çok ayrı bir konu olduğu için bu kısmı hızlı geçelim. Gelelim ben neden böyle bir makale hazırladım. Malum her ne kadar aktif danışmanlık yapıyor olsam da ÇözümPark Bilişim Portalı üzerinden zaman buldukça forum postlarına da cevap vermeye çalışıyorum. Son dönemde kobiler de dahi artan bu sertifika kullanımın bir çıktısı da bize sorulan soruların artması oldu. Bende her seferinde bu sertifika nasıl yüklenir diye post atmak yerine bir makale yazmaya karar verdim.

Öncelikle bir web sitesi için veya bir uygulama için sertifikaya ihtiyaç duyabilirsiniz. Pek çok farklı sertifika türü vardır. Örneğin www.hakanuzuner.com için bir sertifika almak istiyorsanız basic SSL – Single WebSite SSL olarak bilinen tek bir URL adresi için sertifika alabilirsiniz;

Veya bu konuda uzman değilseniz bile zaten yukarıdaki gibi ihtiyacınız için en doğru sertifika türünü seçmenize yardımcı olan web siteleri mevcuttur. Hemen hemen her üreticinin web sitesi bu konuda başarılıdır.

Üretici demişken pek çok üretici var, hatta 2017 sonundaki satış ile Comodo artık Sectigo ismi ile anılıyor.

Hatta daha komik bir örnek, eskilerin çok iyi bildiği bir dağıtıcı olan VeriSign önce Symantec’ e satıldı, daha sonra ise Symantec sertifika işleri için DigiCert ile iş birlikteliği açıkladı. Bir nevi VeriSign önce Symantec oldu şimdi ise sertifika tarafında artık Digicert hizmet sunuyor;

DigiCert (Symantec(Verisign))

Entrust

GeoTrust

GlobalSign

Let’s Encrypt

Sectigo(Eski ismi ile comodo)

Thawte

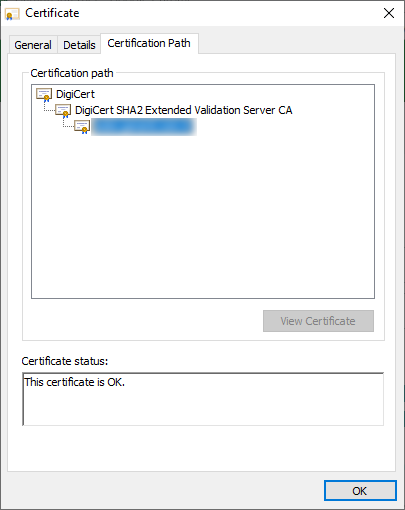

Burada çok fazla soru soruluyor, sertifikayı nereden almalıyım? Aslında bir kök dağıtıcılar var yani bu işin başında ve tekel olan, bir de alt bayiler var. Eğer kobi seviyesinde bir alım yapacaksanız sizin için fiyat / performansa göre satın alım yapmanız önemlidir. Ancak banka ve benzeri kurumlar ise mutlaka olabildiğince kök dağıtıcılardan sertifika almak ister. Yani ara bayi yerine direkt üreticiden almak gibi. Bunu en iyi herhangi bir web sitesinin sertifikasını incelerken görebilirsiniz;

Ya da doğrudan çalıştığınız bir iş ortağınız var ise onun ile görüşün. Örneğin ben aktif danışmanlık yaptığım için aynı zamanda ana işim olmasa bile bu üreticiler için bayilik aldım. Nedeni ise çok basit. Bir iş yapacaksınız müşteriden sertifika istiyorsunuz, o birisini bulmaya çalışıyor veya çalıştığı birisine soruyor, o bilmiyor başkasına soruyor veya müşteri en ucuzunu almak istiyor ancak süreç uzuyor derken olan bizim danışmanlık işine oluyor. Bir nevi bir sertifika için iş kalıyor diyebiliriz. Ondan artık peşin peşin sertifika lazım olunca isteği de biz oluşturuyoruz bayi olarak sertifikayı da ve proje sertifika için hiç beklemeden sonuçlanmış oluyor. Bu tarz çalışan iş ortaklarınız ilk tercihiniz olsun.

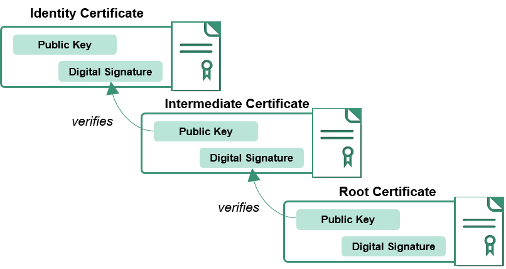

Buna sertifika zinciri denir. Peki nedir Sertifika Zinciri?

SSL Sertifika zinciri, aslında Türkçe karşılığı olan zincir kelimesinde olduğu gibi birbirine bağlı olan ve en alttan en üste doğru sertifikaların verilişim sırasına göre dizilmesidir. Bir web servisi veya güvenlik amacı ile ulaştığınız bir sistemin kullanmış olduğu sertifikayı sizin aktif olarak kullanabilmeniz için öncelikle o sertifikayı veren Sertifika dağıtıcısına bilgisayarınızın veya kullandığınız aygıtın güvenmesi gereklidir. Aksi halde size bunu belirten bir uyarı çıkacağı gibi Outlook Anywhere örneğinde olduğu gibi sistem hiç çalışmayabilir. Peki bu sertifika zinciri ne için kullanılır? Örneğin şirketinizin bir web sitesi var ve bunun için bir sertifika satın almak istiyorsunuz, sizin satın alım yaptığınız firma aslında bir kök sertifika dağıtıcı olmayabilir veya böyle bir firma olmasına karşın kök dağıtıcı rolünü aktif olarak sertifika dağıtımı için kullanmaz (güvenlik nedeni ile), bu durumda kök sertifika dağıtıcısının onayladığı bir intermediate dediğimiz bir alt merci veya onunda onayladığı bir alt merci daha vermiş olabilir. İşte bunun gibi bir Root tarafından onaylanan bir intermediate CA’ in veya onunda onayladığı bir alt intermediate CA’ den sertifika almış olabilirsiniz. Ancak bu bağlantı sertifika zinciri olarak gösterilir ve günün sonunda bilgisayarınız bu aradaki dağıtıcılara güvenmiyor olsa bile kök dağıtıcıya güvenmesi otomatik olarak onun güvendiği ve güvendiği dağıtıcının verdiği sertifikaya güvenmemizi sağlar. Burada birkaç kafa karıştıran soru bulunmakta olup onun cevaplarını vermek istiyorum. İlk olarak web serverımız için bir sertifika aldık, bunu veren intermediate üstündeki yani en üstteki root sertifikasını sunucuma yüklemem gerekiyor mu? HAYIR, çünkü buna güvenecek olan istemci makineler olup onlarda zaten olması gerekli, aksi halde merdiven altı bir kurumdan sertifika aldınız demektir, yani çok yaygın olmayan. Peki Intermediate SSL sertifikalarını (arada kaç tane var ise) yüklemek zorunda mıyım? EVET, aksi halde zincir kırılır ve son kullanıcının root’ u bulamadığı durumlarda zincir de kırık olduğu için sertifikanız güvenilmeyen bir sertifika olarak isimlendirilir.

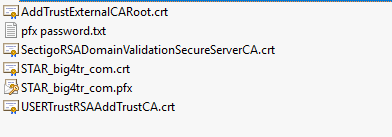

Peki bu temel kavramları çözdükten sonra gelelim sertifika yükleme işlemlerine. Şimdi isteme malum ayrı bir işlem ama o bölüm içinde hızlıca birkaç bilgi paylaşmak isterim. Sertifika işlemi için temelde private key çok önemlidir, yani benim sertifikam var demek için ilgili sertifikanın private key dediğimiz özel anahtarının sahibi olmalısınız. Sertifika isteğini nereden oluşturmuşsanız private key o makine veya cihazdadır. Yani istek dosyasını bir üreticiye gönderip gelen sertifikayı aynı sisteme import ederek süreci tamamladıktan sonra, ilgili sertifikayı private key ile tekrar başka bir işletim sistemi veya cihazda kullanmak için export edebilirsiniz. Örnek exchange server için sertifika almak istiyorsunuz bu durumda sunucularından herhangi birisi üzerinden istek dosyası oluşturur, firmaya yollar gelen sertifika dosyasının tekrar exchange server’ a gösterirseniz import işlemi tamamlanmış olur. Bu kadar basit bir işlem için peki neden makale yazıyoruz? Aslında işlem basit fakat ilk defa bir üreticiden sertifika alan IT çalışanları bazen sorun yaşayabiliyor. Özellikle sertifika istek dosyasının gönderdikten sonra üreticinin onlara gönderdiği aşağıdaki gibi bir klasörü görünce;

Bu Comodo tarafından üretilen bir sertifika için örnek olup pek çok farklı üretici için benzer durum söz konusudur. İşte burada çalışanın kafası karışıyor. Hangisi benim sertifikam, diğer sertifika dosyaları nedir gibilerinden? Not: Bu arada eğer siz herhangi bir sistemden sertifika isteği oluşturmadan doğrudan üreticinin panelinden istek dosyası oluşturursanız yukarıdaki gibi size pfx yani private key içeren sertifikayı da verecektir. Ancak Godaddy gibi platformlardan alacaksanız biraz işiniz var baştan söyleyeyim.

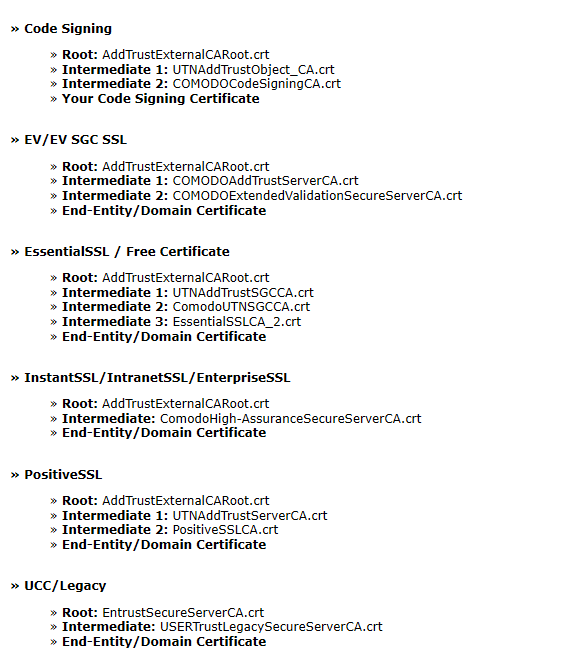

Öncelikle aldığınız sertifika tipine göre yukarıdaki klasör içeriği değişebilir, neden derseniz her bir sertifika tipi için üreticiler genelde ayrı ara sertifika dağıtıcısı kullanır.

AddTrustExternalCARoot = Comodo’nun kök CA sertifikasıdır.

COMODORSAAddTrustCA= Intermediate CA sertifikasıdır. SSL sertifika özelliğine göre değişiklik gösteren diğer sertifika da ikinci intermediate sertifikadır. Bu aldığınız sertifikaya göre aşağıdaki gibi değişebilir

Domain Validation SSL için “COMODORSADomainValidationSecureServerCA”

Organization Validation SSL için “COMODORSAOrganisationValidationSecureServerCA

Extended Validation SSL için “COMODORSAExtendedValidationSecureServerCA”

Burada ek olarak gördüğünüz USERTrustRSAAddTrustCA yine aslında yukarıdakiler gibi bir intermediate sertifikadır, Eski nesil browser kullanan kullanıcılarınızın olması ihtimaline karşın sunucunuza yükleme yapabilirsiniz.

Yukarıda farklı sertifika türleri için alabileceğiniz örnek sertifika isimleri ve amaçları yer almaktadır.

Özetlemek gerekir ise bir tane kök, sertifika türüne göre bir veya iki tane intermediate ve bir de sizin sertifikanızı içeren klasörü aldınız, şimdi ne yapmalıyız. İlk olarak root sertifikayı kullanacağınız sunucuya import etmeliyiz.

Not: Ben Microsoft sistemleri için hazırladım bu makaleyi ancak Linux sistemler içinde komut seti ile benzer şekilde import işlemi yapabiliriz.

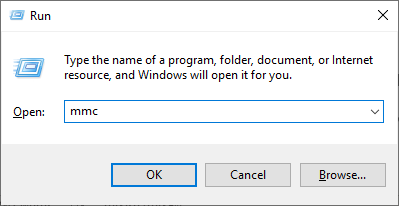

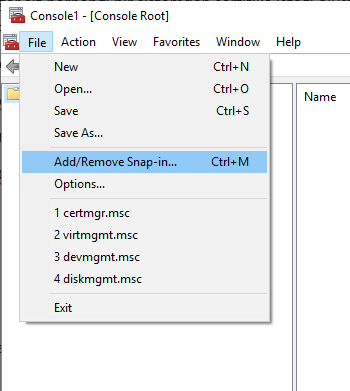

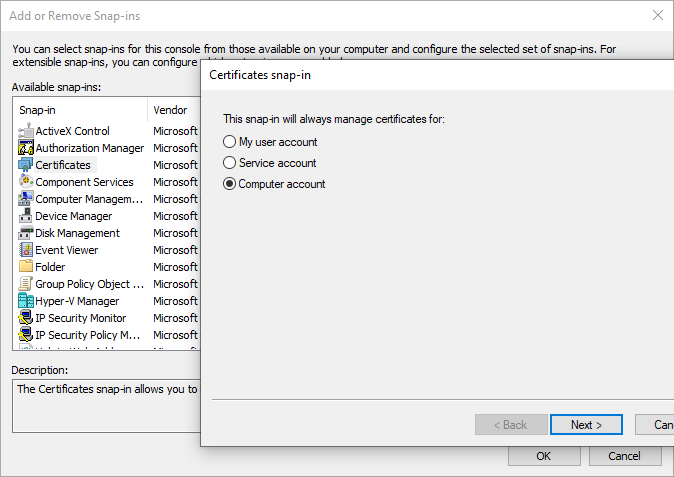

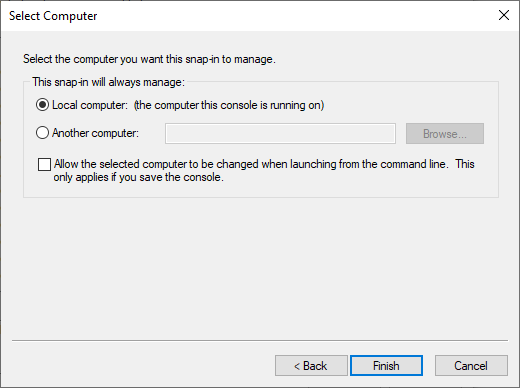

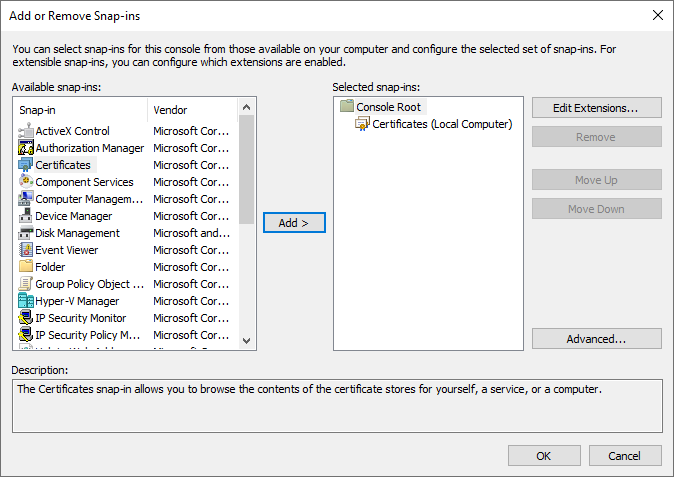

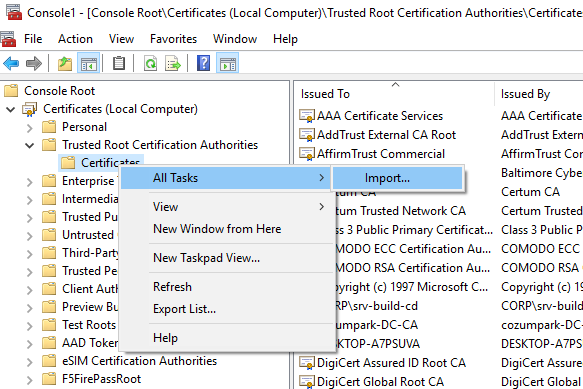

Öncelikle sunucu üzerinde MMC konsolunu açıp aşağıdaki adımları takip ederek makine sertifikalarını açıyoruz;

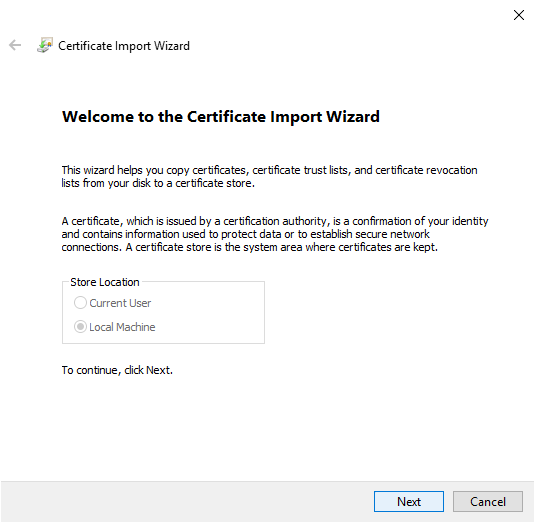

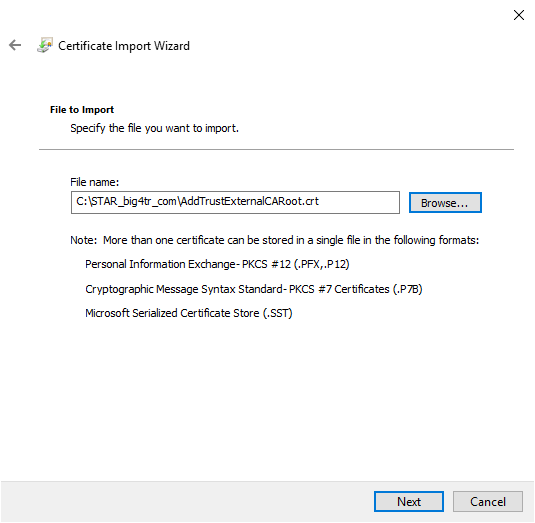

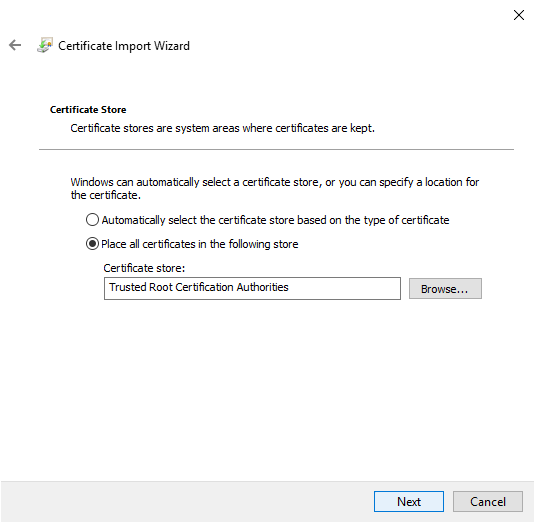

Daha sonra aşağıdaki gibi ilk olarak root sertifikayı import ediyoruz;

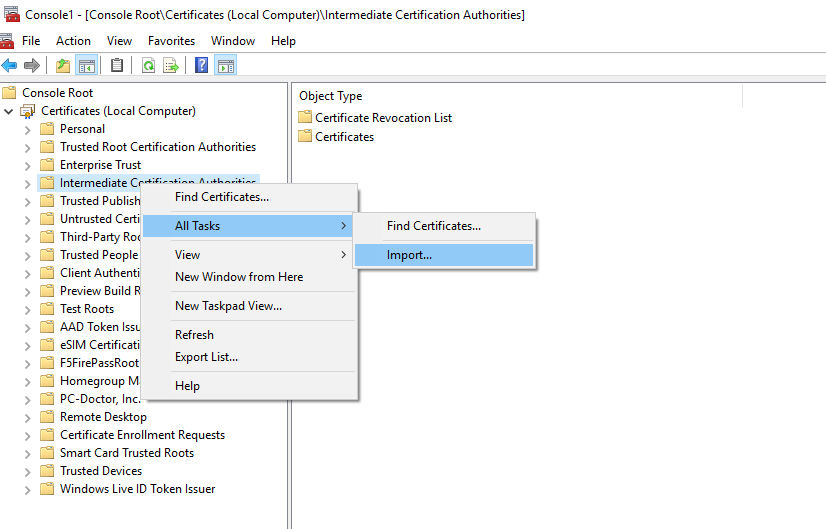

Bu işlemin ardından benzer şekilde intermediate sertifikaları da yüklüyoruz;

Yukarıda gördüğünüz gibi intermediate için ayrı bir OU seçiyoruz ve ilgili sertifikaları da buraya import ediyoruz.

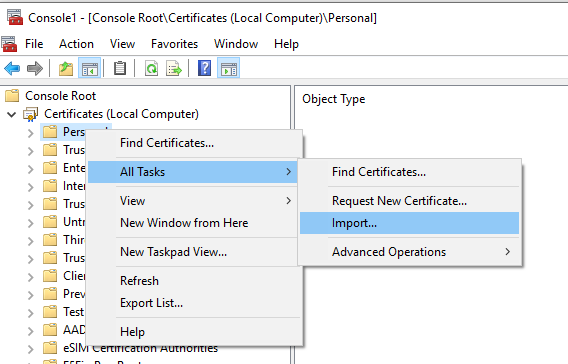

Son olarak ise web sitemiz veya sunucu, platform için aldığımız sertifikayı Personel altına import ediyoruz.

Hepsi bu kadar. Artık sertifika yükleme işlemini tamamlamış oldunuz. Bundan sonra IIS, Exchange veya hangi servis için kullanacaksanız bu sertifikayı ilgili servise bağlamanız yeterli. Bunu genelde ilgili servis üzerinde yapabilirsiniz.

Ek sorularınız olur ise ÇözümPark forumlarında bu konuda çok fazla soru ve cevap yer almaktadır.

Umarım faydalı bir makale olmuştur. Bir sonraki makalemde görüşmek üzere.

Elinize Sağlık Hocam.Makalede değindiğiniz nokta çok güzel COMODO —> SECTIGO olarak değişti.

Evet ama hala comodo bilen çok insan var 🙂

Hakan hocam, müsaadenle makaleye korsan yayın ile katılayım.

Belirli bir makinadan istenmiş Wildcard SSL sertifikayı başka bir makinada, firewall, NAS gibi cihazlarda kullanmak için Private Key dışarı aktarma yönteminden bahsedeyim. Bu kıymetli makalenin altında bulunmasında fayda olacağını düşünüyorum.

Başlat -> Çalıştır -> MMC

Dosya -> Bileşen Ekle Kaldır.

Sertifikalar -> Ekle -> Bilgisayar Hesabı -> Yerel Bilgisayar

Kişisel -> Sertifikalar

Daha önce içeri alınan Wildcard Sertifika seçilir -> sağ klik Tüm Görevler -> Ver

Evet Özel Anahtarı ver

Kişisel Bilgi Alış Verişi – PKCS #12 (.pfx)

Mümkünse sertifika yolundaki sertifikaları ekle

Private key için bir parola belirle,

Dosya konumunu seç, PFX dosyayı kaydet.

Start -> Run -> MMC

File -> Add/Remove Snap-in

Certificate -> Add -> Computer Account -> Local Computer

Personel -> Certificate

Yes, export private key

Personel Information Exchange – PKCS #12(.pfx)

Include all certificate in the certification path if possible

Eline sağlık Selçuk.