ServiceNow Üzerindeki Eski Zafiyetlere Yönelik Yeni Saldırılar

ServiceNow Üzerindeki Eski Zafiyetlere Yönelik Yeni Saldırılar: Hedefte İsrail ve Kritik Risk Analizi

Giriş

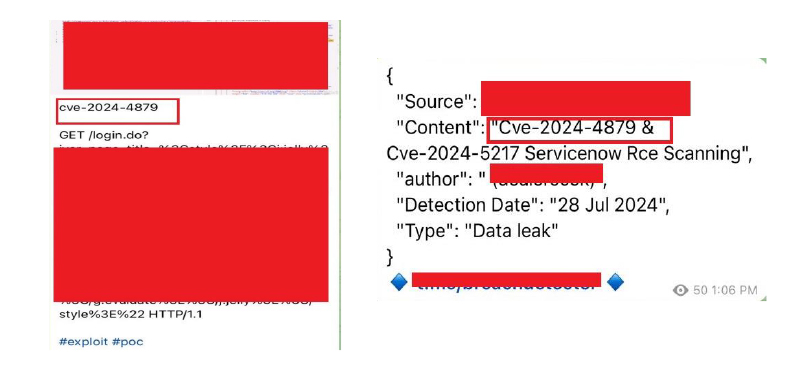

2024 yılında tespit edilip yamalanan ServiceNow platformundaki üç kritik güvenlik açığı (CVE-2024-4879, CVE-2024-5217 ve CVE-2024-5178), 2025’in ilk çeyreğinde siber tehdit aktörlerinin yeniden odağında. GreyNoise tarafından tespit edilen tehdit dalgası, özellikle İsrail altyapısını hedef alarak bölgesel ve sektörel riskleri gündeme taşıyor. Bu makalede, söz konusu zafiyetlerin teknik analizi, saldırı vektörleri, istismar yöntemleri ele alınmaktadır.

CVE-2024-4879 – Jelly Template Injection (RCE)

Tanım: ServiceNow’un UI bileşenlerinde yer alan Jelly Template motoru, kullanıcı girdilerini doğrudan şablona enjekte ederken uygun arındırma yapmaması nedeniyle uzaktan kod çalıştırılmasına (RCE) imkân tanıyor.

Saldırı Vektörü: Kötü niyetli kullanıcı, özel hazırlanmış giriş ile HTML şablon yapısına zararlı kod enjekte eder. Bu da ServiceNow platformunda işletim sistemi düzeyinde komut çalıştırılmasına yol açabilir.

Etkisi: Sistem kontrolü kaybedilebilir, hassas veriler sızdırılabilir.

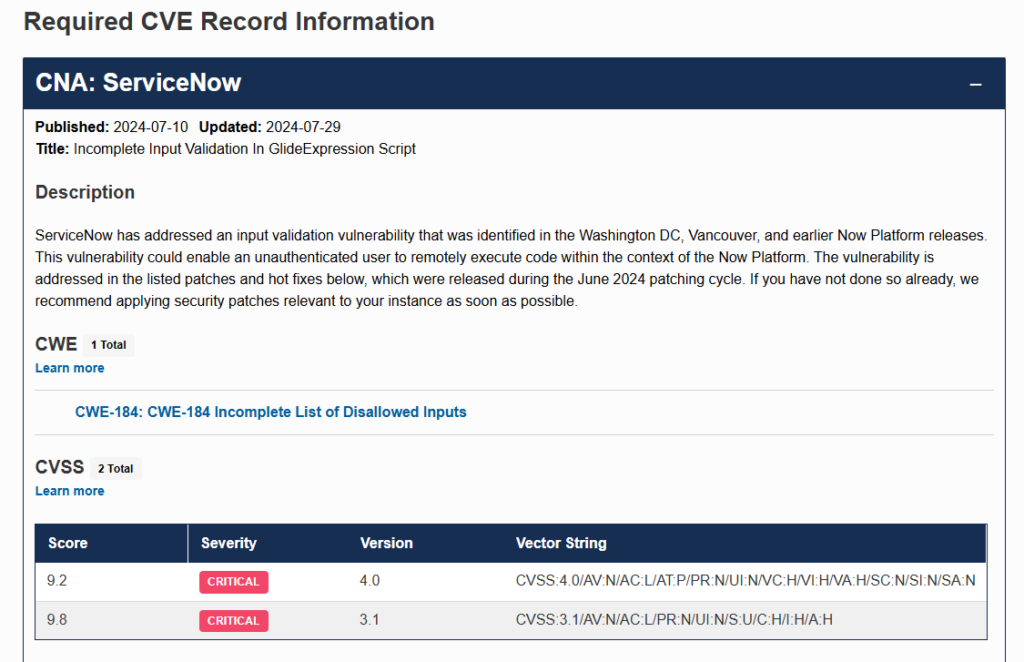

CVE-2024-5217 – Girdi Doğrulama Eksikliği

Tanım: GlideExpression bileşeninde yer alan bu açık, yetersiz kullanıcı girişi doğrulaması nedeniyle saldırganlara kod enjekte etme fırsatı tanır.

Saldırı Vektörü: Script tabanlı dizinlerde zararlı ifade çalıştırma.

Etkisi: Sistemde veri bütünlüğü ihlali ve güvenlik politikalarının atlatılması.

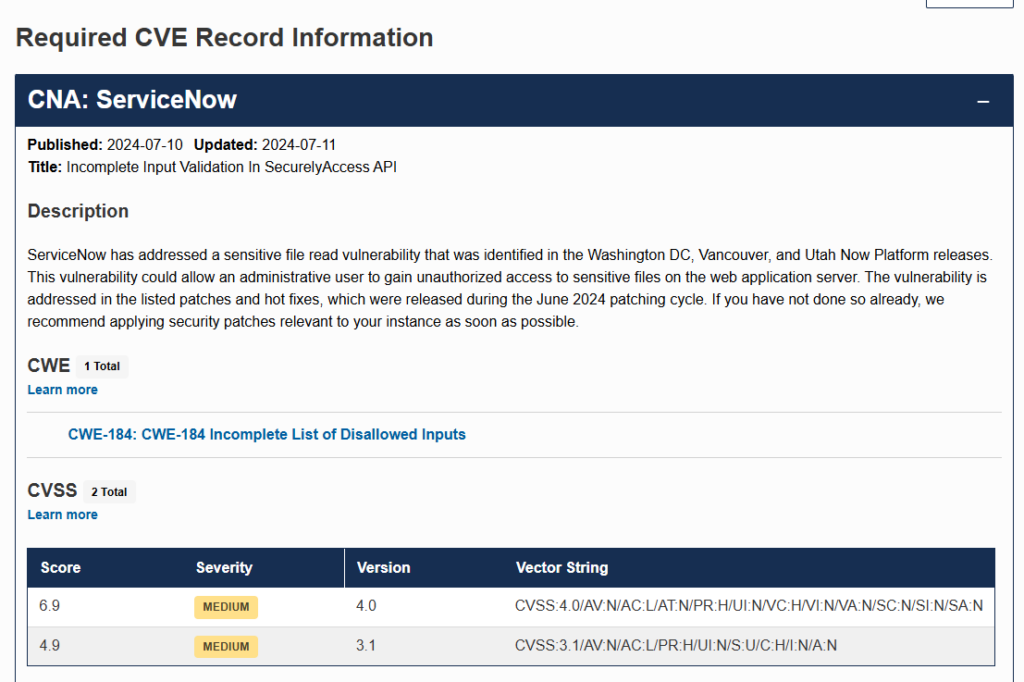

CVE-2024-5178 – API Yolu ile Yetkisiz Erişim

Tanım: SecurelyAccess API’sindeki doğrulama eksikliği, saldırganlara yetkisiz veri erişim imkânı sağlar.

Saldırı Vektörü: Hassas dosyaların veya kayıtların doğrudan erişimi.

Etkisi: GDPR, HIPAA gibi uyum politikalarına aykırı veri ihlalleri.

İstismar Dinamikleri

GreyNoise İstihbarat Verileri:

Son 24 saat içinde;

- CVE-2024-5178: 36 IP adresi tarafından istismar edildi.

- CVE-2024-4879 ve CVE-2024-5217: Her biri 48 IP tarafından hedef alındı.

Saldırıların %70’inden fazlası İsrail lokasyonlu sistemlere yönelmiş durumda.

Litvanya, Japonya ve Almanya da hedeflenen ülkeler arasında yer almakta. Ancak yalnızca İsrail ve Litvanya, son 24 saat içinde aktif saldırı gördü.

Kampanya Analizi

- Hedefli bir APT kampanyası ihtimali yüksek.

- Kullanılan IP adresleri rastgele değil; belirli sektörleri ve bölgesel sistemleri tarayan organize bir yapı gözlemleniyor.

- Zafiyet zincirleme kullanılıyor: Tüm açıklar bir arada kullanılarak “tam veri tabanı erişimi” sağlanabiliyor.

Risk Grupları ve Etki Analizi

| Risk Grubu | Açıklama |

| Kamu Kurumları | Çalışan bilgileri, HR verileri, devlet sistemleri |

| Finans Sektörü | Kredi verileri, müşteri kayıtları |

Sağlık Kuruluşları | Hasta verileri, tıbbi kayıtlar |

| Savunma Sanayii | Operasyonel süreçler, güvenlik planlamaları |

ServiceNow’un Açıklaması

ServiceNow, konuyla ilgili HackRead’e verdiği açıklamada şunları belirtti:

“Zafiyet tespiti ile aynı gün güncelleme yayımlandı. Şu ana dek herhangi bir müşteri etkisi gözlemlemedik. Ancak izleme faaliyetlerimiz sürmektedir.”

Ayrıca, bulut-tabanlı (SaaS) versiyonların otomatik olarak güncellendiği, esas tehdidin on-premise kurulumlar için geçerli olduğu belirtildi.

Kurumsal Öneriler ve Güvenlik Önlemleri

1. Patch Yönetimi

- CVE-2024-4879, 5217 ve 5178 için ServiceNow’un Mayıs 2024 yamaları derhal uygulanmalıdır.

- Özellikle on-premise sistemlerde manuel güncelleme zorunludur.

2. Ağ Segmentasyonu ve Erişim Kontrolleri

- IP tabanlı erişim kontrolleri uygulanmalı.

- Yönetici arayüzleri sadece VPN veya özel ağ üzerinden erişilebilir olmalı.

3. Uç Nokta ve SIEM İzleme

- API çağrıları, şablon yapılarındaki anomaliler ve betik çalıştırmaları izlenmelidir.

- GreyNoise veya benzeri tehdit istihbarat sağlayıcıları ile entegre SIEM alarmları oluşturulmalıdır.

4. Güvenli Yazılım Geliştirme Süreci (SSDLC)

- Tüm geliştiriciler için template injection, XSS ve input validation eğitimleri sağlanmalı.

- Kod incelemeleri statik analiz ile desteklenmeli.

Eline sağlık.