Server 2019 Active Directory Güvenlik Önerileri

Bu makalemizde sizlere Active Directory için Güvenlik ihlalleri önlemek için gerekli adımlardan bahsedeceğim. Şuan yapacağımız işlemleri ben “SECURITY” isminde oluşturacağım GPO objesi üzerinde yapacağım. Bu işlemleri ben Windows Server 2019 Datacenter üzerinde yapıyorum.

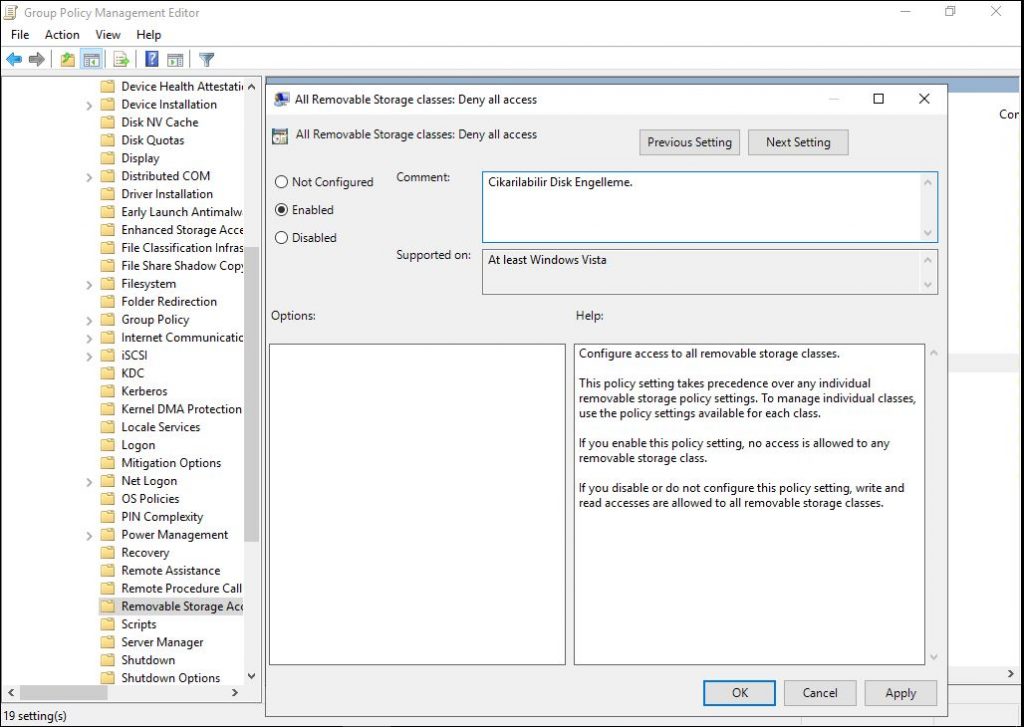

- Çıkarılabilir Disk Sürücülerinin Devre Dışı Bırakmak

Çıkarılabilir sürücüler kolayca cihazlarımıza kolayca takıldığı için ciddi derecede bir güvenlik ihlali yaratabiliyor. Bunun içi bazı kurumlar CD/DVD, Flash Disk vb. çıkarılabilir sürücüleri GPO üzerinden devre dışı bırakırlar.

Öncelikle “SECURITY” ismindeki objemi oluşturuyorum ve sağ tıklayarak edit yapmaya başlıyorum.

Computer Configuration\Policies\Administrative Templates\System\Removable Storage Access üzerinden “All removable storage classes: Deny all accesses” enabled konuma getirdiğimiz takdirde kurum içindeki bütün cihazlarımızın çıkabilir disklerini engelleyebiliriz.

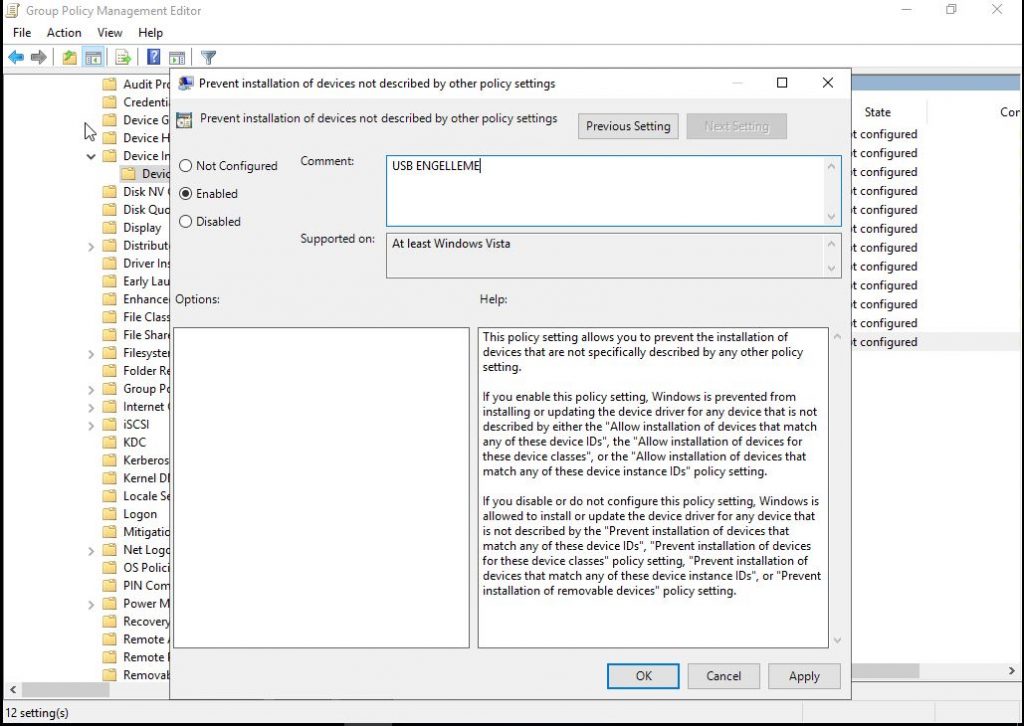

Bütün çıkarılabilir diskler yerine sadece usb diskleri engellemek istiyorsak eğer.

Computer Configuration-> Policies -> Administrative Templates Policy-> System-> Device Installation-> Device Installation Restrictions üzerinden Prevent installation of devices not described by other policy setting ilkemizi açarak enabled konumuna getiriyorum. Bu işlemden sonra kurum içindeki cihazlarımıza USB Bellek Çalıştırmasını Engelleyebileceğiz.

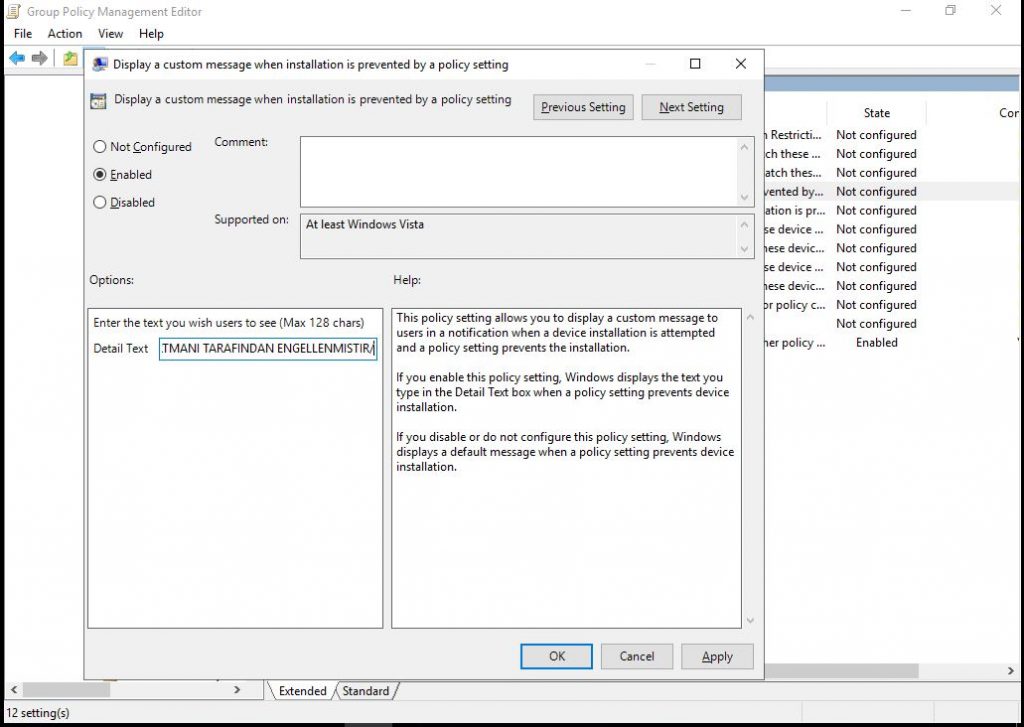

USB BELLEK girişlerini engelledik ve USB Bellek takıldığı zaman bir uyarı mesajı verilmesini istiyoruz.

Display a custom message when installation is prevented by a policy setting ilkemizi enabled konumuna getirdikten sonra Options sekmesi altında “Detail Text” kısmına uyarı mesajımızı yazıyoruz ve kaydediyoruz işlemi.

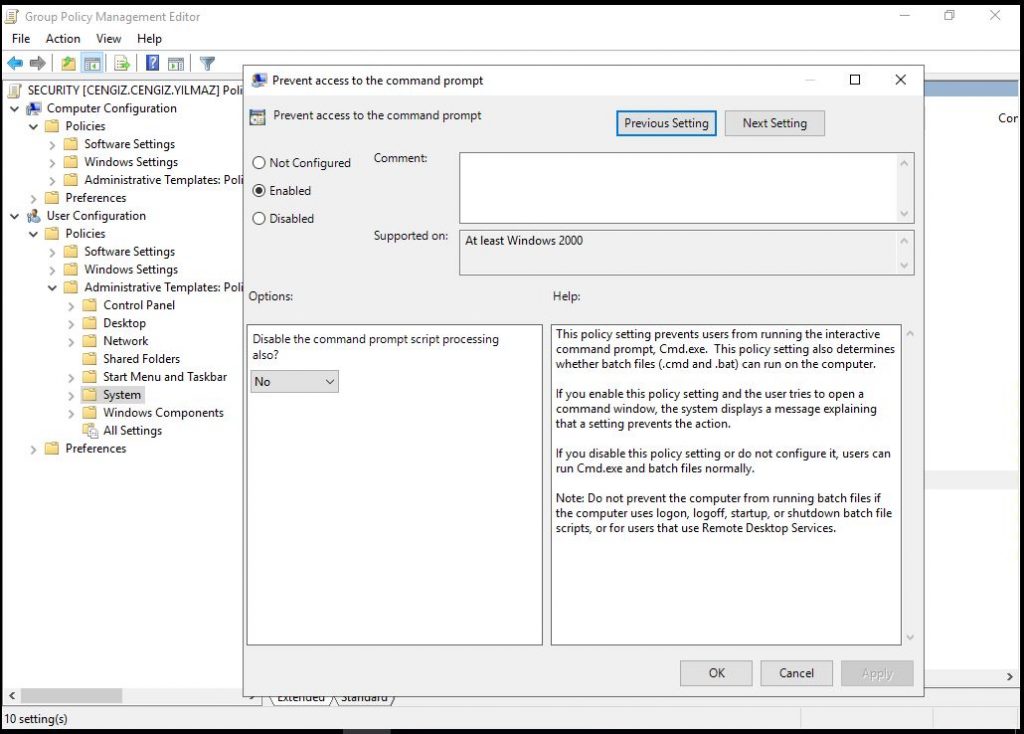

- CMD Engelleme

Bir çok kurum Kullanıcıların Komut İstemi (CMD) penceresine erişmesini istemezler. Çünkü cmd üzerinden IP, DNS, GATEWAY bilgilerini değiştirilebilir ve sistemimiz hakkında bilgi toplayabilirler. Bizde Komut İstemi Penceresini kullanıcılarımızda engelleme işlemi yapacağız. Bu işlemden sonra Komut İstemi Penceresini açmak isteyen kullanıcılarımız “Bu işlem engellendi.” Mesajını görüntüleyecekler.

Group Policy Management Console -> User Configuration -> Policies -> Administrative Templates -> System üzerinden “Prevent access to the command prompt” ilkesini enabled konumuna getiriyoruz.

- Eski Kullanıcıların Hesaplarını Silme

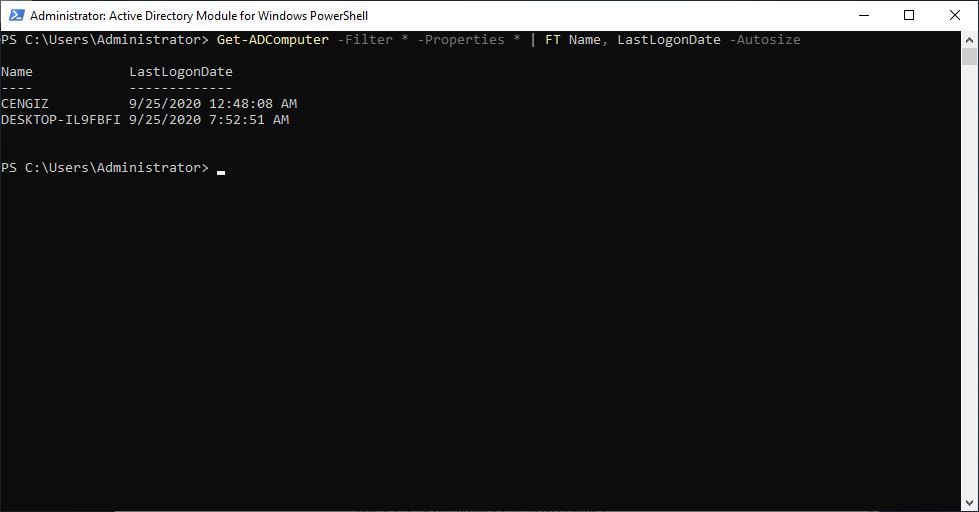

Çalışmakta olduğunuz kurumda kullanılmayan kullanıcıları temizlemeniz kurumunuzdaki güvenlik ihlalini engelleyebilir. Şirketinizden ayrılan bir personelin ortamınızdaki kullanıcı şifresinin aktif olması ortamınızı tehlikeli yapabilir. Kullanılmayan kullanıcıları ve bilgisayarı tespiti için ben öncelikle PowerShell üzerinden bilgisayarın logon olma tarihlerini görüntüleyerek sileceğim. Sonrasında ise GPO üzerinden kullanıcı silmeyi göstereceğim.

Öncelikle Active Directory PowerShell penceresi üzerinden domain yapımız içerisindeki bilgisayarların en son logon olma tarihlerini görüntüleyeceğiz.

Get-ADComputer -Filter * -Properties * | FT Name, LastLogonDate -Autosize

dsquery computer –inactive 1 şimdiki komutumuzla 1 haftadır aktif olmamış bilgisayarları görüntüleyeceğiz.

Bilgisayarlarımızın logon olma tarihlerini görüntüledik, 1 haftadır logon olmayan bilgisayarlarımızıda görüntüledik. İncelemelerimizi yaptıktan sonra dsqudsquery computer –inactive 20 | dsrm -nopromp komutu ile 1 haftadır logon olmayan bilgisayarlarımızı silebiliriz.

PowerShell ile 1 haftadır logon olmayan bilgisayarlarımızı tespit ettik ve sildik.

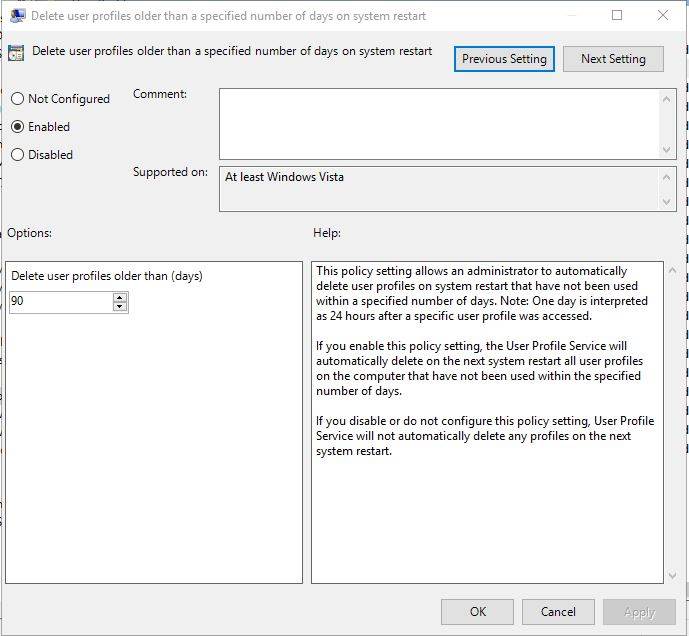

Şimdi LOGON olmayan kullanıcılarımızı elimiz ayağımız olan GPO üzerinden sileceğiz.

Computer Configuration -> Policies -> Administrative Templates -> System -> User Profiles bölümünden “Delete user profiles older than a specified number days on system restart” nesnesini enabled konumuna getirip options sekmesi altındaki “Delete User profiles older than” kısmına kullanıcının logon olma tarihinden kaç gün sonra silineceği günü yazıyoruz. Yazdığımız süre zarfında kullanıcılarımız logon olmazsa otomatik olarak kullanıcılarımız silinecek.

- Şifre Güvenliğini Sağlama

Kurum içinde 8 karakterli şifreler kullanıyor olabilirsiniz 8 karakter yerine 12 karakter şifreler kullanmanız güvenlik açısından daha iyi olabilir ve kurum içinde kullanıcılara verilecek kısa bir farkındalık eğitimi ortamı daha güvenilir bir hale getirebilir. Uzun parolalar kullanıyor olabilirsiniz ama tahmin edilmesi kolay içerisinde özel karakterler, sayılar, büyük ve küçük harf tarzında değilse parolanız güvenli sayılmıyor diyebiliriz.

Ortamınızda iyi bir parola politikası oluşturmak için:

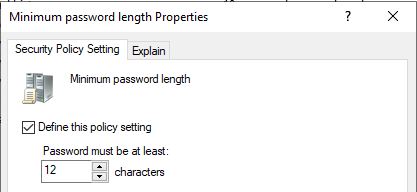

- Minimum 12 Karakterli Parolalar oluşturun

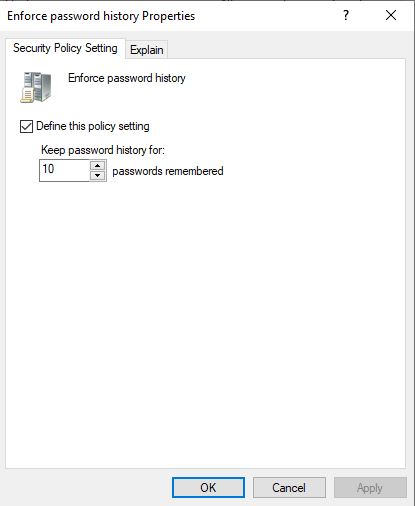

- 10 tane Parola geçmişini hatırlatma ve tekrar kullandırmamak önemli

- Büyük harf, küçük harf, rakam ve *?! Karakterler kullanın

Computer Configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy üzerinden “Enforced Password History” ilkesini aktif hale getirerek kaç tane eski parolanın hatırlanacağı bilgisini girebiliriz.

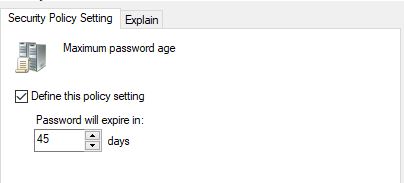

Maximum Password Age ilkesi parolanızın ne zaman değiştireceğinizi belirleyen kuraldır. 45 olarak belirlersek 46.gün parola değiştirmemizi isteyecek.

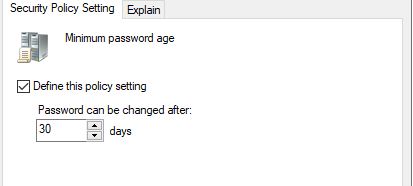

Minimum Password Age ilkesi ise parolanızın değiştirme uyarısı vereceği gün sayısını belirleyen kuraldır. Bu ilkeyi Maximum Password Age kısmındaki değerden daha kısa girmemiz gerekiyor.

Minimum Password Length ilkesi parolanızın en az kaç karakterli olacağını belirten kuraldır. 0-14 arası bir sayı girmemiz gerekiyor.

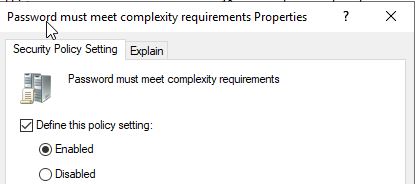

Password Must Meet Complexity Requirements bu ilke ise parolanızın karmaşıklığını belirtiyor. Büyük harf, küçük harf, rakam ve *?! Gibi karakterler kullanmaya zorlayan ilkemiz

- Şifre Denemelerine Karşı Hesap kitleme

Bir üstteki maddelerde parola güvenliği için gerekli adımlardan bahsettik. Şimdi parola denemelerine karşı veya yanlış parola girildiğinde hesabı belirli süre kitlenmesini sağlayacağız.

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Account Lockout Policy

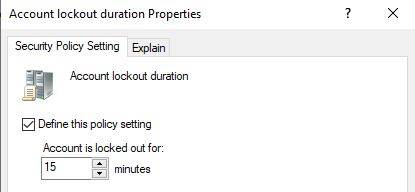

Account Lockout Duration ilkesi kitlenen kullanıcının kaç dakika boyunca kitli kalacağını süreyi belirteceğimiz kuraldır. Eğer 0 olarak belirlersek sadece yetkili kullanıcı oturum kilidini kaldırabilir.

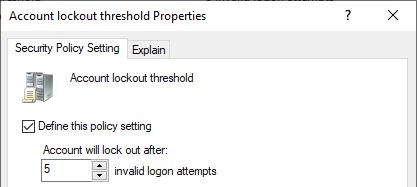

Account Lockout Threshold ilkesi kaç parola denemesinden sonra oturumun kitleneceği belirleyeceğimiz değerdir.

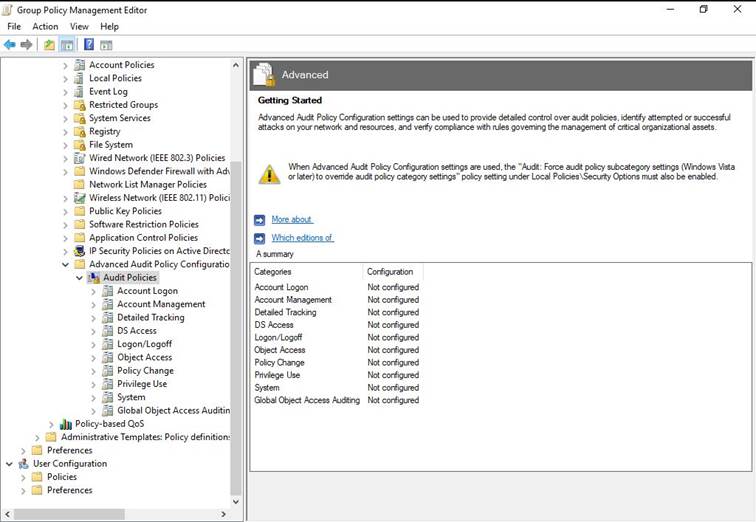

- Denetleme ve Loglama

Ortamımızı sürekli izleyip olan biten hareketleri izlemek ve anormal davranışları öğrenmek Log’lamaya ihtiyacımız var. Audit Polices altında bulunan ilkelerimizi düzgün yapılandırdığımız takdirde gün sonunda kafamızda fazla soru işareti kalmadan bazı olayları çözebiliriz. Bu ilkeleri yapılandırmak için şu adımları izliyoruz.

Computer Configuration -> Policies -Windows Settings -> Security Settings -> Advanced Audit Policy Configuration

Account Logon: Ortamımızda hangi kullanıcıların NTLM Protokolünü kullandığını yada NTLM Protokolü ile şifre denemesi yaptığını bu grup altındaki kurallarla denetleyebiliriz.

Audit Kerberos Authentication Service: Bu kural sayesinde Kerberos doğrulama taleplerini görüntüleyebiliriz. Bu kuralı Success ve Failure olarak değiştirmemiz gerekiyor.

Audit Kerberos Service Ticket Operations: Yetkili veya Yetkisiz kişilerin kaynaklarımıza erişmek için oturum açmalarını yada hatalı girişlerini kaydetmemize olanak sağlayan kural. Bu kuralı Success ve Failure olarak değiştirmeniz gerekiyor.

Account Management

Audit Computer Account Management: Bu kural yapılandırılması ile birlikte ortamımızda oluşturulan Bilgisayar, Hesap, Objeler vb. gibi işlemler Log’lanmaya başlayacaktır. Success olarak değiştirmeniz gerekiyor.

Audit User Account Management: Aslında bu kural bir önceki kuralımızla benzer bir yapıdadır. Kullanıcı oluşturma, Kullanıcı silme, isim değişikliği, kitlenmesi gibi durumlarda log üretiyor. Bu kuralımızıda Success ve Failure olarak değiştirmeniz gerekiyor.

Audit Security Group Management: Bu kural ile güvenlik gruplarının oluşturulması, değiştirilmesi, silinmesi ve bu gruba kullanıcı eklenmesi-çıkarması gibi hareketler Log’lanmaktadır. Bu kuralımızıda Success ve Failure olarak değiştirmeniz gerekiyor.

Detailed Tracking

Audit Process Creation: Bu kuralla beraber herhangi bir işlem başlatıldığında her işlem için Log Tutacaktır. Şunu belirtmemde fayda var birden fazla işlem başlayacağı için çok hızlı Log’ların büyümesine sebep verebilir. Bu kuralımızı Success olarak değiştirmeniz gerekiyor.

Audit Token Right Adjust: Güvenlik ile alakalı kurallarımızdan bir tanesi. Zararlı aktivitelerin tespiti, ayrıcalıklarla alakalı suistimal için önemli bir kuraldır. Eğer ortamınızda SCCM var ise çok sayıda Log tutabilir ve Log’ların büyümesine sebep verebilir. Bu kuralımızı Success ve Failure olarak değiştirmeniz gerekiyor.

Audit Directory Service Access & Service Changes: Active Directory içerisindeki objelerin değişitirilmesini, silinmesini, yeni bir gpo eklenmesi gibi log’ları kaydediyor. Bu iki kuralımızıda Success ve Failure olarak değiştirmeniz gerekiyor.

Logon / Logoff

Audit Logon: Bu kuralımızla beraber başarılı ve başarısız oturum açmalarını Log’layabiliriz. Bu kuralımızı Success ve Failure olarak değiştirmeniz gerekiyor.

Audit Logoff: Oturum kapatma süreçlerini kaydettiğimiz kural. Bu kuralımızı Success olarak değiştirmeniz gerekiyor.

Audit Group Membership: Audit logon kuralımızı aktif etmediğimiz sürece kullanamayacağımız bir kuraldır. Paylaşım alanlarımıza erişmek isteyen kullanıcılar için Log üretmektedir. Bu kuralımızı Success ve Failure olarak değiştirmeniz gerekiyor.

Object Access

Audit File System: Dosya sistemi erişim denemelerini kayıt altına tutar. Bu kural objelerin değiştirilmesini, silinmesini veya izin değişikliklerini kayıt altında tutar. Bu kuralımızı Success ve Failure olarak değiştirmeniz gerekiyor.

Audit File Share: Dosya paylaşımları, oluşturma, değiştirme ve silme gibi işlemleri denetlenmesini sağlamaktadır. Hangi kaynağa erişildi, kaynak ip ve port bilgilerini loglamaktadır. Bu kuralımızı Success ve Failure olarak değiştirmeniz gerekiyor.

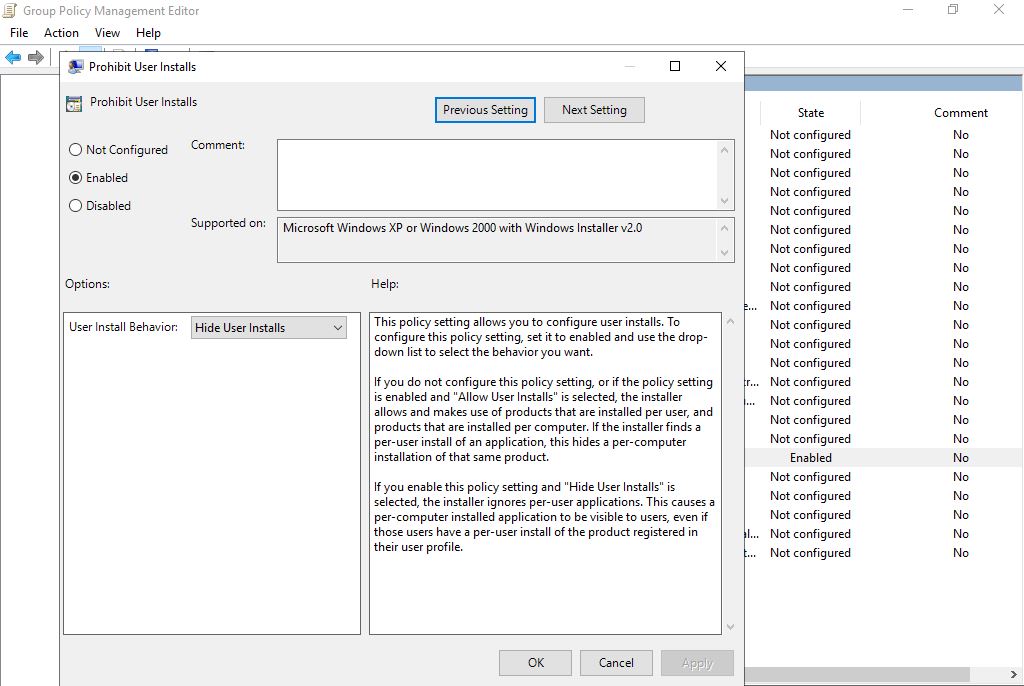

- Windows Installer Devre Dışı Bırakmak

Ortamınızda kullanıcılara yazılım yükleme özgürlüğü verdiğinizde, virüsler, güvenlik problemleri ve veri kaybı gibi sorunlarla karşılaşabilirsiniz. Bu problemlerle karşılaşmamak adına GPO üzerinden Windows Installeri devre dışı bırakarak yazılım yüklemeyi engelleyebiliriz. Bu ilke için şu adımları uyguluyoruz

Computer Configuration -> Policies -> Administrative Templates -> Windows Component -> Windows Installer adımından Prohibit User Install ilkesini açıyoruz ve Enabled konumuna getiriyoruz.

Ortamımızı yapmış olduğumuz bu ilkeler doğrultusunda bir nebze olsada güvenilir hale getirebiliriz. Okuyarak zaman ayırdığınız için teşekkürler.

Güzel makale için teşekkür ederim. Audit kısmı çok işime yaradı Audit ilkeleri için çok fazla ayrıntılı kaynak yok. Sadece tüm auditleri anlatan makale paylaşabilir misiniz?

Teşekkür ederiz güzel yorumlarınız için. Sitede “Audit” hakkında bir çok konu bulunmaktadır.

Örn: http://www.cozumpark.com/windows-server-2019-uzerinde-file-audit/

Eline sağlık.

Hocam, teşekkür ederim

Merhabalar:

Active Directory Kullanıcılarının oturum açma işlemini usb bellek üzerinden yaptırabilirmiyim acaba.