SCCM BitLocker Management: Adım Adım Rehber

BitLocker, Microsoft’un sunduğu güvenli disk şifreleme aracı olarak, kurumsal veri güvenliğini sağlamak için kritik bir öneme sahiptir. Bu teknoloji, hem dizüstü bilgisayarlar hem de masaüstü cihazlarda yetkisiz erişimleri önlemek için tasarlanmıştır. System Center Configuration Manager (SCCM) üzerinden BitLocker yönetimi, büyük ölçekte cihazları merkezi olarak yönetme yeteneği sunarak BT ekiplerine esneklik ve kontrol sağlar.

Bu rehberde, SCCM ile BitLocker yönetiminin nasıl yapılandırılacağını ve etkin bir şekilde kullanılabileceğini adım adım inceleyeceğiz.

Dikkat Edilmesi Gerekenler ve Ön Gereksinimler

- Configuration Manager Sürümü:

- İşlem yapmak için en az Configuration Manager 1910 sürümünün yüklü olması gerekmekte. Tavsiye edilen sürüm ise 2002.

- Kullanılan ajan yazılımının güncel olması şarttır.

- Management Point (MP) Yapılandırması:

- 1910 sürümünde MP rolünün HTTPS olarak çalışması zorunludur. PKI sertifikaları doğru şekilde yapılandırılmalı.

- 2002 sürümünde HTTPS zorunluluğu yok ancak IIS üzerinden bir sertifika alınması gerekmektedir.

- Desteklenen İşletim Sistemleri:

- Yalnızca Microsoft tarafından desteklenen Windows 10 ve Windows 8.1 işletim sistemleriyle uyumludur.

- Yalnızca Microsoft tarafından desteklenen Windows 10 ve Windows 8.1 işletim sistemleriyle uyumludur.

- TPM ve BIOS Gereksinimleri:

- TPM 1.2 ve TPM 2.0 için farklı gereksinimler mevcuttur:

- TPM 2.0 varsa UEFI BIOS ve GPT disk zorunludur.

- TPM 1.2 varsa Legacy BIOS ve MBR disk kullanılabilir.

- TPM olmayan cihazlar için şifreleme parola ile yapılabilir.

- TPM 1.2 ve TPM 2.0 için farklı gereksinimler mevcuttur:

- Sertifika Gereksinimleri:

- MP sunucusu için Web Server sertifikası oluşturulmalı.

- Sertifikalar, MP sunucusunun Computer Objesine atanarak yetkilendirilmelidir.

- Sertifikalar doğru şekilde IIS üzerinde tanıtılmalıdır.

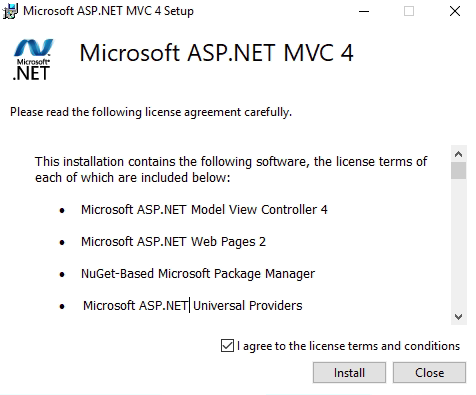

- Microsoft ASP.NET MVC 4.0 Yüklemesi:

- Bitlocker işlemi için MP sunucusuna ASP.NET MVC 4.0 yazılımı yüklenmelidir.

- Bitlocker işlemi için MP sunucusuna ASP.NET MVC 4.0 yazılımı yüklenmelidir.

- BitLocker Recovery Anahtar Yönetimi:

- Recovery anahtarları Configuration Manager SQL veri tabanında saklanır.

- Plain Text ya da şifreli olarak saklanabilir. Şifreleme tercih edilirse ek sertifika oluşturulması gerekir.

- Portal Yükleme Script’i:

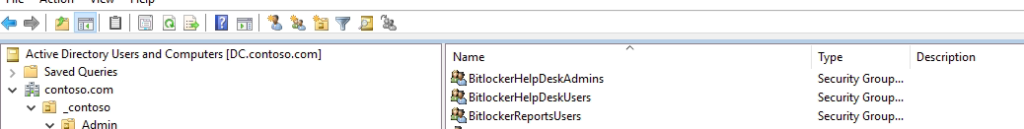

- MBAMWebSiteInstaller.ps1 script’i çalıştırılmadan önce AD üzerinde gerekli gruplar oluşturulmalıdır:

- BitlockerHelpDeskAdmins: Her kullanıcı için recovery anahtarı alabilir.

- BitlockerHelpDeskUsers: Sadece kendi anahtarını alabilir.

- BitlockerReportsUsers: Raporlara erişim yetkisi.

- MBAMWebSiteInstaller.ps1 script’i çalıştırılmadan önce AD üzerinde gerekli gruplar oluşturulmalıdır:

- Policy Yapılandırması:

- Şifreleme politikası oluşturulurken aşağıdaki sürücüler için ayrı ayarlar yapılabilir:

- İşletim Sistemi Diskleri (Operating System Drives)

- Sabit Diskler (Fixed Drives)

- Harici Diskler (Removable Drives)

- Şifreleme algoritmaları (AES, XTS-AES) doğru seçilmeli.

- Şifreleme politikası oluşturulurken aşağıdaki sürücüler için ayrı ayarlar yapılabilir:

- TPM ve PIN Yönetimi:

- TPM ve PIN kombinasyonu seçildiğinde kullanıcı PIN belirlemeden işlem başlamaz.

- TPM olmayan cihazlarda parola kullanılarak şifreleme yapılabilir.

- Disk Yapılandırması:

- Şifreleme yapılacak disklerde en az 2 bölüm bulunmalıdır (350MB Recovery Partition ve C sürücüsü).

- Şifreleme yapılacak disklerde en az 2 bölüm bulunmalıdır (350MB Recovery Partition ve C sürücüsü).

- Compliance ve Monitoring:

- Sistem, politikaların uyumluluğunu denetler. Uyumlu olmayan cihazlarda işlem başlatılır.

- Log dosyaları (örn.

BitlockerManagementHandler.log) ve Event Viewer üzerinden süreç izlenebilir.

- Kurtarma Anahtarına Erişim:

- Recovery Key, Self-Service Portal veya Help Desk Admin kullanıcıları üzerinden alınabilir.

- Self-Service Portal erişimi için doğru yetkilendirme yapılmalıdır.

- Performans Etkisi:

- Veri tabanı şifrelemesi büyük ortamlarda %25 performans kaybına neden olabilir.

- Veri tabanı şifrelemesi büyük ortamlarda %25 performans kaybına neden olabilir.

- Dokümantasyon ve Kaynaklar:

- Süreçlerin her adımı detaylı dokümantasyona dayalıdır ve Microsoft kaynakları (docs.microsoft.com) kullanılmalıdır.

Öneriler:

- Planlama: Sistem gereksinimleri ve altyapı hazırlıkları detaylı olarak planlanmalıdır.

- Test ve Validasyon: Tüm yapılandırmalar önce test ortamında doğrulanmalı.

- Eğitim: Kullanıcıların PIN/parola oluşturma süreçleri konusunda bilgilendirilmesi gereklidir.

- Yedekleme: Recovery anahtarlarının güvenli bir yedeği alınmalıdır.

- Rutin İzleme: Log dosyaları ve sistem performansı düzenli izlenmelidir.

Bu ön gereksinimlerin yerine getirilmesi, SCCM BitLocker yönetiminin doğru bir şekilde kurulması ve işlevselliğini sağlamak için kritik bir adımdır. Şimdi kurulum ve yönetim adımlarına geçebiliriz.

Hadi Başyalaım!

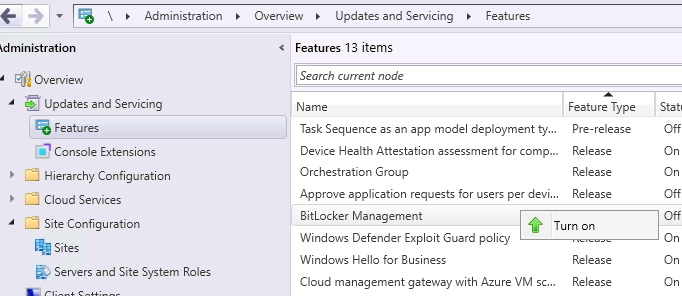

SCCM Konsolunda Giriş Yapın:

- SCCM konsolunu açın ve sol menüden Administration (Yönetim) sekmesine gidin.

Features (Özellikler) Sekmesine Geçiş:

- Administration > Updates and Servicing > Features yolunu takip edin.

- Burada mevcut SCCM özelliklerini görebilirsiniz.

BitLocker Management Özelliğini Seçin:

- Listede yer alan BitLocker Management özelliğini bulun. Bu özellik varsayılan olarak Off (Kapalı) durumdadır.

Özelliği Etkinleştirme:

- BitLocker Management satırına sağ tıklayın ve Turn On (Aç) seçeneğini tıklayın.

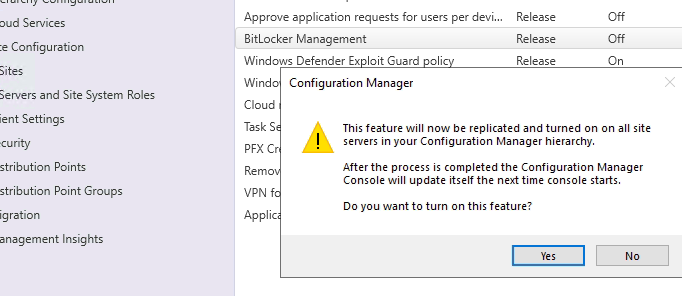

Onay Penceresini Doğrulayın:

- Karşınıza bir onay penceresi gelecektir. Bu pencerede şu bilgilere dikkat edin:

- Özelliğin SCCM hiyerarşisindeki tüm site sunucularında etkinleştirileceği belirtilir.

- İşlem tamamlandıktan sonra Configuration Manager konsolunun bir sonraki başlangıçta kendini güncelleyeceği ifade edilir.

- Yes (Evet) seçeneğine tıklayarak işlemi onaylayın.

BitLocker Management Özelliğinin Aktif Edilmesi:

- İşlem tamamlandığında, özellik listesinde BitLocker Management durumu On (Açık) olarak değişir.

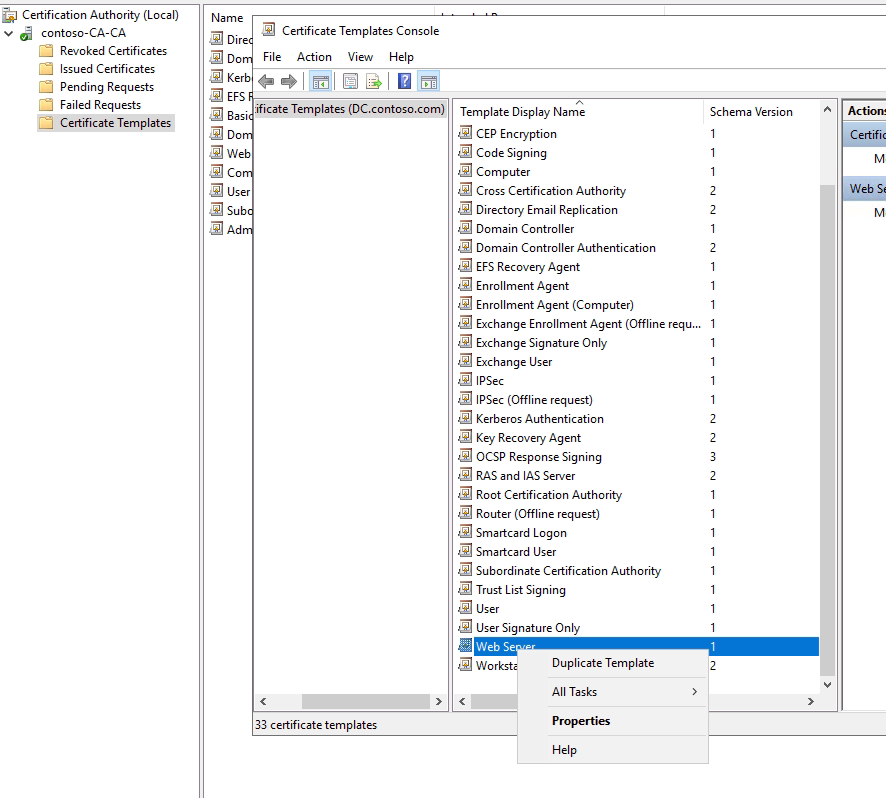

SCCM İçin Özel Sertifika Şablonu Oluşturma

1. Sertifika Şablonları Konsolunu Açın:

- Certification Authority (CA) Konsolunda sol menüden Certificate Templates (Sertifika Şablonları) sekmesine tıklayın.

2. Mevcut Şablonu Kopyalayarak Yeni Şablon Oluşturun:

- Web Server şablonuna sağ tıklayın ve Duplicate Template (Şablonu Çoğalt) seçeneğini seçin.

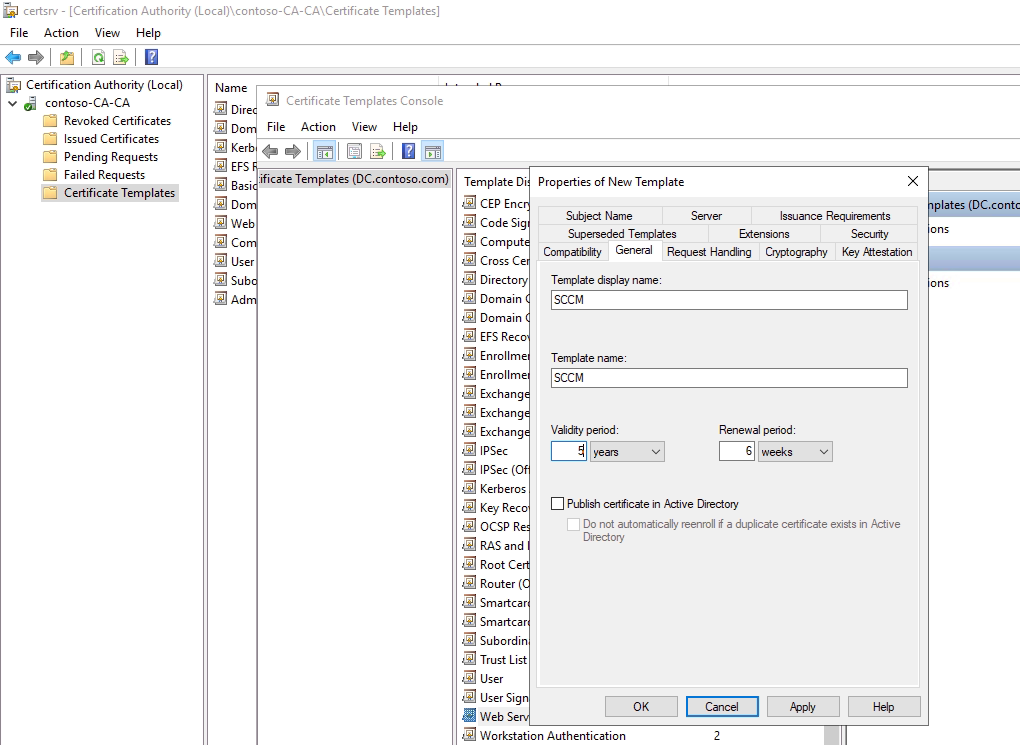

3. Yeni Şablon Özelliklerini Yapılandırın:

- Açılan pencerede aşağıdaki ayarları yapılandırın:

- General (Genel) Sekmesi:

- Template Display Name (Şablon Görünen Adı): “SCCM” veya tercih edilen bir isim girin.

- Validity Period (Geçerlilik Süresi): Örneğin, 5 yıl.

- Renewal Period (Yenileme Süresi): Örneğin, 6 hafta.

- Publish certificate in Active Directory (Sertifikayı Active Directory’ye yayınla): Seçili olduğundan emin olun.

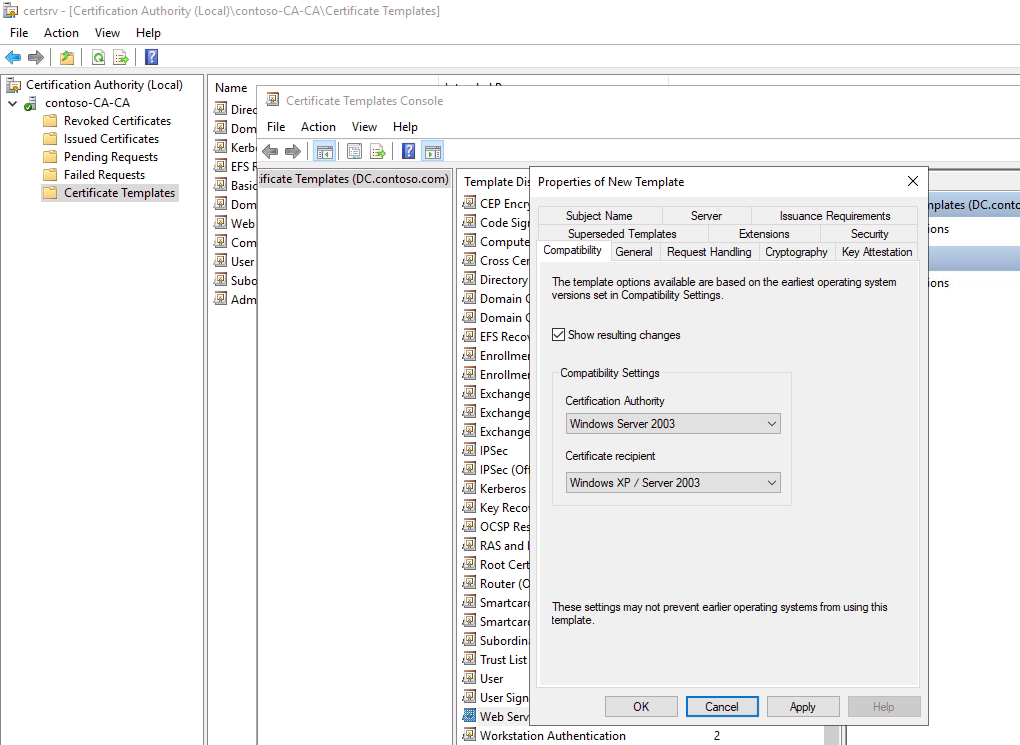

- Compatibility (Uyumluluk) Sekmesi:

- Certification Authority: Minimum Windows Server sürümünü seçin (örneğin, Windows Server 2012 veya üstü).

- Certificate Recipient: Windows 10 veya üstü uyumlu olacak şekilde ayarlayın.

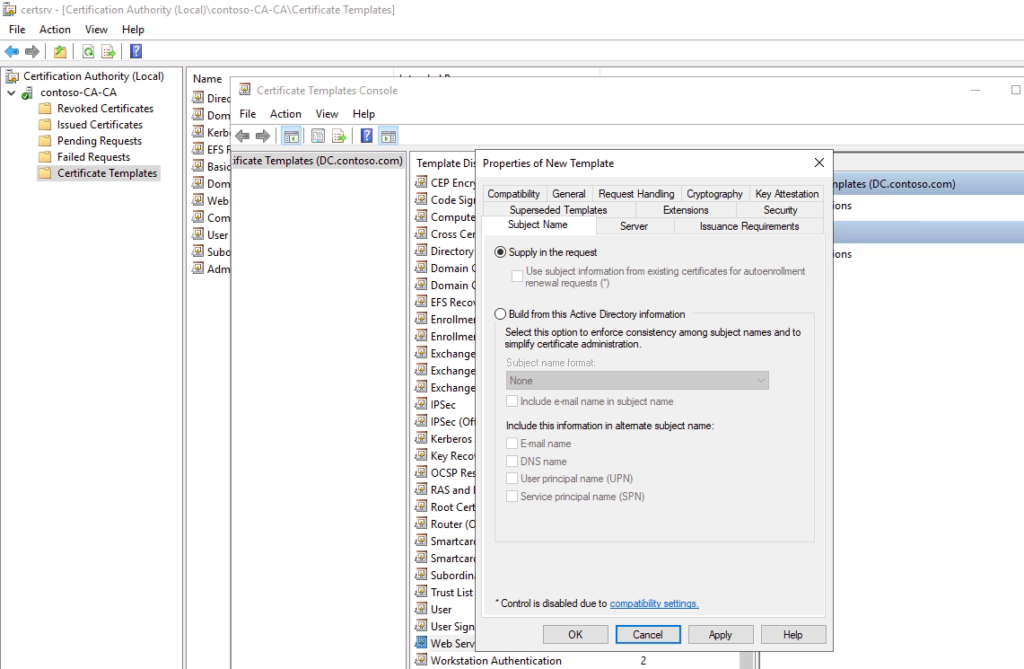

- Subject Name (Konu Adı) Sekmesi:

- Supply in the request (Talepte sağlanacak): Bu seçeneğin işaretli olduğundan emin olun.

- General (Genel) Sekmesi:

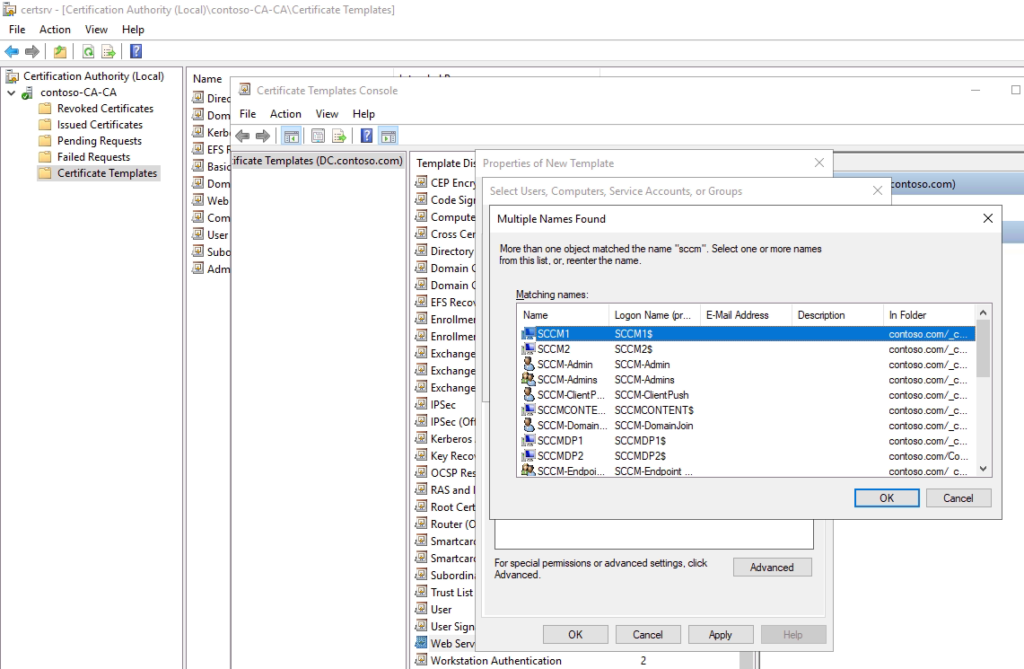

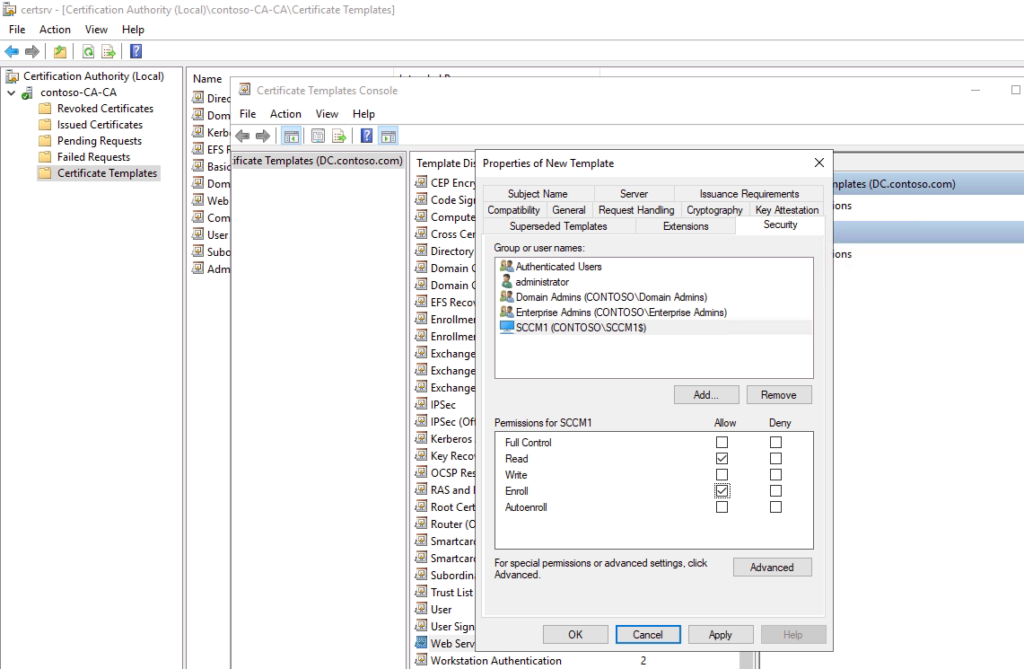

4. Güvenlik İzinlerini Yapılandırın:

- Security (Güvenlik) Sekmesi:

- SCCM sunucusu veya ilgili grup için aşağıdaki izinleri verin:

- Full Control (Tam Kontrol)

- Read (Okuma)

- Enroll (Kayıt)

- Autoenroll (Otomatik Kayıt)

- SCCM sunucusu veya ilgili grup için aşağıdaki izinleri verin:

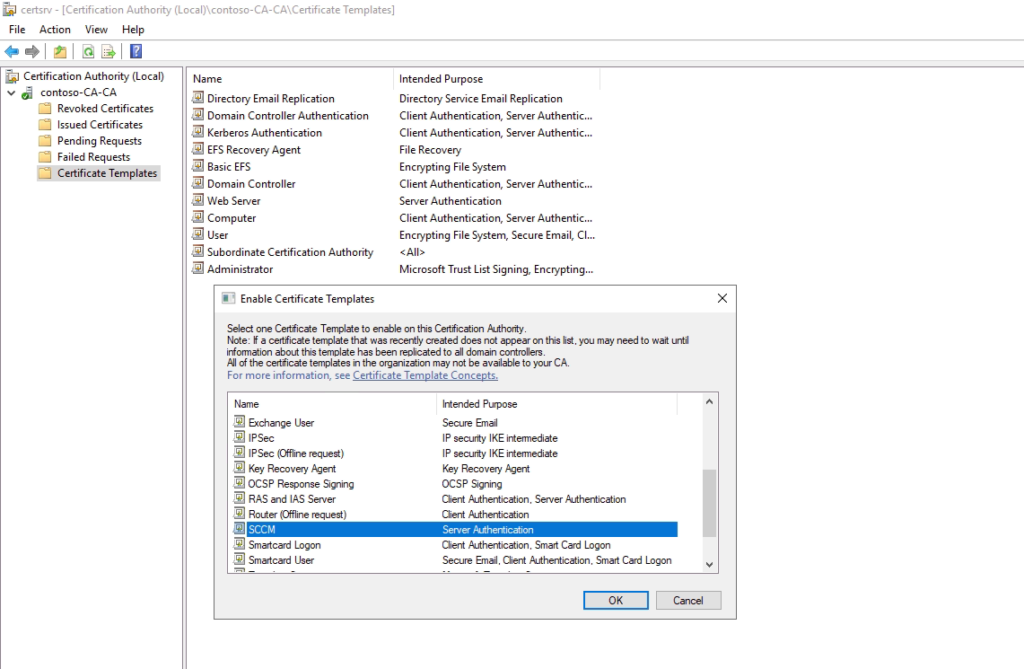

5. Yeni Şablonu CA’da Etkinleştirin:

- Sertifika Şablonları konsolunda, yeni oluşturulan “SCCM” şablonunu seçin.

- Sağ tıklayıp Enable Certificate Templates (Sertifika Şablonlarını Etkinleştir) seçeneğini tıklayın.

- Açılan listede, oluşturduğunuz “SCCM” şablonunu seçip OK butonuna tıklayın.

SCCM İçin Sertifika İstemek ve IIS Yapılandırması

1. Sertifika Talebi

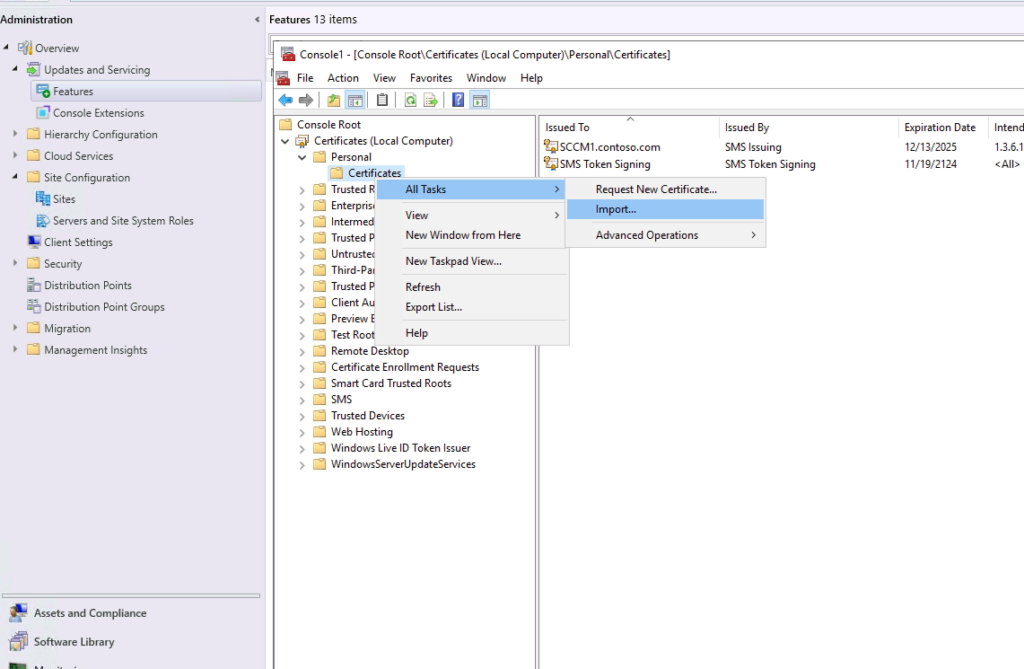

- Konsol Root’a Gidin:

- Certificates (Local Computer) altında Personal > Certificates dizinine gidin.

- Certificates (Local Computer) altında Personal > Certificates dizinine gidin.

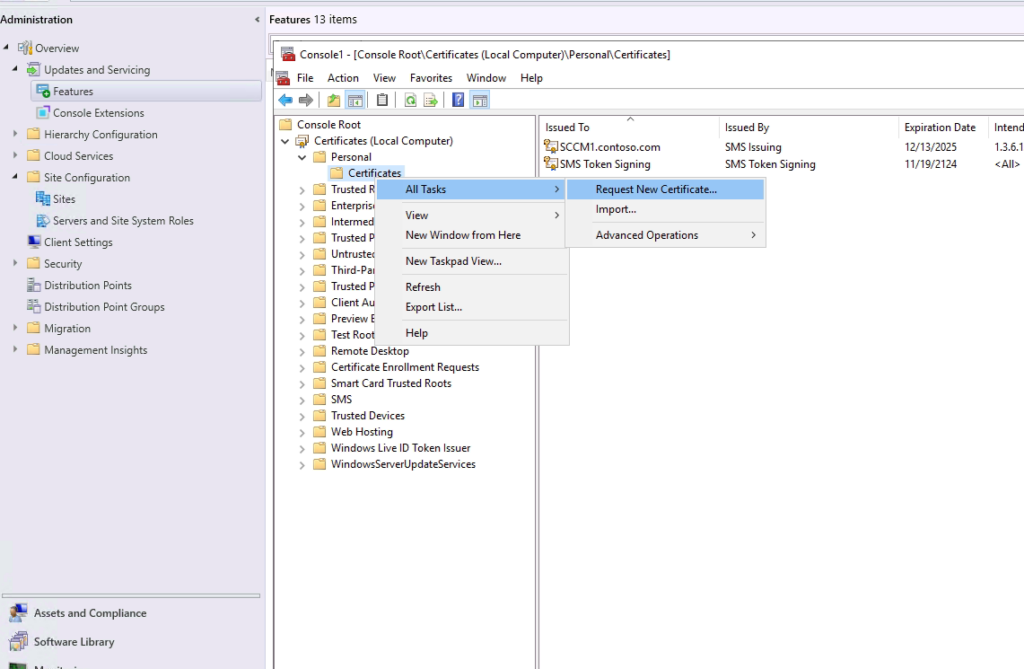

- Yeni Sertifika İsteği Oluşturun:

- Certificates üzerine sağ tıklayın.

- All Tasks > Request New Certificate seçeneğini seçin.

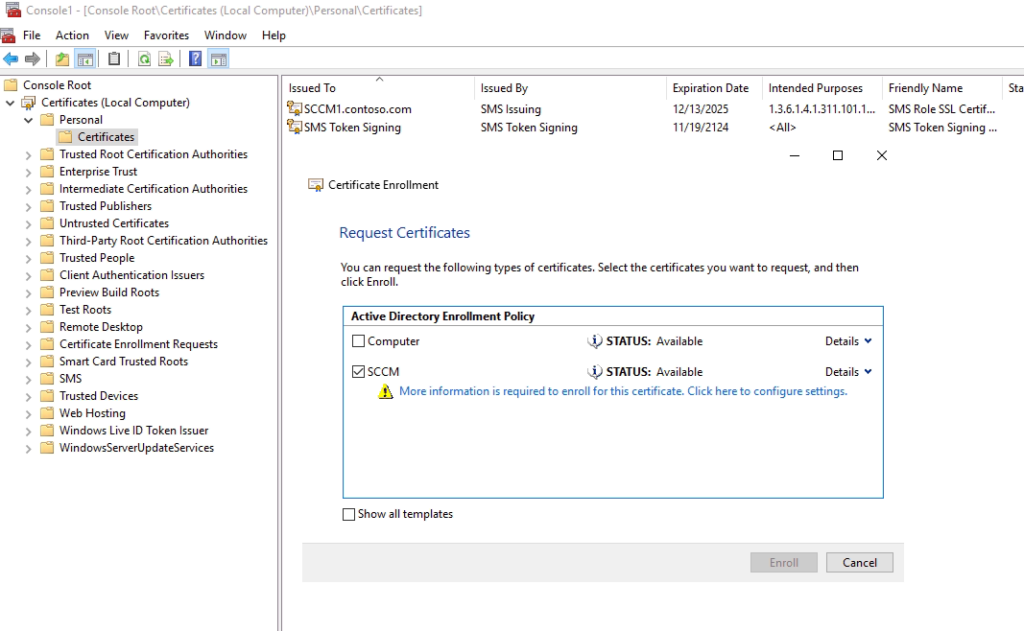

- Sertifika Şablonunu Seçin:

- Active Directory Enrollment Policy altında, oluşturduğunuz SCCM şablonunu seçin.

- Details seçeneğine tıklayın ve ek yapılandırmaları kontrol edin.

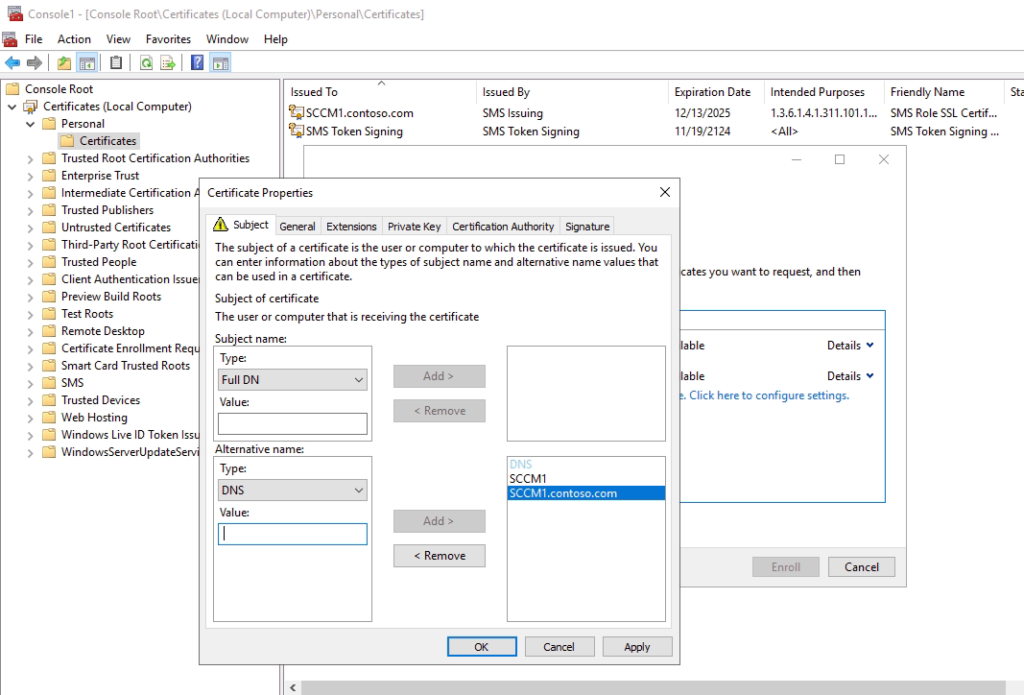

- Konu Adı ve Alternatif Adlar Ekleyin:

- Certificate Properties penceresinde:

- Subject Name: Tam bilgisayar adını (Full DN) belirtin.

- Alternative Name: DNS adlarını (örneğin,

SCCM1,SCCM1.contoso.com) ekleyin.

- Apply ve ardından OK tıklayın.

- Certificate Properties penceresinde:

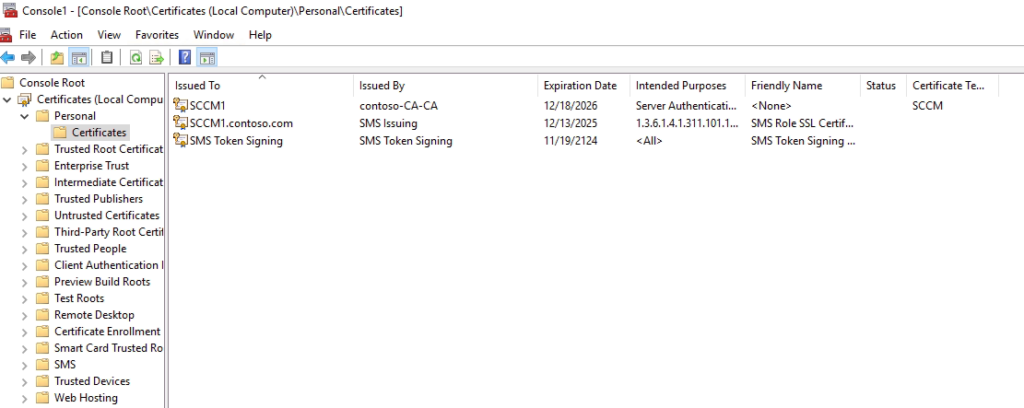

- Sertifikayı Kaydedin:

- Enroll (Kayıt) butonuna tıklayın ve işlemi tamamlayın.

- Sertifika, Personal > Certificates altında görünecektir.

2. IIS Üzerinde HTTPS Bağlantısını Yapılandırma

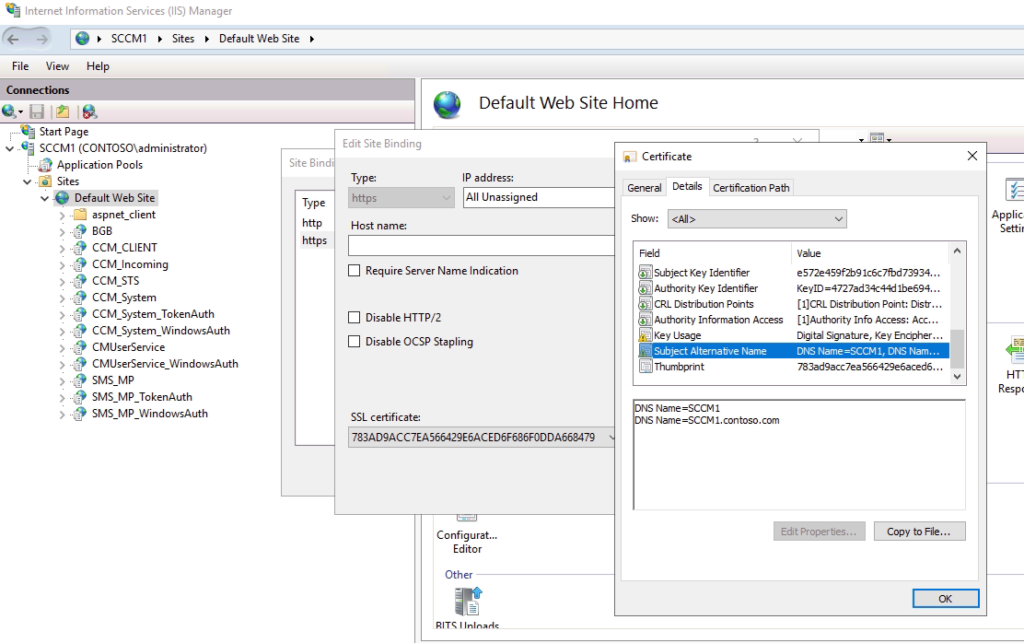

- IIS Manager’i Açın:

- IIS Manager’ı başlatın ve Default Web Site üzerine tıklayın.

- IIS Manager’ı başlatın ve Default Web Site üzerine tıklayın.

- Site Binding Yapılandırması:

- Sağ menüden Bindings seçeneğine tıklayın.

- Type olarak HTTPS seçin ve Edit butonuna tıklayın.

- SSL Sertifikasını Seçin:

- SSL Certificate alanından daha önce oluşturduğunuz SCCM sertifikasını seçin.

- SSL Certificate alanından daha önce oluşturduğunuz SCCM sertifikasını seçin.

- Doğrulama:

- Binding ayarlarını kaydedin.

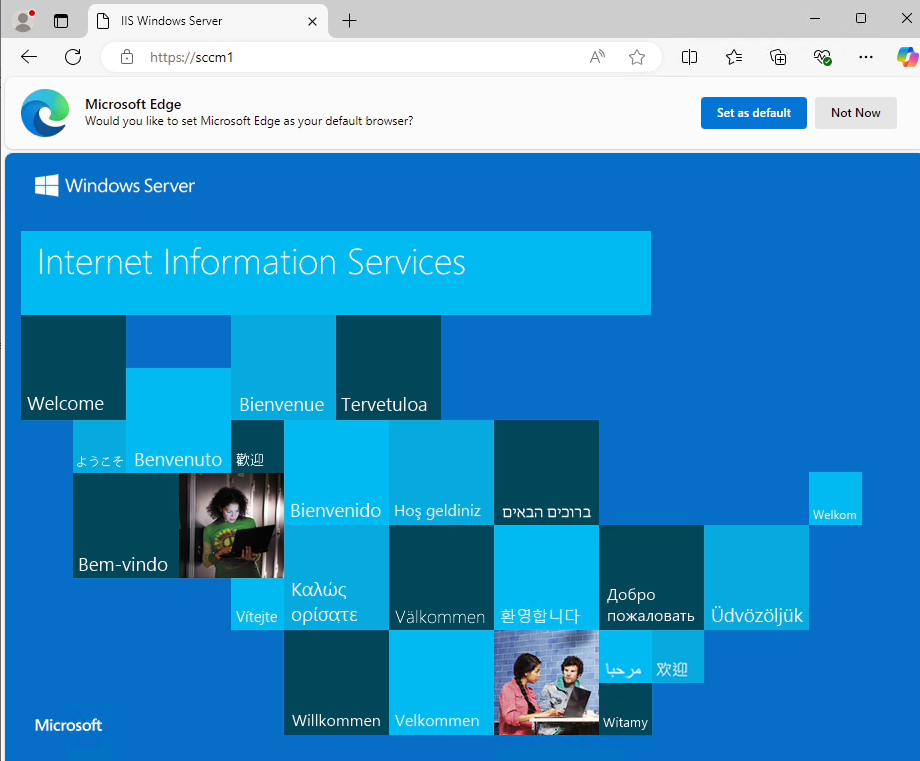

- Tarayıcıda https://[SCCM Sunucu Adı] adresini açarak HTTPS bağlantısını doğrulayın.

Microsoft ASP.NET MVC 4 Kurulumu

- ASP.NET MVC 4 yazılımını yükleyin:

- Lisans anlaşmasını kabul edin.

- Install butonuna tıklayarak kurulumu başlatın.

- ASP.NET MVC 4, MBAM web portalları için bir gerekliliktir.

Active Directory’de Gerekli Güvenlik Gruplarını Oluşturma

- BitLockerHelpDeskAdmins, BitLockerHelpDeskUsers, ve BitLockerReportsUsers gibi grupları oluşturun.

- Bu gruplar, kullanıcıların ve yöneticilerin MBAM üzerinden gerekli işlemleri yapmalarını sağlar.

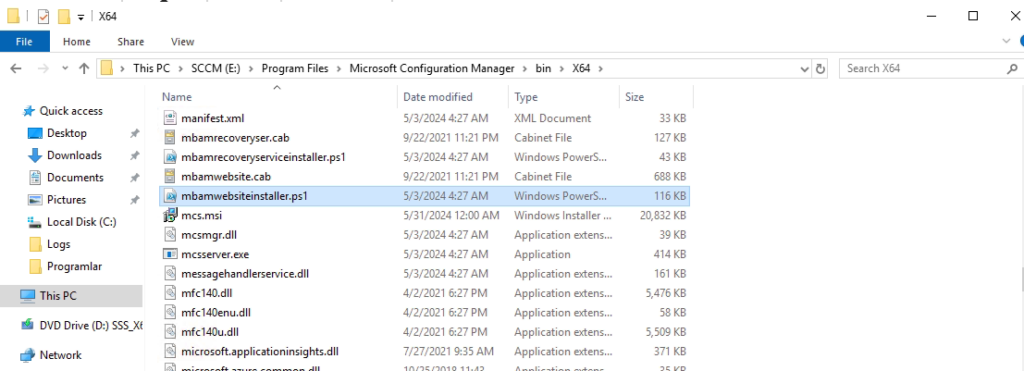

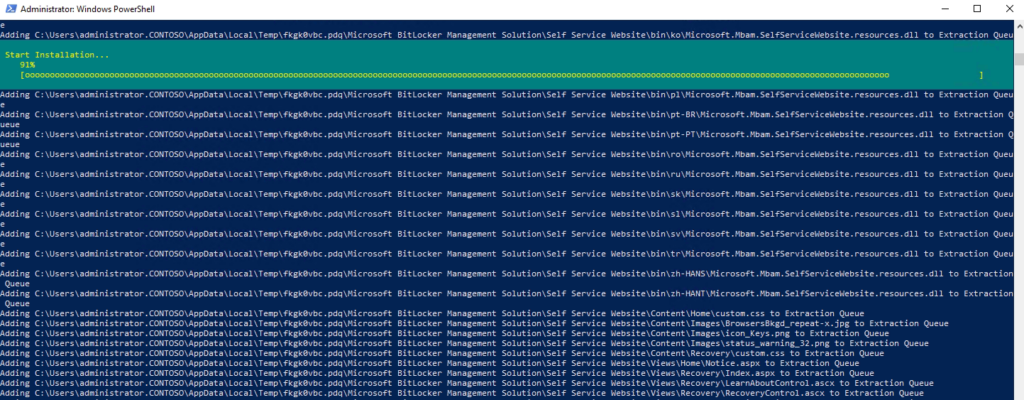

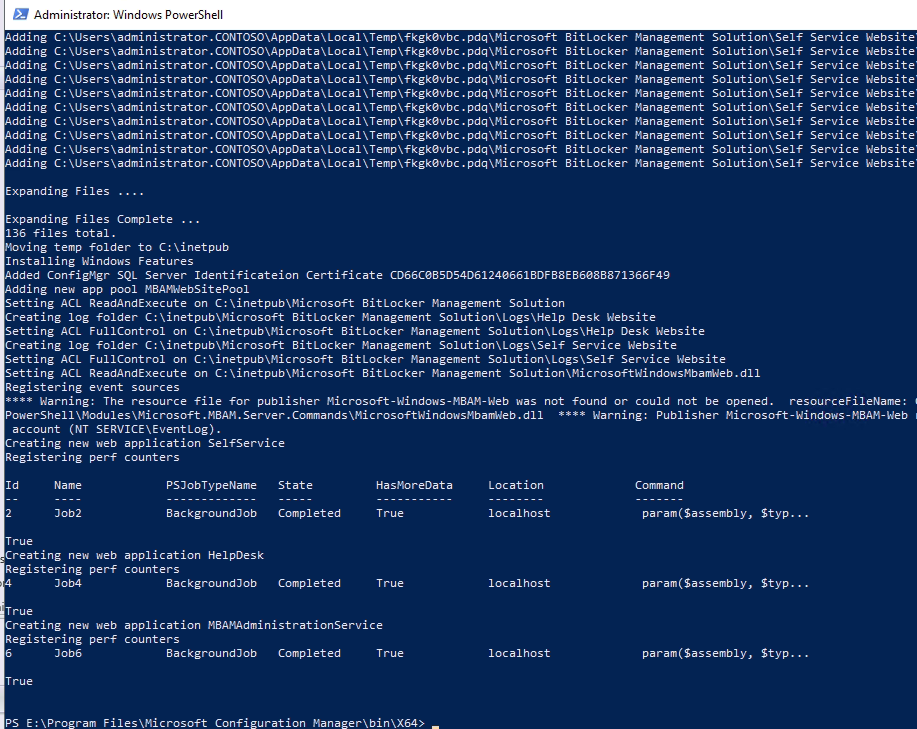

MBAM Web Sitesi Kurulum Script’lerini Çalıştırma

- SCCM kurulum dizinine gidin:bashCopy code

E:\Program Files\Microsoft Configuration Manager\bin\X64\ - mbamwebsiteinstaller.ps1 dosyasını PowerShell üzerinde Yönetici olarak çalıştırın.

- Script, MBAM için Self-Service ve Help Desk web portallarını kurar.

.\MBAMWebSiteInstaller.ps1 -SqlServerName SCCM1.contoso.com -SqlDatabaseName CM_SCCM1 -ReportWebServiceUrl http://SCCM1.contoso.com/ReportServer -HelpdeskUsersGroupName “contoso\BitlockerHelpDeskUsers” -HelpdeskAdminsGroupName “contoso\BitlockerHelpDeskAdmins” -MbamReportUsersGroupName “contoso\BitlockerReportsUsers” -SiteInstall Both

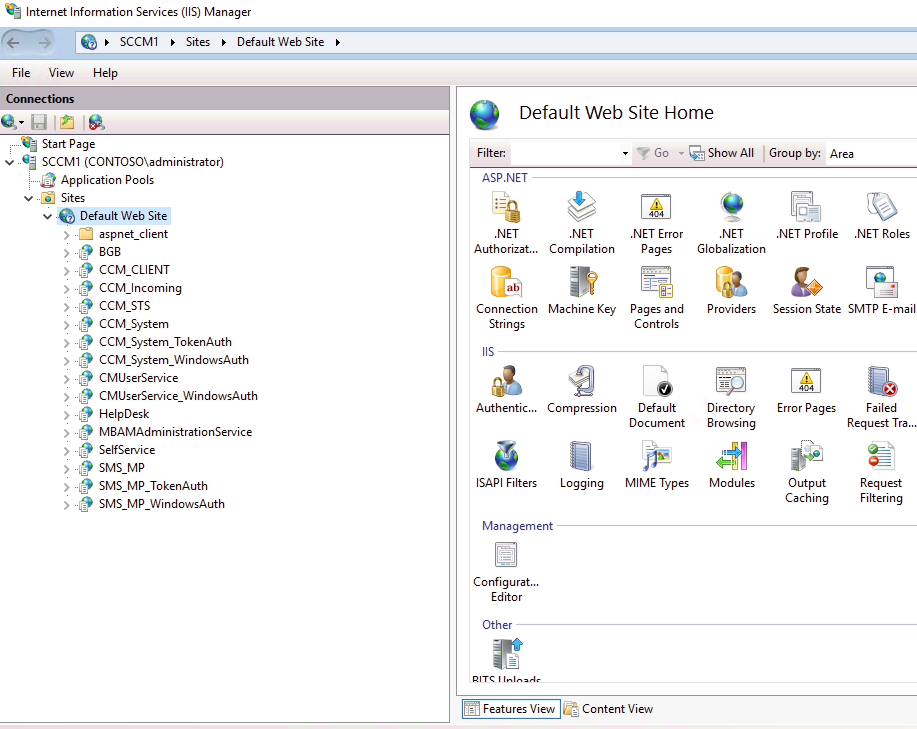

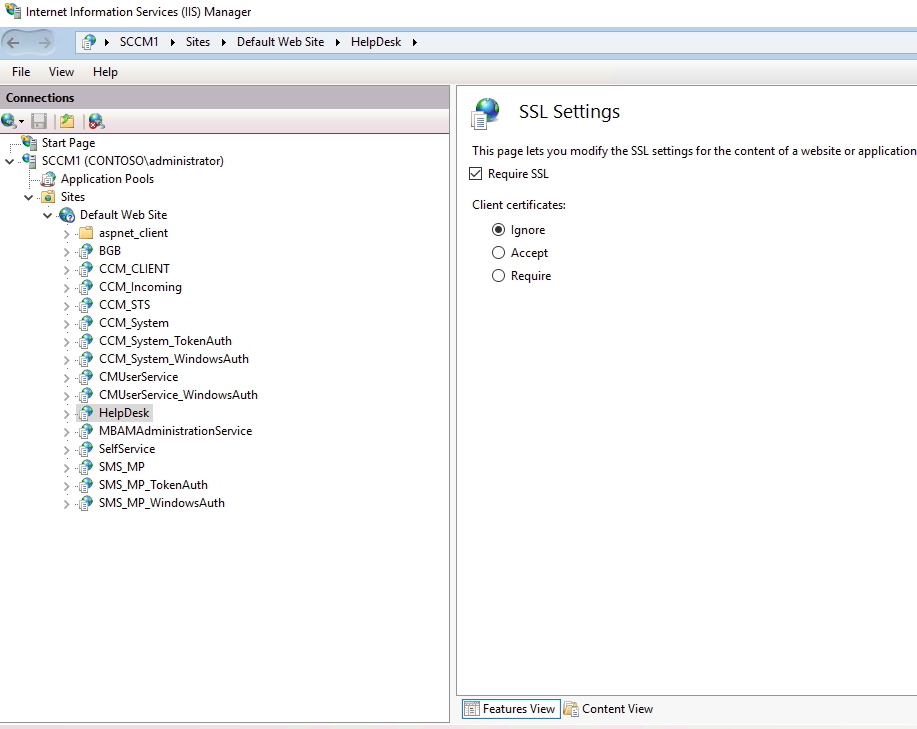

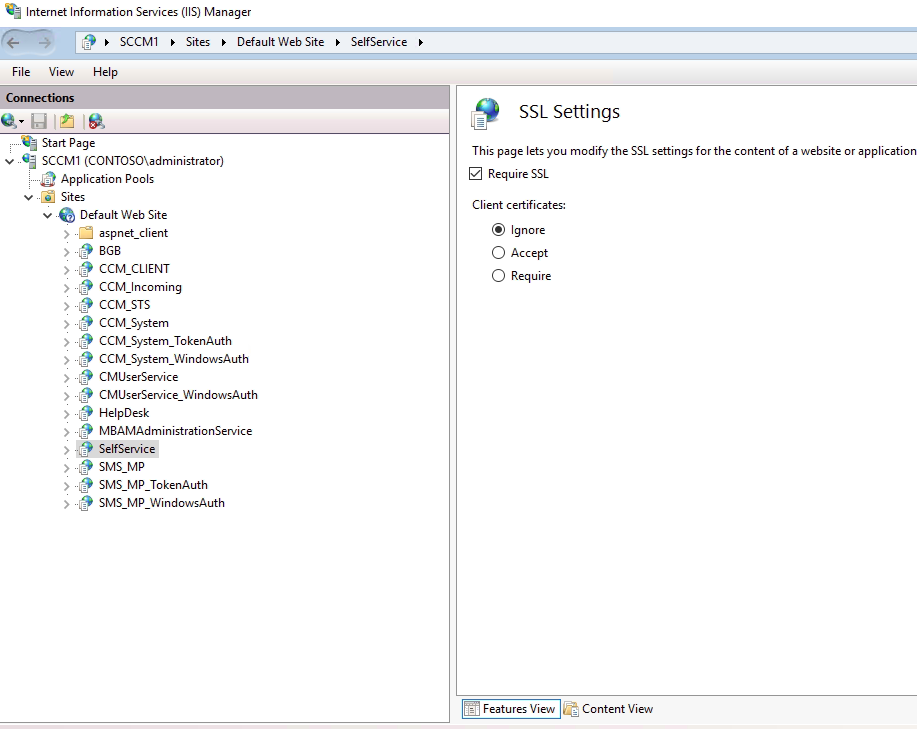

IIS Üzerinde Web Sitelerinin Yapılandırılması

- IIS Manager’ı açın:

- Default Web Site altında:

- HelpDesk ve SelfService web sitelerini bulun.

- SSL Settings kısmında:

- Require SSL seçeneğini işaretleyin.

- Default Web Site altında:

Sertifika Kullanımı ve HTTPS Doğrulaması

- Web sitelerine atanacak SSL sertifikasını seçin.

- Tarayıcı üzerinden https://[Sunucu Adı] adresini açarak:

- MBAM Self-Service ve Help Desk portallarının düzgün çalıştığını doğrulayın.

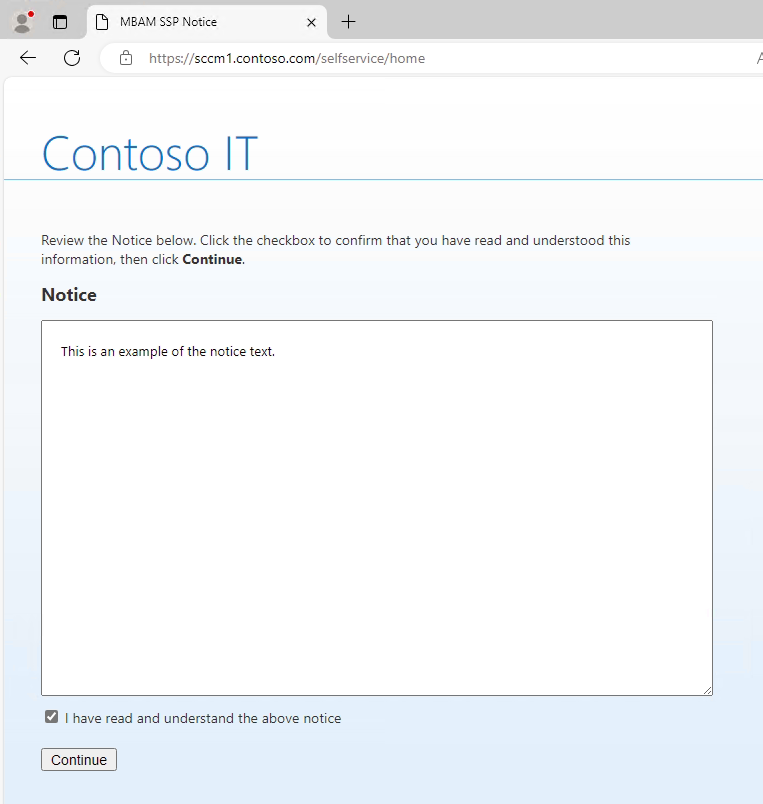

Self-Service Portal Yapılandırması

- Portal Doğrulama:

- https://sccm1.contoso.com/selfservice/home adresine erişim sağlanıyor.

- Kullanıcıların portalda bildirimleri okuyup kabul etmeleri için gerekli ayarların çalıştığını doğrulayın.

- Eğer Notice içeriğini özelleştirmek istiyorsanız, ilgili dosyaları düzenleyerek şirket politikalarınıza uygun hale getirebilirsiniz.

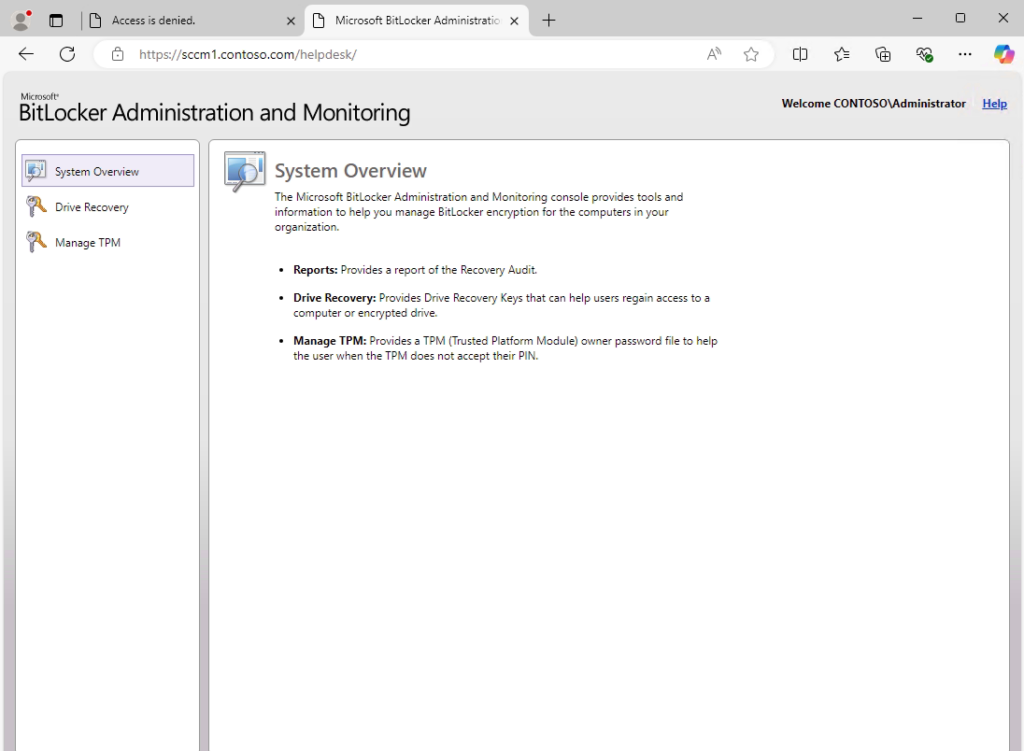

Help Desk Portal Yapılandırması

- Portal Adresi:

- https://sccm1.contoso.com/helpdesk/ adresine erişim sağlanıyor.

- Portal üzerinde üç ana işlem destekleniyor:

- Reports: Kurtarma anahtarlarının raporlanması.

- Drive Recovery: Şifrelenmiş sürücüler için kurtarma anahtarlarının sağlanması.

- Manage TPM: TPM (Trusted Platform Module) PIN veya sahip şifrelerini yönetme.

- Erişim ve Yetkilendirme:

- Portalda Access is denied hatası görünüyor. Bu, kullanıcı veya grup yetkilendirmeleriyle ilgili bir sorun olabilir:

- Active Directory’de oluşturulan BitLockerHelpDeskAdmins ve BitLockerHelpDeskUsers gruplarının üyeliklerini kontrol edin.

- Kullanıcıların doğru gruba atanıp atanmadığını doğrulayın.

- IIS üzerinde, ilgili uygulamanın kullanıcı izinlerini gözden geçirin.

- Portalda Access is denied hatası görünüyor. Bu, kullanıcı veya grup yetkilendirmeleriyle ilgili bir sorun olabilir:

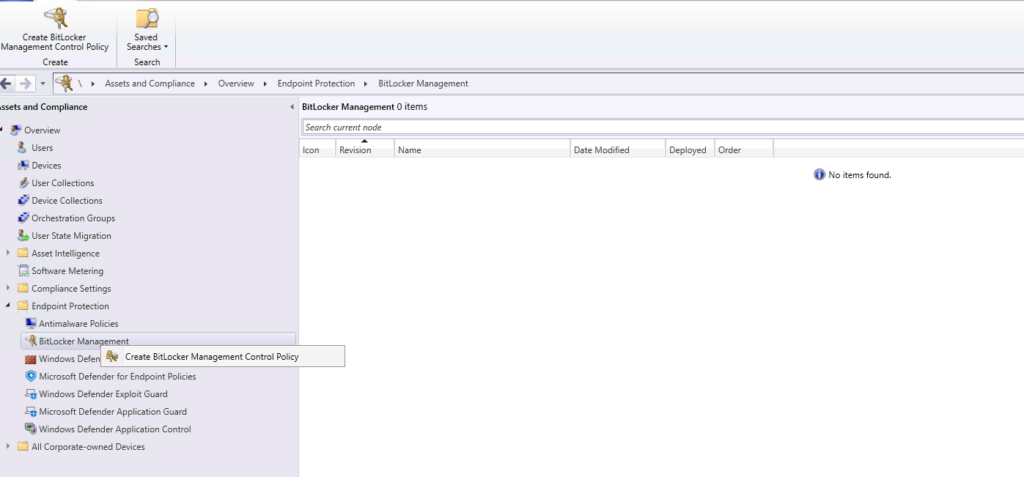

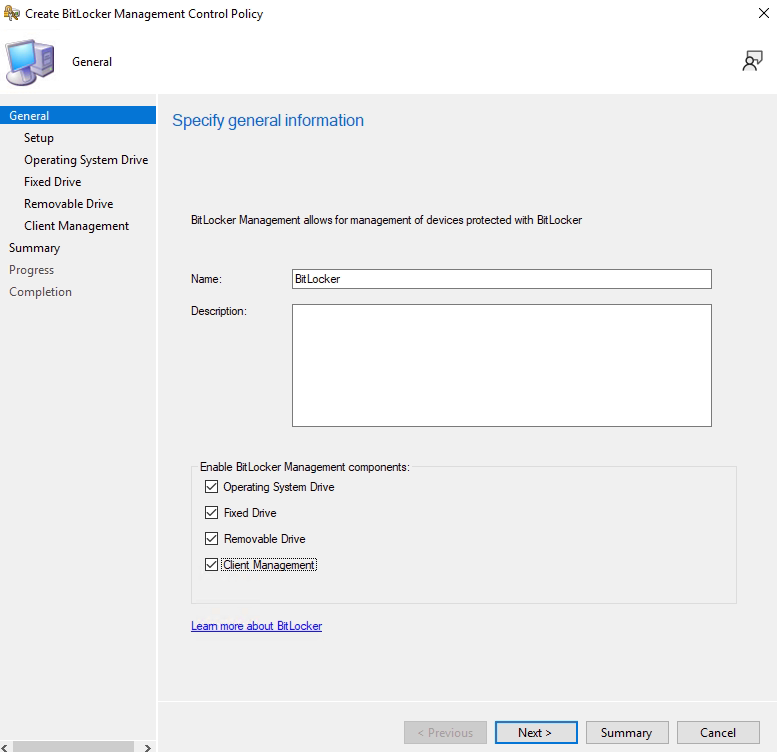

BitLocker Management Control Policy Adımları

General

- Name:

Oluşturulan politikanın adı. Sistem içinde kolayca tanımlanabilmesi için kullanılır. - Description:

Politikanın amacı veya kapsamı hakkında ek bilgi eklemenizi sağlar. - Enable BitLocker Management components:

- Operating System Drive:

İşletim sistemi sürücüleri için BitLocker yönetimini etkinleştirir. - Fixed Drive:

Sabit (dahili) sürücüler için BitLocker yönetimini etkinleştirir. - Removable Drive:

Taşınabilir (USB gibi) sürücüler için BitLocker yönetimini etkinleştirir. - Client Management:

BitLocker ayarlarını istemci cihazlar için etkinleştirir.

- Operating System Drive:

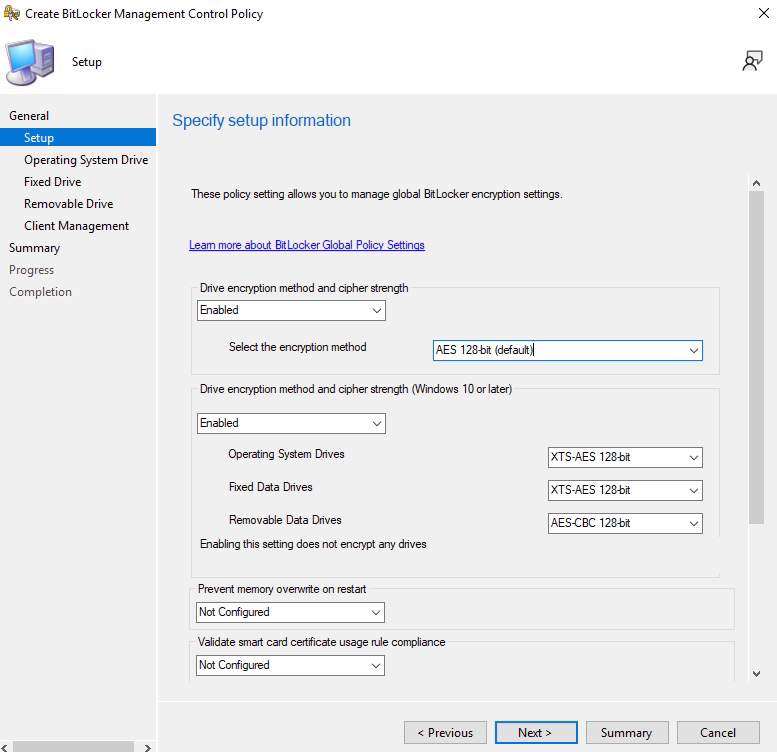

Setup

- Drive encryption method and cipher strength:

Sürücü şifreleme yöntemi ve anahtar gücünü belirler (örneğin, AES 128-bit varsayılan). - Drive encryption method and cipher strength (Windows 10 or later):

- Operating System Drives:

İşletim sistemi sürücüleri için gelişmiş standartlar (örneğin XTS-AES) kullanılarak şifreleme yapılandırılır. - Fixed Data Drives:

Sabit dahili sürücüler için şifreleme ayarlarını uygular. - Removable Data Drives:

Taşınabilir sürücülerde şifreleme uyumluluğunu sağlar.

- Operating System Drives:

- Prevent memory overwrite on restart:

Sistem yeniden başlatıldığında bellek üzerine yazmayı devre dışı bırakarak veri kaybını önler. - Validate smart card certificate usage rule compliance:

Sadece geçerli akıllı kartların organizasyonun şifreleme politikalarına uygun olmasını sağlar.

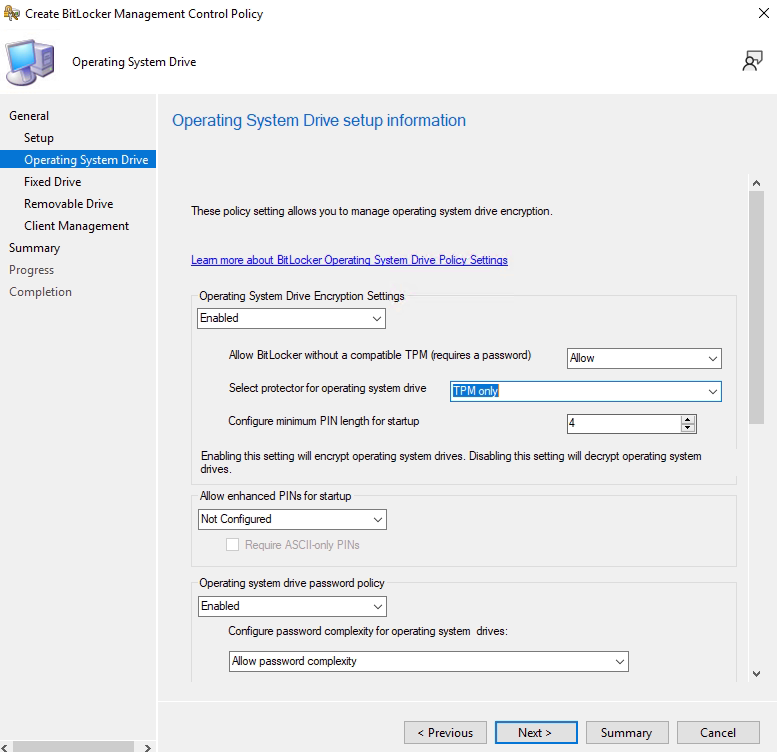

Operating System Drive

- Allow BitLocker without a compatible TPM (requires a password):

TPM olmayan cihazlarda BitLocker şifrelemesini etkinleştirir, ancak bir parola gerektirir. - Select protector for operating system drive:

Şifreleme koruyucusunun türünü belirtir (örneğin, sadece TPM kullanımı gibi). - Configure minimum PIN length for startup:

Başlangıçta PIN koruması için gerekli olan minimum karakter sayısını tanımlar. - Allow enhanced PINs for startup:

Gelişmiş PIN kullanımı (özel karakterler dahil) için izin verir.

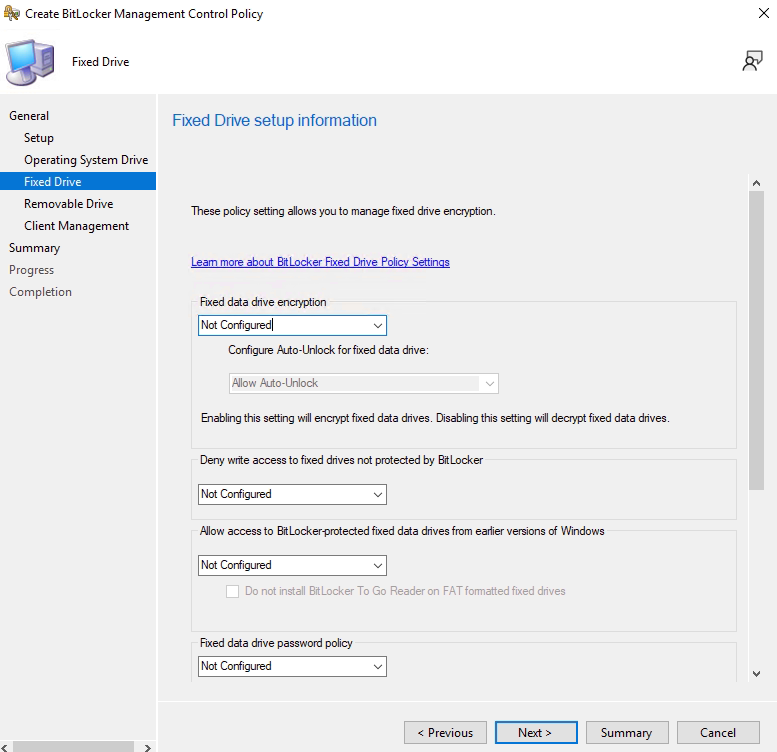

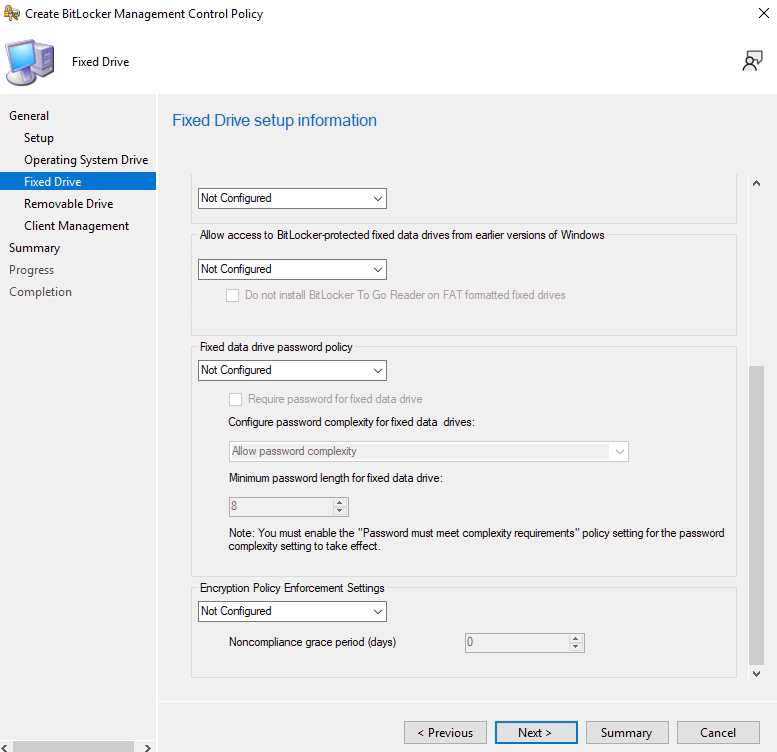

Fixed Drive

- Fixed data drive encryption:

Sabit (dahili) veri sürücülerinde şifrelemeyi etkinleştirir veya devre dışı bırakır. - Configure Auto-Unlock for fixed data drive:

Sabit sürücüler için otomatik şifre çözme özelliğini etkinleştirir veya devre dışı bırakır. - Deny write access to fixed drives not protected by BitLocker:

BitLocker ile şifrelenmemiş sabit sürücülere yazma erişimini engeller. - Allow access to BitLocker-protected fixed data drives from earlier versions of Windows:

Önceki Windows sürümlerinden BitLocker ile korunan sabit sürücülere erişime izin verir. - Fixed data drive password policy:

- Sabit veri sürücüleri için parola gereksinimlerini tanımlar.

- Minimum password length for fixed data drive:

Parolanın en az kaç karakter olması gerektiğini belirler.

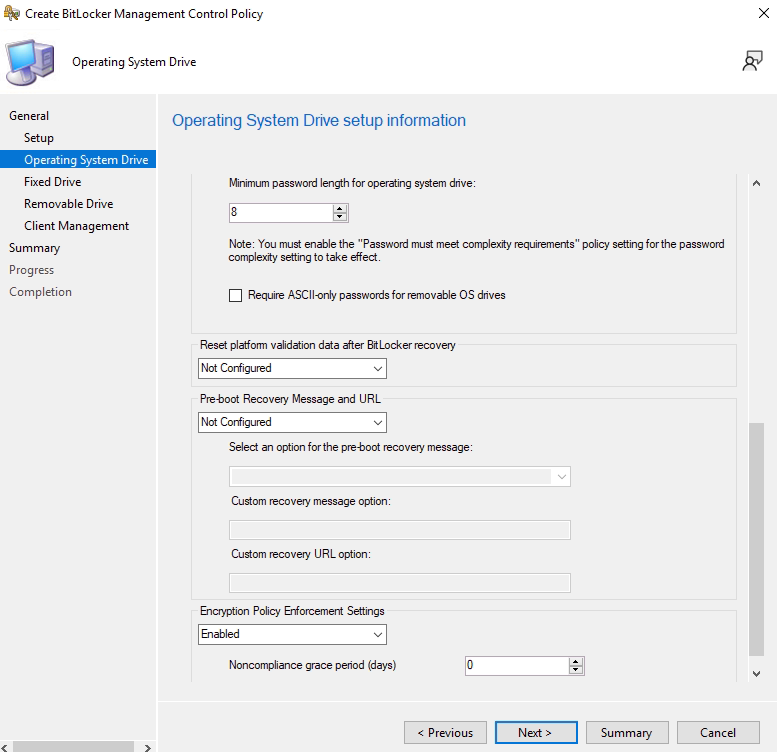

- Encryption Policy Enforcement Settings:

- Noncompliance grace period (days):

Uyumsuzluk durumunda ne kadar süre tanınacağını belirler.

- Noncompliance grace period (days):

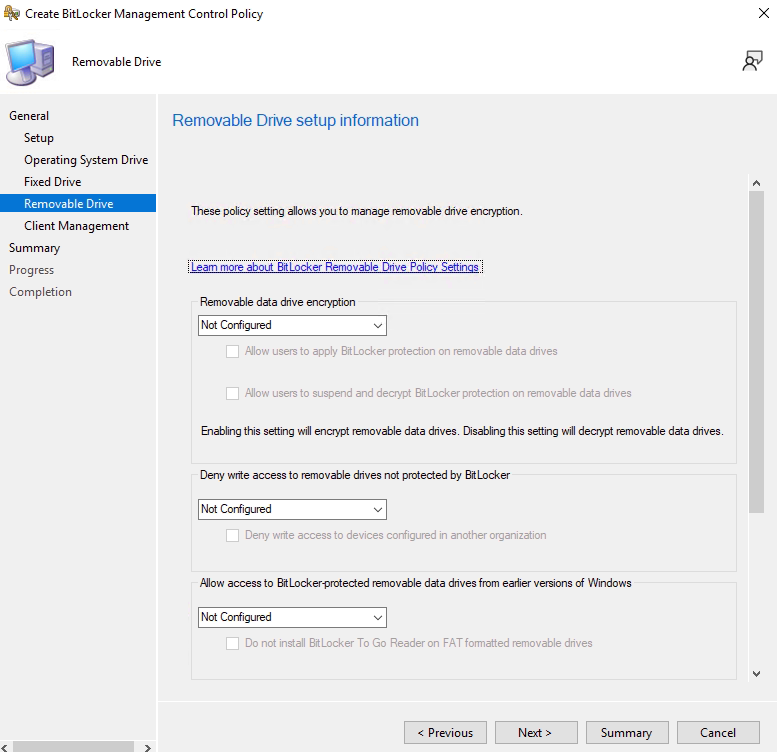

Removable Drive

- Removable data drive encryption:

Taşınabilir sürücülerde şifrelemeyi etkinleştirir veya devre dışı bırakır. - Allow users to apply BitLocker protection on removable data drives:

Kullanıcıların taşınabilir sürücülerde BitLocker koruması uygulamasına izin verir. - Deny write access to removable drives not protected by BitLocker:

BitLocker koruması olmayan taşınabilir sürücülere yazma erişimini engeller. - Allow access to BitLocker-protected removable data drives from earlier versions of Windows:

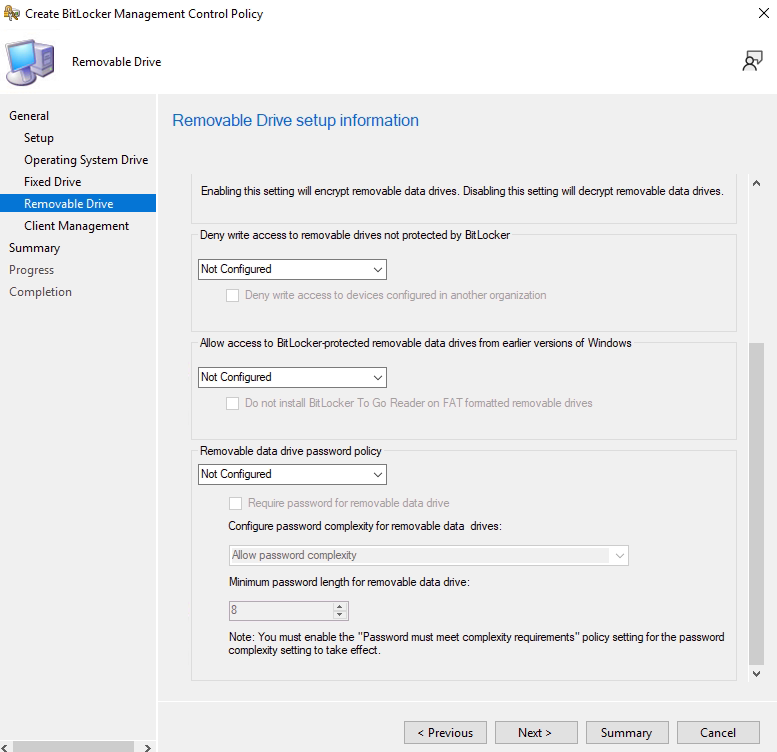

Önceki Windows sürümlerinden BitLocker ile korunan taşınabilir sürücülere erişime izin verir. - Removable data drive password policy:

- Require password for removable data drive:

Taşınabilir sürücüler için parola gereksinimini etkinleştirir. - Minimum password length for removable data drive:

Taşınabilir sürücüler için parolanın en az kaç karakter olması gerektiğini belirler.

- Require password for removable data drive:

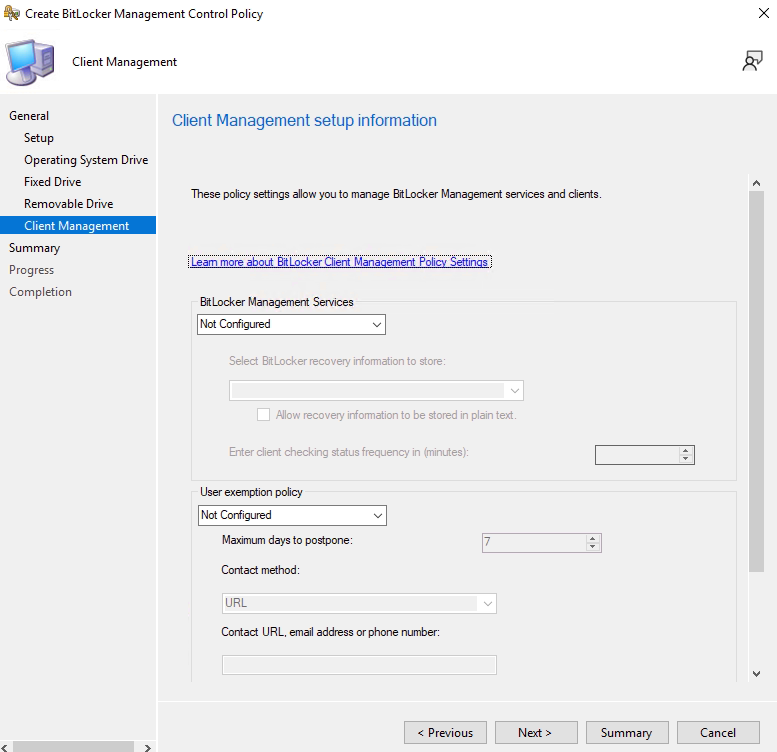

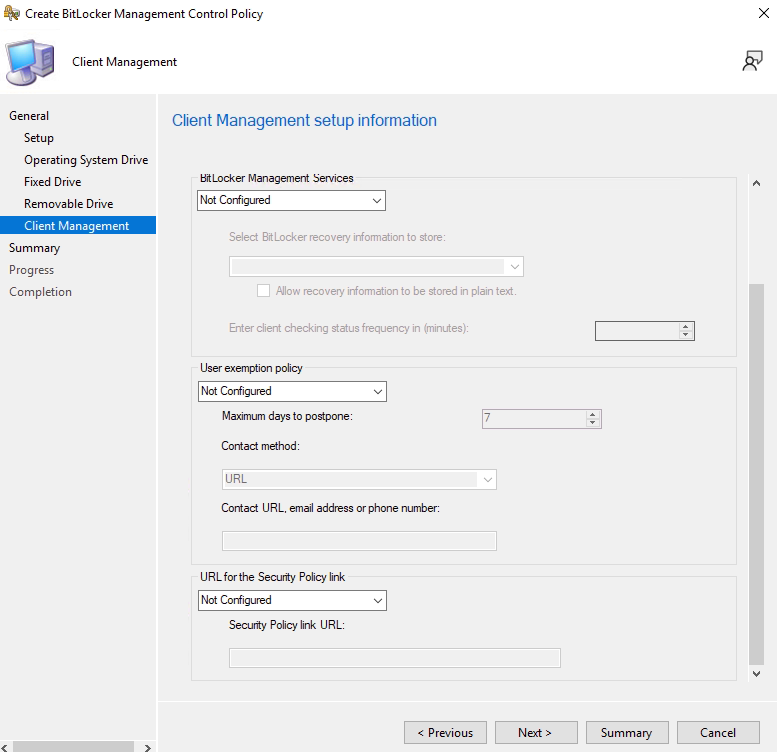

Client Management

- BitLocker Management Services:

BitLocker kurtarma bilgilerinin nerede saklanacağını belirler.- Allow recovery information to be stored in plain text:

Kurtarma bilgilerinin düz metin olarak saklanmasına izin verir (güvenlik açısından önerilmez).

- Allow recovery information to be stored in plain text:

- User exemption policy:

- Maximum days to postpone:

BitLocker uyumluluğunu ertelemek için tanınacak maksimum süre. - Contact method (URL, email address, or phone number):

Kullanıcılara talimatların nasıl verileceğini belirtir.

- Maximum days to postpone:

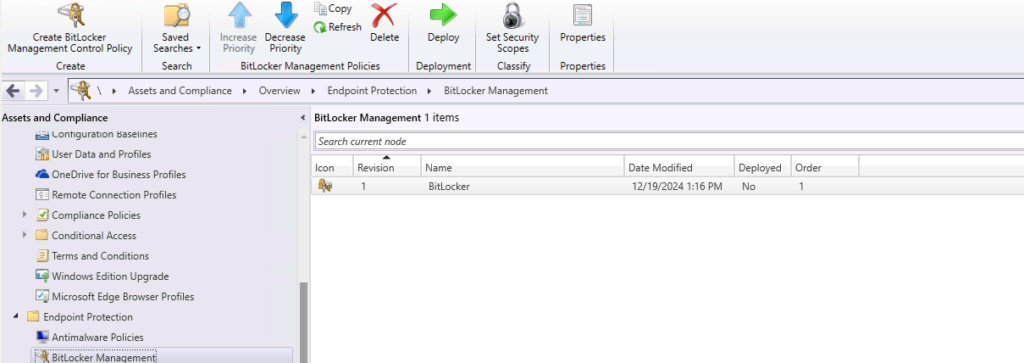

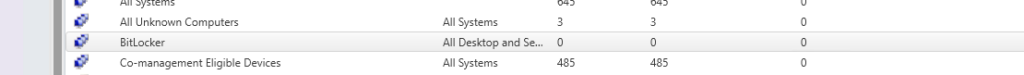

BitLocker Yönetim Koleksiyonu Oluşturma:

BitLocker şifreleme politikalarını belirli cihazlara uygulamak için bir cihaz koleksiyonu oluşturulmalıdır. Bu koleksiyon, BitLocker şifreleme özelliklerinin etkinleştirileceği ve yönetileceği cihazları gruplar. Örneğin, belirli bir departmana veya tüm şirkete ait cihazları içerecek şekilde düzenlenebilir.

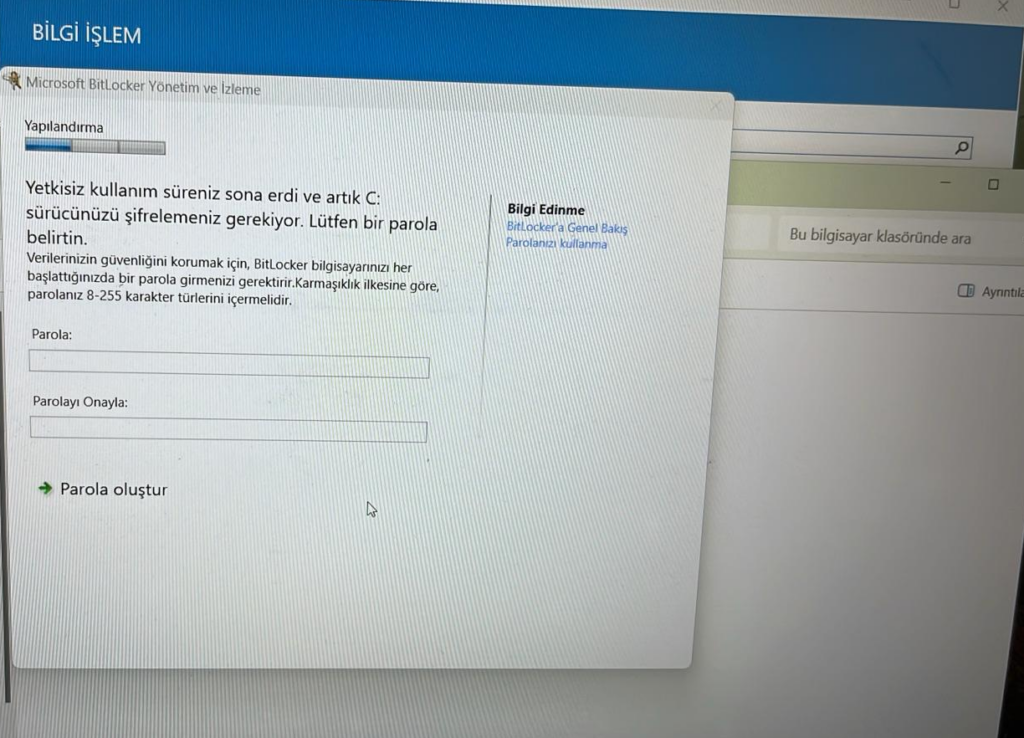

Kullanıcı Şifreleme Süreci:

Şifreleme politikası uygulanan cihazlarda, kullanıcıdan bir parola oluşturması istenir. Bu parola, cihazın açılışında şifrelenmiş verilere erişimi sağlamak için gereklidir. Kullanıcıya şunlar belirtilir:

- Parola uzunluğu en az 8 karakter olmalıdır.

- Parola, büyük ve küçük harfler, sayılar ve özel karakterler içermelidir.

- Parola, şirketin belirlediği şifre politikalarına uygun şekilde güçlü olmalıdır.

Politikaların Cihazlara Dağıtımı:

SCCM üzerinden oluşturulan BitLocker yönetim politikası, hedef cihazlara dağıtılır. Bu politikalar cihazların işletim sistemi sürücüsü, sabit sürücüler veya taşınabilir sürücüler için farklı kurallar içerebilir. Kullanıcılardan istenen işlem adımları ve şifreleme süreçleri, dağıtım sonrası otomatik olarak başlatılır.

Parola Kurtarma ve Yönetim:

Kullanıcı tarafından belirlenen şifreleme parolası kaybolursa, kurtarma anahtarları SCCM veri tabanında saklanır. Yetkili personel, bu anahtarlara erişerek kullanıcının cihazını şifre çözme işlemi için destek sağlayabilir.

Bu adımlar, BitLocker şifreleme yönetimi sürecinde kullanıcı ve cihaz yönetimi açısından dikkat edilmesi gereken temel unsurlardır. SCCM üzerindeki ayarların doğru yapılandırılması, cihaz güvenliği ve veri bütünlüğü için kritik önem taşır.

Eline sağlık.