QR Kod Yöntemiyle Tarayıcı İzolasyonu Aşılabiliyor!

Siber güvenlik alanında önemli bir gelişme yaşandı. Mandiant, tarayıcı izolasyon teknolojisini aşmak ve komuta-kontrol (C2) iletişimini sağlamak için QR kod tabanlı yenilikçi bir yöntem keşfetti.

Tarayıcı İzolasyonu Nedir?

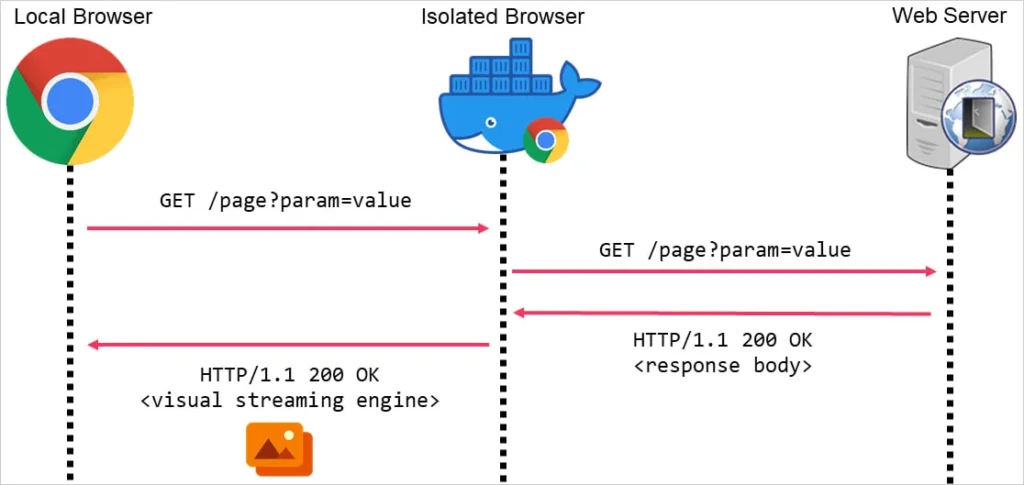

Tarayıcı izolasyonu, web tarayıcı isteklerini yerel cihaz yerine bulut tabanlı bir tarayıcıda işleyen bir güvenlik teknolojisi olarak öne çıkıyor. İzolasyon desteğiyle kötü niyetli kodlar yerel sisteme ulaşmadan engellenebiliyor. Bu teknoloji, gelen istekleri bir sanal makinede işleyerek kullanıcıya yalnızca güvenli bir piksel akışı gönderiyor. Ancak sahip olduğu özelliklerine rağmen tarayıcı izolasyonu güvenlik konusunda sınıfı geçemedi.

Mandiant araştırmacıları, mevcut izolasyon mekanizmalarını aşmak için komutları HTTP yerine QR kodlar ile iletmeyi başardı. İzole edilmiş tarayıcı, sayfaların görsel içeriğini filtrelemediğinden, kötü amaçlı QR kodlar, kullanıcı tarayıcısına kadar ulaşabiliyor.

Saldırı nasıl gerçekleştiriliyor?

- Kötü amaçlı yazılım bulaşmış cihaz, görüntülenen QR kodu yakalıyor.

- QR kodu çözümleyerek komutları alıyor ve işliyor.

- Bu süreç boyunca tarayıcı izolasyonunun sunduğu koruma devre dışı kalıyor.

Yöntemin Sınırları ve Uygulama Zorlukları Neler?

Bu yeni yöntem etkileyici görünse de bazı pratik kısıtlamaları bulunuyor;

- Veri Sınırı: QR kod başına en fazla 2.189 byte veri taşınabilir.

- Düşük Hız: Her talebin işlenmesi 5 saniye alır, bu da veri transfer hızını düşürür.

- Ek Güvenlik Önlemleri: Alan adı itibar kontrolleri ve veri kaybı önleme sistemleri saldırıyı durdurabilir.

Mandiant’ın çalışması, güvenlik önlemlerinin tek başına yeterli olmadığını gösteriyor. Kritik sistemlerde çalışan yöneticilere şu önlemler öneriliyor:

- Başsız Tarayıcı Kontrolü: Otomasyon modunda çalışan tarayıcıların trafiği analiz edilmelidir.

- Anormal Trafik Kontrolleri: QR kodlara bağlı veri trafiği izlenmelidir.

QR kodlar, tarayıcı izolasyon sistemlerini aşma potansiyeline sahip olsa da bu yöntem henüz yaygın bir tehdit değil. Ancak, mevcut güvenlik protokollerinin geliştirilmesi gerektiğini açıkça ortaya koyuyor.