Pfsense ile PPTP VPN

Pfsense konulu makalemizin bu bölümünde PPTP VPN yapılandırması konusuna ve gerçekleştireceğimiz Vpn Bağlantısı ile dışarıdan şirket kaynaklarına erişimin nasıl yapılacağına değineceğiz.

Vpn hakkında detaylı bilgiye http://www.cozumpark.com/blogs/windows_server/archive/2008/10/05/vpn-virtual-private-network-nedir.aspx linkinden erişebilirsiniz.Vpn bağlantılarını birçok amaç için kullanmak mümkündür.İşyerinizdeki cihazlara ya da dosyalara erişmek, şirketleri birbirine bağlamak vs.

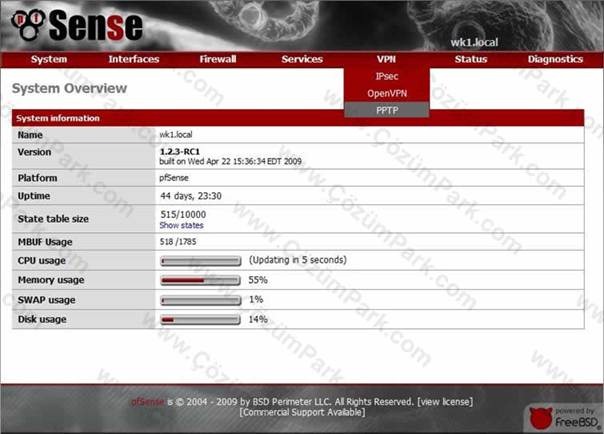

İlk olarak kontrol etmemiz gereken modemimizin Vpn desteği yada Vpn pass through desteğinin olması gerekir. Vpn Pass Through modeminizin üzerinden vpn paketlerinin geçirmesi anlamına gelir,Pass Through destekli modem ile Vpn sonlandıramazsınız. Vpn hakkında yeterli bilgileri verdikten sonra Pfsense üzerinde ilk ayarlarımızı yapmak için Explorer üzerinden firewall ara yüzüne giriyoruz.

Firewall arayüz ‘ünden VPNàPPTP sekmesini tıklayarak vpn yapılandırmam için ilk bölümü açıyorum.

İlk olarak Configuration sekmesinde vpn etkinleştirme ve gereken diğer ayarlarımızı yapıyoruz. Sırasıyla Configuration sekmesinde neler var inceleyelim.

Off à Vpn Yapılandırmasını tamamiyle silmeden pasif hale getirebilirsiniz.

PPTP Redirection à Bu seçenek ile gelen PPTP isteklerini başka bir VPN server ‘a yönlendirebilirsiniz. Örn: İçeride Vpn yapılandırdığınız RRAS Server varsa Vpn isteklerini bu server’ a yönlendirebilirsiniz. Eger bu seçeneği seçerseniz diğer sekmeler pasif hale geçer.

Max Concurrent à16 değeri sabittir. Bu Pfsense Vpn desteğinin maksimum 16 bağlantı Connection ile sınırlı olduğunu gösterir.

Server Adress àVpn Terminaller bağlandığı zaman sunucu adresi olacak ip adresidir.

Remote Address àMax Connection ile bağlantılı olarak 16 adet ip bloğu Range sağlayabilirsiniz. Server address ve Remote Address Range kısmındaki ip bloğunu kendi private ip adresinizden vermemenizi tavsiye ederim. Burada vereceğiniz ip adresleri sanal ip adresleri olmalıdır. Zaten Pfsense kendi içerisinde sanal ip adresi ile sizin private ip adresiniz arasında routing işlemi yapacaktır.

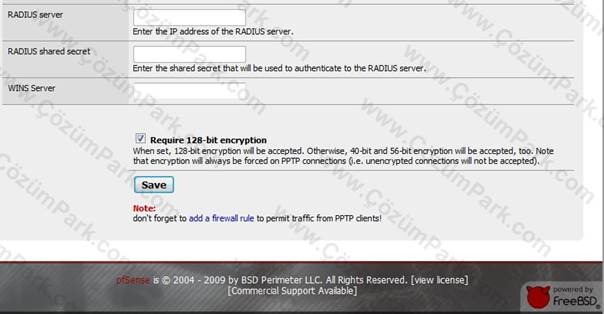

RADIUS àEğer authenticate işlemini sağladığınız bir radius server’ınız varsa bu seçeneği kullanabilirsiniz.

WINS Server àWins sunucunuz varsa burada belirtebilirsiniz.

Require 128-bit à Kullanılan bağlantılarımda 128 bit şifreleme yapılmasını istiyorum ve encryption SAVE seçeneği ile ayarlarımı kaydediyorum.

Buraya kadarki kısımda Vpn yapılandırması için ilk adımı bitirdik. Şimdi yapmamız gereken bağlanacak Vpn kullanıcıları için Vpn Kullanıcısı ve parola oluşturmak. Bunu yapmak için Users sekmesine geçiyorum ve kullanıcı eklemek için “+” Add User sekmesine tıklıyorum.

Basitçe kullanıcı adı, şifre ve eğer istersek Vpn kullanıcısının belirli bir ip almasını sağlamak için ip address kısmını doldurabiliriz.(İp Address seçeneği mecburi değildir.)

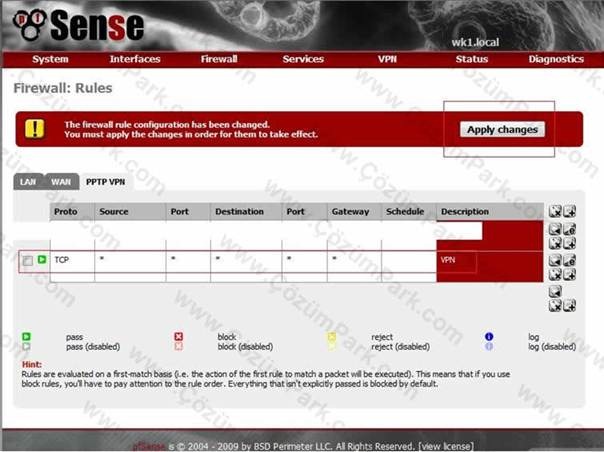

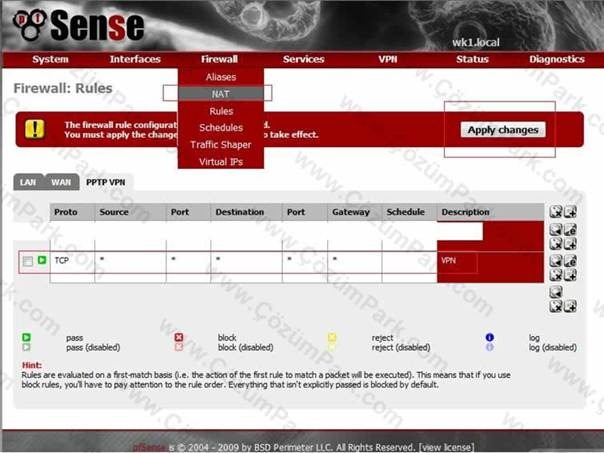

Kullanıcılarımızı oluşturduktan sonra bir sonraki aşamaya geçmek için FirewallàRulesàPPTP VPN sekmesine tıklıyoruz.

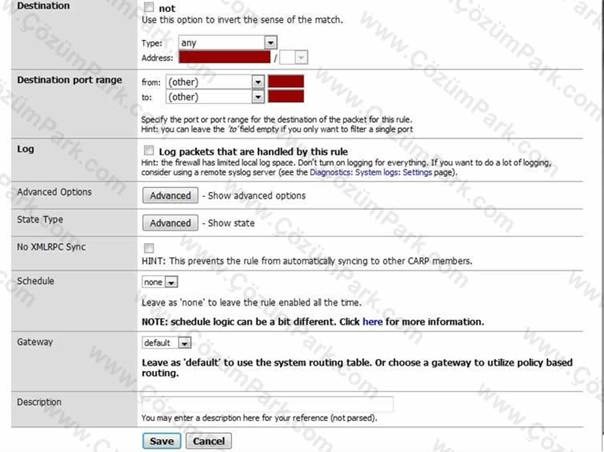

Bu kısımda yapacağımız işlem Vpn kullanıcılarının içeride hangi kaynaklara erişeceğini belirleyecektir.

Yeni bir kural tanımlamak için“+” sekmesine basıyoruz.

Bu kısımdaki açıklamaları link ‘ten inceleyebilirsiniz. http://www.cozumpark.com/blogs/gvenlik/archive/2008/11/02/pfsense-ile-messenger-yasaklama.aspx

Basitçe bir Vpn kuralı yazıyorum ve yazdığım kuralın etkin olması için “Apply changes” butonuna tıklıyorum. Yazdığım kuralda Vpn kullanıcıları herhangi bir kısıtlamaya takılmadan içerideki bütün kaynaklara erişecekler.

Buraya kadar yaptığımız işlem Vpn Configuration + Vpn Kullanıcıları Oluşturmak + Kullanıcıların Bağlantılarında Kullanabilecekleri kaynakları belirlemek oldu.

Bundan sonraki kısım ise PPTP Vpn kullanıcılarının dışarıdan gelirken kullandığı 1723 Vpn port ‘una modemden ve Firewall üzerinden geçiş izni vermek.

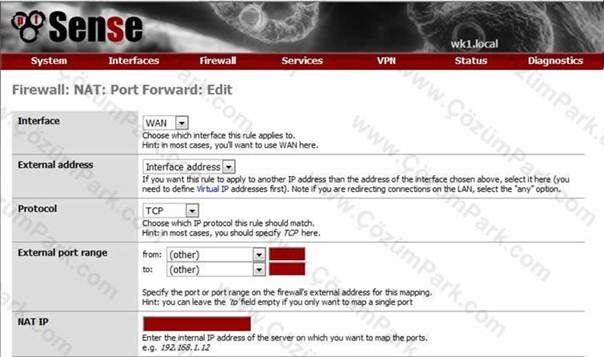

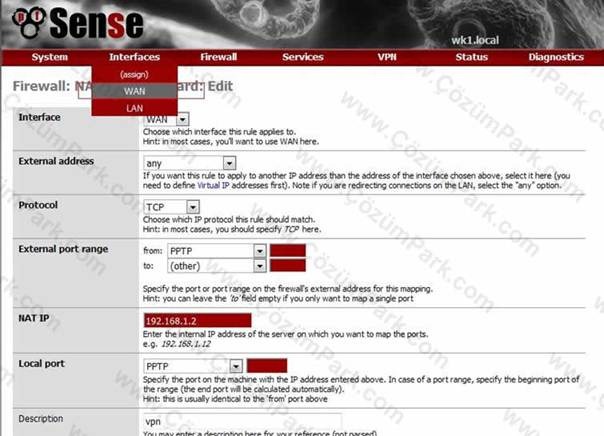

İlk olarak Firewall à NAT sekmesine tıklıyoruz ve yeni bir kural oluşturmak için “+” Add Rule sekmesine tıklıyoruz.

İnterface à WAN

External Address à ANY

Protocol à TCP

External Port Range àPPTP yani 1723 port ’undan geleceğini belirtiyorum

NAT IP à Vpn Kullanıcıları karşılayacak olan firewall yani Pfsense private ip adresi yazıyorum.

Local Port à PPTP

Description àKuralımıza isim veriyoruz.

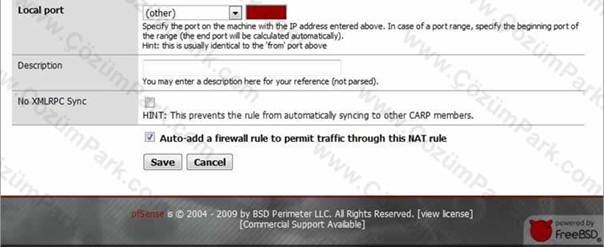

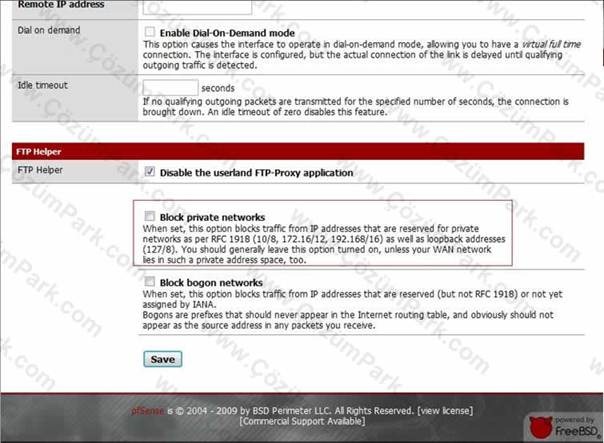

Save ve Apply Changes butonları ile kuralımızı aktif hale getiriyoruz. Pfsense default olarak dışarıdan erişimleri engelleyecek şekilde kurulur. Son olarak yapmamız gereken Vpn bağlantılarının sağlanması için default kuralı değiştirmek. Bunun için Interfaces à WAN sekmesi altında Block private Networks Seçeneğindeki işareti kaldırıyoruz.

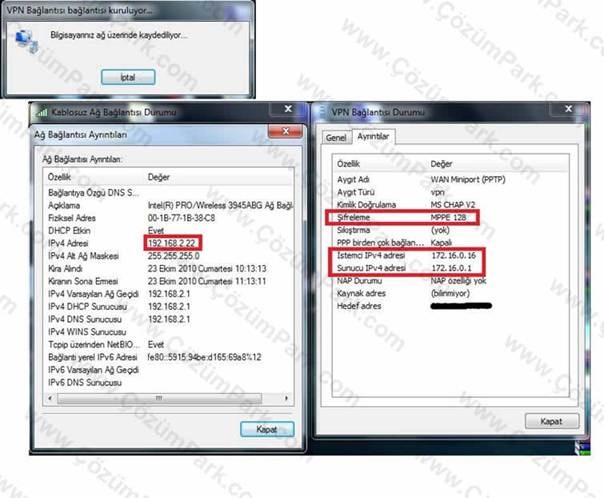

Vpn kurallarımızı yazdık ve son olarak kurallarımızın sağlıklı çalışıp çalışmadığını kontrol etmek.

Sonuç olarak Vpn bağlantısını başarılı bir şekilde gerçekleştirdik ve şirket kaynaklarına erişebiliyoruz. Bir sonraki Pfsense makalesinde 5651 yasası gereği internet log kayıtlarının tutulması için Pfsense üzerine LightSquid paketinin kurulumu ve log kayıtlarının incelenmesini ile devam edeceğiz.