PacketFence Kurulum ve Yapılandırma Bölüm-3

Merhabalar;

Bir önceki makalemiz PacketFence kurulum ve yapılandırma Bölüm-2 de Active Directory Entegrasyonu ve Active Directory Security Group giriş yetkisi verilmesine dair bilgi aktarmıştık. Bu makalemizde ise Realm, Roles ve Authentication Source yetkilendirmelerini sağlıyor olacağız.

https://ipadresi:1443 üzerinden PacketFence arayüzümüzü açıyoruz. İlk kurulumda belirlemiş olduğumuz admin / pass bilgilerimizi yada Active Directory üzerinde oluşturduğumuz Security Group’a üye olan user bilgisini giriyoruz.

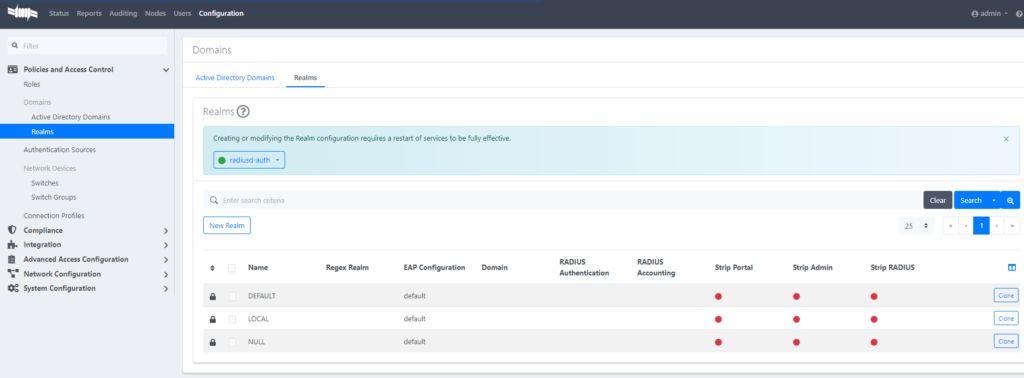

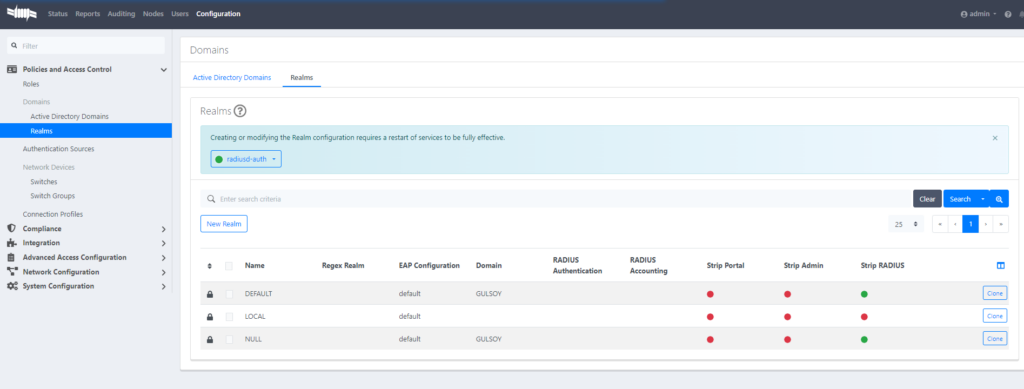

Sol taraftan Realms bölümüne geliyoruz. Bu kısımda domainimize Strip radius yetkileri tanımlayacağız. Default bölümüne gelip düzenliyorum.

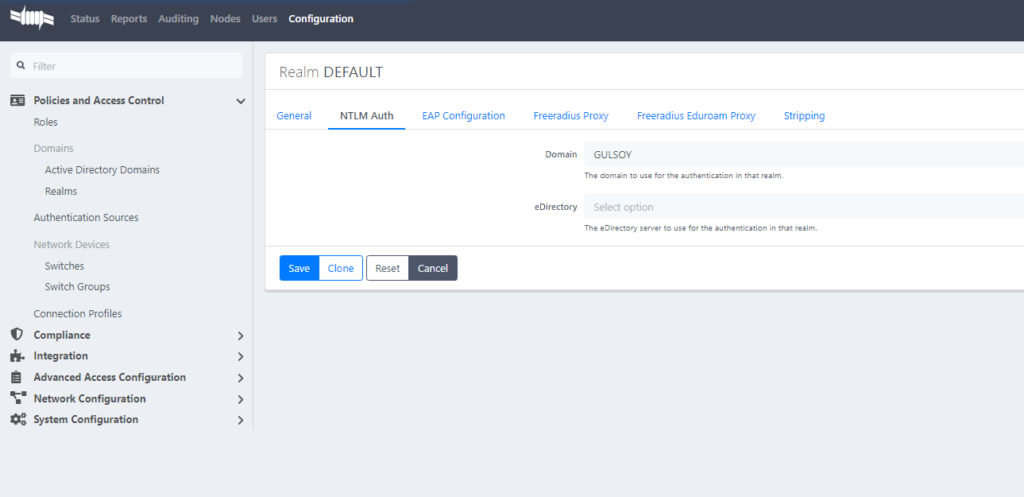

Açılan ekranda NTLM Auth tabına gelip domainimizi seçiyoruz.

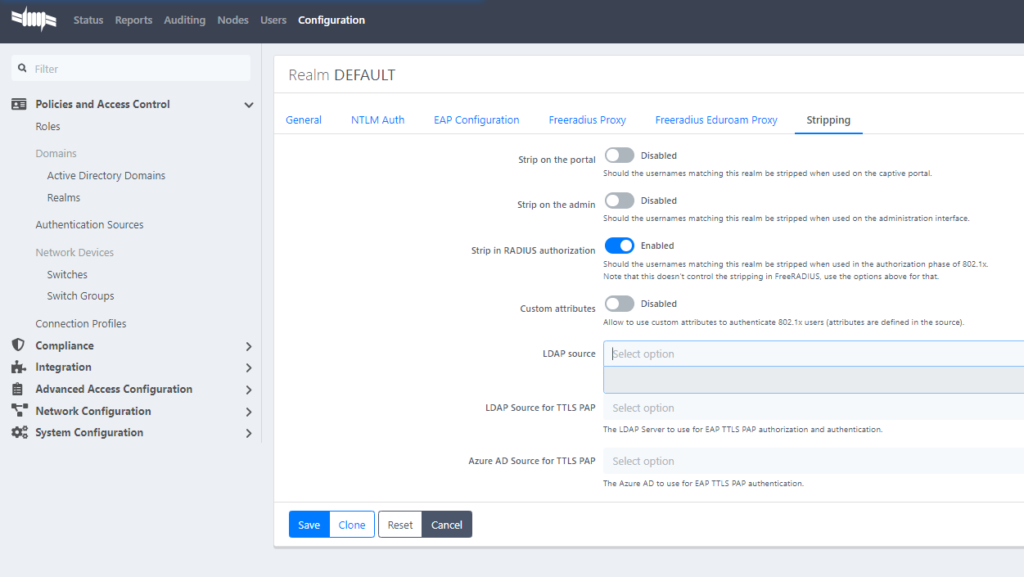

Ardından Stripping tabına gelip Strip in Radius Authorization’u Enable ediyor ve ayarları kaydediyoruz.

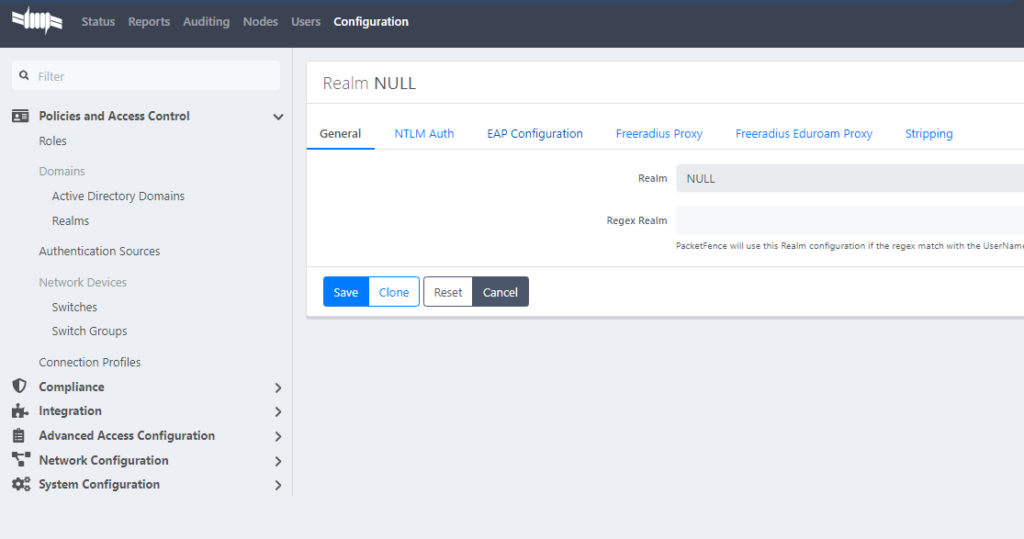

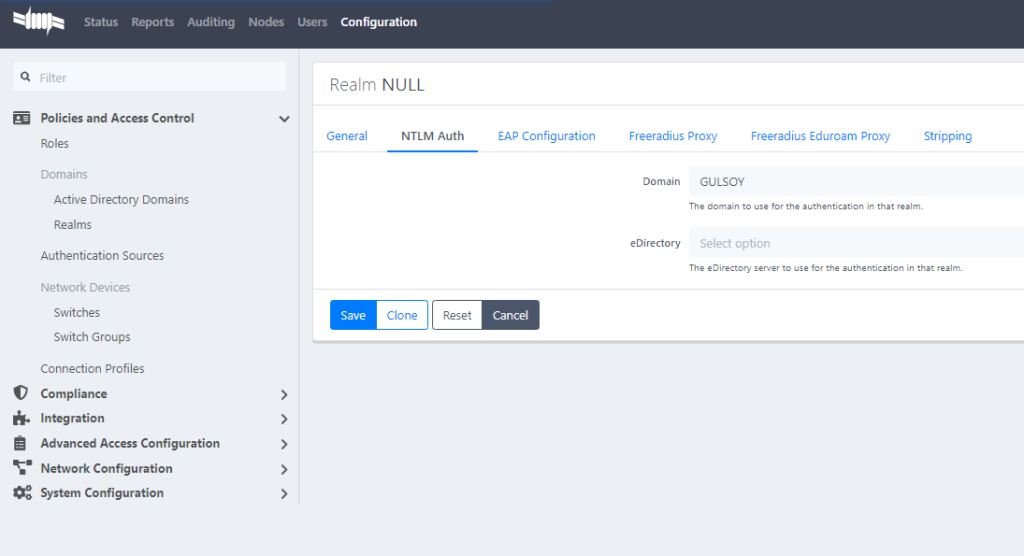

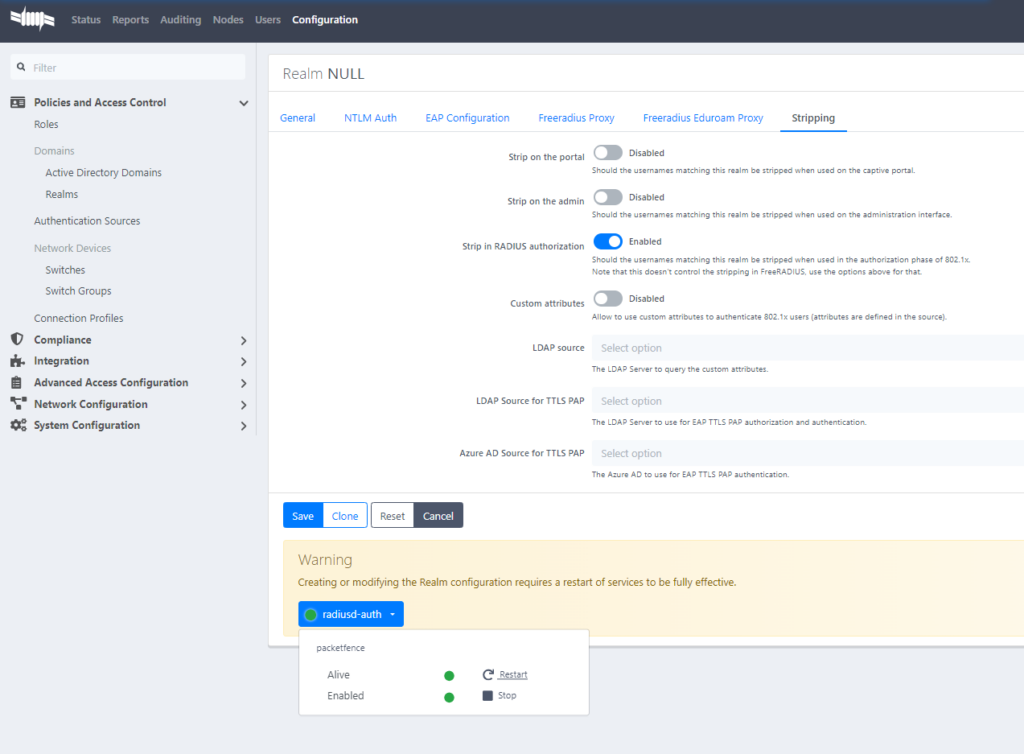

Aynı işlemi Null bölümü içinde yapıyoruz.

NTLM Auth tabına gelip domainimizi seçiyoruz.

Ardından Stripping tabına gelip Strip in Radius Authorization’u Enable ediyor ve ayarları kaydediyoruz. Sonrasında Radius Auth servisini alt kısımdan restart ediyoruz.

Realm ayarlarımız tamamlanmış durumdadır. Ekrandaki gibi Default ve Null bölümünde ilgili domaini göreceksiniz ve Strip Radius Kısmını ise yeşil renkli göreceksinizdir.

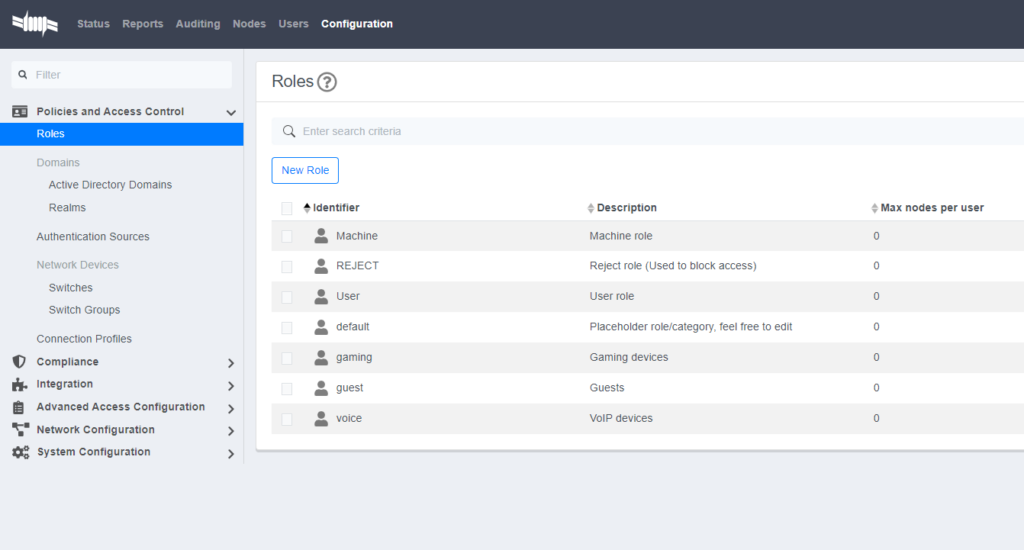

Sol taraftan Roles bölümüne geliyoruz. Standartta Packetfence nin belirli rolleri bulunmaktadır. Biz bu kısımda kendi kurumumuza uygun olacak şekilde rol belirliyoruz.

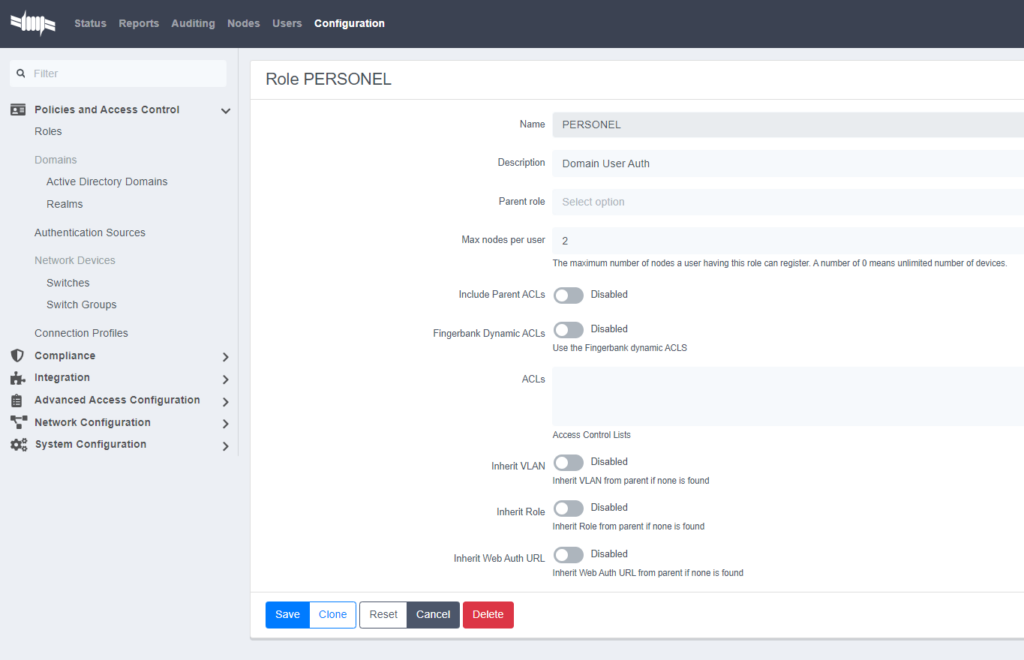

New Role diyerek PERSONEL adında bir rol belirliyorum PERSONEL rolümde bir auth durumu olduğunda maksimum 2 cihaz kullanıma izin vermek için Max nodes per user bölümüne 2 yazıyor ve ayarları kaydediyorum.

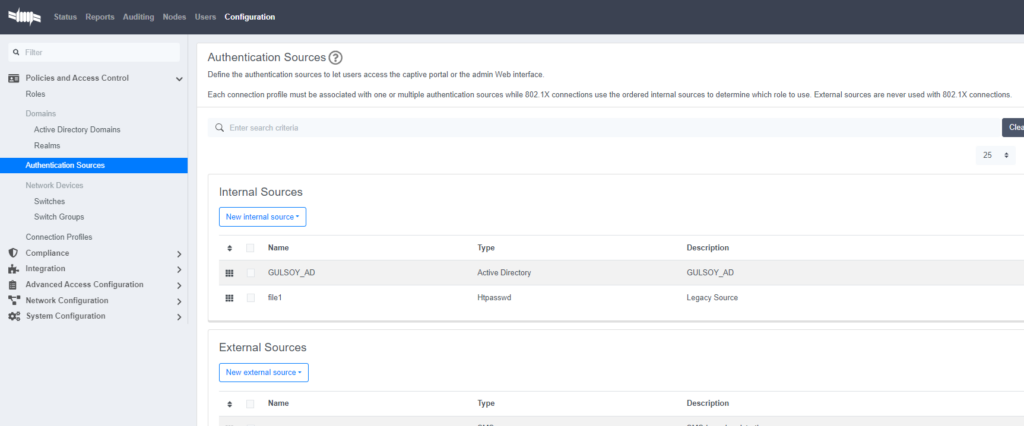

Bu işlemleri yaptıktan sonra Authentication Sources kısmına geliyoruz. Daha önce oluşturduğumuz Internal Sources’i açıyoruz ve sayfanın alt kısmına doğru ilerliyoruz.

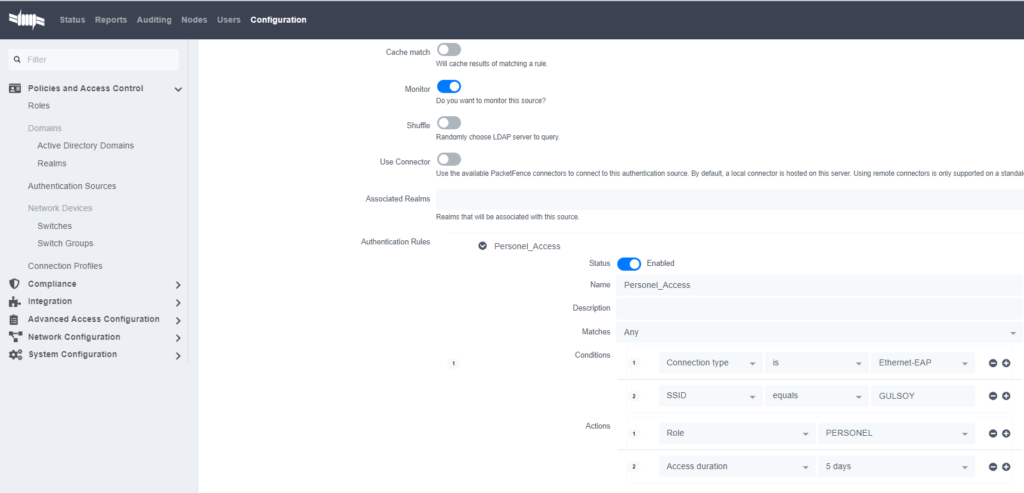

Yeni bir Authentication Rules oluşturup İsmine Personel_Access veriyorum. Conditions kısmında Ethernet-EAP ile bağlantı kuracaklar ve kurum içerisindeki yayınlanan SSID adı ile Authentication yapan cihazlar için rol atamasını PERSONEL olarak seçip geçerlilik süresini de 5 gün olarak seçiyorum ve sayfanın alt kısmından ayarları kaydediyorum.

Bu makalemizde PacketFence’in Realm, Role ve Authentication Source yapılandırmasından bahsettik. Bir sonraki makalemizde Connection Profile, Switch ve AP entegrasyonu hakkında bilgi aktaracağız.

Faydalı olması dileğiyle.

Eline sağlık.