Olay Müdahale Planı (IRP) Nedir? Nasıl Uygulanır?

Siber savunmanız ne kadar sağlam olursa olsun, işletmenizin doğrudan veya bir tedarik zinciri saldırısı sonucunda bir siber güvenlik olayı yaşama olasılığı yüksektir.

Bir siber güvenlik olayına müdahale planı uygulamak, bir siber olayı etkili bir şekilde ele almanıza, iş operasyonlarınızdaki aksaklıkları azaltmanıza ve düzenlemelere uyum sağlamanıza yardımcı olabilir.

Olay Müdahale Planı (IRP) Nedir?

Olay müdahale planı yani incident response plan (IRS), bir siber saldırıya hazırlanmak, yanıt vermek ve saldırıdan kurtulmak için gereken eyleme geçirilebilir adımları ana hatlarıyla belirtir.

İşletmenin bir siber saldırıyı nasıl kontrol altına alacağı, zararı nasıl sınırlandıracağı, düzenleyici gözetime nasıl yanıt vereceği ve çalışan ve müşteri güvenini nasıl sağlayacağı konusunda çok önemli bir farklılaştırıcı olabilir. Olay müdahalesi aynı zamanda daha geniş risk yönetimi stratejinizin bir parçasıdır ve güvenlik performansı iyileştirmeleri, kontrollere yapılan yatırımlar ve genel güvenlik duruşunuzu iyileştirmek için gereken diğer adımlar hakkında karar verme sürecini bilgilendirir.

İlgili İçerik: Kaba Kuvvet (Brute Force) Saldırısı Nedir? Nasıl Önlenir?

Olay Müdahale Planı Neden Bu Kadar Önemlidir?

Her işletmenin birçok nedenden dolayı bir olay müdahale planı olmalıdır. Ancak asıl neden, ekibinizin acil bir durumda nasıl hareket edeceğini bilmesini sağlamaktır.

Siber bir tehlike altındayken işletmenizin nasıl görüleceğini etkileyecek önemli kararlar almak istemezsiniz. Bir plana sahip olursanız, müdahale durumunda tahminde bulunmayı ortadan kaldırır, siber tehdidi mantıklı ve sakin bir şekilde tanımlayabilir ve kontrol altına alabilirsiniz.

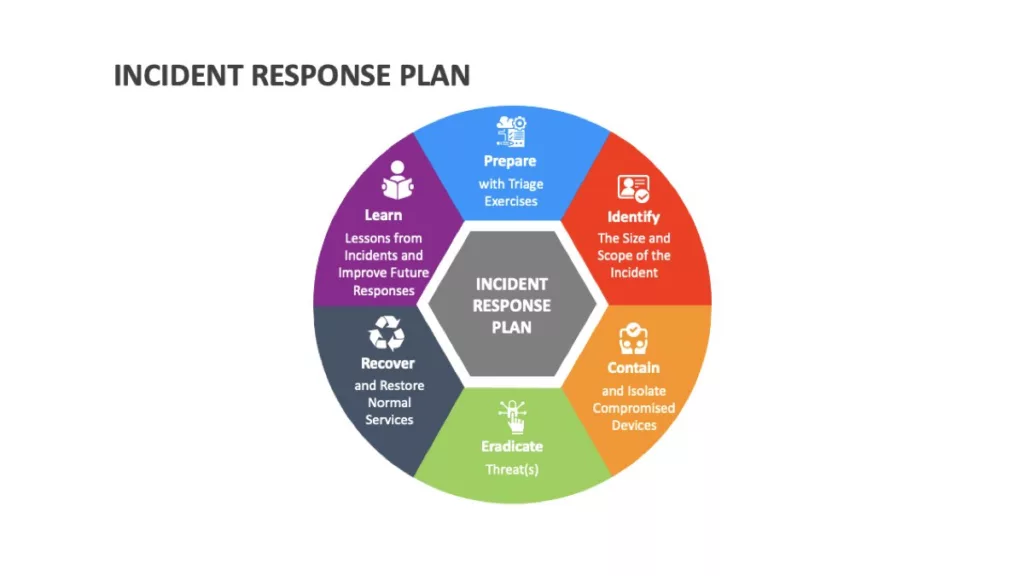

Olay Müdahale Planının Aşamaları

Güvenlik olaylarını ele almak ve etkili bir şekilde yönetmek için müdahale planınızda izlemeniz gereken adımlar aşağıdakileri içerir:

1. Hazırlık

Hazırlık aşaması, risk değerlendirmesinin ve güvenlik sorunlarının önceliklendirilmesinin yapıldığı aşamadır. Bu aşamada aşağıdakiler yapılır:

- Bilgi sistemlerinizdeki en hassas alanları ve varlıkları belirleyin ve bunlara odaklanın.

- Şeffaf bir iletişim planı oluşturuun ve ilgili rolleri, sorumlulukları ve süreçleri derinlemesine belgelendirin.

- Tüm çalışanların bir güvenlik tehdidi ile başa çıkmak için yeterince eğitildiğinden emin olun.

- BT olay müdahale planınızı düzenli olarak test etmek ve gerektiğinde güncellemek için sahte veri ihlalleri ve diğer müdahale tatbikat senaryoları geliştirin ve uygulayın.

- Bir olaya müdahale için gereken tüm eğitim ve yürütme kaynaklarını, donanım ve yazılım araçlarını onaylayın ve yeterli şekilde finanse edin.

2. Tanımlama

Olay müdahale planlamasının bu aşamasında, olay müdahale ekibiniz normal BT operasyonlarınızdan sapmaları doğru bir şekilde belirlemeli ve bu düzensizliklerin gerçek bir güvenlik tehdidi oluşturup oluşturmadığını veya gerçek bir olay ihlalini temsil edip etmediğini bulmalıdır.

Tanımlama aşaması aşağıdaki soruları ele alır:

- Olay ne zaman meydana geldi?

- Kaynak veya giriş noktası neydi?

- Bir veya birden fazla alandan mı kaynaklandı?

- Nasıl tespit edildi?

- Siber saldırıyı kim keşfetti?

- Ne zaman tespit edildi?

- Kurumsal sistemlerin hangi alanları etkilendi?

- Operasyonların ne kadarı tehlikeye girdi?

3. Kontrol Altına Alma

İhlali tespit ettikten sonra birincil hedef ihlali kontrol altına almak ve daha fazla zararı önlemektir.

Olay müdahale planlamasında kontrol altına alma aşağıdaki şekilde sınıflandırılır:

- Kısa vadeli kontrol altına alma: Bu, ihlal edilen ağ segmentlerinin izole edilmesini, siber saldırıya uğrayan üretim sunucularının kapatılmasını ve trafiğin yedek sunuculara yönlendirilmesini kapsar.

- Uzun vadeli kontrol altına alma: Etkilenen sistemlere geçici düzeltmeler uygulanmasını ve bu sistemlerin tekrar çevrimiçi olmaya hazırlanmak üzere temizlenmesini içerir.

Siber güvenlik ipucu: Bir olay keşfedildiğinde ilk akla gelen siber saldırı altındaki tüm sistemleri güvenli bir şekilde silmek olsa da, oluşan hasarı ortadan kaldırmanın doğru yolu bu değildir. Kalıcı veri kaybı nedeniyle telafisi mümkün olmayan zararlara yol açmanın yanı sıra bu hareket sizi ihlal giriş noktasına yönlendirebilecek değerli kanıtları da ortadan kaldıracaktır. Bu kanıtlar, gelecekte benzer ihlalleri önlemek için daha sağlam bir IRP tasarlamanıza yardımcı olacak içgörüler de sağlayabilir.

Bunları kontrol altına alma aşamasındaki yapılacak işlerinize aşağıdakileri de eklemeniz gerekir:

- Sistemlerinizi güncelleyin ve yama uygulayın.

- Uzaktan erişim anlaşmalarınızı yeniden değerlendirin.

- Erişim kazanmak için zorunlu çok adımlı kimlik doğrulama ayarlayın.

- Tüm yönetici ve kullanıcı kimlik bilgilerini daha sağlam, güvenli parolalarla değiştirin.

4. Yok Etme

Sorunu kontrol altına aldıktan sonra olayın ana nedeninin izini sürmeniz ve tüm siber tehditleri ve kötü amaçlı yazılımları güvenli bir şekilde kaldırmanız gerekir. Örneğin, sorun zayıf bir kimlik doğrulama kanalından kaynaklanıyorsa, daha güçlü bir kimlik doğrulama mekanizması ile değiştirilmesi gerekir. Bulut siber güvenliğinde bir güvenlik açığı ihlali söz konusuysa, yama ve güncelleme uygulayabilirsiniz.

5. Kurtarma

Başka bir ihlali önlemek için bilgi sistemlerinizi ve cihazlarınızı güvenli bir şekilde tekrar çevrimiçi hale getirin. IRP’nin bu adımında alınması gereken en önemli kararları aşağıdaki şekildedir:

- Operasyonların geri yüklenmesi için en stratejik tarih ve zaman

- Geri yükleme için kullanılacak güvenilir yedekleme

- Etkilenen sistemlerin normale döndüğünü test etme ve doğrulama yolları

- Müdahale edilen cihaz ve sistemlerin izlenmesi için gereken süre

- Bu teknolojileri izlemenin en etkili yolu

- Benzer saldırıların tekrarlanmayacağını garanti edecek araçlar

6. Deneyimden Ders Çıkarma

Bu adım olay müdahale planlamanızın son aşamasıdır ve kurtarma ve restorasyondan sonraki iki hafta içinde gerçekleştirilmelidir. Bu aşamada, aşağıdakileri uygulamanız gerekir:

- Siber tehditlerin ve kötü amaçlı yazılımların kontrol altına alınması ve ortadan kaldırılmasına ilişkin ayrıntılı süreçler

- İhlal edilen sistemleri kurtarmak için gerçekleştirilen tüm prosedürler

- Müdahale ekibinin etkili olduğu yönler

- Geliştirilmesi gereken yönler

Tüm olay müdahale ekip üyeleri arasındaki eylem sonrası tartışma aşağıdakileri kapsamalıdır:

- Olaydan çıkarılan dersler

- Belgelere dayalı olarak ihlalin analizi

- IRP’de neyin iyi çalıştığını belirleme

- Müdahale planındaki boşlukları değerlendirme

İlgili İçerik: Advanced Persistent Threat (APT) Nedir?

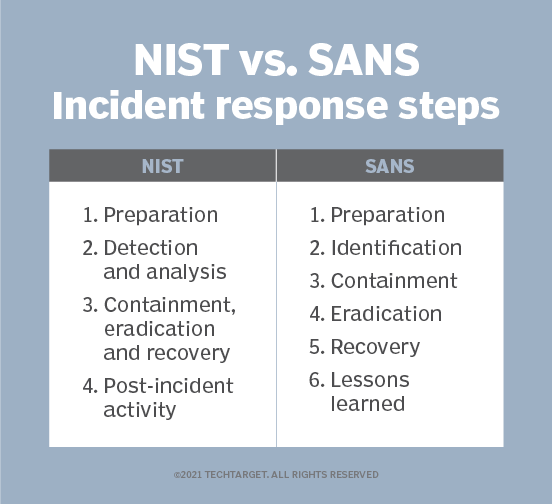

Olay Müdahale Çerçeveleri: NIST ve SANS

Olaylara müdahale dünyasında en çok saygı duyulan iki çerçeve öne çıkar: NIST ve SANS. Her iki çerçeve de BT ekiplerine olay müdahale planlarını oluşturmaları için bir temel sağlayarak işletmelerin siber tehditleri daha iyi yönetmesine ve azaltmasına yardımcı olur.

NIST ve SANS çerçeveleri arasındaki temel ayrım, kontrol altına alma, yok etme ve iyileştirme yaklaşımlarında yatmaktadır. NIST, bu süreçlerin birbiriyle ilişkili olduğuna inanmaktadır ve bu da siber tehditlerin kontrol altına alınmasının, yok etme işlemi tamamlanana kadar geciktirilmemesi gerektiğini göstermektedir. Hangi çerçevenin daha uygun olduğuna dair kesin bir cevap olmasa da, işletmelerin kendi özel ihtiyaçlarını ve gereksinimlerini dikkatle değerlendirmeleri ve hedeflerine ve stratejilerine en uygun çerçeveyi seçmeleri önemlidir.

Olay Müdahale Planı Gerektiren Tipik Senaryolar

Aşağıda, ekibinizin olay müdahale planlaması sırasında ele alması gereken en yaygın olaylar listelenmiştir:

- Fidye yazılımı ve diğer kötü amaçlı yazılım türleri

- Bilgisayar korsanları veya ortadaki adam saldırıları

- Kimlik avı

- Donanım hırsızlığı

- Casusluk

- Veri sızıntıları

- E-posta sahtekarlığı

- URL ele geçirme

- Güvenlik protokollerinin ve güvenlik standartlarının ihlali

- Hizmet reddi (DoS) saldırıları

- Bilginin kötüye kullanımı

- Yazılım hizmetlerinin kötüye kullanımı

İlgili İçerik: Phishing Nedir? Kimlik Avı Saldırıları Nasıl Tanımlanır ve Önlenir?

Olay Müdahale Planlamasında Kaçınılması Gereken Yaygın Zorluklar

Olay müdahale planlaması işletmeler için kritik öneme sahip olsa da, bazı zorlukları da vardır. Yaygın zorluklardan bazıları aşağıdakileri içerir:

- Yedekleri test etmemek

- Bir olay müdahale avukatı olmaması

- Net bir emir komuta zincirinin olmaması

- Planın düzenli olarak gözden geçirilmemesi ve test edilmemesi

Bu hatalar, uzun süreli kesinti süresi, artan kurtarma maliyetleri ve potansiyel itibar kaybı gibi önemli sonuçlara yol açabilir.

Bu hataları önlemek için işletmeler, iyi belgelenmiş ve sık sık test edilmiş bir kendi olay müdahale planına sahip olduklarından emin olmalıdır. Alıştırmalar yapmak ve başkalarının deneyimlerinden yararlanmak, işletmelerin olay müdahale planlarındaki hata veya zorlukları tespit edip çözmelerine yardımcı olur ve genel güvenlik duruşlarını geliştirir.

Başarılı Bir Siber Olay Müdahale Planı için Temel Hususlar

Burada bir IRP’nin başarısını doğrudan etkileyen faktörler sunulmaktadır:

1. Yönetim Desteği

Üst yönetimin desteği, etkili olay yönetimi için süreçleri, bilgileri ve iş akışlarını kolaylaştırmaya yardımcı olacak en nitelikli müdahale ekibi üyelerinin işe alınmasını sağlar.

2. Periyodik Testler

IRP’niz düzenli olarak test edilmelidir. Güvenlik tatbikatları bilgi ve veri sistemlerinizdeki zayıf noktaların tespit edilmesine yardımcı olabilir. Ayrıca bunlar, müdahale ekibinizin ve IRP’nizin gerçek bir olaya hazır olup olmadığını doğrulamak için mükemmel bir yoldur. Bu noktada planlı veya plansız tatbikatlar gerçekleştirin, ardından planı eyleme geçirmeye devam edin.

3. Uyarlanabilirlik

Şirketinizin IRP’si bir izinsiz girişle mücadele etmek için belirli, eyleme geçirilebilir prosedürleri belgelemelidir, ancak aynı zamanda olası yerinde değişikliklere de uyarlanabilir olmalıdır. Esnek bir IRP çeşitli olayları destekleyebilir. Örneğin, ihlalin göründüğünden daha karmaşık olduğu ortaya çıkarsa, müdahale süreçleriniz değişikliklere hazır olmalıdır.

4. Açık İletişim Kanalları

Plan, karışıklığı önlemek için olay ekibi ve etkilenen diğer departmanlar arasında tek bir platform kullanılarak iletilmelidir. İlgili tüm bilgiler ve kritik yönergeler canlı bir şekilde aktarılmalıdır.

5. Basitlik

Olay eylem planınızı karmaşık olmayan, gerçekçi ve uygulanabilir tutmak, müdahale ekibinizin etkin bir şekilde uygulamasını ve yürütmesini garanti eder. Bu yüzden ayrıntıları mümkün olduğunca sindirilebilir ve mutlak minimumda tutmanız tavsiye edilir.

Etkili Bir Olay Müdahale Planı Oluşturmak ve Uygulamak

Etkili bir olay müdahale planı oluşturmak ve uygulamak basit bir iş değildir. İşletmenin benzersiz ihtiyaçlarının kapsamlı bir şekilde anlaşılmasını, planın sürekli olarak güncellenmesini ve iyileştirilmesini gerektirir.

Bir olay müdahale planını işletmenin ihtiyaçlarına göre özelleştirmek için aşağıdaki adımlar atılmalıdır:

- Önemli veri varlıklarının konumunu belirleyin ve belgeleyin.

- Potansiyel krizleri değerlendirin.

- Çalışan rollerini ve sorumluluklarını belirleyin.

- İşletmenin güvenlik politikalarının ana hatlarını çizin.

Olay müdahale ekibini işletmenin özel gereksinimleri konusunda eğitmek, bir olay meydana geldiğinde siber olaylara sorunsuz ve etkili bir müdahale sağlamak için de önemlidir. Bu en iyi uygulamaları takip etmek, işletmelerin hem kendilerine özgü gereksinimlerine göre uyarlanmış hem de sürekli gelişen siber tehditlere karşı dayanıklı bir olay müdahale planı oluşturmalarına ve uygulamalarına olanak tanır. İşletmeler kapsamlı bir olay müdahale programı oluşturarak siber olaylara müdahale yeteneklerini daha da güçlendirebilir.

Olay Müdahalesinde Dış Kaynak Kullanımı

Olay müdahalesinin şirket dışında uzmanlara veya işletmelere yaptırılması aşağıdaki gibi çeşitli avantajlar sunabilir:

- Uzmanlaşmış bilgi

- Hızlı yanıt

- Maliyet verimliliği

- 7/24 gözetim

- Esneklik

Dış uzmanlıktan yararlanmak, işletmelere tutarlı ve güvenilir sonuçlar sağlayabilir, iş operasyonları üzerindeki etkiyi en aza indirebilir ve iyileşmeyi hızlandırabilir.

Ancak olay müdahalesinde dış kaynak kullanımının potansiyel dezavantajları da vardır. Bunlar aşağıdakileri içerebilir:

- İşletmenin özel ortamı hakkında bilgi eksikliği

- Yetersiz SLA’lar ve raporlama

- Kontrol kaybı

- İletişim zorlukları

- Veri koruma ve gizlilik konuları

- Sınırlı uzmanlık ve beceri seti

Olay müdahalesi için dış kaynak kullanmayı düşünen işletmeler, artıları ve eksileri dikkatlice tartmalı ve ihtiyaçları ve gereksinimleriyle uyumlu bir sağlayıcı seçmelidir.

Sonuç olarak bir olay müdahale planı, işletmelerin müdahale karşı önlemlerini önceden tanımlamalarını sağlar. Olay müdahalesine yönelik çok çeşitli yaklaşımlar vardır. Güvenlik uzmanlarının çoğunluğu NIST tarafından önerilen hazırlık, tespit ve analiz, kontrol altına alma, yok etme, kurtarma ve olay sonrası denetimleri içeren altı olay müdahale adımını kabul etmektedir.

Hazırlık söz konusu olduğunda birçok işletme, değerlendirme kontrol listelerinden, ayrıntılı olay müdahale planlarından, özetlenmiş ve eyleme geçirilebilir olay müdahale taktik dökümanlarından ve ayrıca bazı süreçleri otomatikleştirebilecek politikalardan oluşan bir kombinasyondan yararlanır. İyi planlanmış olsa da, bir olay müdahale planı esnek kalmalı ve sürekli iyileştirmeye izin vermelidir.

En Çok Sorulan Sorular

1. Olay müdahale planı (IRP) nedir?

Olay müdahale planı (IRP), bir işletmenin bir siber güvenlik olayıyla nasıl başa çıkacağını özetleyen bir dizi prosedürdür. Bu prosedürler işletmenin bir güvenlik ihlalini tespit etmesine, müdahale etmesine ve bu ihlalden kurtulmasına yardımcı olur. Etkili bir IRP olayın tanımlanması, tehdidin kontrol altına alınması ve ortadan kaldırılması ve normal operasyonların yeniden başlatılması için gerekli adımları içermelidir.

2. Olay müdahale planı siber güvenlik için neden önemlidir?

Bir olay müdahale planı siber güvenlik için önemlidir, çünkü işletmelerin bir güvenlik ihlaline hızlı ve etkili bir şekilde yanıt vermesine yardımcı olur. Bir IRP olmadan, olay müdahale çabaları tutarsız veya eksik olabilir, bu da daha fazla hasara ve uzun süreli kesintilere yol açabilir. Etkili bir IRP, bir ihlalin etkisini en aza indirmeye, hassas bilgileri korumaya ve gelecekteki olayları önlemeye yardımcı olabilir.

3. Bir olay müdahale planının geliştirilmesinde kimler yer almalıdır?

Bir olay müdahale planının geliştirilmesinde kurum genelinde paydaşlardan oluşan bir ekip yer almalıdır. Bu ekip BT, siber güvenlik, hukuk, insan kaynakları, halkla ilişkiler ve üst yönetimden temsilciler içerebilir. IRP’nin kapsamlı olmasını ve olası tüm senaryoları ele almasını sağlamak için işletmenin tüm alanlarından girdi almak önemlidir.

4. Bir olay müdahale planı ne sıklıkla güncellenmelidir?

Bir olay müdahale planı düzenli olarak, en az yılda bir kez veya teknoloji, personel veya iş süreçlerinde değişiklikler olduğunda değerlendirilmeli ve güncellenmelidir. Bir siber güvenlik olayından sonra IRP’nin gözden geçirilerek eksikliklerin veya iyileştirilmesi gereken alanların tespit edilmesi önemlidir. Düzenli test ve eğitim de IRP’nin etkili olmasını ve müdahale ekibinin bir güvenlik ihlalini ele almaya hazır olmasını sağlamaya yardımcı olabilir.

5. Olay müdahalesinde 7 adım nedir?

Olay müdahalesinin 7 adımı ”Hazırlık, Tanımlama, Kontrol Altına Alma, Yok Etme, Kurtarma, Öğrenme ve Yeniden Test Etme”dir. Bu aşamalar, bir siber güvenlik tehdidine verilen yanıtı organize bir şekilde yönetmek için bir yapı sağlar.

6. NIST olay müdahalesinin aşamaları nelerdir?

NIST Olay Müdahale Döngüsü birbirine bağlı dört aşamadan oluşur: ”Hazırlık, Tespit ve Analiz, Sınırlama, Yok Etme ve Kurtarma ve Olay Sonrası Analiz.”

7. İşletmeler özelleştirilmiş bir olay müdahale planını nasıl oluşturabilir?

İşletmeler veri varlıklarını belirleyip belgeleyerek, olası krizleri değerlendirerek, rol ve sorumluluklar atayarak ve güvenlik politikalarını ana hatlarıyla belirleyerek özelleştirilmiş bir olay müdahale planı oluşturabilir.

8. Olay müdahalesi için dış kaynak kullanmanın faydaları nelerdir?

Olay müdahalesinde dış kaynak kullanımı uzmanlık bilgisi, hızlı yanıt süreleri, maliyet tasarrufu, 7/24 izleme ve gelişmiş esneklik sunar.

Eline sağlık.