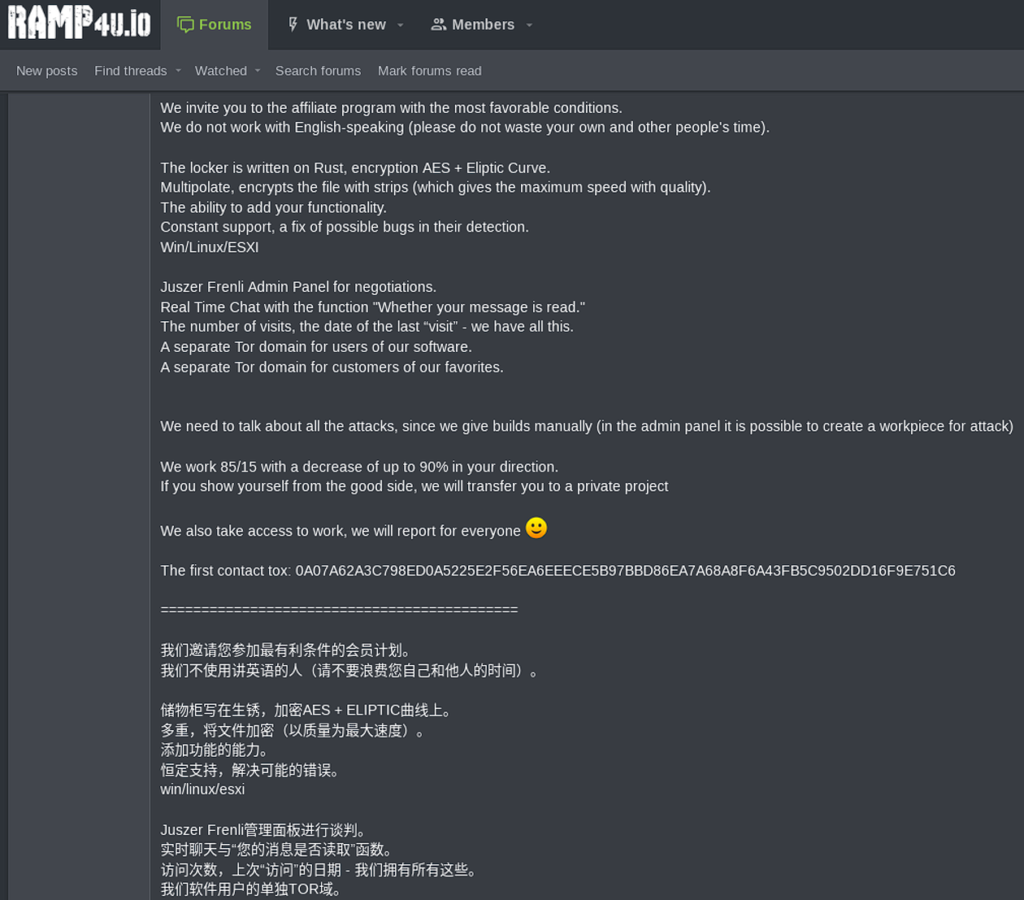

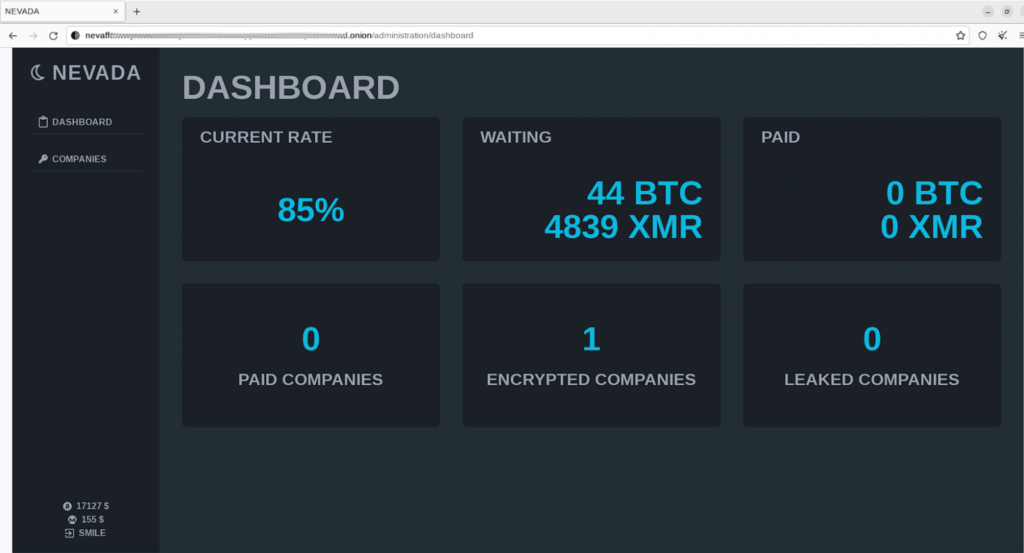

Güvenlik araştırmacıları, Nevada fidye yazılımının hedefinde Windows ve VMware ESXi sistemleri olduğunu belirtiyor. Nevada fidye yazılımı, 10 Aralık 2022’de görülmeye başlandı ve şuana kadar %85 kesinti yapmayı başardı.

Nevada fidye yazılımı, Rust-based locker, sohbet portalı, kurbanlar için Tor ağında ayrı bir domaine sahip.

Windows makinelerini hedefliyorlar

Windows makinelerine odaklanan Nevada fidye yazılımı özellikle konsol desteği olan script ve komut dosyalarına odaklanıyorlar.

- -file > encrypt selected file

- -dir > encrypt selected directory

- -sd > self delete after everything done

- -sc > delete shadow copies

- -lhd > load hidden drives

- -nd > find and encrypt network shares

- -sm > safe mode encryption

Nevada fidye yazılımının saldırı listesi Arnavutluk, Macaristan, Vietnam, Malezya, Tayland, Türkiye ve İran’a kadar uzanıyor.

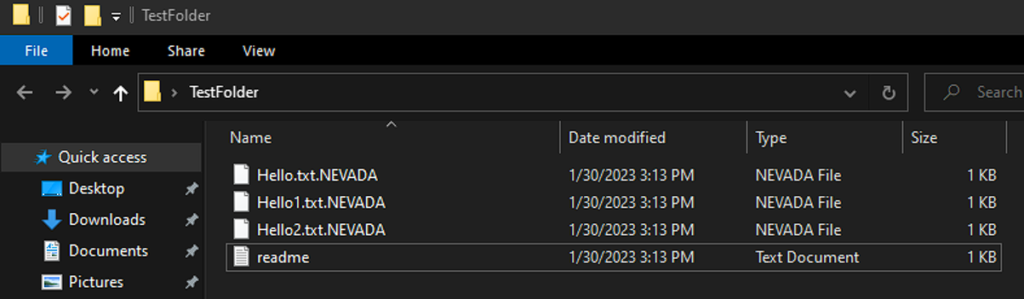

Saldırıyı analiz ettiğimizde ilk olarak payload’lar MPR.dll kullanarak ağı analiz ettiğini ve şifrelenecek dosyaları şifreleme kuyruğuna eklediğini görüyoruz. Sonrasında şifreyici kendini sisteme service olarak ekliyor ve windows’u güvenli modda yeniden başlatıyor. Windows sistem klasörlerindeki ve kullanıcının Program Dosyalarındaki dosyaları, DLL’ler, LNK’ler, SCR’ler, URL’ler ve INI sistemin boot edemez hale gelmesini önlemek için şifrelemenin dışında tutuyor.

Şifreli dosyalara “.NEVADA” dosya uzantısı ekleniliyor ve fidye ödeme için 5 gün sürenin olduğu belirtilen bir fidye notu bırakılıyor. Not içerisinde fidyenin ödenmemesi durumunda dosyaların ifşa edileceği belirtiliyor.

Bir diğer hedef VMware altyapıları

Nevada fidye yazılımı Linux/VMware ESXi’lerde, Windows sistemlerde olduğu gibi aynı şifreleme algoritmasını (Salsa20) kullanıyor.

Linux locker aşağıdaki argumanları destekliyor

- -help > help

- -daemon > creation and launch of a ‘nevada’ service

- -file > encrypt particular file

- -dir > encrypt particular folder

- -esxi > disable all virtual machines

Kaynak: bleepingcomputer.com