Network Altyapıları’nda Temel Güvenlik ve İş Sürekliliği Tedbirleri – Bölüm 1

Bu makalemizde, Network Altyapıları’nda kullanabileceğimiz bir özelliği örnek senaryo üzerinden paylaşmak istiyorum. Değineceğimiz konu, Network Altyapıları’nda Port Güvenliği olacaktır. Günümüzde Veri Güvenliği için farklı alanlarda birçok tedbir alınmaktadır. Network tarafındaki tedbirleri göz önünde bulundurduğumuzda Port Güvenliği yüksek önem arz etmektedir. Çünkü 7/24 esasında ayakta tutmaya çalıştığımız sistemlerimize erişim genellikle kullanıcıların masalarında sonlandırılmış bir Port vasıtasıyla gerçekleştirilmektedir. Sadece yetkilendirilmiş erişimlere izin vermek için bir takım tedbirler alınmalıdır. Aksi taktirde art niyetli ya da yetkisiz kişilerin sistemlere erişimine bir kapı açılmaktadır. Bu durumu önlemek ve en önemlisi yönetebilmek adına çeşitli Servisler, Ürünler veya Yazılımlar kullanılabilir. Bu da öncelikle bütçe sonra da teknik anlamda yönetimsel beceriler gerektirmektedir.

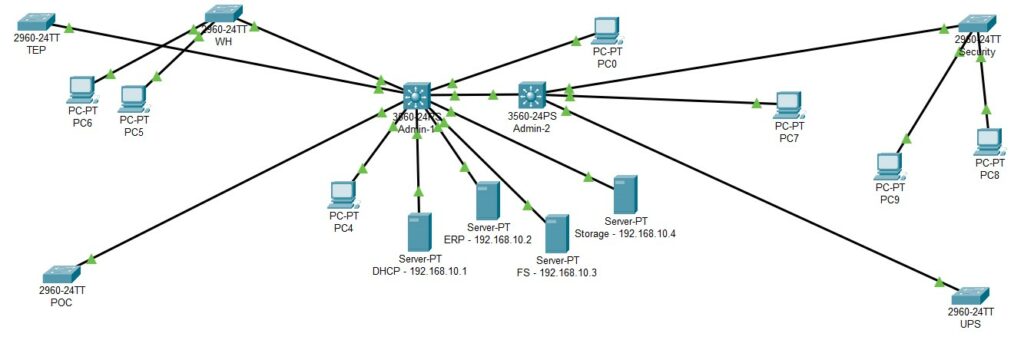

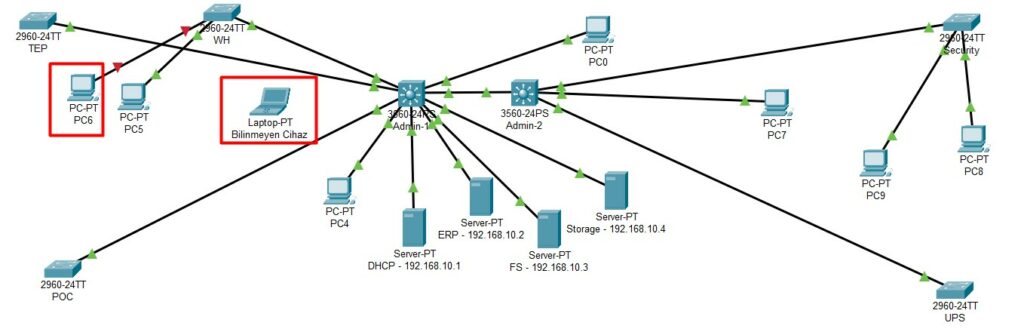

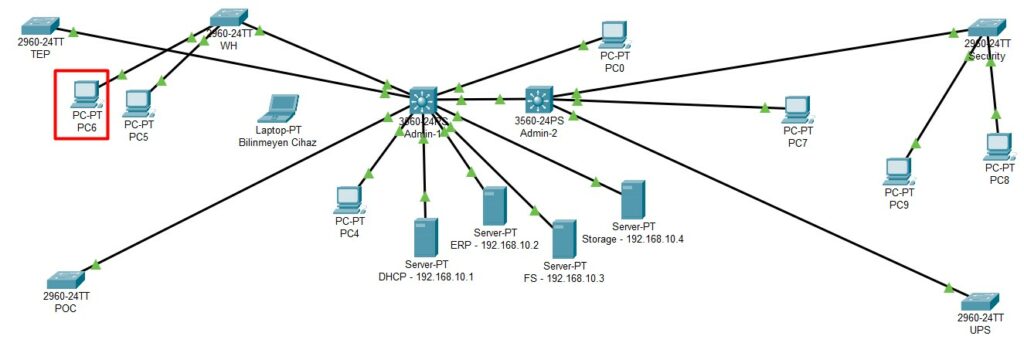

Aşağıdaki örneğimizde ekstra bir Ürün, Lisans vb. için yatırım yapılmadan Cisco Network Altyapısı’nda Port Güvenliği konusu ele alınacaktır. Asıl amacımız ise bu tür tedbirlerin alınması yönünde bir farkındalık yaratmaktır. Senaryomuza göre; Cisco Switch’lerden oluşan bir altyapıda MAC Adresi üzerinden Port Güvenliği tedbirleri alınacak ve yetkisiz erişimler engellenecektir.

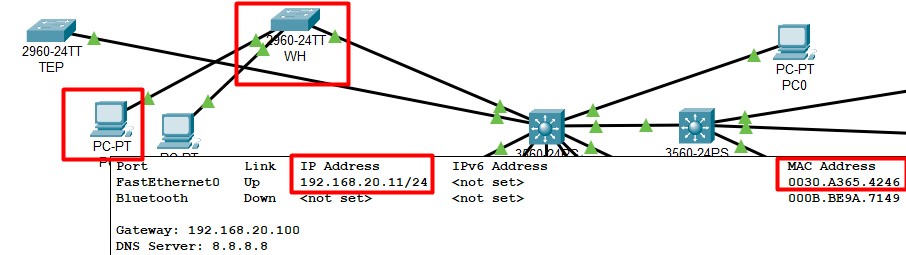

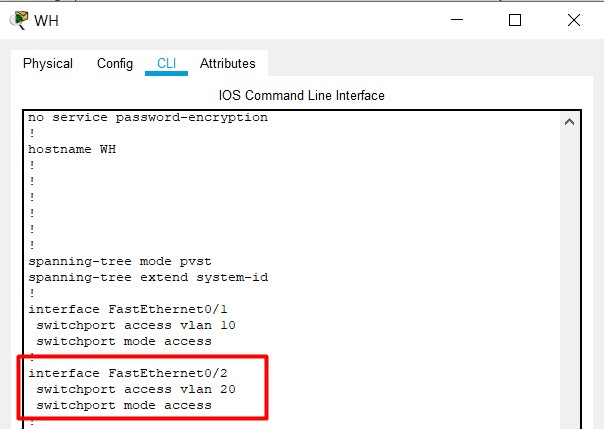

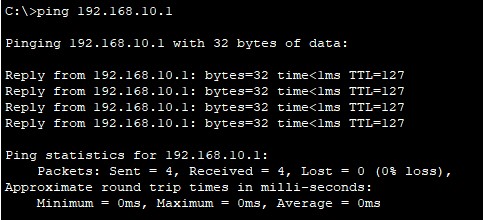

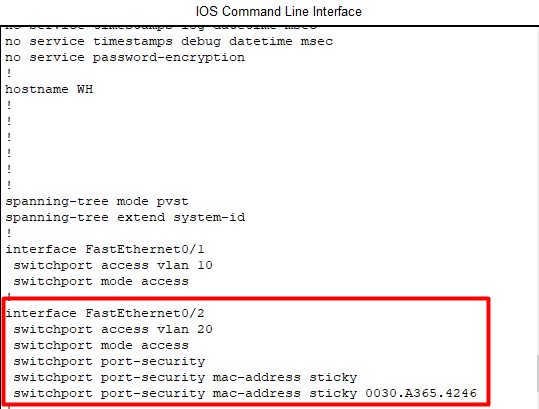

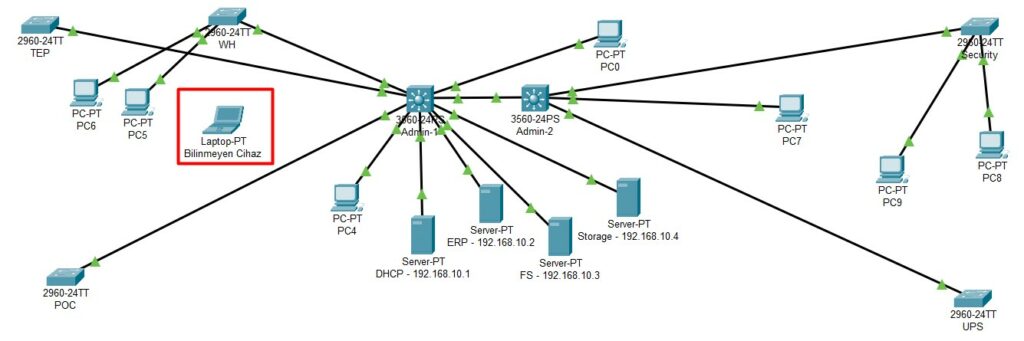

Aşağıda görebileceğiniz üzere WH isimli Switch’in 2 numaralı Portu’nda DHCP Server’dan 192.168.20.11 IP Adresini almış 0030.A365.4246 MAC Adresli bir Masaüstü Bilgisayar bulunmaktadır.

Yapacağımız konfigürasyon neticesinde ilgili Port sadece 0030.A365.4246 MAC Adresli cihaza hizmet verecek, farklı bir cihazın bağlanması durumunda kendisini kapatacak ve erişimi sonlandıracaktır. Bu işlemi 2 yöntem ile gerçekleştirebiliriz.

- Yöntem;

Port üzerinde bulunan MAC Adresinin dinamik olarak alınması ve tanımlanması.

- Yöntem;

İlgili MAC Adresinin statik olarak tanımlanması.

Her iki yönetimi de uygulamak suretiyle pratiğe dökelim ve konfigürasyona geçelim.

Yöntem 1 – MAC Adresinin Dinamik Olarak Alınması

Konfigürasyona başlamadan önce ilgili Port’un mevcut durumunu aşağıda paylaşalım.

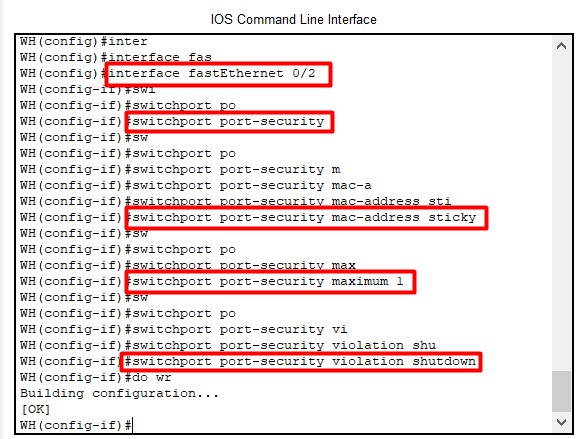

Konfigürasyon Adımları;

Kısaca adımları açıklamak gerekir ise; Konfigürasyon Modu’nda ilgili Port’a eriştik ve “ switchport port-security “ komutunu çalıştırdık. Bir sonraki adımda “ switchport port-security mac-address sticky “ komutu ile Port üzerindeki MAC Adresinin dinamik olarak alınması sağladık. “ switchport port-security maximum 1 “ komutu ile ilgili Port üzerinde sadece 1 cihaza erişim verilmesi, “ switchport port-security violation shutdown “ komutu ile de farklı bir MAC Adresinden bağlantı talebi gelmesi durumunda, ilgili Portun direkt olarak kapatılması sağlandı. “ switchport port-security maximum “ ve “ switchport port-security violation “ komutlarını farklı opsiyonlara göre yapılandırabiliriz. Örneğin; 1’den fazla cihazın erişimi için “ switchport port-security maximum 2 “ olarak da yapılandırabiliriz. “ switchport port-security violation “ komutunu “ restrict “ ya da “ protect “ parametresi ile uygular ve olası ihlal durumunda Port’un nasıl davranacağına karar verebiliriz.

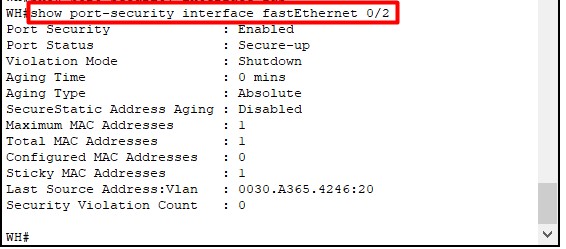

Konfigürasyon adımlarımızı tamamladığımıza göre ilgili Port’un ve cihazın durumunu kontrol edelim sonrasında ise Port Security işlemlerinin detaylarını gözlemleyelim.

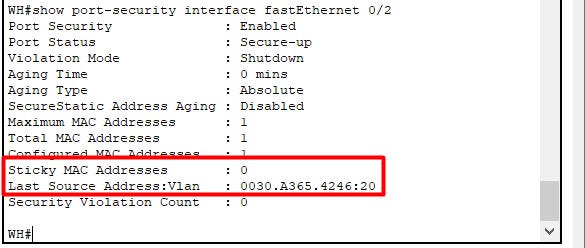

Görüldüğü üzere Port ve cihaz aktif durumdadır. Port Security sürecine ait detay almak istediğimizde ise yardımımıza “ show port-security “ komutu koşmaktadır. İlgili komutun devamına port numarasını yazarak detaylı bir çıktı elde edebiliriz.

Bu detaylardan bazılarına değinecek olursak;

Port Security : Enable ==> İlgili özelliğin aktif olduğunu belirtir.

Port Status : Secure-up ==> Port’un aktif olduğunu belirtir.

Violation Mode : Shutdown ==> Olası ihlal durumunda Port’un alacağı aksiyonu belirtir. Burada aksiyon Shutdown’dır.

Maximum MAC Addresses : 1 ==> Sadece 1 MAC Adresine izin verildiğini belirtir.

Sticky MAC Addresses : 1 ==> Sticky parametresi ile tanımlanan MAC Adres sayısını belirtir.

Last Source Address : VLAN : 0030.A365.4246 ==> En son tespit edilen MAC Adresini belirtir.

Security Violation Count : 0 ==> İhlal durumunu gösteren sayaçtır. Şu an bir ihlal olmadığı için 0 ( Sıfır ) olarak görünmektedir.

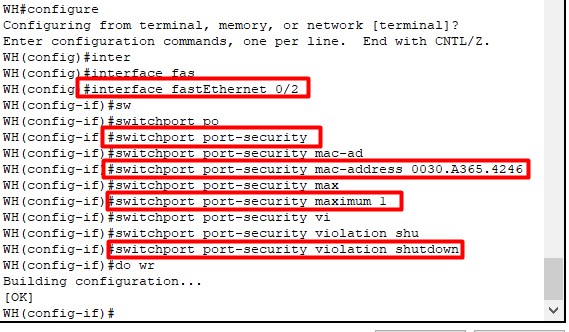

Yöntem 2 – MAC Adresinin Statik Olarak Tanımlanması

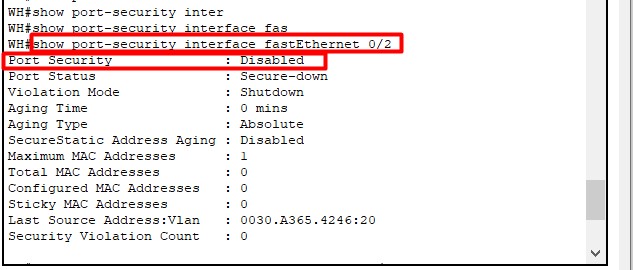

Konfigürasyona başlamadan önce ilgili Port’un mevcut durumunu aşağıda paylaşalım.

Konfigürasyon Adımları;

Kullanmış olduğumuz komutlarda herhangi bir değişiklik yoktur. 1. Yöntem’den farklı olarak MAC Adresi Statik olarak tanımlandığı için “ switchport port-security mac-address “ komutunun sonuna xxxx.xxxx.xxxx formatında ilgili MAC Adresi eklenmiştir. Yapılan işlemler neticesinde portun son durumunu kontrol ediyoruz. Görüldüğü üzere Port Security aktif ve MAC Adresinin Statik olarak tanımlanması sebebiyle “ Sticky MAC Addresses “ 0 ( Sıfır ) olarak gelmektedir.

Buraya kadar her şey yolunda ve istediğimiz gibi görünüyor. Şimdi de olası bir ihlal durumu uyarlayalım ve altyapımızın vereceği reaksiyonu gözlemleyelim.

İhlal Senaryosu

Depo’da görevli bir Personel, kişisel cihazını Ofis’te bulunan bir Port’a bağlamak suretiyle internete erişmek istemektedir.

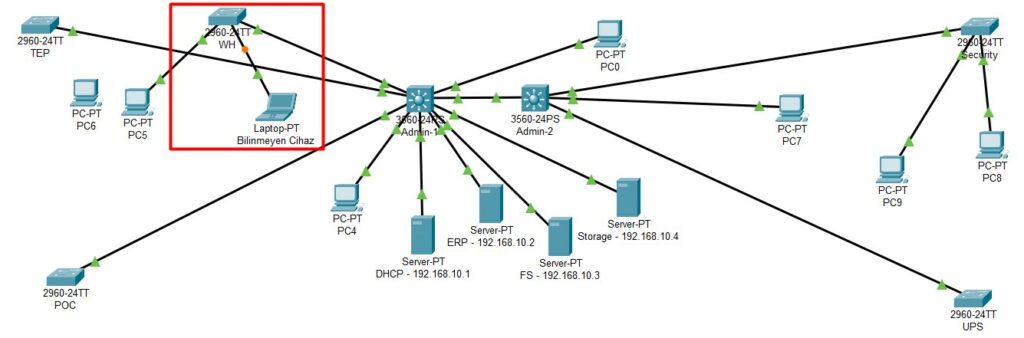

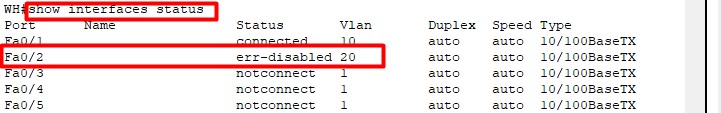

Bu noktada 2. Port’a bağlı olan Masaüstü Bilgisayar’ın ağ kablosunu çıkartıyor ve kendi cihazına takıyor. Bu işlemin ilk saniyelerinde Switch üzerindeki bağlantı noktası ( Port 2 ) Turuncu olarak görünmektedir.

Kısa süre içerisinde Switch, bu durumun bir ihlal olduğunu tespit ediyor ve üzerindeki konfigürasyon gereği ilgili bağlantı noktasını kapalı konuma getiriyor. ( Bağlantı noktası Kırmızı olarak görünmektedir. )

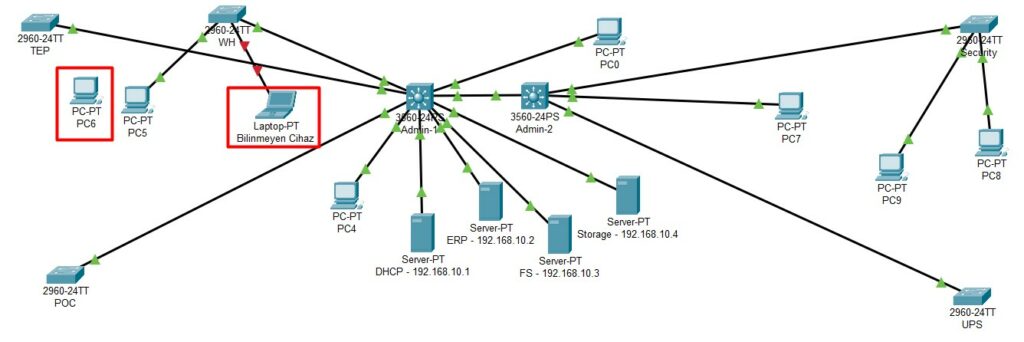

Amacına erişemeyen Personel, kablo bağlantısını eski haline getiriyor ancak port kapalı olduğu için Yetkilendirilmiş Cihaz da erişim sağlayamıyor. Bu durumda konu kaçınılmaz olarak Sistem Yöneticisi’ne aktarılıyor ve yapılan kontroller neticesinde ihlal durumu tespit ediliyor.

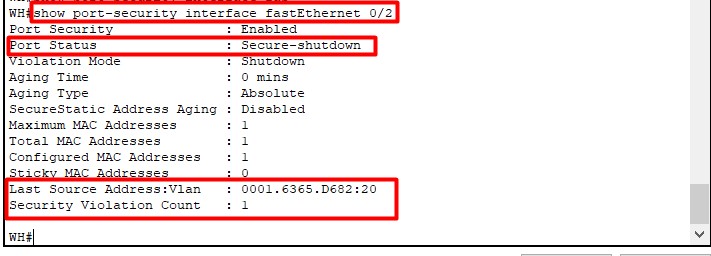

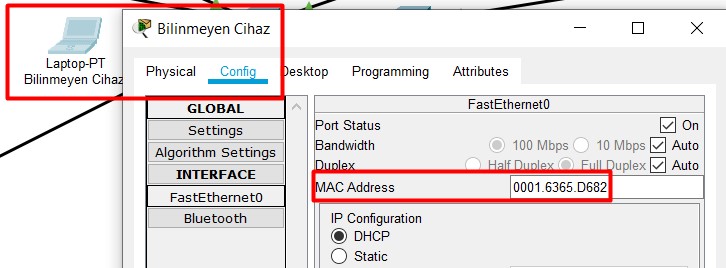

Yukarıdaki ekran görüntüsünde Port’un kapalı olduğu, ihlal sayacının 1 değerini aldığı ve bağlantı teşebbüsünde bulunan cihazın MAC Adres detayları görünmektedir. Cihaz üzerinden de benzer detayları doğrulayabiliyoruz.

Kapalı konumda olan Port’un tekrar hizmet vermesi için önce “ Shutdown “ sonra da “ No Shutdown “ komutlarının çalıştırılması yeterli olacaktır. Bu işlem sonrasında cihazın sorunsuz bir şekilde erişim sağladığı görülmektedir.

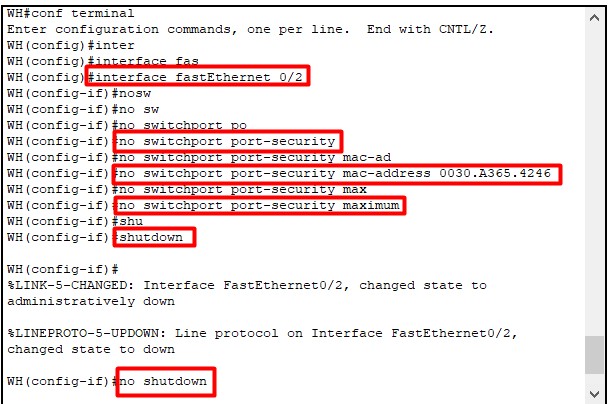

Son olarak Port Security özelliğinin devre dışı bırakılması konusuna da değinmek ve bu bölümü bitirmek istiyorum. Herhangi bir nedenden dolayı Port Security özelliğini devre bırakmamız gerekir ise aşağıdaki komutları uygulamamız yeterli olacaktır.

Not : Statik MAC Adresi tanımlamalarını kaldırmak için “ no switchport port-security mac-address xxxx.xxxx.xxxx “ komutu, Dinamik MAC Adresi tanımlamalarını kaldırmak için “ no switchport port-security mac-address sticky “ komutu kullanılır. Ayrıca yukarıdaki komutları uyguladıktan sonra ilgili port için “ shutdown “ ve “ no shutdown “ komutlarının çalıştırılması faydalı olacaktır.

Faydalı olması dileklerimle.

Makalemin ikinci bölümüne aşağıdaki link üzerinden ulaşabilirsiniz.

Eline sağlık.

Teşekkür ederim Hakan Bey.