Microsoft Windows Zero-Day Güncellemesi Bypass Edildi

Yeni phishing saldırılarının Qbot kötü amaçlı yazılımını dağıtmak için Windows zero-day güvenlik açığını kullanıdığı belirtildi.

Dosyalar internet veya e-posta eki bir konumdan indirildiğinde, Windows dosyaya Web işareti adı verilen özel bir öznitelik ekliyor. MotW etiketleri Windows, Microsoft Office, web tarayıcıları ve diğer uygulamalara şüpheyle yaklaşılması gerektiğini söyler ve kullanıcıya dosyaların açılmasının zararlı yazılımların yüklenmesi gibi tehlikeli davranışlara yol açabileceğine dair uyarıların görüntülenmesine neden olur.

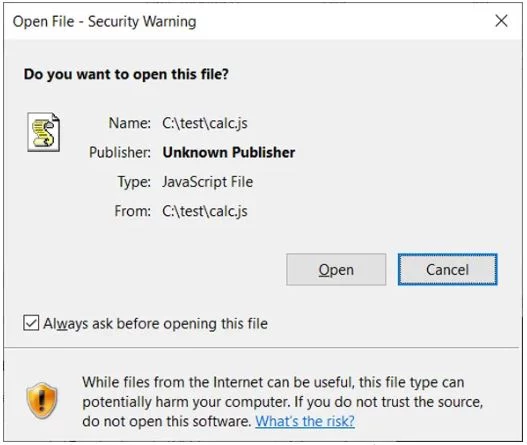

Bir kullanıcı MoTW özniteliğine sahip bir dosyayı açmaya çalıştığında, “Windows dosyayı açmak istediklerinden emin olup olmadıklarını soran bir güvenlik uyarısı verir”.

Windows’dan gelen uyarıda “İnternetten gelen dosyalar yararlı olsa da, bu dosya türü potansiyel olarak bilgisayara zarar verebilir. Kaynağa güvenmiyorsanız bu yazılımı açmayın” yazar.

Kaynak: BleepingComputer

Geçen ay, HP tehdit istihbarat ekibi bir phishing saldırısının Magniber fidye yazılımını JavaScript dosyaları kullanarak dağıttığını bildirdi. Bu JavaScript dosyaları, web sitelerinde kullanılanlarla aynı değil ancak Windows Komut Dosyası Sistemi kullanılarak yürütülen ‘.js’ uzantılı bağımsız dosyalar.

ANALYGENCE’te güvenlik açığı analisti olan Will Dormann, dosyaları analiz ettikten sonra saldırganların Mark of the Web güvenlik uyarılarının görüntülenmesini engelleyen yeni bir Windows Zero-day güvenlik açığı kullandıklarını keşfetti.

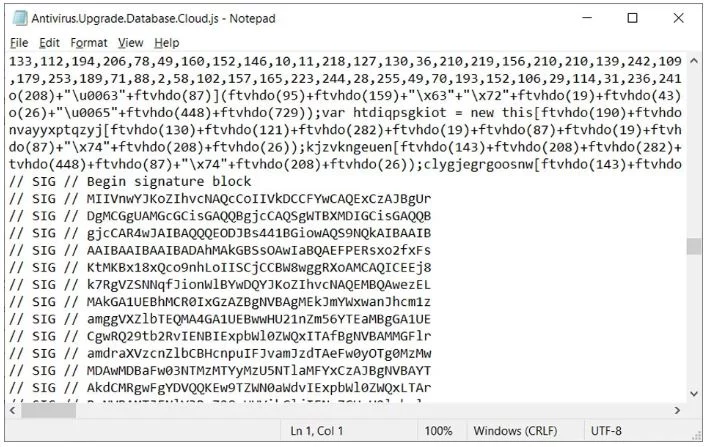

Bu güvenlik açığından yararlanmak için , bu Microsoft destek makalesinde açıklandığı gibi, bir JS dosyası(veya diğer dosya türleri) yerleşik bir base64 kodlu imza bloğu kullanılarak imzalanabilir.

Ancak, bu hatalı biçimlendirilmiş imzalardan birine sahip kötü amaçlı bir dosya açıldığında, Microsoft SmartScreen tarafından işaretlenmek ve MoTW güvenlik uyarısını göstermek yerine, Windows otomatik olarak programın çalışmasına izin veriyor.

QBOT kötü amaçlı yazılımı Windows Zero-day kullanıyor

Son Qbot phishing ,ISO görüntülerini içeren parola korumalı ZIP arşivlerini dağıttı. Bu ISO görüntüleri kötü amaçlı yazılımları yüklemek için Windows kısayolu ve DLL’ler kullanıyor. Windows, Web işaretleri içerisindeki dosyalara doğru bir şekilde dağıtmadığı ve içerilen dosyaların Windows güvenlik uyarılarını atlamasına izin verdiği için ISO dosyaları kullanıldı.

Microsoft Kasım 2022 güncellemesinde bu zafiyeti düzelten ve MoTW flag’ı ISO içindeki tüm dosyalara yayılmasına neden olan bu güvenlik sorununu düzelten güvenlik güncelleştirmelerini yayınladı.

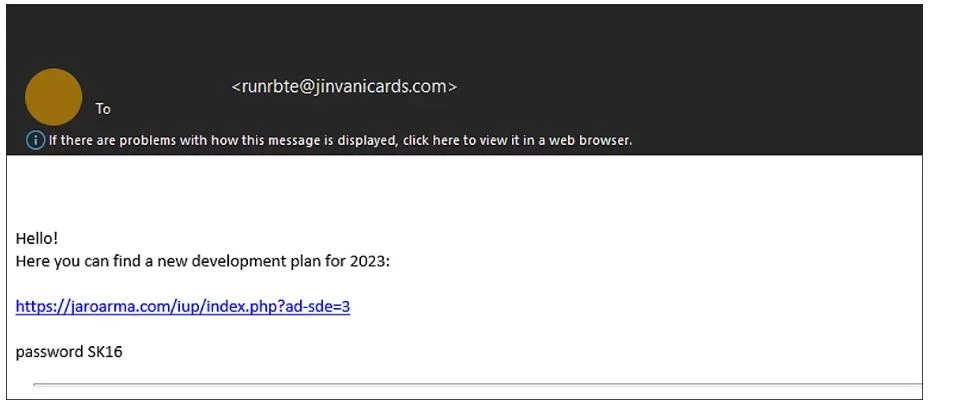

Bu yeni phishing saldırısı bir belgeye bağlantı ve dosyanın parolasını içeren bir e-posta ile başlıyor.

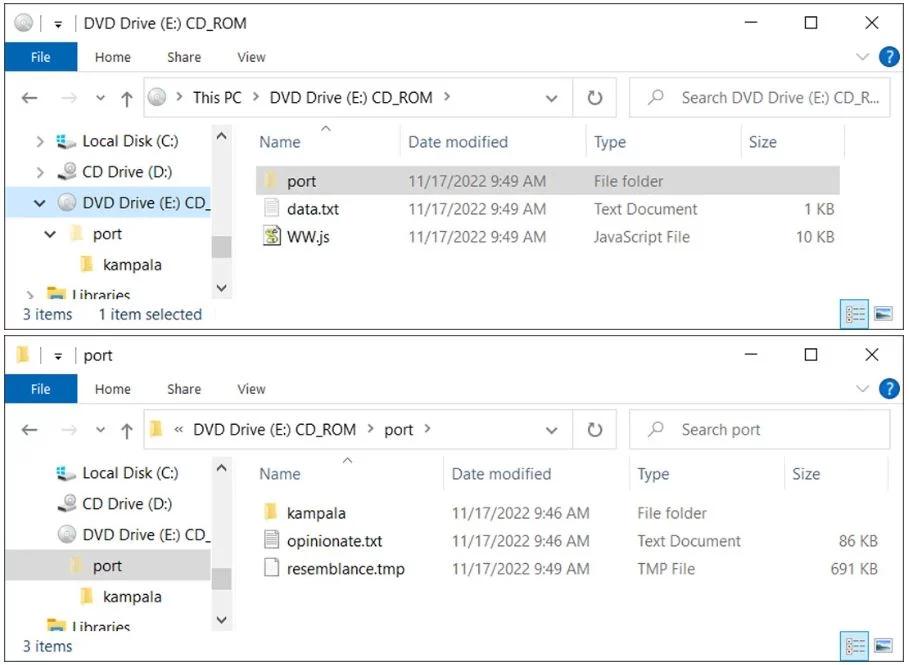

Bağlantıya tıkladığında, başka bir zip dosyasını ve ardından bir IMG dosyasını içeren parola korumalı bir arşivi indiriyor. Windows 10 ve sonraki sürümlerde, IMG veya ISO gibi bir disk görüntü dosyasına çift tıkladığınızda, işletim sistemi onu otomatik olarak yeni bir sürücü harfi olarak bağlıyor. Bu IMG dosyası bir .js , metin dosyası .txt , .tmp dosyasına veya yeniden adlandırılmış bir DLL dosyası içeren başka bir klasör içeriyor.

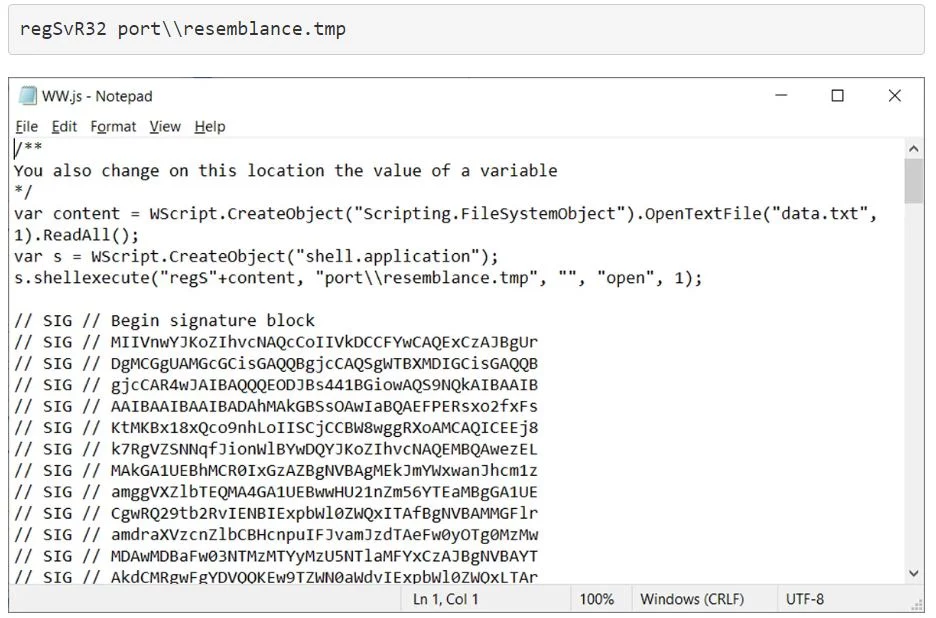

JS dosyası ‘vr32’ dizesini içeren data.txt dosyasını okuyor ve ‘port/resemblance.tmp’DLL dosyasını yüklemek için içeriği shellexecute komutuna parametre ekleyen VB script’ini içeriyor.

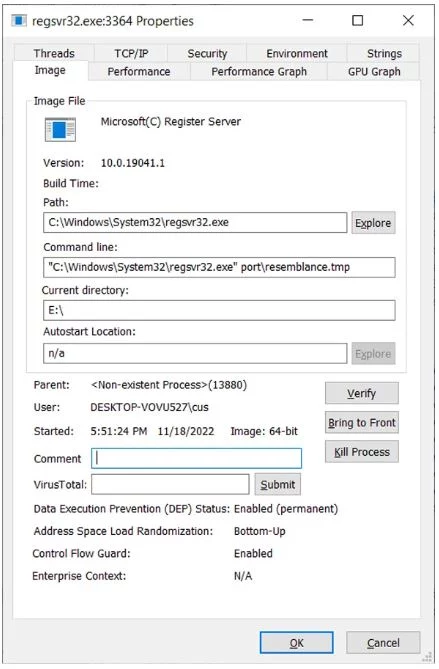

JS dosyası internetten geldiği için Web güvenlik uyarısı görüntüleniyor. Ancak, yukarıdaki JS script görüntüsünden de görebileceğiniz gibi, Windows zero-day güvenlik açığından yararlanmak için Magniber fidye yazılımında kullanılan aynı sahte anahtarla imzalanmışt. Bu sahte imza, aşağıda başlatılan işlemde gösterildiği gibi, JS scriptin Windows’tan herhangi bir güvenlik uyarısı göstermeden QBot kötü amaçlı yazılımını çalıştırmasına ve yüklemesine izin veriyor.

Kaynak:BleepingComputer

Kısa bir süre sonra kötü amaçlı yazılım tespit edilmekten kaçınmak için wermgr.exe veya AtBroker.exe gibi Windows işlemlerine QBot DLL’yi enjekte ediyor.

Microsoft, Ekim ayından bu yana bu zero-day açığını biliyor ve ancak şuana kadar zafiyeti kapatabilmiş değil. Aralık 2022 güvenlik güncellemeştirmeleri sırasıda zafiyetin kapatılması bekleniyor.

Kaynak: bleepingcomputer.com