Microsoft SQL ve MySQL Sunucuları Gh0stCringe Tarafından Hedef Alındı

Bilgisayar korsanları, güvenlik açığı bulunan cihazlara Gh0stCringe isimli uzaktan erişim truva atlarını dağıtmak için güvenliği zayıf Microsoft SQL ve MySQL veritabanı sunucularını hedef alıyor.

Gh0stCringe, diğer adıyla CirenegRAT, en son 2020 Çin siber casusluk operasyonlarında kullanılan, ancak geçmişi 2018’e kadar uzanan Gh0st RAT kötü amaçlı yazılımının bir çeşididir.

Siber güvenlik firması AhnLab tarafından bugün yayınlanan yeni bir raporda, araştırmacılar GhostCringe’in arkasındaki tehdit aktörlerinin, zayıf hesap kimlik bilgilerine sahip ve gözetimsiz, zayıf güvenlikli veritabanı sunucularını nasıl hedeflediklerini özetliyor.

Aşağıda görebileceğiniz gibi, tehdit aktörleri veritabanı sunucularını ihlal ediyor ve kötü amaçlı ‘mcsql.exe’ yürütülebilir dosyasını diske yazmak için mysqld.exe, mysqld-nt.exe ve sqlserver.exe işlemlerini kullanıyor.

AhnLab, yayınladıkları raporda Gh0stCringe’e ek olarak, incelenen sunucularda birden fazla kötü amaçlı yazılım örneğinin varlığının tespit edildiğini belirtiyor. Bu durum rakip tehdit aktörlerinin de kendi saldırıları için bu güvensiz sunucuları hedef aldığını gösteriyor olabilir.

Gh0stCringe

Gh0stCringe RAT, özel komutları almak veya çalınan bilgileri düşmanlara sızdırmak için C2 sunucusuyla bağlantı kuran güçlü bir kötü amaçlı yazılımdır.

Kötü amaçlı yazılımın çalışma aşamaları, aşağıda ayrıntılı olarak açıklandı:

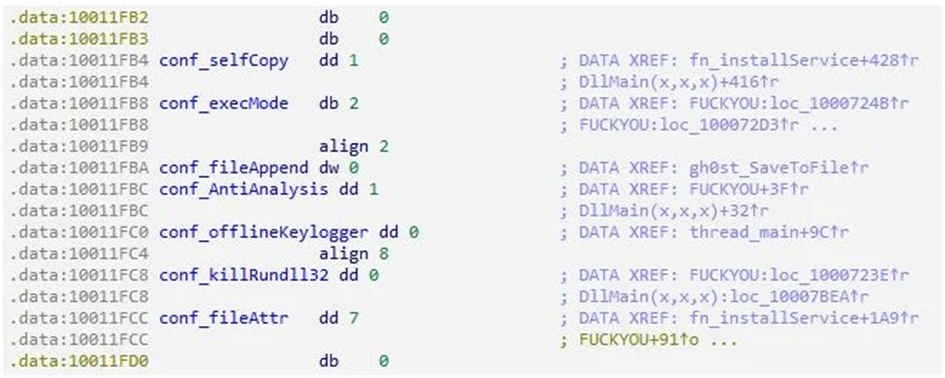

- Kendi kendine kopyalama [Açık/Kapalı]: Açıksa, moda bağlı olarak kendini belirli bir yola kopyalar.

- Yürütme modu [Mod]: 0, 1 ve 2 değerlerine sahip olabilir.

- Dosya boyutu değişikliği [Boyut]: Mod #2’de, kötü amaçlı yazılım kendisini ‘%ProgramFiles%\Cccogae.exe’ yoluna kopyalar ve eğer ayarlanmış bir değer varsa, belirtilen boyuttaki gereksiz verileri dosyanın arkasına ekler.

- Analiz kesintisi tekniği [Açık/Kapalı]: Üst sürecinin ve explorer.exe işleminin PID’sini alır. 0 değeriyle sonuçlanırsa, kendini sonlandırır.

- Keylogger [On/Off]: Açıksa, keylogging dizisi çalışır.

- Rundll32 işlem sonlandırması [Açık/Kapalı] Açılırsa, çalışmakta olan rundll32 işlemini sonlandırmak için ‘taskkill /f /im rundll32.exe’ komutunu çalıştırır.

- Kendi kendine kopyalanan dosya özelliği [Attr]: Özelliği salt okunur, gizli ve sistem olarak ayarlar (FILE_ATTRIBUTE_READONLY|FILE_ATTRIBUTE_HIDDEN|FILE_ATTRIBUTE_SYSTEM).

Yukarıdakiler arasında keylogger, güvenliği ihlal edilmiş sistemden kullanıcı girdilerini çaldığı için belki de en agresif bileşen olarak görülebilir.

Anahtar günlüğü bileşeni, sonsuz bir döngü aracılığıyla her anahtarın durumunu sorgulamak için Windows Yoklama yöntemini (GetAsyncKeyState API) kullanır.

Aksi takdirde güvenilir olan bu günlük kaydı yöntemi, şüpheli derecede yüksek CPU kullanımı riskini ortaya çıkarır, ancak kötü yönetilen sunucularda bunun tehdit aktörleri için sorun oluşturması olası değildir.

Kötü amaçlı yazılım ayrıca son üç dakikadaki tuşa basışları izleyecek ve bunları temel sistem ve ağ bilgileriyle birlikte kötü amaçlı yazılımın komut ve kontrol sunucularına gönderecektir.

Kaydedilen bu tuş vuruşları, tehdit aktörlerinin, oturum açmış kullanıcıların cihaza girdiği oturum açma kimlik bilgilerini ve diğer hassas bilgileri çalmasına olanak tanır.

Modlar ve komutlar

CringeRAT, dağıtım sırasında tehdit aktörü tarafından seçilen 0, 1, 2 ve özel bir Windows 10 modu olmak üzere dört çalışma modunu destekler.

Modlar, Windows kayıt defterinin değiştirilmesi ve kendi kendine kopyalama modülünün etkinleştirilmesi yoluyla kalıcılığın nasıl oluşturulacağını yapılandırır. Örneğin, Mod #0 kalıcılık olmadan çalışır, Mod #2 ise kalıcılık kurar ve kendi kendine kopyalama ayarlarını devreye alır.

RAT tarafından desteklenen uzak komutlar aşağıda özetlenmiştir:

- C2’den ek yükleri indirme ve yürütme.

- IE aracılığıyla bir URL’ye bağlanma.

- MBR’yi yok etme (ana önyükleme kaydı)

- Keylogging (bağımsız komut)

- Pano veritabanını çalma

- Tencent ile ilgili bilgileri toplama

- Güncelleme

- Kaldırma

- Ana bilgisayar sistemini sonlandırma

- NIC’yi yeniden başlatma

- Çalışan işlemler için tarama

- Mesaj açılır penceresini görüntüleme

Veritabanı sunucuları nasıl güvenli hale getirilir

İlk olarak, bilinen güvenlik açıklarından yararlanan bir dizi saldırıya karşı korunmaya yardımcı olan mevcut en son güvenlik güncellemelerini uygulamak için sunucu yazılımınızı güncelleyin.

Tahmin edilmesi zor veya kaba kuvvet saldırılarına karşı güçlü bir yönetici şifresi kullanmak da önemlidir.

En önemli adım, veritabanı sunucusunu yalnızca yetkili cihazların sunucuya erişmesine izin veren bir güvenlik duvarının arkasına yerleştirmektir.

Son olarak, şüpheli keşif etkinliğini belirlemek için tüm eylemleri izleyin.

Kaynak: bleepingcomputer.com

Diğer Haberler

CRI-O Engine’nindeki Zafiyet Kubernetes Container’larını Saldırılara Karşı Savunmasız Bırakıyor

B1txor20 Linux Botnet DNS Tünel Kullanarak Log4J Zafiyetine Neden Oluyor

Microsoft Defender, Office Güncellemelerini Fidye Yazılımı Saldırısı Olarak Algılıyor