Microsoft Endpoint Manager MEM Kullanarak Modern Çalışma Alanınız İçin Uyumluluk İlkesi Yapılandırma

MEM Uyumluluk İlkesi Hakkında Genel Bilgiler

Microsoft Endpoint Manager‘da cihaz uyumluluk ilkeleri tanımlayabilirsiniz, kullanıcılarınızın ve yönetilen cihazların uyumlu olması için karşılaması gereken kuralları ve ayarları tanımlamak için çalışmaktadır.

Yönetilen sistemlerimizi belirli bir çizgi üzerinde ölçmek ve değerlendirmek her zaman ortamımız için güvenilirliğe sağlamamıza olanak sağlar. Örn: Windows güvenlik duvarının etkinleştirilip etkinleştirilmediğini ve gerektiği gibi yapılandırılıp yapılandırılmadığını ölçmeniz gerekebilir. Bunun için MEM üzerinde uyumluluk ilkelerini yapılandırmanız bu işlemleri düzenli bir biçimde kontrol etmenize ve düzeltmenize olanak sağlamaktadır. Bence MEM/ConfigMgr tarafında sağlanan bu işlevsek hareketler GPO kullanmaktan daha iyi bir hareket. Çünkü MEM/ConfigMGR kullanarak, yönetilen cihazlarımızda belirli yapılandırmalar yapabilir, bu yapılandırmaların uygulanıp uygulanmadığını merkezi olarak yönetebilirsiniz.

Intune’da aygıtlar normal çalışırsa, uyumlulukk her 8 saatte bir veya kullanıcı Şirket portalından “Erişimi Denetle” tıklanırsa denetlenmektedir.

| Aygıtlar | Yenileme döngüsü |

|---|---|

| iOS | Yaklaşık her 8 saatte bir |

| macOS | Yaklaşık her 8 saatte bir |

| Android | Yaklaşık her 8 saatte bir |

| Windows 10/11 bilgisayarlar | Yaklaşık her 8 saatte bir |

| Windows 8.1 | Yaklaşık her 8 saatte bir |

Cihazlar sürekli panel üzerinden görüntülenmesi kayboluyorsa uyumluluk, uyumsuzluk yapılandırması sebebiyle daha sık tetiklenmektedir.

| Aygıtlar | Frekans |

|---|---|

| iOS | 1 saat boyunca her 15 dakikada bir ve daha sonra her 8 saatte bir |

| macOS | 1 saat boyunca her 15 dakikada bir ve daha sonra her 8 saatte bir |

| Android | 15 dakika boyunca her 3 dakikada bir, daha sonra 2 saat boyunca her 15 dakikada bir ve daha sonra her 8 saatte bir |

| Windows 10/11 bilgisayarlar | 15 dakika boyunca her 3 dakikada bir, daha sonra 2 saat boyunca her 15 dakikada bir ve daha sonra her 8 saatte bir |

| Windows 8.1 | 15 dakika boyunca her 5 dakikada bir, daha sonra 2 saat boyunca her 15 dakikada bir ve daha sonra her 8 saatte bir |

Makale İçeriği:

- MEM Uyumluluk İlkesi Hakkında Genel Bilgiler

- Uyumluluk Bildirimi Oluşturma

- Uyumluluk İlkesi Oluşturma

Uyumluluk Bildirimi Oluşturma

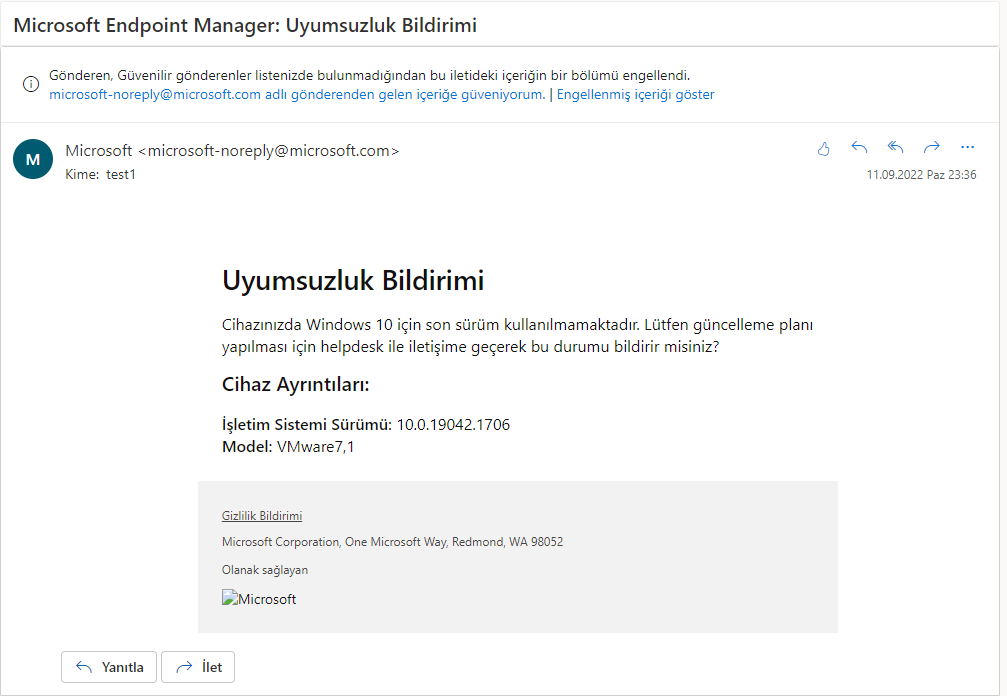

Kullanıcılara e-postayla uyumlu olmayan cihazın kullanıcısına bildirim gönderebilmek için şablon oluşturabilirsiniz. Bildirim şablonunun kullanımını, uyumluluk ilkesinin “Uyumsuzluk eylemleri” bölümünde belirtebiliyorsunuz. Birden fazla şablon oluşturarak, iletinin içeriğini, cihazın uyumsuz olarak işaretlenmesinden önceki gün sayısını belirtecek veya cihazın neden uyumsuz olduğu konusunda net olacak şekilde değiştirebilirsiniz.

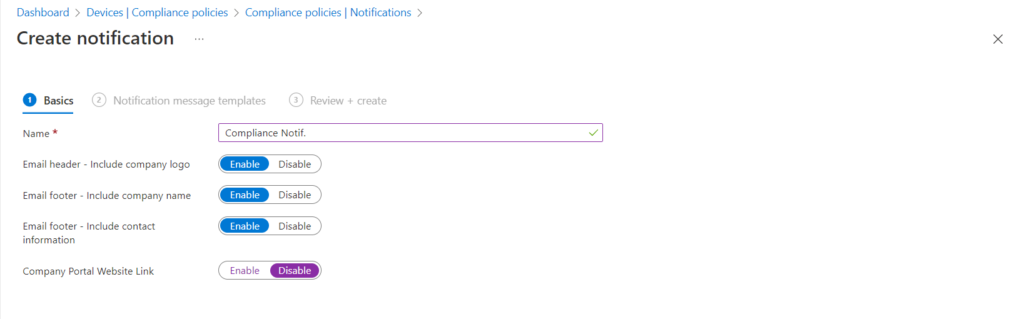

Cihaz uyumluluk politikası ile daha sonra kullanacağımız bir bildirim oluşturarak makalemize başlıyorum.

Bildirim iletisinde e-postaya aşağıdaki ögeleri dahil edebilirsiniz;

- E-posta başlığındaki şirket logosu

- E-posta altbilgisindeki şirket adı

- E-posta altbilgisindeki iletişim bilgileri

- Şirket Portalı Web Sitesine Bağlantı

Öncelikle https://endpoint.microsoft.com/ giriş yapmamız gerekmektedir.

Daha sonra Devices – Compliance Policies – Notification – Create Notifications adımlarını takip ediyoruz.

Create Notifications adımında, öncelikle policy ismi belirtiyoruz ve epostamızda kullanılacak ögeleri seçiyoruz. Ben eposta üzerinde Company Portal linki göndermek istemediğim için bu policy ayarlarını default şekilde bırakıyorum.

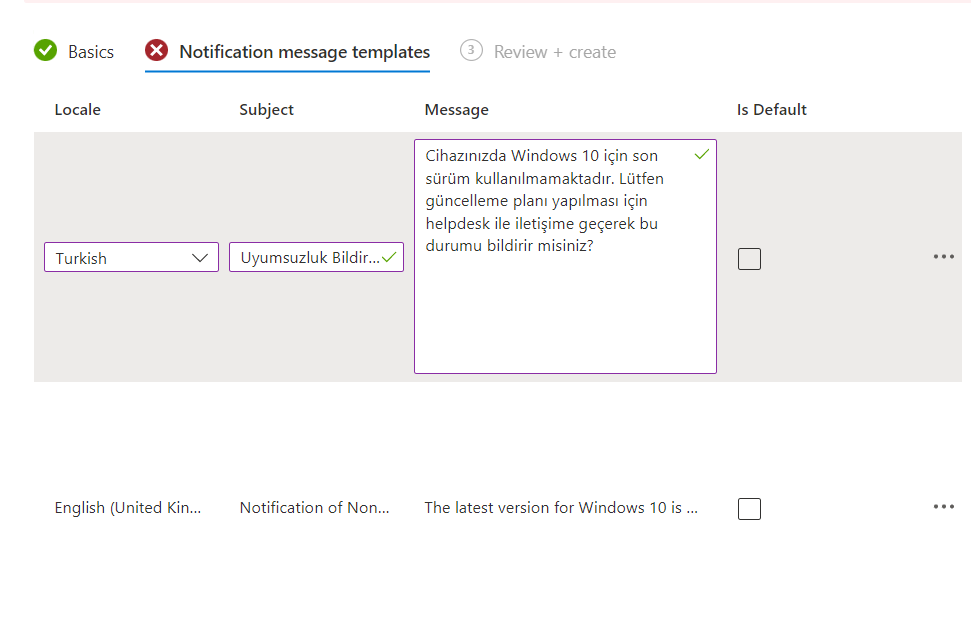

Bir sonraki adımda ise ileti özelleştirmesi yapabiliyoruz. İleti özelleştirmesi birden fazla dil kullanabiliyoruz, kullanıcının yapılandırılmış dili hangisiyse o dildeki içerik gönderiliyor. Eğer kullanıcı varsayılan olarak bir dil seçimi yapmamışsa sizin Default olarak uyguladığınız bildirim gönderilecektir.

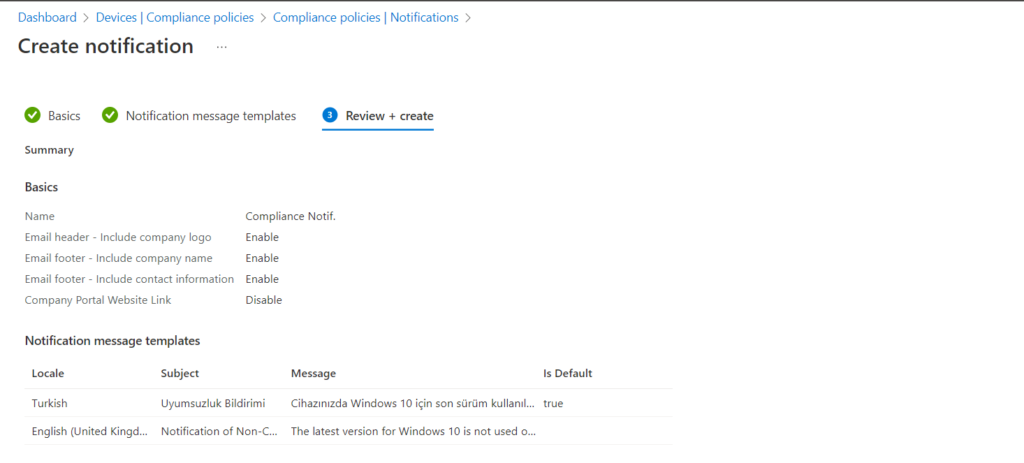

En son adımda ise yapmış olduğumuz yapılandırmaya göz atıyoruz ve işlemi tamamlıyoruz.

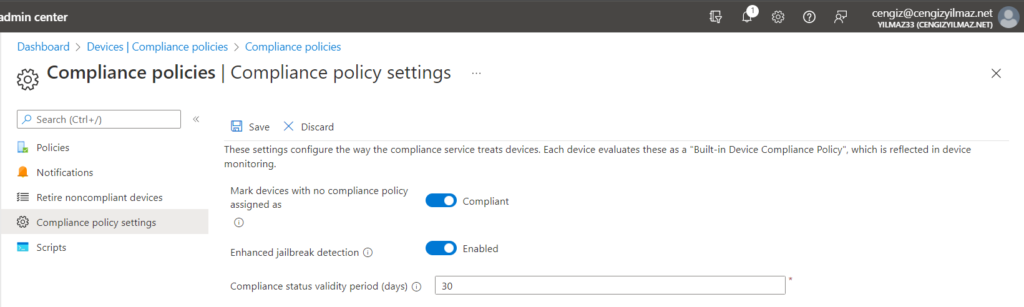

Oluşturmuş olduğumuz bu ilke genel bir ilke olarak kabul edilmektedir. Uyumluluk ilkesi ile uyumsuz olan cihazlara ne olacağını tanımlayabiliyorsunuz. Bu işlem varsayılan olarak “Uyumlu Değil” olarak işaretlenmektedir. iOS aygıtlar için Jailbreak olup olmadığını ve düzenli kontrol işlemleri için konum servislerini kullanan “Gelişmiş Jailbreak algılama” servisini de kullanabilirsiniz

MEM’de Uyumluluk durumu geçerlilik süresi belirtebiliyorsunuz. Bu varsayılan olarak 30 gün olarak gelmektedir. Siz bunu 1 – 120 gün arası değiştirebilirsiniz.

Bu işlemler için Devices – Compliance Polices – Compliance policy settings adımlarını takip etmemiz gerekmektedir.

- Mark devices with no compliance policy assigned as;

Bu ayar, Intune’un cihaz uyumluluk ilkesi atanmamış cihazları nasıl ele alacağını belirler. Bu ayarın iki değeri vardır:

- Uyumlu (varsayılan): Bu güvenlik özelliği kapalıdır. Cihaz uyumluluk ilkesi gönderilmeyen cihazlar uyumlu olarak kabul edilir.

- Uyumlu değil: Bu güvenlik özelliği açık. Cihaz uyumluluk ilkesi almayan cihazlar uyumsuz olarak kabul edilir.

Cihaz uyumluluk ilkelerinizle Koşullu Erişim kullanıyorsanız, yalnızca uyumlu olduğu onaylanan cihazların kaynaklarınıza erişebilmesini sağlamak için bu ayarı Uyumlu değil olarak değiştirmenizi öneririz.

- Enhanced jailbreak detection;

Bu ayar yalnızca jailbreak uygulanmış cihazları engelleyen bir cihaz uyumluluk politikasıyla hedeflediğiniz cihazlarla çalışır. (Bu konuyu device health Check konusunda daha detaylı inceleyebiliriz)

Bu ayarın iki değeri vardır:

- Devre dışı (varsayılan): Bu güvenlik özelliği kapalıdır. Bu ayarın, jailbreak uygulanmış cihazları engelleyen cihaz uyumluluk ilkesini alan cihazlarınız üzerinde hiçbir etkisi yoktur.

- Etkin: Bu güvenlik özelliği açıktır. Jailbreak uygulanmış cihazları engellemek için cihaz uyumluluk ilkesi alan cihazlar, Gelişmiş jailbreak algılamasını kullanır.

Uygun bir iOS/ipados cihazında etkinleştirildiğinde, cihaz:

- İşletim sistemi düzeyinde konum servislerini etkinleştirir.

- Şirket Portalı’nın konum hizmetlerini kullanmasına her zaman izin verir.

- Arka planda jailbreak algılamasını daha sık tetiklemek için konum hizmetlerini kullanır. Kullanıcı konumu verileri Intune tarafından depolanmaz.

Gelişmiş jailbreak algılama, aşağıdaki durumlarda bir değerlendirme çalıştırır:

- Şirket Portalı uygulaması açılır

- Cihaz fiziksel olarak yaklaşık 500 metre veya daha fazla olan önemli bir mesafeyi hareket ettirir. Intune, her önemli konum değişikliğinin jailbreak algılama denetimiyle sonuçlanacağını garanti edemez, çünkü denetim o sırada bir cihazın ağ bağlantısına bağlıdır.

iOS 13 ve sonraki sürümlerde bu özellik, cihaz Şirket Portalı’nın konumlarını arka planda kullanmasına izin vermeye devam etmelerini istediğinde kullanıcıların Her Zaman İzin Ver’i seçmesini gerektirir. Etkinleştirilirse, bu daha sık jailbreak algılama kontrollerine izin verecektir.

- Compliance status validity period (days);

Cihazların aldıkları tüm uyumluluk politikalarını başarıyla raporlaması gereken bir süre belirtin. Bir cihaz, geçerlilik süresi dolmadan önce bir ilke için uyumluluk durumunu bildirmezse, cihaz uyumsuz olarak kabul edilir.

Varsayılan olarak, süre 30 gün olarak ayarlanır. 1 ila 120 gün arasında bir süre yapılandırabilirsiniz.

Cihazın geçerlilik süresi ayarına uygunluğuyla ilgili ayrıntıları görüntüleyebilirsiniz.

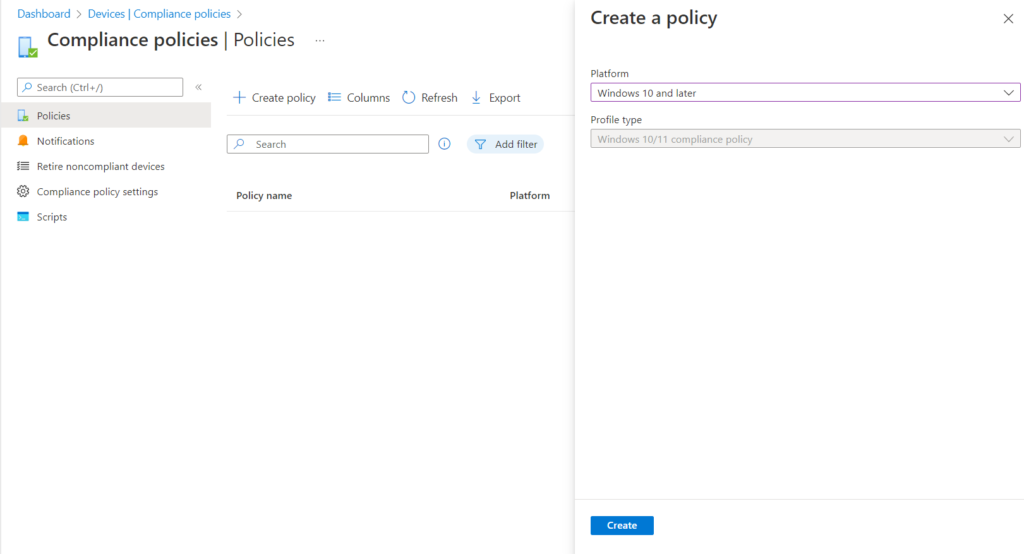

Windows 10 İçin Uyumluluk İlkeleri

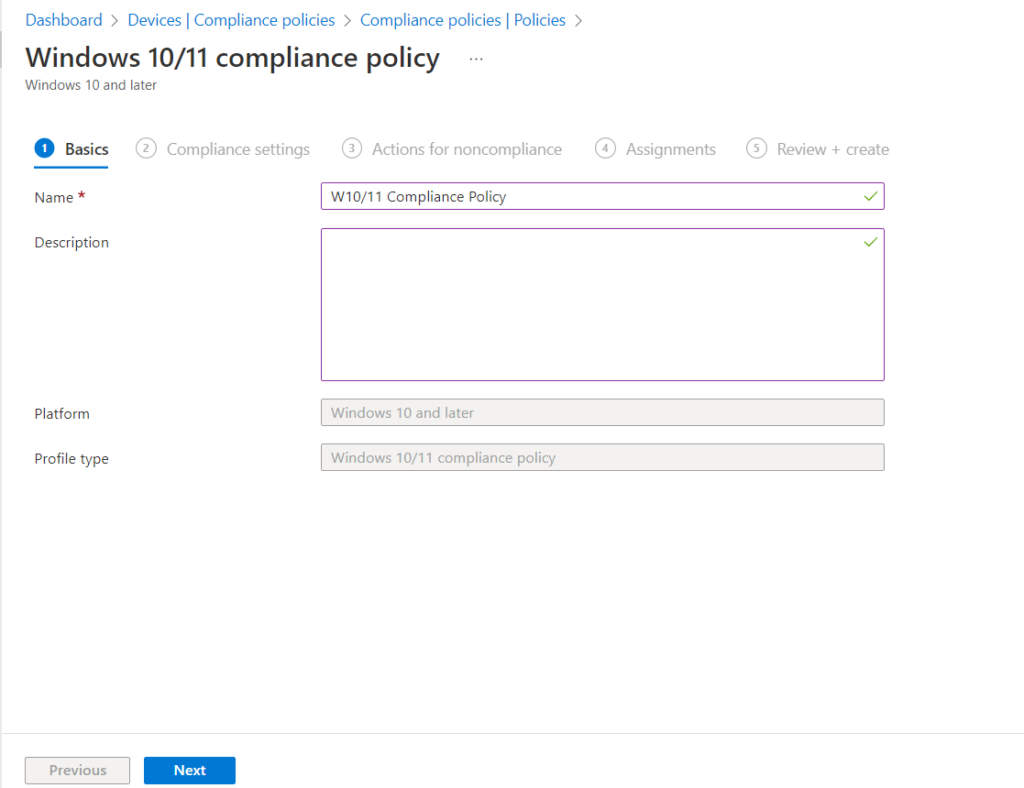

İlke oluşturmak için Devices – Compliance Polices – Create Policy adımlarını takip edebilirsiniz. Öncelikle platform seçmemiz gerekiyor ben bu örnek için Windows 10 ve sonrası sürümleri seçiyorum. Ortamımda Windows 10 21H1 den eski bir client bulunmakta. Uyumsuzluk raporumu buna göre tasarlayacağım.

Daha sonra her zamanki gibi bir policy ismi belirlememiz gerekiyor.

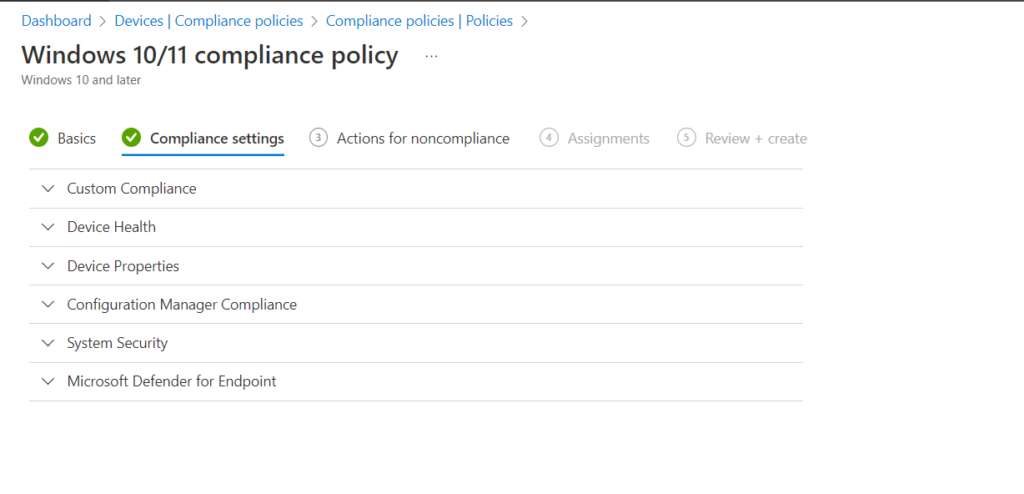

Uyumluluk ilkesi aşağıdaki policylerden oluşmaktadır.

Custom Compliance

Device Health

Device Properties

Configuration Manager Compliance

System Security

Microsoft Defender for Endpoint

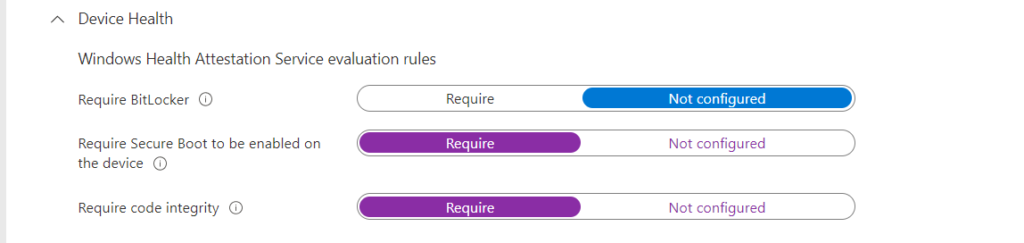

Device Health;

Bu bölümde, Windows Sistem Durumu Kanıtlama Hizmeti değerlendirme kurallarını yapılandırabilirsiniz. Windows Sağlık Onayı ile Windows 10 cihazının güvenlik durumunu koruyabilir, denetleyebilir ve raporlayabilirsiniz. Bunu yaparak, UEFI güvenli önyükleme gibi donanım teknolojilerini kullanarak aygıtı düşük düzeyli rootkit’lerden ve önyüklemelerden koruyabilirsiniz.

Device Health altında kullandığımız yapılandırmalar ise aşağıdaki gibidir;

Require Secure boot to be enabled on: ConGüvenli Önyükleme, kritik önyükleme dosyalarının ve sürücülerinin önyükleme sırasında imzalanmasını ve doğrulanmasını sağlayan UEFI üretici yazılımı tabanlı bir özelliktir. Güvenli Önyükleme, sistemin derleme zamanında OEM tarafından tanımlanan ilkeleri kullanarak kullanılabilir bir işletim sistemine tam olarak önyüklenmesine izin verilmeden önce, Windows Önyükleme Yöneticisi, BCD deposu, Windows işletim sistemi yükleyici dosyası ve diğer önyükleme açısından kritik DLL’lerin imza değerlerini önyükleme sırasında denetler. Güvenli Önyükleme, Windows platformuna yönelik birçok önyükleme tabanlı rootkit türü, kötü amaçlı yazılım ve güvenlikle ilgili diğer saldırıları önler.

Require code integrity yapılandırmasını etkinleştiriyorum. Bu yapılandırma; Require Code Integrity (Kod Bütünlüğü), Device Guard’ın yalnızca Device Guard Kod Bütünlüğü ilkesiyle uyumlu sürücülerin, yürütülebilir dosyaların ve DLL’lerin çalışmasına izin verilmesini sağlayan bir özelliğidir.

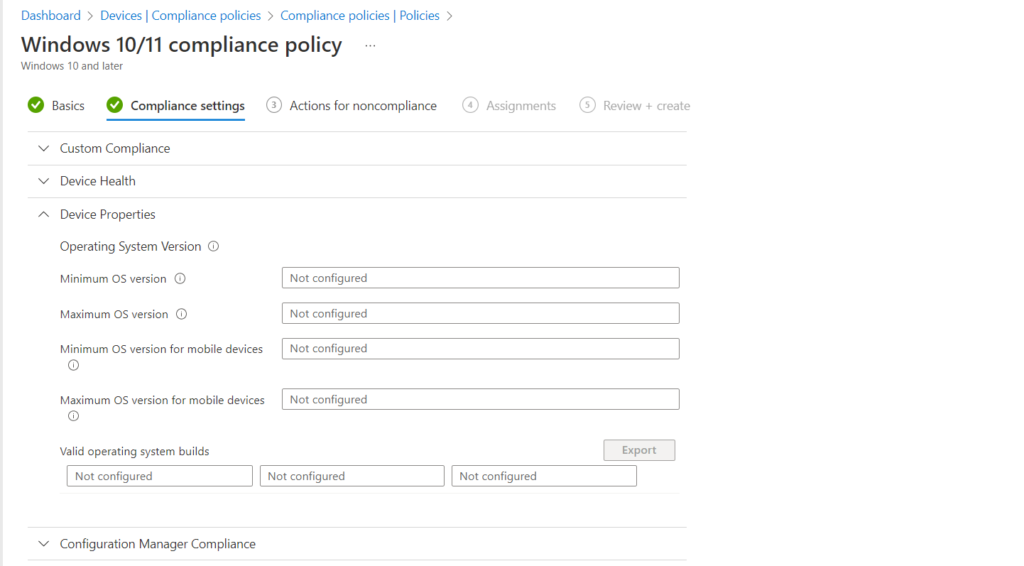

Device Properties

Device Properties altında aşağıdaki yapılandırmaları yapabiliyoruz.

- Minimum işletim sistemi sürümü

- Maksimum işletim sistemi sürümü

- Mobil cihazlar için minimum işletim sistemi sürümü

- Mobil cihazlar için maksimum işletim sistemi sürümü

- Geçerli İşletim sistemi derlemeleri

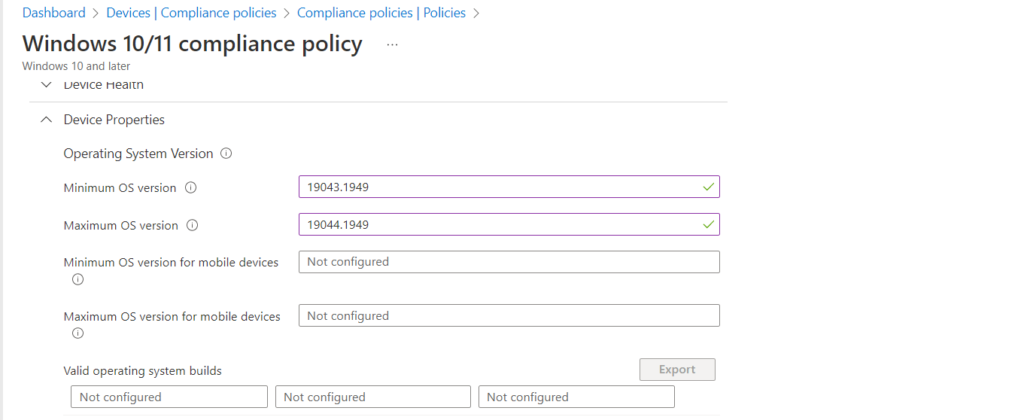

Ortamınızda olmasını istediğiniz minimum OS Versiyonunu girmeniz gerekiyor ve Maximum OS versiyonlarını girmeniz gerekiyor.

Windows 10 için Release bilgilerini aşağıdaki linkten öğrenebilirsiniz;

Windows 10 – release information | Microsoft Docs

Windows 10 minimum ve maksimum sürümünü yapılandırmak için Minimum işletim sistemi sürümü ve Maksimum işletim sistemi sürümü alanlarını kullanmanız gerekiyor.. Mobil cihazlar için Minimum işletim sistemi sürümü ve Mobil cihazlar için Maksimum sürüm artık aktif olarak kullanılmayan Windows 10 Mobile’a atıfta bulunmaktadır.

Örneğin, yalnızca Windows 10 20H1’ye izin vermek istiyorsanız, 19043.1949’i minimum olarak ve 19044.1949’ı, maksimum sürüm olarak belirtmelisiniz. İlkenin sonundaki dizeyi İşletim Sisteminin geçerli sürümüne göre değerlendirdiğini unutmayın.

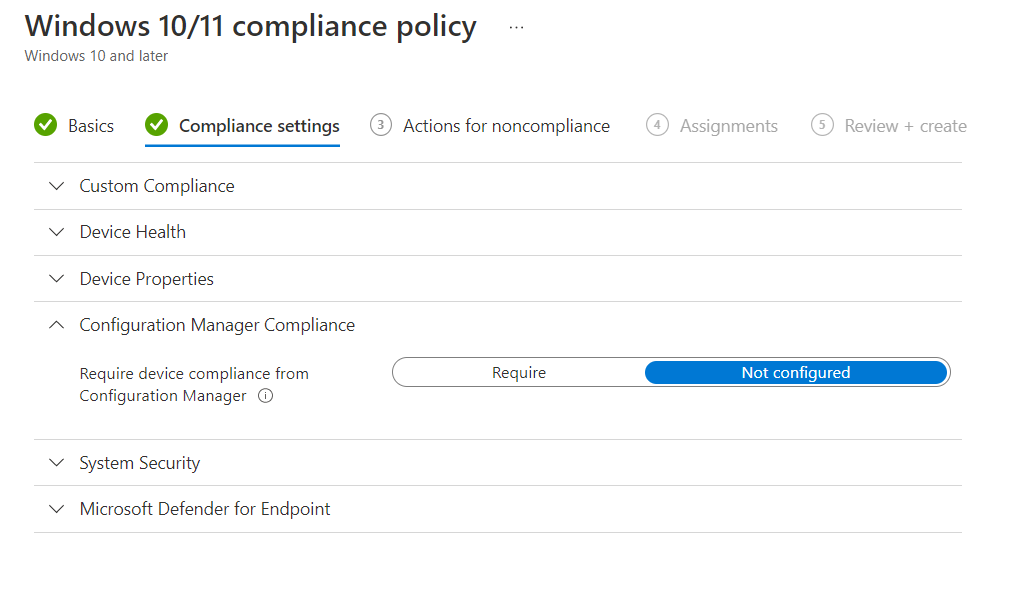

Configuration Manager Compliance

Ortamınızda ortak yönetim dediğimiz (Endpoint Configuration/ConfigMGR ve Microsoft Endpoint Manager) uyumluluk ilkenizde ConfigMgr uyumluluk işlevini kullanabilirsiniz.

System Security

System Security yapılandırması geniş bir alanı kapsamaktadır

- Password

- Encryption

- Device Security

- Defender

Password;

Uyumlu olarak kabul edilmek için bir parola kullanarak cihazın kilidini açmanın gerekli olup olmadığını belirtebilirsiniz. Metin mobil cihazları işaret etse de, bu ayar Windows masaüstü sürümleri için etkilidir. 1234 veya 1111 gibi basit parolalara izin verilip verilmeyeceğini ve sayısal veya alfasayısal bir PIN kullanılıp kullanılamayacağını belirtebilirsiniz. Cihaz varsayılanı’nı kullanırken, her ikisini de kullanabilirsiniz. Ayrıca, minimum parola uzunluğunu, parola gerekmeden önce etkin olmama dakikalarını ve parolaların gün içinde ilgili süre sonu ile sona erip ermeyeceğini de belirtebilirsiniz.

Encryption

Bu ayar, cihazda işletim sistemi sürücüsü düzeyinde şifrelemenin olup olmadığını kontrol edilmesini sağlamaktadır. Bu ayarı kullanırken, işletim sistemi şifrelemenin etkinleştirildiğini bildirirse uyumlu olursunuz.

Device Security

- Güvenlik duvarının açılmasını ve izlenmesini gerektiren güvenlik duvarı

- TPM modülünün bulunmasını gerektiren Güvenilir Platform Modülü (TPM)

- Bir virüsten koruma ürününün bulunmasını ve Microsoft değilse Windows Güvenlik Merkezi’ne kayıtlı olmasını gerektiren virüsten koruma

- Bir casus yazılımdan koruma ürününün bulunmasını ve Microsoft değilse Windows Güvenlik Merkezi’ne kayıtlı olmasını gerektiren casus yazılımdan koruma yazılımı

Defender

Defender alt bölümünün ayarları yalnızca Windows masaüstü için geçerlidir. Aşağıdaki ayarlar yapılandırılabilir:

- Microsoft Defender Antimalware, ilkenin Defender Kötü Amaçlı Yazılımdan Koruma hizmetinin etkin olup olmadığını denetlemesini gerektirecek şekilde ayarlanır

- Microsoft Defender Antimalware minimum sürümü, cihazın uyumlu olarak kabul edilebilmesi için minimum sürümü mevcut olacak şekilde yapılandırmanıza olanak tanır.

- Microsoft Defender Antimalware güvenlik zekası güncel, tam olarak ima ettiği gibi yapar – güvenlik istihbaratının güncel olup olmadığını ve güncel olup olmadığını denetler.

- Gerçek zamanlı koruma, gerçek zamanlı korumanın etkin olup olmadığını doğrular.

Yapılandırmamızı yaptık ve diğer yapılandırmalar için küçük temel detayları verdikten sonra bir sonraki adıma geçebiliriz. (Actions for noncompliance)

Uyumlu olmayan bir cihazı belirli bir gün sonra kullanımdan kaldırmaya karar verebilirsiniz. Cihaz uyumlu değilse ve yapılandırılan gün sayısını geçirirse, Yönetici konsolunda kullanımdan kaldırılmak üzere değerlendirilen cihazlar listesine eklenir.

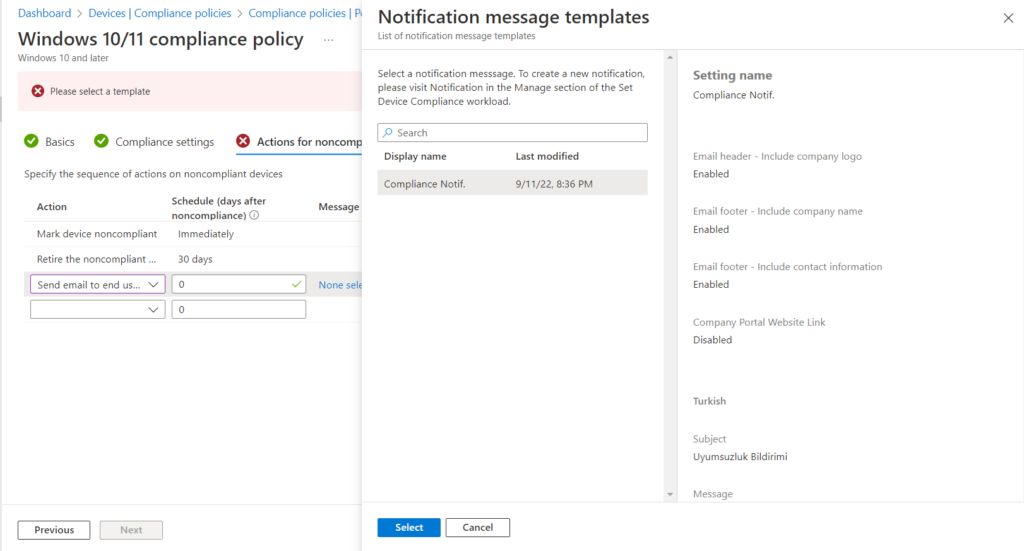

Uyumsuzluk eylemi sekmesinde, aşağıdaki eylemleri seçin.

- Cihazı uyumsuz olarak işaretleme – 0 ile 360 gün arası giriş yapabiliyorsunuz

- Son kullanıcıya e-posta gönder :

- Günleri programlayın : Hemen

- Mesaj şablonu: daha önce oluşturduğumuz bildirim mesajı şablonunu seçin

- Ek alıcılar: Kullanıcıya gönderilen e-postadaki ek alıcıları kopyalamak istiyorsanız AD grubu ekleyin.

- Uyumsuzluk cihazını kullanımdan kaldırma: 30 gün

Assignments adımında ise hangi kullanıcılara, gruplara uygulayacağımız seçiyoruz. Ben all User diyerek tüm kullanıcıları seçiyorum.

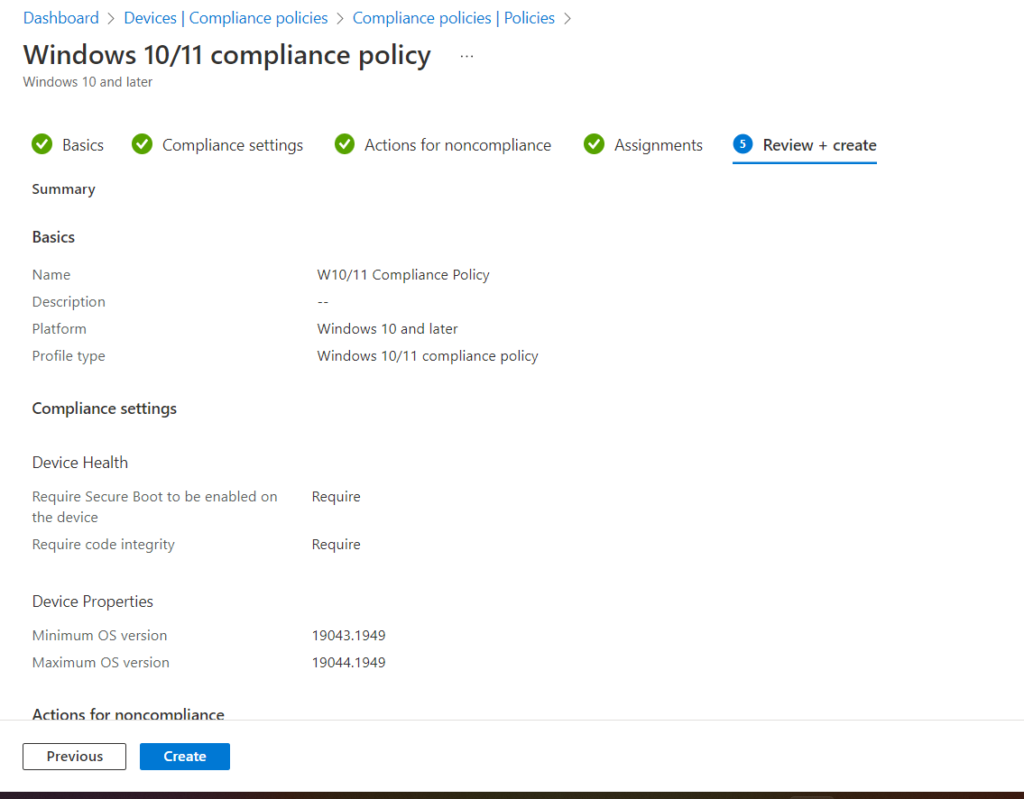

Son adımda ise yapılandırmalarımızı önizleyebiliyoruz ve sonra ilkemizi oluşturabiliriz.

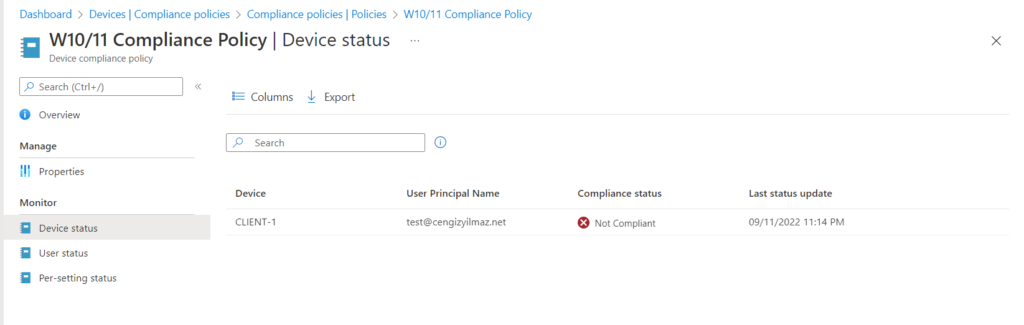

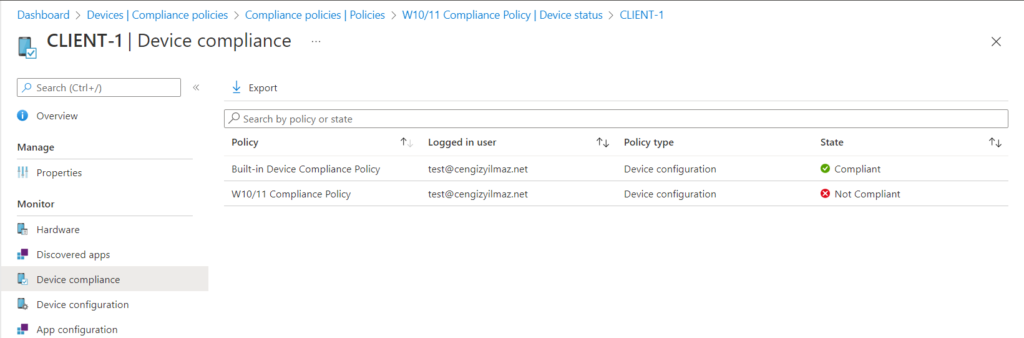

İlke oluşumu tamamlandıktan sonra Devices – Compliance policies altından ilkemizi seçerek durumu görüntüleyebiliriz.

Değerlendirme işlemi tamamlandığında uyumluluk durumunu aşağıdaki gibi görebilirsiniz. Ayrıca test kullanıcısı için mail gönderimide yapılacaktır.

Report bölümünden Device compliance raporunu inceleyerek ayrıntılı bilgi olabilirsiniz.

Eline sağlık.

Teşekkür ederim hocam.