LummaC2 Kötü Amaçlı Yazılımı Windows Kullanıcılarını Etkilemek İçin Total Commander Crack’i Olarak Gizleniyor

AhnLab Security Intelligence Center (ASEC) tarafından yapılan bir araştırma, LummaC2 zararlı yazılımının Total Commander kırma yazılımı gibi görünerek Windows kullanıcılarını hedef aldığını ortaya çıkardı. Bu kötü amaçlı kampanya, korsan yazılım arayan kullanıcıları tuzak bir indirme sayfasına yönlendiriyor ve kişisel verilerini çalmayı amaçlıyor.

Virüs Nasıl Çalışıyor?

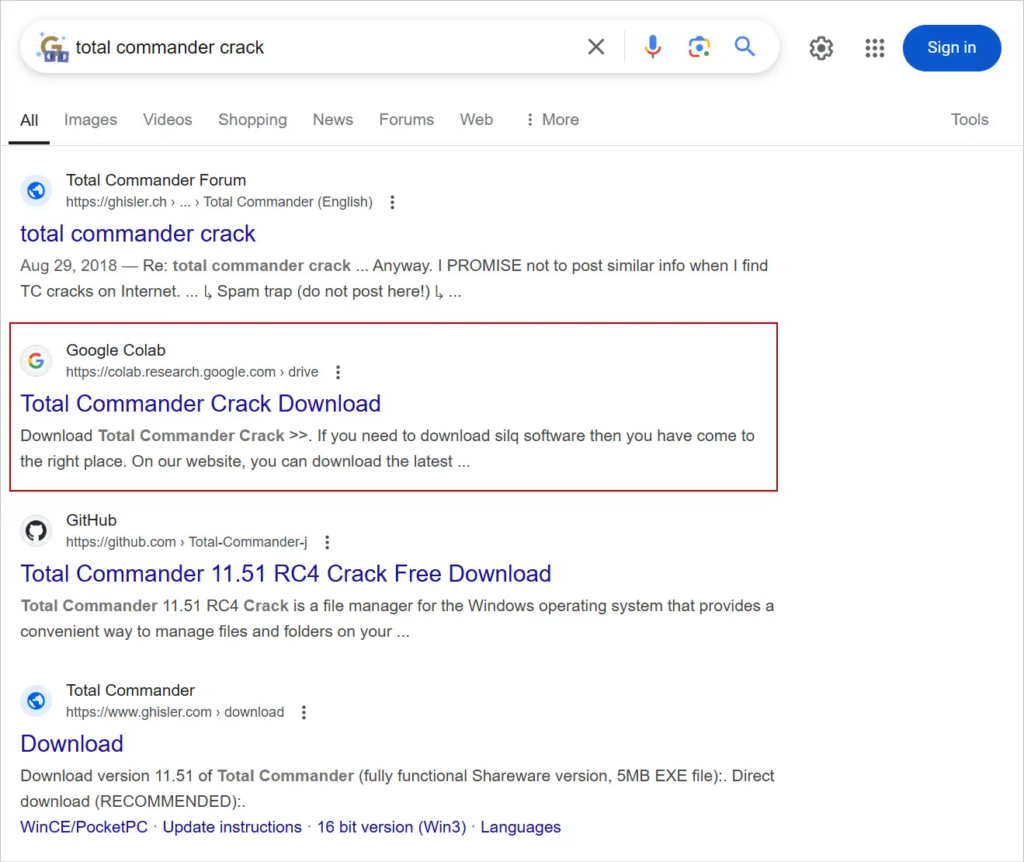

Kampanya, Google’da “Total Commander Crack” araması yapan kullanıcıları sahte bir indirme sayfasına yönlendiriyor. Bu sayfa, Google Colab Drive üzerinde barındırılıyor. Kullanıcılar, indirme butonuna tıkladıklarında çift sıkıştırılmış bir ZIP dosyası alıyor. Bu dosya, şifre korumalı bir RAR arşivi içeriyor.

Kullanıcılar, “installer_1.05_38.2.exe” adlı bir kurulum dosyasını çalıştırdıklarında, LummaC2 zararlı yazılımı sistemlerine bulaşıyor. LummaC2, bir bilgi çalma (infostealer) zararlı yazılımı olarak tanımlanıyor ve şu tür hassas verileri hedef alıyor:

- Tarayıcılarda kayıtlı kullanıcı bilgileri (Chrome, Firefox, Edge)

- E-posta ve otomatik giriş programı şifreleri

- Kripto para cüzdanı verileri

- Çevrimiçi hizmetler için oturum çerezleri

ASEC’e göre, LummaC2 bulaşan bir sistemdeki hassas bilgiler, saldırganın komuta ve kontrol (C&C) sunucusuna gönderiliyor. Bu veriler, karanlık ağ forumlarında satılabilir veya kurumsal veri ihlalleri gibi daha büyük siber saldırılar için kullanılabilir.

Yazılım Nasıl Gizleniyor?

LummaC2, birden fazla katmanlı sıkıştırma ve şifreleme yöntemleri kullanarak kendini gizliyor. Bu yöntemler arasında NSIS (Nullsoft Scriptable Install System), AutoIt Scripting Engine ve Batch script obfuscation teknikleri bulunuyor. NSIS betiği, sistem değişkenlerini manipüle ederek tespit edilmeyi zorlaştırıyor.

Zararlı yazılım çalıştırıldığında, AutoIt tabanlı bir yükü şifresini çözüyor ve LummaC2’yi doğrudan sistem belleğine enjekte ediyor. Bu yöntem, antivirüs yazılımlarını atlatmayı amaçlıyor.

Kullanıcılar Nasıl Korunabilir?

Kullanıcılar, bu tür tehditlerden korunmak için aşağıdaki önlemleri alabilir:

- Korsan yazılımlardan uzak durun ve yalnızca resmi kaynaklardan yazılım indirin.

- Şüpheli e-posta eklerini ve indirme bağlantılarını açmayın.

- Antivirüs yazılımlarını güncel tutun ve düzenli olarak sistem taraması yapın.

- İki faktörlü kimlik doğrulama (2FA) kullanarak hesaplarınızı güçlendirin.

LummaC2 zararlı yazılımı, kullanıcıların kişisel ve finansal bilgilerini hedef alan ciddi bir tehdit oluşturuyor. Bu tür saldırılardan korunmak için güvenli yazılım edinme alışkanlıkları edinmek ve siber güvenlik önlemlerini ihmal etmemek büyük önem taşıyor.