LockBit 2.0 fidye yazılımının, Active Directory grup ilkelerini kullanarak bir Windows etki alanının şifrelenmesini otomatikleştiren yeni bir sürümü bulundu.

LockBit fidye yazılımı operasyonu Eylül 2019’da, ağları ihlal etmek ve cihazları şifrelemek için kullanılan bir hizmet olarak kullanılmaya başlanmıştı.

Hizmeti kullanan saldırgan gruplar fidye ödemesinin %70-80’ini alırken, fidye miktarının geri kalanı LockBit geliştiricilerine kalıyordu.

LockBit, geliştiricilerinin forumlarda yapmış olduğu teşvik ve tanıtımlar ile zaman geçtikçe çok daha aktif hale geldi.

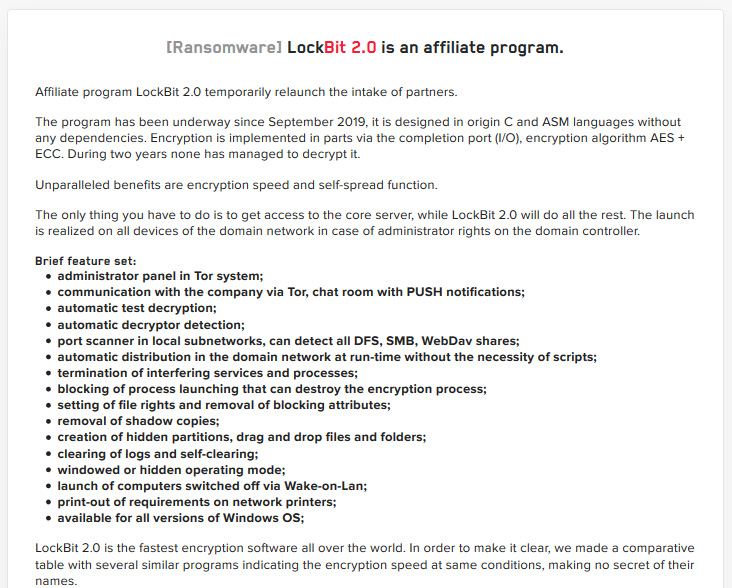

Fidye yazılımı konuları bilgisayar korsanlığı forumlarında [1, 2] yasaklandıktan sonra LockBit, veri sızıntısı sitelerinde LockBit 2.0 adıyla yeni bir hizmet olarak tanıtılmaya başladı.

LockBit’in yeni sürümüne, ikisi aşağıda özetlenen çok sayıda gelişmiş özellik dahil edildi.

Ağdaki cihazları şifrelemek için grup ilkesi güncellemesini kullanıyor

LockBit 2.0, birçoğu geçmişte diğer fidye yazılım hizmetleri tarafından kullanılan uzun bir özellik listesi sunuyor.

Bununla birlikte, geliştiricilerin bir Windows etki alanı genelinde fidye yazılımı dağıtımını komut dosyalarına ihtiyaç duymadan otomatikleştirdiğini iddia ettikleri bir özellik de eklendi.

Tehdit aktörleri bir ağı ihlal ettiğinde ve nihayet etki alanı denetleyicisinin kontrolünü ele geçirdiğinde, virüsten koruma yazılımını devre dışı bırakan komut dosyalarını dağıtmak ve ardından fidye yazılımını ağdaki makinelerde yürütmek için üçüncü taraf yazılımları kullanırlar.

MalwareHunterTeam tarafından keşfedilen ve BleepingComputer ve Vitali Kremez tarafından analiz edilen LockBit 2.0 fidye yazılımında ise tehdit aktörleri bu süreci otomatikleştirmiş durumda.

Fidye yazılımı çalıştırıldığında, etki alanı denetleyicisinde ağdaki her cihaza gönderilecek olan yeni grup ilkeleri oluşturuluyor.

Bu ilkeler, aşağıda gösterildiği gibi, Microsoft Defender’ın gerçek zamanlı korumasını, uyarılarını, örnekleri Microsoft’a göndermesini ve kötü amaçlı dosyaları tespit ederken varsayılan eylemlerini devre dışı bırakmakta.

[General]

Version=%s

displayName=%s

[Software\Policies\Microsoft\Windows Defender;DisableAntiSpyware]

[Software\Policies\Microsoft\Windows Defender\Real-Time Protection;DisableRealtimeMonitoring]

[Software\Policies\Microsoft\Windows Defender\Spynet;SubmitSamplesConsent]

[Software\Policies\Microsoft\Windows Defender\Threats;Threats_ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\Threats\ThreatSeverityDefaultAction]

[Software\Policies\Microsoft\Windows Defender\UX Configuration;Notification_Suppress]Fidye yazılımı dosyasını Windows cihazlarda zamanlanmış olarak başlatan bir görev de dahil olmak üzere diğer grup ilkeleri de oluşturulur.

Fidye yazılımı daha sonra grup ilkesi güncellemesini Windows etki alanındaki tüm makinelere göndermek için aşağıdaki komutu çalıştırır.

powershell.exe -Command "Get-ADComputer -filter * -Searchbase '%s' | foreach{ Invoke-GPUpdate -computer $_.name -force -RandomDelayInMinutes 0}"

Kmez, fidye yazılımının bu işlem sırasında bilgisayarların bir listesini almak için etki alanı denetleyicisinin ADS’sine karşı LDAP sorguları gerçekleştirmek için Windows Active Directory API’lerini de kullandığını söyledi.

Bu listeyi kullanarak, yürütülebilir fidye yazılımı her cihazın masaüstüne kopyalanacak ve grup ilkeleri tarafından yapılandırılan zamanlanmış görev, aşağıdaki UAC baypasını kullanarak fidye yazılımını başlatacaktır:

Software\Microsoft\Windows NT\CurrentVersion\ICM\Calibration "DisplayCalibrator"Fidye yazılımı bir UAC baypası kullanılarak yürütüleceğinden, program şifrelenen cihazda herhangi bir dış uyarı olmaksızın arka planda sessizce çalışacaktır.

MountLocker daha önce LDAP sorguları gerçekleştirmek için Windows Active Directory API’lerini kullanmış olsa da, bir fidye yazılımının kötü amaçlı yazılımın grup ilkeleri aracılığıyla dağıtımını otomatikleştirdiğini ilk kez görüyoruz.

Kremez, konu ile ilgili yaptığı açıklamada şu ifadeleri kullandı: “Bu, bu işlemi otomatikleştiren ilk fidye yazılımı işlemidir ve bir tehdit aktörünün Microsoft Defender’ı devre dışı bırakmasına ve fidye yazılımını tek bir komutla tüm ağda yürütmesine olanak tanır.”

“LockBit 2.0 fidye yazılımının, Active Directory grup ilkelerini kullanarak bir Windows etki alanının etkileşimini ve ardından şifrelemesini otomatikleştiren yeni bir sürümü bulundu.”

“Kötü amaçlı yazılım, yeni kötü amaçlı yazılım operatörleri için “pentester” işlemlerini kolaylaştıran anti-virüs devre dışı bırakma ile küresel politikayı yerleşik güncellemenin yanı sıra, yerel etki alanlarına fidye yazılımı yayan aktif dizin ile etkileşime girme konusunda yeni bir yaklaşım geliştirmiş.”

LockBit 2.0, fidye notunu ağ yazıcıları üzerinden gönderiyor

LockBit 2.0 ayrıca, daha önce Egregor Ransomware tarafından kullanılan ve fidye notunu ağdaki tüm yazıcılara gönderen bir özellik de içeriyor.

Fidye yazılımı bir aygıtı şifrelemeyi bitirdiğinde, fidye notunu aşağıda gösterildiği gibi ağ yazıcıları üzerinden art arda yazdırıyor.

Kaynak: bleepingcomputer.com

Diğer Haberler

LG, Mağazalarında iPhone Satmaya Başlayacağını Duyurdu

Microsoft, Yazdırma Sorunlarını Gidermek İçin Acil Güncelleme Yayınladı

Güvelik Uzmanları Kaseya Unitrends Yedekleme Çözümü İçin Uyarılarda Bulundu