Linux tabanlı LockBit fidye yazılımı, VMware alt yapılarını hedef almaya başladı. Ekim ayında LockBit, VMware ESXi sanal makinelerini hedefleyen yeni bir Linux şifreleyici de dahil olmak üzere, RAMP bilgisayar korsanlığı forumlarında Hizmet olarak Fidye yazılımı operasyonlarının yeni özelliklerini tanıtmaya başladı.

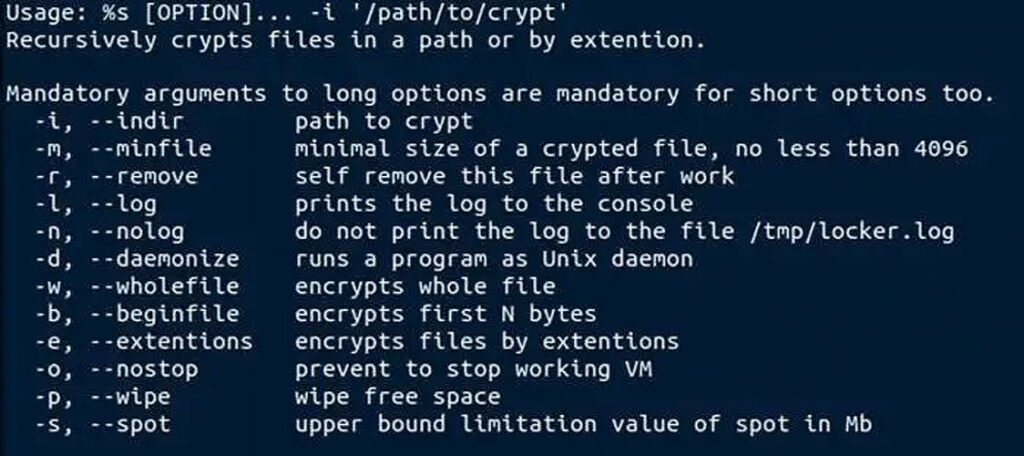

Trend Micro araştırmacıları yeni raporda, fidye yazılımı çetesinin Linux şifreleyicisini analiz etti ve VMWare ESXi ve vCenter kurulumlarını hedeflemek için nasıl kullanıldığını açıkladı. LockBits çeşitli özellikleri etkinleştirmelerine ve devre dışı bırakmalarına olanak tanıyan bir komut satırı arabirimi sağlar. Bu özellikler, aşağıdaki resimde gösterildiği gibi, bir dosyanın ne kadar büyük olduğunu ve kaç baytın şifreleneceğini, sanal makinelerin çalışmasının durdurulup durdurulmayacağını veya sonrasında boş alanın silinip silinmeyeceğini belirleme gibi seçenekler sunuyor.

Bununla birlikte, LockBit linux şifreleyiciyi öne çıkaran şey, hangi sanal makinelerin çalıştığını kontrol etmek ve şifrelenirken bozulmamaları için onları temiz bir şekilde kapatmak için hem VMware ESXI hem de VMware vCenter komut satırı yardımcı programlarının kullanılması.

Kullanılan bazı komutlar ise şöyle:

| Command | Description |

|---|---|

| vm-support –listvms | Obtain a list of all registered and running VMs |

| esxcli vm process list | Get a list of running VMs |

| esxcli vm process kill –type force –world-id | Power off the VM from the list |

| esxcli storage filesystem list | Check the status of data storage |

| /sbin/vmdumper %d suspend_v | Suspend VM |

| vim-cmd hostsvc/enable_ssh | Enable SSH |

| vim-cmd hostsvc/autostartmanager/enable_autostart false | Disable autostart |

| vim-cmd hostsvc/hostsummary grep cpuModel | Determine ESXi CPU model |

Trend Micro, şifreleyicinin dosyaları şifrelemek için AES’yi ve şifre çözme anahtarlarını şifrelemek için elliptic-curve cryptography (ECC) algoritmalarını kullandığını belirtiyor.

Kaynak: bleepingcomputer.com