Linux Sistemleri için Karanlık Bir Dönem mi Başlıyor? Bootkitty Tehdidi Büyüyor!

Linux sistemlerini hedef alan ilk UEFI bootkit, Bootkitty adıyla ortaya çıktı. Bu tür zararlı yazılımlar, işletim sistemi yüklenmeden önce sistemin boot sürecini ele geçirerek, düşük seviyede kontrol sağlar ve geleneksel güvenlik araçlarını atlatabilir.

ESET araştırmacıları tarafından keşfedilen Bootkitty, özellikle Ubuntu sistemlerini hedef alan bir UEFI bootkit prototipi. Şu an için yalnızca belirli GRUB ve kernel sürümleriyle çalışabilen bu zararlı yazılım, henüz gerçek saldırılarda kullanılmasa da Linux sistemleri için önemli bir tehdit potansiyeli taşır.

Bootkitty Nasıl Çalışıyor?

Bootkitty’nin ana çalışma prensibi şu şekildedir;

1. Secure Boot Atlama

UEFI güvenlik protokollerini (EFI_SECURITY2_ARCH_PROTOCOL ve EFI_SECURITY_ARCH_PROTOCOL) ele geçirerek Secure Boot’u etkisiz hale getiriyor.

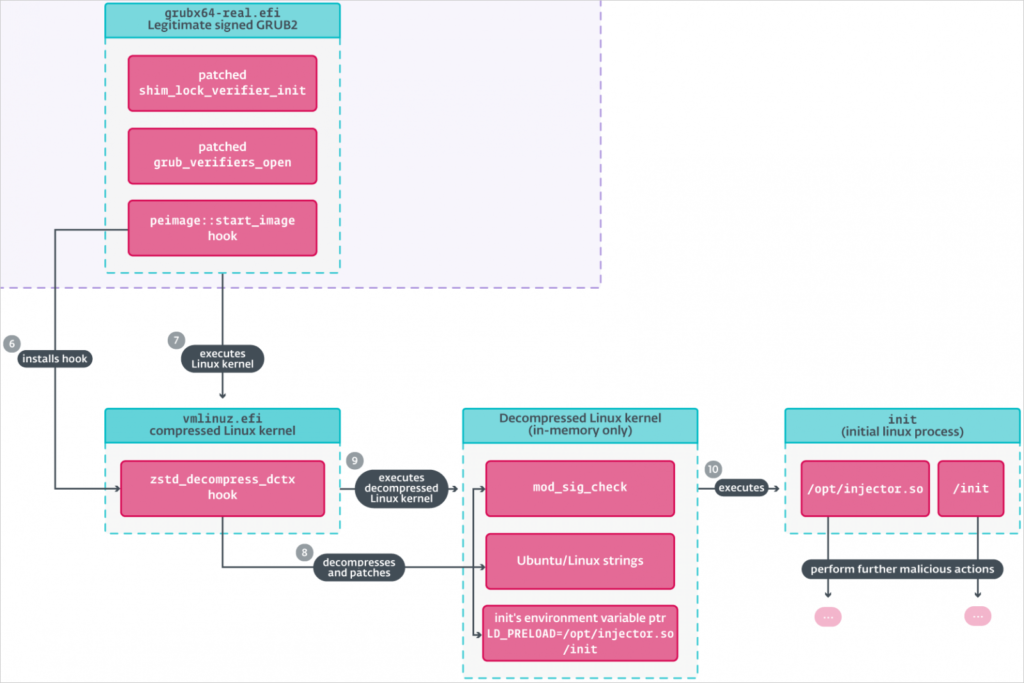

2. GRUB İşlevlerini Manipüle Etme

GRUB’un “start_image” ve “grub_verifiers_open” gibi işlevlerini değiştirerek imza doğrulamalarını devre dışı bırakıyor.

3. Kernel Modüllerini Gizleme

Linux kernel’in imza doğrulama mekanizmalarını atlayarak zararlı modüllerin sorunsuz yüklenmesini sağlıyor.

4. LD_PRELOAD Kullanımı

Sistemin başlangıcında zararlı bir kütüphaneyi enjekte ederek süreci kontrol ediyor.

Şu anda ciddi bir tehdit olsa da Bootkitty, birçok teknik eksiklik barındırıyor. Bu eksiklikler;

- Secure Boot açık olmayan sistemlerde çalışabiliyor.

- Hedef sistemlerin yalnızca belirli konfigürasyonlarına uyum sağlayabiliyor.

- Kod yapısında kullanılmayan birçok işlev yer alıyor.

- Çoğu zaman sistem çökmelerine neden oluyor.

Linux sistemlere yönelik tehditlerin evrimi Windows tabanlı bootkitlere kıyasla şu an için düşük oranda olabilir. Ancak Linux hedefli bir UEFI bootkit’in geliştirilmesi, Linux sistemlerinin artan popülaritesine yönelik siber tehditlerin genişlediğini gösteriyor. Şirketlerin ve bireylerin Linux sistemler için güvenlik önlemlerini artırması bu yüzden çok daha önemli bir hale geliyor.