Land Rover’ın Veritabanının HELLCAT Fidye Yazılımı Grubunun Hedefi Olduğu İddia Ediliyor

Land Rover, HELLCAT fidye yazılımı grubunun hedefi olmuş olabilir. Grubun, şirketin gizli verilerine ulaşarak çeşitli hassas bilgileri sızdırdığı öne sürülüyor. Sızdırıldığı iddia edilen veriler arasında özel belgeler, kaynak kodları ve çalışan ile iş ortaklarına ait verilerin yer aldığı iddia edildi.

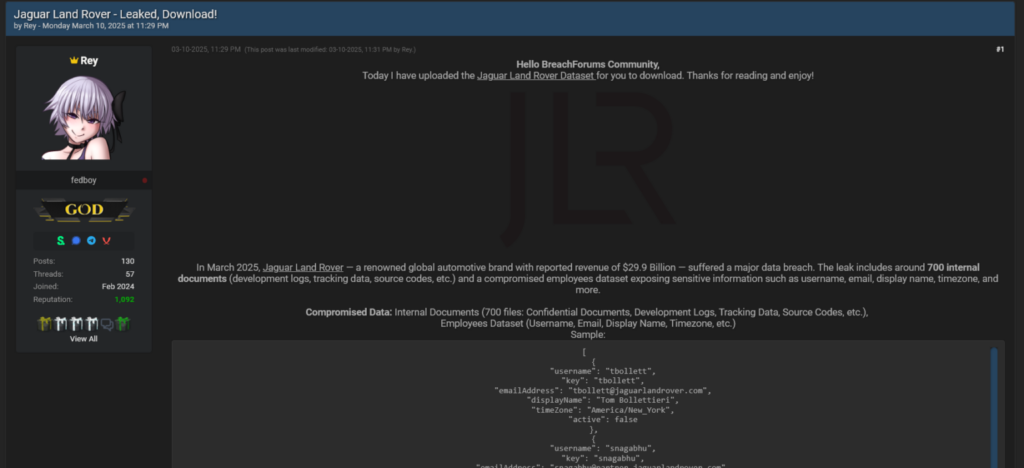

Saldırının, “Rey” takma adını kullanan bir tehdit aktörü tarafından gerçekleştirildiği söyleniyor. Bu olay, daha önce Telefónica, Schneider Electric ve Orange gibi büyük şirketlere yapılan saldırılara benzerlik gösteriyor. HELLCAT’in imza niteliğindeki tekniği, Infostealer zararlı yazılımıyla ele geçirilen Jira kimlik bilgilerini kullanmak oldu.

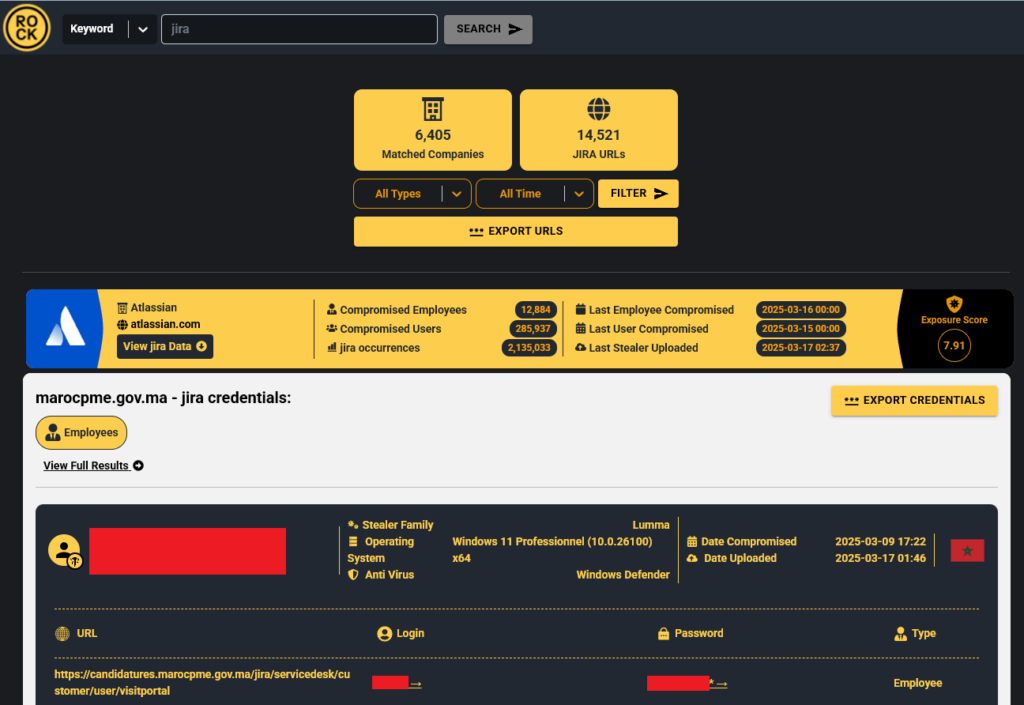

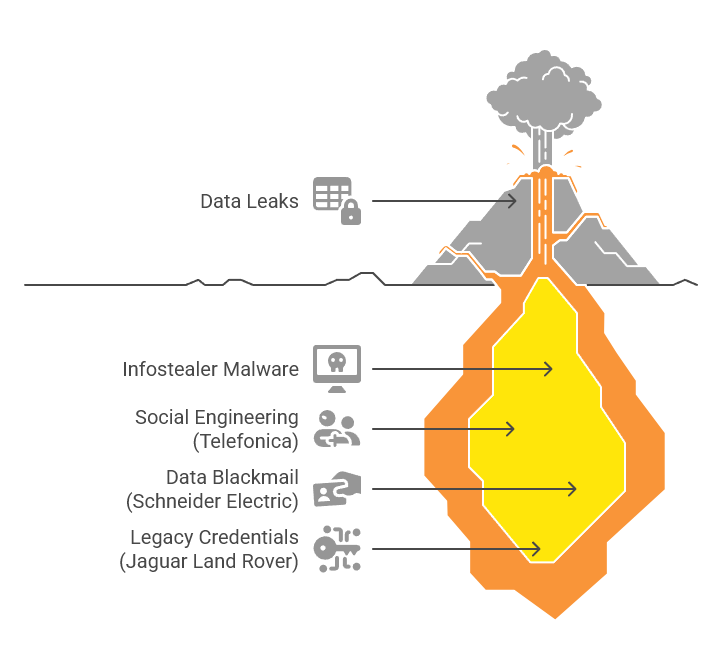

Saldırının en dikkat çekici yanı, Infostealer zararlı yazılımının kullanılmasıydı. Bu yazılım, çalışanların cihazlarına genellikle phishing e-postaları, kötü amaçlı indirmeler veya zararlı siteler aracılığıyla bulaşıyor. Yazılım, kurumsal sistemlere ait kimlik bilgilerini ele geçiriyor. Bu bilgiler daha sonra karanlık ağda satılıyor veya tehdit aktörleri tarafından kullanılıyor.

Jaguar Land Rover saldırısında, çalınan kimlik bilgileri LG Electronics çalışanına aitti. Bu çalışanın, infostealer ile enfekte olduğu ve üçüncü şahıs kimlik bilgileri aracılığıyla Land Rover’ın Jira sunucusuna erişim sağlandığı öne sürülüyor.

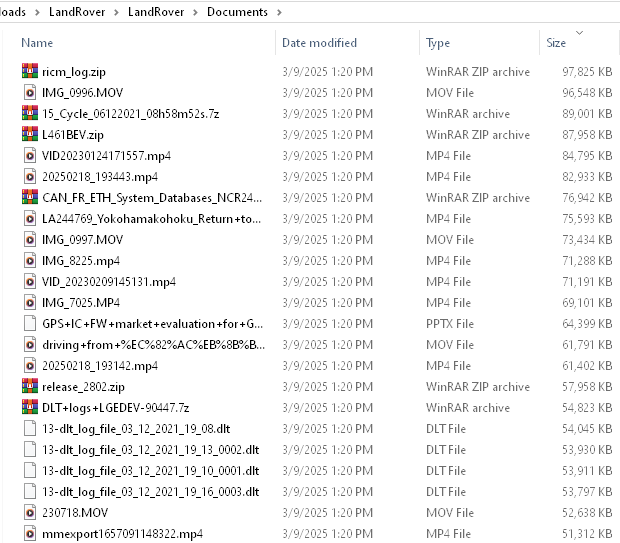

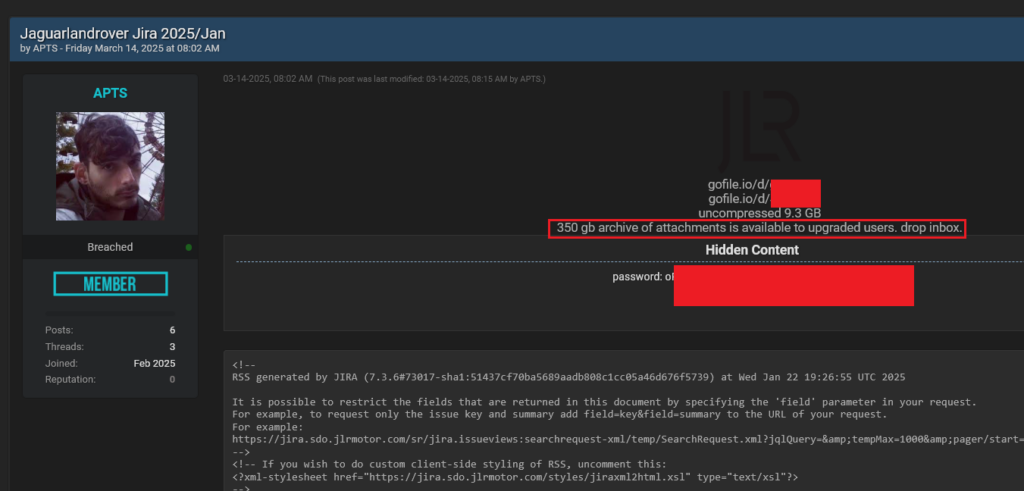

İddialara göre, Rey tarafından yapılan ilk açıklamadan birkaç gün sonra, saldırı daha da karmaşık bir hale geldi. “APTS” takma adıyla bilinen ikinci bir tehdit aktörünün, 2021 yılına ait infostealer kimlik bilgilerini kullanarak Jaguar Land Rover sistemlerine sızdığı ve daha büyük bir veri sızıntısına yol açtığı ileri sürülüyor. APTS, ayrıca bir Jira panosunun ekran görüntüsünü ve ek bazı hassas verileri paylaştı.

Rey’in saldırısını duyurmasından sadece günler sonra, “APTS” takma adını kullanan ikinci bir tehdit aktörü ortaya çıktı. APTS, 2021 yılına ait başka bir LG Electronics çalışanının kimlik bilgilerini kullanarak JLR’nin sistemlerine sızdığını iddia etti. APTS, Rey’in sızdırdığı verilerden daha büyük bir veri setini ele geçirdiğini öne sürdü.

APTS, Jira panosuna ait bir ekran görüntüsü paylaştı ve ek hassas verileri sızdırdığını iddia etti. Hudson Rock’un veritabanında bulunan kimlik bilgileriyle eşleşen bu bilgiler, saldırının boyutunu daha da endişe verici hale getirdi.

JLR ihlalini diğerlerinden ayıran şey, çalınan kimlik bilgilerinin eski olmasıydı. Hudson Rock, 2018’den bu yana Infostealer enfeksiyonlarını takip ediyor. Şirket, çalınan kimlik bilgilerini daha önce tespit etmişti. Ancak bu bilgiler, JLR’nin sistemlerinde değiştirilmemiş ve geçerliliğini korumuştu. Bu durum, saldırganların yıllar sonra bile bu bilgileri kullanabileceğini gösteriyor.

Jaguar Land Rover ihlali, Infostealer zararlı yazılımının yıkıcı potansiyelini bir kez daha ortaya koydu. Telefónica ihlali, bu tür enfeksiyonların sosyal mühendislik saldırılarını nasıl kolaylaştırdığını gösterdi. Schneider Electric vakası, çalınan verilerin şantaj amacıyla kullanılabileceğini ortaya çıkardı. Orange örneği ise yapay zekânın bu tür sızıntıları nasıl büyütebileceğini gösterdi. JLR ihlali, eski kimlik bilgilerinin taşıdığı riski bir kez daha hatırlattı.

Bu ihlal, şirketler için önemli dersler içeriyor. Infostealer enfeksiyonları, tek seferlik olaylar değil, zaman bombalarıdır. Çalınan kimlik bilgileri, şirketler güçlü izleme, çok faktörlü kimlik doğrulama (MFA) veya düzenli kimlik bilgisi güncelleme politikaları uygulamadığı sürece yıllarca risk oluşturabilir.

Atlassian Jira, kurumsal iş süreçlerindeki merkezi rolü ve barındırdığı zengin veriler nedeniyle saldırganların birincil hedefi haline geldi. Sistemlere sızan tehdit aktörleri, kolayca yanal hareket edebilir, yetkilerini artırabilir ve hassas bilgileri çıkarabilir. HELLCAT’in başarısı, karanlık ağda Infostealer kimlik bilgilerine olan talebi artırabilir. Bu durum, benzer saldırıların artmasına neden olabilir.