Bu makalede, 6698 sayılı KVKK(Kişisel Verilerin Korunması Kanunu) ile ilgili olarak, alınması gereken teknik tedbirler ile Sistem Yöneticilerinin neler yapması gerektiği konularında bilgiler aktarmaya çalışacağım.

Bildiğiniz gibi, özellikle son günlerde birçok firma, KVKK konusunda yoğun çalışmalar yapıyor, işin hukuki ve idari boyutu bir tarafa, Sistem Yöneticilerini ilgilendiren, teknik tedbirlerin alınması, kişisel verilerin güvenliğinin sağlanması da ciddi anlamda ele alınması gereken bir konu.

Kişisel Verilerin Korunması Kanunu kapsam olarak, adından da anlaşılacağı üzere sadece “Kişisel Veri” ile sınırlıdır. Kişisel Verinin tanımı ise, Kimliği belirli veya belirlenebilir gerçek kişiye ilişkin her türlü bilgidir.

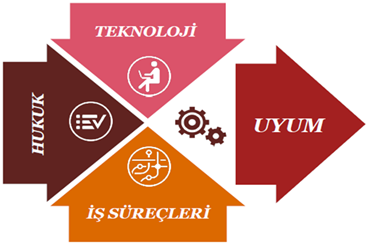

Kişisel Verileri Korunması Kanunu, çok kapsamlı ve detaylı çalışmalar gerektirmektedir. Esasen yasal çerçevesi kanun ile belirlenmiş, başlı başına hukuki bir konudur. Kanun metninde “Veri” kelimesi geçiyor diye bu işin, sadece Sistem Yöneticilerine yüklenmesi doğru bir yaklaşım değildir. Veri Sorumlusu sıfatıyla birinci derecede tüzel kişiliğin sorumluluğundadır. Ayrıca, İdari, Hukuki ve teknik bakımdan uyumluluk gerektiren ve yönetilmesi gereken kritik bir süreçtir. Bu süreci kanuna uygun yönetmeyen kurumlar ciddi yaptırımlarla karşılaşabilir.

Kurumlardaki işlenen verilerin büyük bir yüzdesinin elektronik ortamda bulunan dijital veri olduğunu varsayarsak, Sistem Yöneticilerini de yakından ilgilendiren bir konudur. Sistem Yöneticisi firma içi kurulacak komitenin doğal üyesidir.

KVKK kapsamında yapılması gerekenler ise, öncelikle kişisel veri analizi yapılmalı ve detaylı Kişisel Veri İşleme Envanteri hazırlanmalıdır. Bu Envanter aynı zamanda VERBİS(Veri Sorumluları Sicili) kayıt içinde kullanılacaktır. Verilerin sınıflandırılması, Kişisel Verilerin İşlenmesi ve Korunması Prosedürünün hazırlanması gereklidir ki, bu dokümantasyonlar yol haritanızı oluşturacaktır.

Kişisel Veri İşleme Envanterinde mutlaka olması gereken başlıklar; Verinin Tipi, Veri Kategorisi, Elde Etme Yöntemi, Veri İşleme Amacı, Veri İşlemeye Yetkili Pozisyonlar, Veri Saklama Ortamı, Veri Saklama Süresi, Veri Aktarılan Gruplar vb.

Sistem Yöneticilerinin amacı, sadece kanunda bahsedilen kişisel verilerin güvenliğini sağlamak değil, dijital ortamda bulunan tüm kişisel, kurumsal ve ticari verilerin güvenliğini sağlamak olmalıdır.

Buradan hareketle, tüm dijital verileri, Bütünlük, Gizlilik ve Erişilebilirlik üçgeninde değerlendirerek, Sistem Yöneticilerine rehberlik edecek, bilgi güvenliği, yöntem, teknoloji ve uygulama pratiklerini ele alacağız.

Böylece, mevcut kaynaklarınız yeterli ise ayrıca yatırıma ihtiyaç duymadan, KVKK için gerekli olan asgari teknik gereklilikleri sağlamış, aynı zamanda tüm verileriniz için de sürdürülebilir Bilgi Güvenliği Sistemi yapılandırmış olacaksınız.

Sistem Yönetimi ve Bilgi Güvenliği

Sistem yönetimi karmaşık bir iştir, genel prensip; merkezileştir, sadeleştir ve standartlaştır. Sanallaştırma sistemlerinin de bulut bilişimin de temel yaklaşımı budur. Dağıtık mimariler, genellikle sistem yönetimini zorlaştırır, hakimiyet alanını daraltır ve zafiyetler ortaya çıkabilir, fark edilmesi güçtür, veri kaybı ve sızıntısı kaçınılmazdır.

Teknolojik gelişmelere paralel olarak her gün yeni ve farklı Siber tehditler ve atak metotları ile karşılaşıyoruz. Siber tehditleri ve riskleri tamamen yok edemeyiz ancak, önleyici tedbirler ile mevcut riskleri minimize edebiliriz.

UTM(Unified Threat Management) Birleşik tehdit yönetimi mimarisi

“Bilgi değerlidir, güvenli ve güvenilir olduğu sürece.”

Siber ataklar, “genellikle dışarıdan içeriye yönlüdür” tezi artık geçerli değildir. İç networkteki bir aygıt, kullanıcı veya uygulama ile ataklar gerçekleştirilebilir. Örneğin; kullanıcının masum görünen bir linke yönlendirilmesi bilgi kaybına yol açabilir, sistemin tümüne zarar verebilir. Özellikle, güvenlik duvarı, network ve uygulama açıkları yetkisiz kişilere davetiye çıkarabilir.

Eskiden Siber saldırıların amacı, zarar vermek veya sistemi çalışmaz hale getirmek iken, bugün, bilgi çalmak, yok etmek ve ticari menfaat elde etmektir. Saldırıları, bireysel tatmin, hobi ya da eğlence için gerçekleştirenler, günümüzde örgütlendiler ve profesyonelleştiler, daha bilinçli, daha sistematik ve global ölçekte ataklar yapabiliyorlar. Çevrimiçi herhangi bir cihazla, mail yolu ile veya Sosyal Medya hesapları ile bunu yapabilmek maalesef mümkün.

Verinin bütünlüğü, gizliliği kadar erişilebilir olması da önemlidir. Ancak, erişilebilir bir verinin gizliliğinden söz edilebilmesi için, erişim yönetimi ve politikaları gereklidir. Yetkilendirme, veri gizliliğinin ana omurgasıdır, herkesin her veriye ulaşabilir olması durumunda veri güvenliği ve bütünlüğünden söz edilemez. Kaynaklara erişim, sınırlı, ölçülü ve kontrollü yapılmalıdır. Bunun için Erişim Yetkilendirme Matrisi oluşturulmalıdır.

Peki, kritik verileri hem erişilebilir hem de görünmez yapmak mümkün müdür? Evet mümkün, bu konuda birçok teknolojiden bahsedilebilir tabi, her Sistem Yöneticisi de farklı yöntem ve uygulama pratikleri geliştirmiştir. Tek bir cihaz, yazılım veya yöntem ile Siber Güvenliğin sağlanması mümkün değildir. Uçtan uca tüm sistemin güvenliği için, birçok yöntem ve tedbirler uygulanmalı, sürekli geliştirilmelidir. Kullanıcıların eğitimi ve farkındalığın artırılması gereklidir.

Benim tavsiye edebileceğim, yöntem ve uygulama pratikleri ise şöyledir;

1-Güvenlik duvarı yönetimi; Global ölçekte kendini kanıtlamış, geniş DB’ye sahip Firewall tercih edin ve güncel tutun. Wan to Lan erişimlerini kapatın. Tüm kurallara, IDS(Intrusion Detection Systems), IPS(Intrusion Prevention Systems), ATP(Advanced Threat Protection) diğer adıyla SANDBOX, SSL(Secure Sockets Layer), VPN(Virtual Private Network), Bootnet Filter, Antivirüs, AntiSpyware, Application Control, Content Filter vb. Servisleri aktif edin ve yapılandırın. Bilgi Güvenliğin en önemli aşaması olduğunu unutmayın.

Dışarıdan erişime sadece güvenli VPN ile izin verin. Vpn to Lan kurallarını yapılandırın. Tüm Proxy, P2P vb. uygulamaları, protokolleri kapatın. İçerik filtreleme ve URL filtreleme policy’leri uygulayarak sistemlerinizi ve kullanıcılarınızı zararlı içeriklerden koruyabilirsiniz.

2-Network yönetimi; Network topoloji haritanızı oluşturun. Ağınızı optimize edin. VLAN’lar oluşturun, Switch ve Routerları konfigüre edin. Kritik Serverlarınız için, Managment Network alanı oluşturun ve burada bulundurun. Tüm network erişimlerinde MAC Authentication uygulayın. Serverlara ve uygulamalara erişimi sınırlandırın. Sadece gerekli port ve servisleri açın. Dışarıdan ve içeriden tüm Remote Access erişimlerini kapatın, zorunlu ise IP bazında sınırlayın. Web Serverlarınız için WAF(Web Application Firewall) ve SSL kullanın. Sadece güvenli VPN ile, erişime kontrollü izin verin.

WiFi network için mümkünse Controller kullanın ve Guest networkünüzü ayrı yapılandırın. Misafir kullanıcı, aygıt ve cihazların ağınıza erişimini engelleyin.

3-Kimlik doğrulama ve erişim yönetimi; AD(Active Directory) yapısı kurun. Kimlik doğrulama ve erişim kontrolünü tek merkezde yönetin. Diğer uygulamalarınızı AD ile entegre edin. Group Policy’ler yapılandırın. Admin hesaplarını değiştirin ve komplike şifreler oluşturun. DC(Domain Controller) Server’a erişimi engelleyin. DC serverda DNS, DHCP harici başka uygulama ve hizmet çalıştırmayın. Mutlaka ADC(Additional Domain Controller) yapılandırın. Misafir Wifi ağlarınız için mutlaka kimlik doğrulama sistemi kullanın, Radius, hotspot vb.

Network ve internet erişimleri için Erişim Politikaları uygulayın. Kimliği doğrulanmayan bilgisayar, cihaz, aygıt, kullanıcı vb. networkünüze sokmayın. İnternet erişimlerini sınırlayın ve filtreleyin, kurallarda asla any/any kullanmayın.

Patch yönetimi için ayrı bir Server yapılandırın ve tüm sistemlere dağıtın. Microsoft sistemleriniz için ücretsiz sunulan WUS(Windows Update Service) kullanabilirsiniz.

4- Uç nokta yönetimi; Lisanslı yazılım kullanın ve güncel tutun. Tüm client’ları User yapın. Sistem yönetici dışında uygulama kurulmasını/kaldırılmasını engelleyin. BIOS’u şifreleyin, boot aygıtlarını engelleyin. Veri güvenliği ve sızıntısına karşı, USB, DVD, SD, Bluetooth vb. aygıtları engelleyin.

Global ölçekte kendini kanıtlamış, geniş DB’ye sahip, Uç nokta güvenlik sistemi (Antivirüs) kullanın. Güvenlik servislerini yapılandırın. Taşınabilir cihazlar için kurallarınızı, network dışında da aktif edin.

DLP(Data Loss Prevention) sistemi kurun ve gerekli kuralları yapılandırın. Veri sızıntılarını önlemenin en önemli adımıdır. Sınıflandırılmış verileriniz için erişim, paylaşım ve silme politikalarınız oluşturun ve loglayın.

5- File Server dosya yönetimi; Eğer Doküman Yönetim Sisteminiz yoksa, Microsoft File Server ile dosyalarınızı sınıflandırıp, ortak klasörlere koyarak, tüm dosyalarınızı bir merkezde yönetebilir, yedekleyebilirsiniz. Bunun için, ayrı bir File Server yapılandırın, Şirket, Departman ve Pozisyon bazında klasörler oluşturun ve yetkilendirin. Tüm kullanıcılarınızın kişisel, kurumsal ve ticari verilerini bu klasörlerde barındırması konusunda politikalar oluşturun. KVKK ile ilgili Kişisel Verilerin hangi klasörlerde saklanacağı ve kimlerin erişebileceği konusunda Klasör Matrisi ve Yetkilendirme Matrisi oluşturun.

Ortak klasörler haricinde ayrıca, File Server Folder Redirection servisi yapılandırın ve tüm kullanıcılarınız için uygulayın. Uzaktan erişimler için mutlaka VPN kullanın. Kullanıcılarınız Offline çalışabilecek ve Networke bağlandığı an senkronize olacaktır. Bilgisayarların arızalanması, kaybolması veya dosyaların silinmesi durumunda her zaman bir kopyası yedeklerinizde olacaktır.

Bu sayede tüm dosyalarınızı sınıflandırmış, yetkilendirmiş ve tek merkezde toplamış olacaksınız. Kişisel Veriler için, DLP kuralları oluşturabilirsiniz. Örneğin; İçerisinde T.C. Kimlik Numarası geçen dosyalar kaydedilemesin veya başka klasöre yönlendirilebilsin vb. Erişim, yedekleme, imha etme vb. işlemlerinizi kolayca yapabilirsiniz.

Kritik verileriniz için, Disk Encryption şifreleme yöntemi kullanabilirsiniz. Disk Encryption, uygulama zorlukları ve sistem kaynakları kullanımı bakımından dezavantajları olsa da verilerinizi yetkisiz kişilere karşı koruyan bir teknolojidir.

6- Kurumsal Mail yönetimi; Mail sistemleri hem kurumlar hem de KVKK için çok önemlidir. Kişisel, kurumsal ve ticari verilerin büyük bölümü mail sisteminde işlenir. Global ölçekte kendini kanıtlamış, lisanslı, destek sağlanan ve stabil çalışan Kurumsal Mail sistemleri tercih edin.

Mail Sistemi, mutlaka spam mail ve kötü amaçlı yazılım güvenlik sistemlerine sahip olmalıdır. Arşivleme veya yedekleme özelliği olmalıdır. Kurallar oluşturulmasına olanak sağlamalı ve yönetilebilmelidir.

KVKK için, kurallar oluşturabilirsiniz. Örneğin, tüm kullanıcıların posta kutularındaki, içerisinde CV geçen mailleri cv@sirketadi.com mail hesabına yönlendirilmesini sağlayabilir, böylece kişisel verileri bir merkezde toplayabilirsiniz. DLP sisteminizde de kişisel veri içeren mailleriniz için kurallar oluşturabilirsiniz.

7- Yedekleme ve Felaket Yönetimi; Sistem Yöneticileri için, Yedekleme her zaman hayat kurtarır. Tüm sistemleriniz için mutlaka yedekleme planlarınız olmalıdır. Bu planları yaparken 3-2-1 kuralına uyumlu yapmalısınız. Kural-1: Verilerin en az 3 kopyası olmalıdır, Kural-2: Bu kopyalar en az 2 farklı ortamda depolanmalıdır, Kural-3: Bir yedek kopyası mutlaka farklı lokasyonda tutulmalıdır.

Yedekleme cihazlarınız (Storage, NAS, Teyp vb.) mutlaka ayrı VLAN’da olmalı ve erişim sınırlı olmalıdır. Fiziki ve Sanal Serverların image, clone yöntemi ile yedeklenmesi en yaygın yöntemdir.

Global olarak kendisini kanıtlamış, lisanslı, destek sağlanan bir Kurumsal Yedekleme sistemi kullanın. Tüm yedekleriniz için, belirli periyotlarda restore/recovery testi yapın. Uzak lokasyonlardaki dağıtık verilerin yedeklenmesi her zaman daha güçtür. Verilerin sınıflandırılması ve merkezileştirilmesi bu bakımdan çok önemlidir.

Felaket Yönetimi ve İş Sürekliliği için mutlaka, Disaster Recovery Planı yapmalısınız. Kurumunuzun ihtiyaçlarına göre kritik server ve verilerinizi baz alarak Felaket ve Kurtarma planı yapabilirsiniz. Son yıllarda, Bulut sistemlerin yaygınlaşması ve maliyetlerinin düşmesi ile daha kolay ve daha az bütçe ile Felaket planları oluşturulabilir. Kritik server ve verilerinizi Veri Merkezlerinde konumlandıracağınız bir server ve/veya kiraladığınız bir server’a replike edebilirsiniz. Replikasyon server ve verilerinizin kritiklik durumuna göre farklı şekillerde konumlandırılabilir.

8- SIEM ve LOG yönetimi; Log toplama, log yönetimi ve analizi, Bilgi Güvenlik için olmazsa olmazdır. KVKK, 5651 yasa ve ISO27001 standartları çerçevesinde tüm sistemlerdeki erişim kayıtlarının tutulması bir zorunluluktur. Log kayıtlarının HASH yöntemi ile imzalanarak, değiştirilemez olduğu garanti altına alınmalıdır. Log kayıtları güvenli alanlarda, yasalarda belirlenen süreler kadar saklanmalıdır ve erişim sınırlı olmalıdır.

SIEM(Security Information and Event Management) SIEM gerçek zamanlı olarak, tüm sistemlerin ürettiği logları merkezi olarak toplayan, saklayan ve analiz eden bir sistemdir. SIEM Sistemleri, Log analizlerine göre daha detaylı yapılandırma ve raporlama özelliğine sahiptir.

SIEM belirlenen politika ve kurallar ile olaylar arasında anlamlı ilişki kurar ve korelasyon tekniği ile muhtemel saldırılara yönelik alarmlar üretir, tehditleri önlemeye yardımcı olur. Global ölçekte kendini kanıtlamış, destek sağlanan ve stabil olan bir SIEM ürününe sahip olmalısınız. Kurumunuzdaki yapıya göre gerekli kuralları, korelasyonları ve alarmları yapılandırmalısınız.

Bazı SIEM ürünleri açık tarama servisleri de içermektedir. Ancak belirli periyotlarda, uzman firmalar ile Penetrasyon(Sızma) testi yapılması ve açık tarama raporları alınması önemlidir.

9- IT varlıkları yönetimi; Bilgi Teknolojileri fiziki varlıkların takip edilmesi ve yönetilmesi için, mutlaka IT Envanteri çıkartın ve yönetin. Tüm cihaz ve aygıtlarınızı, kullanıcılara zimmetleyin. Zimmetleme işleminde, Seri No, MAC adresi vb. bilgiler yer almalıdır.

Sistem Odası(Veri Merkezi), korunaklı bir alanda konumlandırın ve mutlaka ISO27001 standartlarına göre yapılandırın. Özellikle soğutma, yangın, su baskını, sarsıntı, nem vb. alarm sistemleri kurun. Güvenlik kamerası ile 7/24 izleyin. Sistem odası giriş/çıkışlarının kontrollü yapılmasını sağlayın. İzinsiz girişleri engelleyin. Kritik Server ve cihazlarınızı işaretleyin.

10- IT Strateji, Politika ve Prosedürler; Kurumsal stratejileri destekleyici, Bilgi Teknolojileri Stratejinizi oluşturun ve uygulayın. Kurumsal ihtiyaçlar ve gelecekteki dijital dönüşüm projelerinizi de kapsayacak, Bilgi Teknolojileri Yönetimi Politikalarınızı oluşturun. BT Süreçleri ve İş akışlarınızı hazırlayın ve süreç bazında Risk Analizi yapın.

Kişisel Veri İşleme Envanteri, Kişisel Verilerin İşlenmesi ve Korunması politikası, Bilgi Güvenliği Politikası, Sistem Erişim ve Yetkilendirme Matrisi, Bilgi Teknolojileri Yönetim Prosedürü, diğer yasal metinler vb. dokümantasyonları oluşturun. Varsa ISO sistemleriniz ile entegre edin.

Kişisel Verileriniz için, erişim, elde etme, işleme, imha etme ve aktarma operasyonları için tüm ilgili pozisyonları, Kişisel Veri İşleme Envanterine göre yetkilendirin ve Gizlilik Taahhüdü alın. Aksi halde, herhangi bir ihlal durumunda sorun yaşayabilirsiniz.

Özetle, Bu makalede, Sistem Yöneticileri için Bilgi Güvenliği uygulama pratiklerini ve Kişisel Verilerin Korunması Kanunu kapsamında alınması gereken asgari teknik tedbirleri anlatmaya çalıştım. Bir sonraki makalede, ERP Sistemlerde İşlenen Kişisel Verilerin yönetimi konusunu işleyeceğiz. Faydalı olması dileğiyle…