Tehdit analistleri, özel hazırlanmış araçlarla Ürdünlü bir diplomatı hedef alan APT34 grubu veya Oilrig olarak da bilinen İranlı bilgisayar korsanlığı grubuna atfedilen yeni bir saldırı tespit etti.

Saldırı, gelişmiş tespit önleme ve analiz önleme tekniklerini içeriyordu ve uzun ve dikkatli bir şekilde hazırlanıldığına dair de çeşitli özelliklere sahipti.

Fortinet’teki güvenlik araştırmacıları, Mayıs 2022’deki saldırıdan kanıt ve eserler topladı ve APT34’ün en son tekniklerini ve yöntemlerini göstermek için teknik bir rapor hazırladı.

Diplomatlar hedef alınıyor

Fortinet tarafından tespit edilen hedef odaklı kimlik avı e-postası, hükümetteki bir meslektaşından geliyormuş gibi davranan Ürdünlü bir diplomatı hedef aldı.

E-posta, üç dosya, kötü amaçlı bir yürütülebilir dosya, bir yapılandırma dosyası ve imzalı ve temiz bir DLL oluşturmak için yürütülen VBA makro kodunu içeren kötü amaçlı bir Excel eki taşıyordu.

Makro ayrıca dört saatte bir yinelenen zamanlanmış bir görev ekleyerek kötü amaçlı yürütülebilir dosya (update.exe) için kalıcılık oluşturuyordu.

Fortinet’in analistleri, “Excel, imzalı bir binary dosya olduğundan, bu şekilde kalıcılığı sürdürmek bazı davranışsal tespit motorları tarafından gözden kaçırılabilir” yorumunda bulunuyor.

Saldırıda kullanılan dosyalar da tespit edildi

Kötü amaçlı yürütülebilir dosya, program durumlarını kontrol eden ve başlatıldıktan sonra sekiz saat boyunca kendisini uyku moduna geçiren bir .NET binary dosyasıdır. Analistler, bilgisayar korsanlarının muhtemelen bu gecikmeyi, diplomatın e-postayı sabah açıp sekiz saat sonra ayrılacağı ve böylece bilgisayarın gözetimsiz kalacağı varsayımına dayandığına inanıyor.

Kötü amaçlı yazılım aktif olduğunda, bir etki alanı oluşturma algoritması (DGA) aracı kullanarak C2 alt etki alanlarıyla iletişim kurar. DGA, kötü amaçlı yazılım işlemlerini etki alanı kaldırma ve engelleme listelerine karşı daha dayanıklı hale getiren, yaygın olarak kullanılan bir tekniktir.

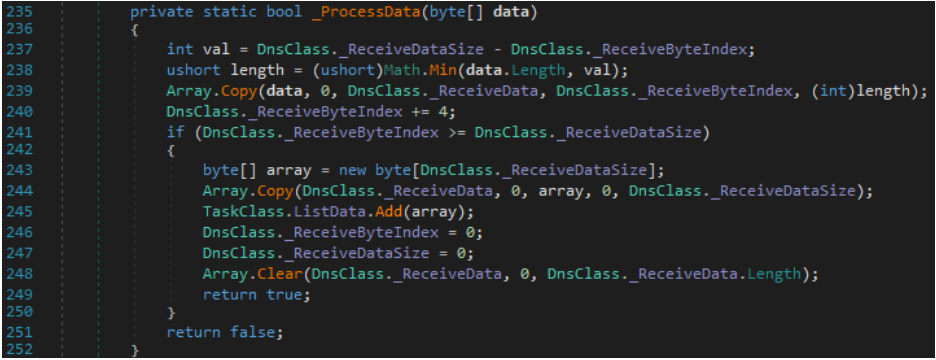

Ardından, sağlanan IP adresiyle iletişim kurmak için bir DNS tüneli kurar. Bu, tehdit aktörlerinin bu iletişim bağlamında değiş tokuş edilen verileri şifrelemesine yardımcı olan ve ağ izleyicilerinin şüpheli herhangi bir şeyi yakalamasını zorlaştıran, nadiren görülen bir tekniktir.

Kampanyada kullanılan etki alanlarından bazıları şüpheli bir şekilde adlandırılmış ve açıkça AstraZeneca, HSBC ve Cisco gibi tanınmış ve güvenilir kuruluşlar gibi görünmeye çalışılıyor.

Ardından, C2, kötü amaçlı yazılıma, PowerShell veya Windows CMD yorumlayıcısı aracılığıyla yürütülen yirmi iki farklı arka kapı komutu gönderir.

Son olarak, çalınan verilerin sızdırılması ise DNS aracılığıyla yapılır ve ağ günlüklerinde standart bir işlem gibi görünmesini sağlar.

APT34 İran hükümetiyle bağlantılı bir şekilde çalışan, arkasında pek fazla iz bırakmayan yetenekli bir tehdit aktörü konumunda.

Bu nedenle Fortinet’in raporu, siber saldırı analistleri için oldukça önemli.

Kaynak: Iranian hackers exposed in a highly targeted espionage campaign

Diğer Haberler

Zyxel, RCE Zafiyeti İçin Güncelleme Yayınladı

NVIDIA, Linux GPU Kernel Sürücülerini Açık Kaynaklı Hale Getirdi

Ransomware Saldırısı 157 Yıllık Koleji Kapattırdı