IPSec (Internet Protocol Security) Nedir? IPsec ve SSL VPN’ler Arasındaki Fark

IPsec, cihazlar arasında şifreli bağlantılar kurmak için birlikte kullanılan bir grup protokoldür. Genel ağlar üzerinden gönderilen verilerin güvende tutulmasına yardımcı olur. IPsec genellikle VPN kurmak için kullanılır ve IP paketlerini şifrelemenin yanı sıra paketlerin geldiği kaynağın kimliğini doğrulayarak çalışır.

“IPsec” teriminde “IP” “Internet Protocol” ve “sec” “güvenli” anlamına gelir. İnternet Protokolü, internet üzerinde kullanılan ana yönlendirme protokolüdür; IP adreslerini kullanarak verilerin nereye gideceğini belirler. IPsec güvenlidir, çünkü bu sürece şifreleme ve kimlik doğrulama ekler.

Şifreleme, verileri rastgele görünecek şekilde matematiksel olarak değiştirerek bilgileri gizleme işlemidir. Daha basit bir ifadeyle şifreleme, yalnızca yetkili tarafların yorumlayabileceği bir “gizli kod” kullanılmasıdır.

IPSec (Internet Protocol Security) Nedir?

Internet Protocol Security (IPsec) geleneksel VPN yöntemidir. Bu yöntem 1990’larda kullanılmaya başlanmıştır, düzenli olarak güncellenmektedir ve yaygın olarak kullanılmaya devam etmektedir. IPsec, VPN’e erişmek için kullanıcının cihazında üçüncü taraf istemci yazılımı gerektirir (web tarayıcısı aracılığıyla uygulanmaz). Şirketlerin istemci yazılımı satın almaları, her kullanıcının bilgisayarına yüklemeleri, güncel tutmaları ve bazen lisanslarını sürdürmek için ödeme yapmaları gerekir. Bu da IPsec’in uygulanmasını ve yapılandırılmasını oldukça karmaşık hale getirir.

İlgili İçerik: VPN Nedir? VPN Ne İşe Yarar? Nasıl Kurulur?

IPsec’in Amacı Nedir?

IPsec, uzaktaki bilgisayarların merkezi ağa doğrudan erişim sağlamasını amaçlar. Uzaktaki kullanıcılar, tıpkı ofisteymiş gibi tüm dosya depolama konumlarına, programlara, yazıcılara ve yedeklemelere erişebilir. Bu nedenle IPsec, kullanıcılara nerede olurlarsa olsunlar ihtiyaç duydukları her türlü kaynağı sağlayan sağlam bir sistemdir.

IPsec’in Tarihçesi

İnternetin ilk günlerinde güvenlik pek çok durumda öncelikli bir konu değildi. Bunun nedeni, internet topluluğunun onu kullanacak bilgi, kaynak ve arzuya sahip olanlarla sınırlı olmasıydı. Kullanıcı sayısı günümüze kıyasla çok azdı ve çok daha az miktarda veri iletiliyordu. Bu nedenle bilgisayar korsanlarının çok daha az fırsatı vardı.

Topluluk büyüdükçe ve internet daha aktif hale geldikçe, güvenlik daha büyük bir gereklilik haline geldi. Seksenli yıllarda NSA, Secure Data Network Systems (SDNS) programını kullanarak bir dizi güvenlik odaklı protokolün geliştirilmesini finanse etti.

Sonuçlar 1988 yılında National Institute of Standards and Technology (NIST) tarafından yayınlandı. NIST tarafından özetlenen protokollerden biri olan Security Protocol at Layer 3 (SP3), bir internet standardı olan Network Layer Security Protocol (NLSP) haline geldi.

Zaman içinde çeşitli kuruluşlar, US Naval Research Lab (NRL), AT&T Bell Laboratuarları, Trusted Information Systems ve diğerleri tarafından üstlenilen projelerle SP3’ü geliştirmeye başladı. Aynı zamanda, Data Encryption Standard (DES) için aygıt sürücüsü gibi diğer gelişmeler, ABD kıyıları arasında o dönem için makul hızlarda güvenli bir şekilde veri göndermeyi mümkün kıldı.

Bu gelişmeler ayrı ayrı devam etseydi, çeşitli sistemler arasında birlikte çalışabilirlik sorunlarına yol açacaktı. Internet Engineering Task Force (IETF), bu gelişmeleri birlikte çalışabilir bir protokolde standartlaştırmak için IP Security Working Group’u oluşturdu. IETF 1995 yılında IPsec standardının ayrıntılarını RFC 1825, RFC 1826 ve RFC 1827’de yayınladı.

NRL, o zamandan beri ana akım kullanıma giren standardın çalışan bir uygulamasını ortaya çıkaran ilk şirket oldu. Yıllar içinde IPsec ve belgelerinde çok sayıda güncelleme yapıldı, ancak hala bir bağlantının her iki tarafının kimliğini doğrulamak ve aralarında seyahat eden verileri güvence altına almak için kullanılıyor.

Kullanıcılar Bir IPsec VPN’e Nasıl Bağlanır?

Kullanıcılar bir VPN uygulamasına veya “istemciye” giriş yaparak bir IPsec VPN’e erişebilir. Bu genellikle kullanıcının uygulamayı cihazına yüklemiş olmasını gerektirir.

VPN girişleri genellikle parola tabanlıdır. VPN üzerinden gönderilen veriler şifrelenmiş olsa da, kullanıcı parolaları ele geçirilirse bilgisayar korsanları VPN’de oturum açabilir ve bu şifrelenmiş verileri çalabilir. İki faktörlü kimlik doğrulama (2FA) kullanmak IPsec VPN güvenliğini güçlendirebilir, çünkü yalnızca bir parolanın çalınması artık bilgisayar korsanına erişim sağlamaz.

IPsec Nasıl Çalışır?

IPsec bağlantıları aşağıdaki şekilde çalışır:

1. Anahtar değişimi

Şifreleme için anahtarlar gereklidir; anahtar, mesajları “kilitlemek” (şifrelemek) ve “kilidini açmak” (şifresini çözmek) için kullanılabilen rastgele karakterlerden oluşan bir dizedir. IPsec, bağlı cihazlar arasında bir anahtar değişimi ile anahtarları ayarlar, böylece her cihaz diğer cihazın mesajlarının şifresini çözebilir.

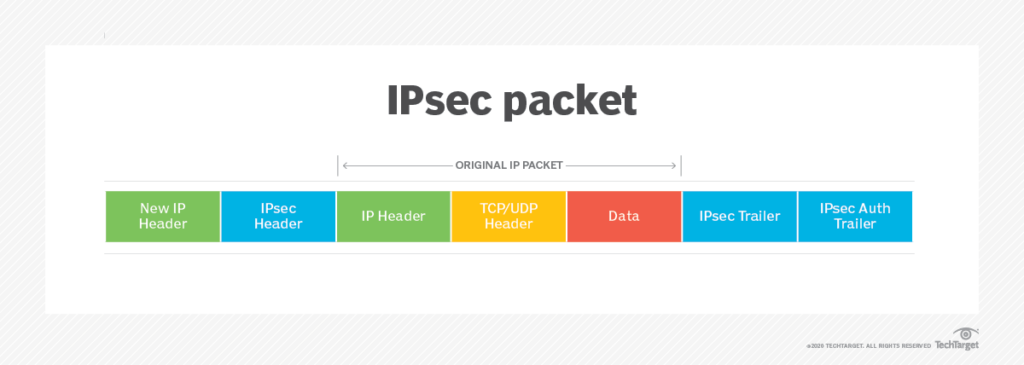

2. Paket başlıkları ve römorkları

Bir ağ üzerinden gönderilen tüm veriler paket adı verilen daha küçük parçalara ayrılır. Paketler hem bir yük ya da gönderilen gerçek veriyi hem de paketleri alan bilgisayarların bu verilerle ne yapacağını bilmesini sağlayan başlıkları ya da bu verilerle ilgili bilgileri içerir. IPsec, veri paketlerine kimlik doğrulama ve şifreleme bilgilerini içeren çeşitli başlıklar ekler. IPsec ayrıca, her paketin yükünden önce değil sonra gelen sonlandırıcılar da ekler.

3. Kimlik doğrulama

IPsec her bir paket için koleksiyonluk bir eşyanın üzerindeki orijinallik damgası gibi kimlik doğrulama sağlar. Bu, paketlerin bir bilgisayar korsanından değil güvenilir bir kaynaktan geldiğini garanti eder.

4. Şifreleme

IPsec her paketin içindeki yükleri ve her paketin IP başlığını şifreler (tünel modu yerine aktarım modu kullanılmadığı sürece). Bu, IPsec üzerinden gönderilen verileri güvenli ve gizli tutar.

5. İletim

Şifrelenmiş IPsec paketleri, bir aktarım protokolü kullanarak bir veya daha fazla ağ üzerinden hedeflerine gider. Bu aşamada, IPsec trafiği normal IP trafiğinden farklıdır, çünkü taşıma protokolü olarak TCP yerine çoğunlukla UDP kullanır. TCP, Transmission Control Protocol, cihazlar arasında özel bağlantılar kurar ve tüm paketlerin ulaşmasını sağlar. UDP, User Datagram Protocol, bu özel bağlantıları kurmaz. IPsec UDP kullanır, çünkü bu IPsec paketlerinin güvenlik duvarlarından geçmesine izin verir.

6. Şifre çözme

İletişimin diğer ucunda paketlerin şifresi çözülür ve uygulamalar (örneğin bir tarayıcı) artık teslim edilen verileri kullanabilir.

IPsec’te Hangi Protokoller Kullanılır?

Ağ oluşturmada protokol, ağa bağlı herhangi bir bilgisayarın verileri yorumlayabilmesi için verileri biçimlendirmenin belirli bir yoludur. IPsec tek bir protokol değil, bir protokol paketidir. Aşağıdaki protokoller IPsec paketini oluşturur:

- Authentication Header (AH): AH protokolü, veri paketlerinin güvenilir bir kaynaktan geldiğini ve bir tüketici ürünündeki kurcalamaya dayanıklı mühür gibi verilerin üzerinde oynanmadığını garanti eder. Bu başlıklar herhangi bir şifreleme sağlamaz; verilerin bilgisayar korsanlarından gizlenmesine yardımcı olmaz.

- Encapsulating Security Protocol (ESP): ESP her paket için IP başlığını ve yükünü şifreler (taşıma modu kullanılmadığı sürece), bu durumda yalnızca yükü şifreler. ESP her veri paketine kendi başlığını ve bir fragman ekler.

- Security Association (SA): SA, şifreleme anahtarlarını ve algoritmalarını müzakere etmek için kullanılan bir dizi protokolü ifade eder. En yaygın SA protokollerinden biri Internet Key Exchange’dir (IKE).

Son olarak, Internet Protocol (IP) IPsec paketinin bir parçası olmasa da, IPsec doğrudan IP’nin üzerinde çalışır.

İlgili İçerik: IP Nedir? IP Adresi Sorgulama

IPsec Tünel Modu ile IPsec Taşıma Modu Arasındaki Fark Nedir?

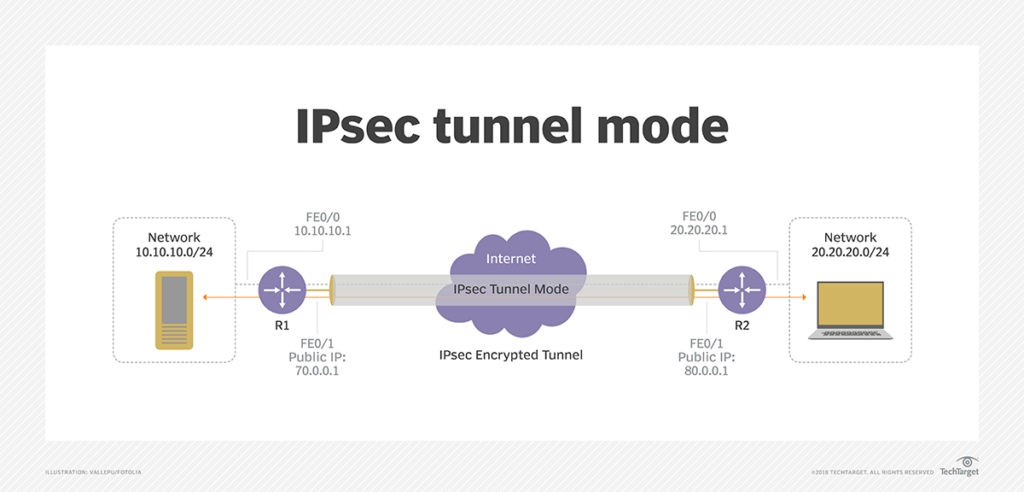

IPsec tünel modu, iki özel yönlendirici arasında kullanılır ve her yönlendirici bir genel ağ üzerinden sanal bir “tünelin” bir ucu olarak hareket eder. IPsec tünel modunda, paket yüküne ek olarak paketin son hedefini içeren orijinal IP başlığı da şifrelenir. Aracı yönlendiricilere paketleri nereye ileteceklerini söylemek için IPsec yeni bir IP başlığı ekler. Tünelin her bir ucunda, yönlendiriciler paketleri hedeflerine ulaştırmak için IP başlıklarının şifresini çözer.

Taşıma modunda, her paketin yükü şifrelenir, ancak orijinal IP başlığı şifrelenmez. Bu nedenle aracı yönlendiriciler, ayrı bir tünelleme protokolü (GRE gibi) kullanılmadığı sürece her paketin son hedefini görüntüleyebilir.

IPsec Hangi Portu Kullanır?

Bir ağ bağlantı noktası, verilerin bir bilgisayarda gittiği sanal konumdur. Bağlantı noktaları, bilgisayarların farklı süreçleri ve bağlantıları nasıl takip ettiğini gösterir; veri belirli bir bağlantı noktasına giderse, bilgisayarın işletim sistemi bunun hangi sürece ait olduğunu bilir. IPsec genellikle 500 numaralı bağlantı noktasını kullanır.

IPsec Neye Karşı Koruma Sağlar?

Güvenlik, uzaktan erişimi uygularken göz önünde bulundurulması gereken önemli bir faktördür. Bir ağa ne kadar çok dış bağlantı varsa, kötü niyetli tarafların iletilen verileri ele geçirmesi için o kadar çok fırsat ortaya çıkar. Bu yüzden IPsec protokolleri şifreleme kullanır. IPsec şifreleme, aktarım sırasında verileri karıştırarak çalışır, böylece ele geçirilirse deşifre edilemez. Veriler yalnızca kullanıcı matematiksel olarak çözecek doğru anahtara sahipse okunabilir. VPN’ler ayrıca daha fazla güvenlik için kullanıcının İnternet Protokolü (IP) adresini maskeler. VPN yeni bir IP adresi atayarak kullanıcının orijinal adresini gizler ve bir internet servis sağlayıcısının onu izlemesini zorlaştırır.

VPN erişimi bir parola ile korunur. Kullanıcıların harf ve rakam kombinasyonları, büyük ve küçük harfler, özel karakterler içeren ve sözlük kelimeleri içermeyen güçlü parolalar seçmeleri çok önemlidir. Bazı kilitli sistemler kullanıcıların zayıf bir parola seçmesine izin vermez. İki faktörlü kimlik doğrulama (2FA) VPN’leri daha da güvenli hale getirir. Bu yöntem, oturum açmak için parolaya ek olarak kısa mesajla gönderilen veya bir mobil uygulama tarafından oluşturulan tek seferlik bir kod gerektirir. Bir bilgisayar korsanı şifreyi keşfetse bile ikinci kod olmadan VPN’e erişemez.

Yine de IPsec şifrelemenin yanı sıra ek güvenlik avantajlarına sahiptir. Özel bir istemci yazılımı gerektirdiğinden, kırılması daha zordur. Potansiyel bilgisayar korsanlarının bir IPsec VPN’e erişmek için kullanılacak doğru yazılımı bilmeleri ve doğru ayarlarla yapılandırmaları gerekir.

IPsec’in verileri güvence altına almak için iki modu vardır: taşıma ve tünel. Taşıma modunda, bir IP paketinin yalnızca yükü (yani verinin kendisi) şifrelenir; başlık bozulmadan kalır. Tünel modunda ise paketin tamamı şifrelenir ve ardından yeni bir başlıkla yeni bir IP paketinde kapsüllenir. Hangi modun kullanılacağının seçimi karmaşıktır. Tünel modu genellikle ağ geçitleri arasında kullanılırken, taşıma modu son istasyonlar arasında kullanılır.

IPsec ve SSL VPN’ler Arasındaki Fark Nedir?

IPsec üçüncü taraf istemci yazılımı gerektirdiğinden, kurulumu ve bakımı daha karmaşık ve pahalıdır. Ancak bu aynı zamanda onu daha güvenli hale getirir. Bir bilgisayar korsanının, hangi istemciyi kullandığınızı ve bu istemcinin düzgün çalışması için gereken ayarları bilmeden bir IPsec sistemine sızması zordur. SSL, uzaktaki kullanıcının tarayıcısı tarafından zaten desteklenmektedir, bu nedenle ekstra bir yazılıma ihtiyaç duymaz ve yapılandırması daha kolaydır. Ancak bu basitlik, güvenlik tehditlerine karşı daha savunmasız olmak anlamına gelir.

Bir kullanıcı ağa giriş yaptıktan sonra SSL güvenlikte üstünlüğü ele geçirir. SSL VPN’ler belirli uygulamalara erişerek çalışırken, IPsec kullanıcıları ağın tam üyesi olarak kabul edilir. Bu nedenle SSL ile kullanıcı erişimini kısıtlamak daha kolaydır. Örneğin, freelance biriyle çalışıyorsanız, bu kişiye hassas veya özel şirket verilerini görmesine izin vermeden ihtiyaç duyduğu programlara sınırlı erişim verebilirsiniz. IPsec’te erişimi kısıtlamak ağ kullanıcı izinleri ile mümkündür, ancak bu sürece fazladan bir adım ekler.

Güvenlik endişelerinin ötesinde, VPN kullanıcılarının hangi hizmetlere erişmesi gerektiğini düşünmeniz de çok önemlidir. Yalnızca e-posta ve bulut depolama gibi web tabanlı uygulamaları kullanılacaksa, SSL doğru seçim olabilir. Uzak kullanıcılar, kullanmadıkları uygulamalarla kafaları karışmadan kullandıkları uygulamalara hızlı bir şekilde bağlanabilir. Bu da SSL’i müşteriler ve freelance çalışanlar için ideal hale getirir. Ancak kullanıcılar tam erişime ihtiyaç duyuyorsa (seyahat eden merkez ofis ekip üyeleri gibi) IPsec kullanılmalıdır. IPsec VPN’ler kullanıcılara normalde merkez ofiste otururken yapabildikleri her şeyi bulundukları yerden yapma olanağı verir.

Fakat IPsec veya SSL VPN’de sağlam şifrelemeye sahip bir kullanıcı bile hala diğer güvenlik tehditlerine karşı savunmasızdır. E-posta kimlik avı veya telefon tabanlı sosyal mühendislik saldırıları güvenli bir sistemi her an aşabilir. Bu nedenle işletmelerin çalışanlarına zorunlu, düzenli ve güncel güvenlik eğitimi vermeleri çok önemlidir. Bir e-posta’daki şüpheli bir bağlantıya tıklamamayı veya telefonda bir şifreyi açıklamamayı bilmek, güvenli bir ortam sağlamak için ilk savunma hattıdır.

Bunlar SSL ve IPsec VPN’leri hakkında düşünürken göz önünde bulundurulması gereken faktörlerden sadece bazılarıdır. IPsec zaman içinde test edilmiş bir sistemdir, SSL ise giderek yaygınlaşmaktadır. Her protokolün güçlü ve zayıf yönleri vardır. Bu yüzden bireysel ihtiyaçları belirleyerek hangi çözümün doğru olduğuna karar vermeniz gerekir.

IPsec Kullanmalı Mısınız?

IPsec çoğunlukla VPN’lerde güvenli bir tünel oluşturmak için kullanılır, ancak tek seçenek değildir. Güvenliğiniz konusunda endişeleriniz varsa, diğer seçenekleri göz önünde bulundurmanız ve kullanım durumunuza ve risk profilinize uygun bir çözüm bulmanız en iyisidir.

Başlıca alternatifler PPTP, SSTP, OpenVPN ve WireGuard’dır. Point-to-Point Tunneling Protocol (PPTP) eskidir ve birçok güvenlik sorunu vardır, bu nedenle her koşulda bundan kaçınmak en iyisidir. Secure Socket Tunneling Protocol (SSTP) Windows kullanıcıları için daha iyi bir seçenektir, ancak bağımsız olarak denetlenmez.

OpenVPN, bir dizi farklı yapılandırma seçeneğine sahip açık kaynaklı bir alternatiftir. SSL/TLS kullanır ve herhangi bir güvenlik sorunu olduğu bilinmemektedir, bu nedenle IPsec’te bulunan güvenlik sorunlarından endişe duyan herkes için iyi bir seçimdir.

WireGuard, birkaç yıldır piyasada olan hafif bir açık kaynak protokolüdür. Varsayılan olarak AES-256 şifrelemesinden daha kısa bir anahtara sahip olan ChaCha20 kimlik doğrulamalı şifreleme kullanır. Bu, minimal koduyla birlikte WireGuard’ı hıza öncelik veren VPN hizmetleri için tercih edilen protokol haline getirmiştir.

Yukarıdakiler, tüm IPsec bağlantılarının doğası gereği güvensiz olduğu anlamına gelmez, sadece güvenlik bilincine sahip olanlar veya yüksek tehdit seviyesiyle karşı karşıya kalanlar için daha güvenli alternatifler olduğu anlamına gelir.

Eline sağlık.

Elinize saglik, cok detayli ve bilgilendirici bir makale olmus