IKEA E-posta Sistemleri Siber Saldırıya Uğradı

IKEA, tehdit aktörlerinin çalıntı “yanıt zinciri” e-postaları kullanarak dahili kimlik avı saldırılarında çalışanları hedef aldığı süregelen bir siber saldırıyla mücadele ediyor.

Yanıt zinciri e-posta saldırısı, tehdit aktörlerinin yasal kurumsal e-postaları çalması ve ardından alıcıların cihazlarına kötü amaçlı yazılım yükleyen belgelerin olduğu e-posta ekleri ile gelen e-postalara yanıt vermesi ile gerçekleşiyor.

Yanıt zinciri e-postaları bir şirketten gelen yasal e-postalar olduğundan ve genellikle güvenliği ihlal edilmiş e-posta hesaplarından ve dahili sunuculardan gönderildiğinden, alıcılar e-postaya güvenecek ve kötü amaçlı belgeleri açma olasılıkları daha yüksek olacaktır.

IKEA, devam eden siber saldırılarla uğraşıyor

Teknoloji basını tarafından ulaşılan dahili e-postalarda IKEA, çalışanlarını dahili posta kutularını hedef alan devam eden bir yanıt zinciri kimlik avı siber saldırısı konusunda uyarıyor. Bu e-postalar, güvenliği ihlal edilmiş diğer IKEA kuruluşlarından ve iş ortaklarından da gönderilmeye devam ediyor.

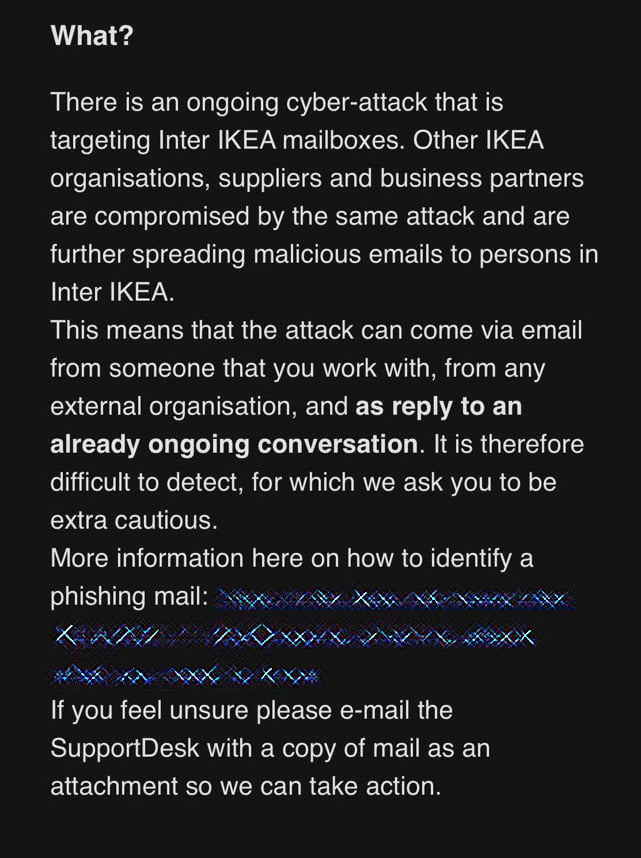

IKEA tarafından çalışanlara gönderilen bir dahili e-postada, “IKEA posta kutularını hedef alan devam eden bir siber saldırı var. Diğer IKEA kuruluşları, tedarikçileri ve iş ortakları da aynı saldırıya maruz kalıyor ve IKEA’daki çalışanlara kötü niyetli e-postalar yayıyorlar” ifadeleri kullanılıyor.

“Bu, saldırının birlikte çalıştığınız birinden, herhangi bir harici kuruluştan e-posta yoluyla ve halihazırda devam eden konuşmalara yanıt olarak gelebileceği anlamına geliyor. Bu nedenle, tespit edilmesi zor, bu nedenle sizden ekstra dikkatli olmanızı rica ediyoruz.”

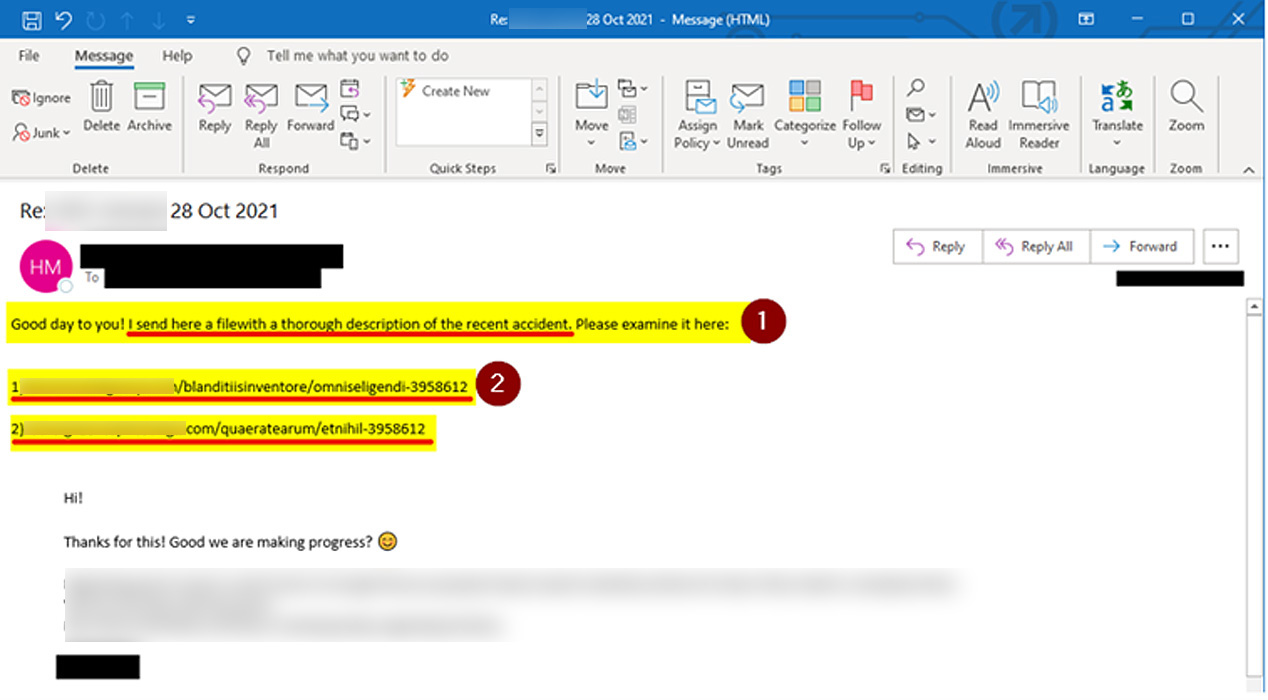

IKEA BT ekipleri, yanıt zinciri e-postalarının sonunda yedi basamaklı bağlantılar içerdiği konusunda çalışanları uyarıyor ve ayrıca aşağıda gösterildiği gibi örnek bir e-posta da paylaştılar. Ayrıca çalışanlara e-postaları kimin gönderdiğine bakılmaksızın açmamaları ve derhal BT departmanına bildirmeleri söyleniyor.

Alıcılara ayrıca e-postaları bildirmesi için Microsoft Teams sohbeti aracılığıyla e-postaları gönderene bildirmeleri de söyleniyor.

Tehdit aktörleri, son zamanlarda kimlik avı saldırıları gerçekleştirmek için ProxyShell ve ProxyLogin güvenlik açıklarını kullanarak dahili Microsoft Exchange sunucularının güvenliğini aşmaya başladı.

Bir sunucuya erişim sağladıklarında, çalıntı kurumsal e-postaları kullanan çalışanlara karşı yanıt zinciri saldırıları gerçekleştirmek için dahili Microsoft Exchange sunucularını kullanıyorlar.

E-postalar, güvenliği ihlal edilmiş dahili sunuculardan ve mevcut e-posta zincirlerinden gönderildiğinden, e-postaların kötü niyetli olduğu çoğu zaman e-postayı alan kişinin aklına gelmiyor.

Ayrıca, alıcıların yanlışlıkla filtrelere yakalandıklarını düşünerek kötü niyetli kimlik avı e-postalarını karantinadan çıkarabileceğinden de endişeleniyor. IT ekibi bu ihtimale karşı da adım atmış durumda.

“E-posta filtrelerimiz bazı kötü niyetli e-postaları tanımlayabilir ve karantinaya alabilir. E-posta, devam eden bir sohbete yanıt olabileceğinden, e-posta filtresinin bir hata yaparak e-postayı karantinaya aldığını düşünebilirsiniz. Bu nedenle, Bir sonraki duyuruya kadar herkesin karantinadan e-posta yayınlama yetkisi devre dışı bırakılıyor.”

Saldırıyı yaymak için Emotet ve Qbot truva atı kullanıldı

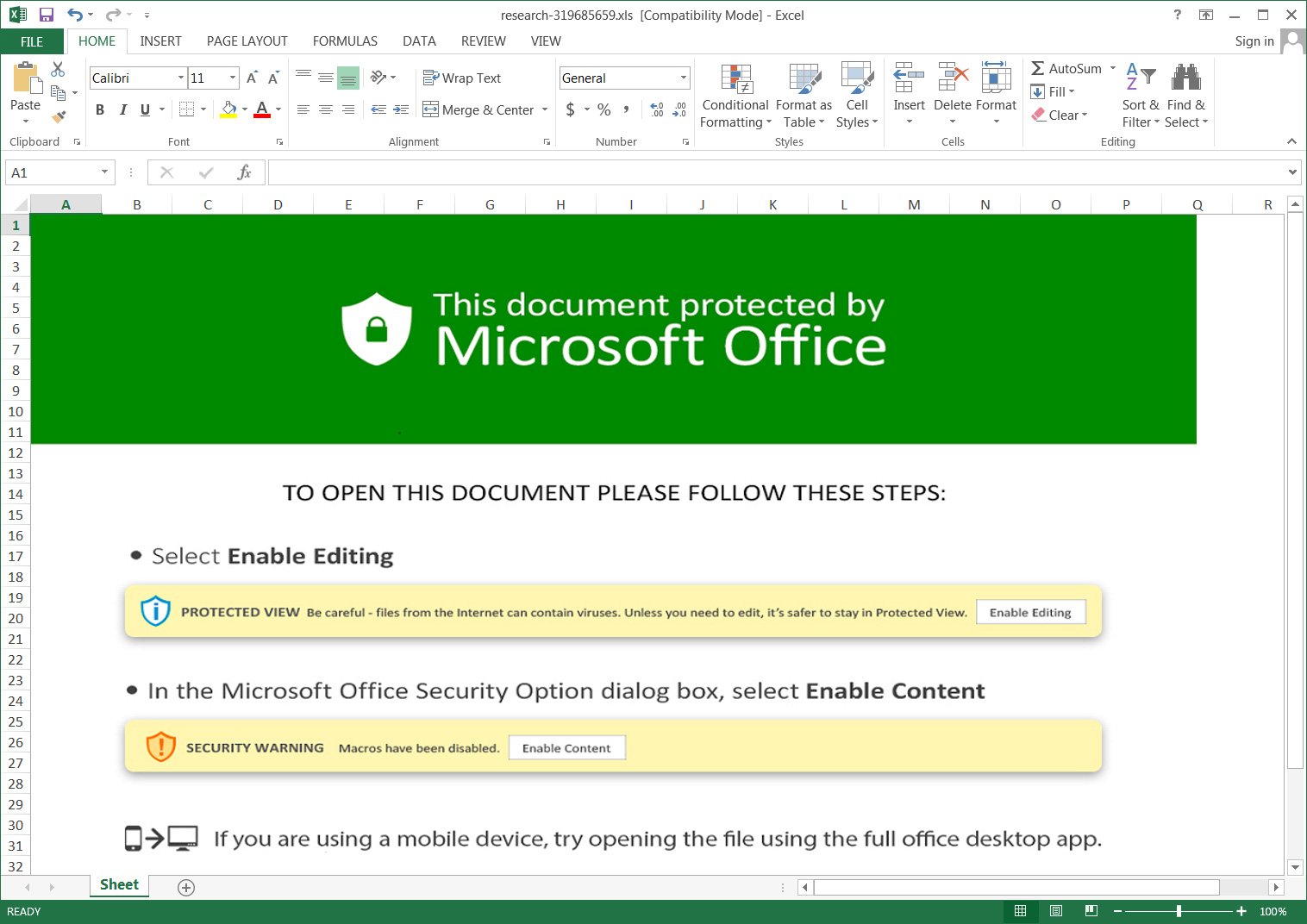

Kötü niyetli bu yazılımın inidirilmesi durumunda kullanıcı, kötü amaçlı bir Excel belgesi içeren ‘charts.zip’ adlı bir indirmeye yönlendirilecektir. Bu ek, alıcılara aşağıda gösterildiği gibi düzgün bir şekilde görüntülemek için ‘İçeriği Etkinleştir’ veya ‘Düzenlemeyi Etkinleştir’ düğmelerini tıklamalarını söylemekte.

Bu düğmelere tıklandığında, uzak bir siteden ‘besta.ocx’, ‘bestb.ocx’ ve ‘bestc.ocx’ adlı dosyaları indiren ve bunları C:\Datop klasörüne kaydeden kötü amaçlı makrolar yürütülür.

Bu OCX dosyaları, DLL’ler olarak yeniden adlandırılır ve kötü amaçlı yazılımı yüklemek için regsvr32.exe komutu kullanılarak yürütülür.

Bu yöntemin kullanıldığı saldırıların, Qbot truva atını (QakBot veya Quakbot olarak da bilinir) ve muhtemelen Emotet kullandığı görülmüştür.

Qbot ve Emotet truva atlarının her ikisi de ağ üzerinde daha fazla yayılmaya ve nihayetinde fidye yazılımının ihlal edilmiş bir ağda konuşlandırılmasına imkan sağlar.

Bu enfeksiyonların ciddiyeti ve Microsoft Exchange sunucularının olası güvenlik açığı nedeniyle IKEA, bu güvenlik olayını potansiyel olarak çok daha yıkıcı bir saldırıya yol açabilecek önemli bir siber saldırı olarak değerlendiriyor.

Not: Bu vakanın IKEA Türkiye mail sunucularına herhangi bir etkisi olmadığını ve herhangi bir anomali durumunun gerçekleşmediğni belirtmek isteriz.

Kaynak: bleepingcomputer.com

Diğer Haberler

Ukrayna, Apple Kimlik Avı Saldırılarının Arkasındaki ‘Phoenix’ Hackerlarını Tutukladı

VMware İçin Güncelleme Vakti

Microsoft: Windows Server’da Microsoft Defender Başlatma Hatalı Yaşanabilir